Como configurar e configurar arquivos TCP/IP no Linux (configurações TCP/IP para Linux)

- 761

- 193

- Enrique Crist

Até os não-geeks provavelmente já ouviram falar de "TCP/IP", mas todo mundo sabe o que é ou como configurá-lo em um servidor Linux usando a linha de comando?

Ajuda a definir a terminologia básica primeiro. No mínimo, permite que você desenvolva uma estrutura para construir seu entendimento. TCP/IP não é exceção.

ÍndiceEsta seção sobre terminologia não é uma lista exaustiva. Isso lhe dará uma base para iniciar sua jornada para entender a rede e como configurar arquivos TCP/IP no Linux.

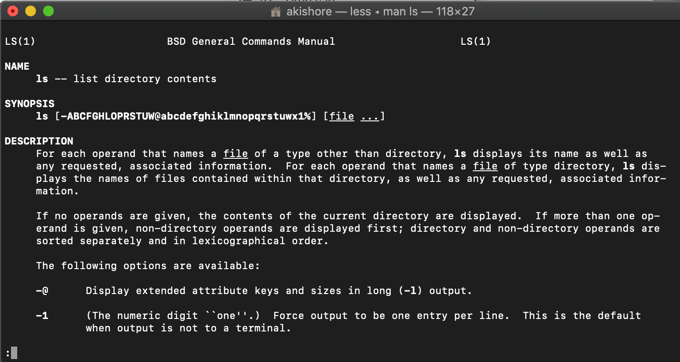

Na maioria das vezes, as páginas do homem são razoavelmente precisas para a versão de software em que elas aparecem. Por exemplo, se você estiver conectado a um servidor Linux com 10 anos, a página do homem exibe informações em relação a essa versão (e idade).

As páginas do homem são fáceis de usar e precisas, mas há algumas advertências. Vamos ilustrar essas advertências através de imagens.

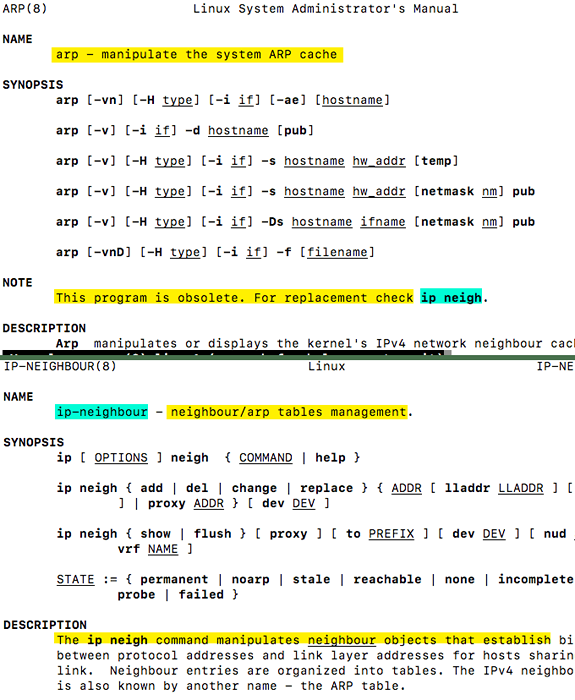

Na imagem abaixo, a página do homem para ARP indica que o ARP é obsoleto (na seção "Notas") e que se deve olhar para cima IP vizinho em vez de. Parece que, por essa notação, que se pode querer digitar “homem ip vizinho”Para acessar informações sobre a ferramenta/protocolo de substituição.

No entanto, digitando “homem ip vizinho”Não procura a página do homem para“ ip vizinho ”. Em vez disso, ele procurará duas páginas do homem ... uma para "IP" e a outra para "vizinho.”

Embora seja verdade que você receberá uma página de homem se digitar "Man ip vizinho", a menos que esteja prestando muita atenção, você pode sentir falta de que não é o que você estava procurando.

Você pode adicionar um painel (mesmo que não seja isso que apareça na página do homem ao fazer referência à ferramenta de substituição) ... então, se você adicionar um traço e digitar "Man Ip-Neigh", que também funciona bem, mas não está correto qualquer.

Você pode tentar digitar “Man IP-Neighbour”(Observe a ortografia britânica). Ao digitar essa frase específica, você verá a página correta do homem para substituir a página do ARP Man (ou substituir o protocolo ARP). O ponto principal é o seguinte: se você não consegue encontrar o que precisa, tente usar combinações diferentes até obter a página do homem desejado.

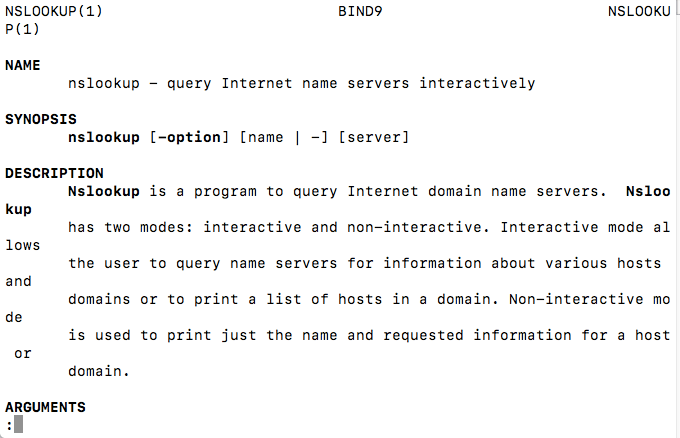

Como exemplo, tente procurar a página do homem para a ferramenta nslookup. Você faz isso digitando "homem nslookup". Quando você faz isso, você verá uma página de homem que se parece com a imagem/captura de tela abaixo. Você aprenderá tudo o que gostaria de saber sobre a ferramenta nslookup.

Depois que a página do homem aparece na tela, você pode rolar para baixo, ler, aplicar, testar e até fechar a página do homem (digitando a letra "Q" e deixando a página do homem fechar automaticamente).

Se você solicitar uma página do homem que não existe, o Linux fornecerá o feedback de que não há entrada para essa página do homem e para tentar outro.

IPv4 e IPv6

IPv4 e IPv6 são tecnicamente os mesmos, mas não parecem iguais para nós humanos. Eles são um meio de identificar máquinas ou dispositivos em uma rede local (LAN). Eles são privados da maneira que identificam os dispositivos na LAN.

IPv4 usa números separados por pontos/períodos. A maioria de nós está familiarizada com o tipo de endereço IP que vemos para computadores conectados às nossas redes privadas usando o formato IPv4.

Os computadores em uma rede também têm um endereço IPv6, mas parece diferente. IPv6 é composto por caracteres alfanuméricos separados por colonos (:).

Então, quais são as diferenças entre IPv4 e IPv6? Pense nisso como um nome de rede. Um é como o primeiro nome e o outro é o sobrenome. Ambos os nomes apontam para a mesma pessoa (ou neste caso, um computador). Assim como geralmente temos um primeiro nome diferente em comparação com o nosso sobrenome, o "nome" IPv4 será diferente do "nome" IPv6, mesmo que ambos apontem para a mesma máquina.

Carla Schroeder escreveu um artigo fácil de ler e útil sobre IPv4 e IPv6.

Acesso root em um servidor Linux (e SU e SUDO)

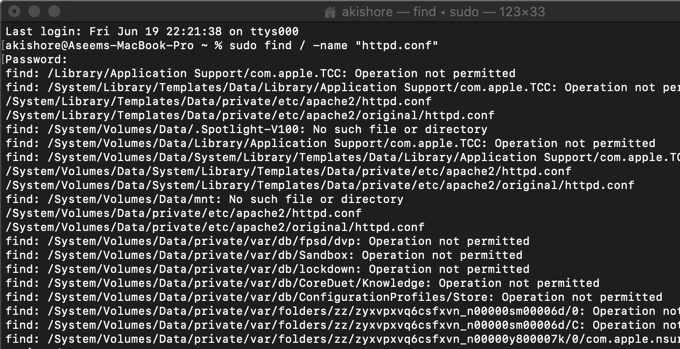

Para muitas das tarefas que precisam ser concluídas, o acesso raiz (a.k.a. Administrador ou superusuário) é necessário. Isso ocorre porque muitos desses utilitários e aplicativos são sensíveis o suficiente para que sejam restritos por razões de segurança.

Uma solução alternativa para fazer logon como root ou acionamento de superusuário (SU) é para prender um comando com "sudo" dizendo à máquina Linux que esse comando em particular precisa ser executado como superusuário/root, mas que os comandos subsequentes não (a menos que também Antendido com a diretiva "sudo").

Nos casos em que o "sudo" é usado e preso ao comando, o Linux solicitará a senha do SU para autenticar a identidade e as permissões do superusuário.

Protocolos de rede

Existem muitos protocolos diferentes a serem considerados ao discutir o Linux. Os dois protocolos primários deste artigo são TCP e IP.

Protocolo de controle de transmissão (TCP)

Protocolo de controle de transmissão, mais frequentemente chamado de TCP, é um protocolo usado para a transmissão de pacotes, assim como o nome descreve.

Veja abaixo para obter uma explicação de várias ferramentas, incluindo a ferramenta Linux chamada Controle de tráfego (TC).

O TCP direciona o sistema operacional Linux sobre como os pacotes devem se mover de um lugar para outro. Ele também controla o tráfego da rede e direciona a transmissão de pacotes de informações (como pastas de dados passando de um lugar para outro).

É por isso que o protocolo é chamado protocolo de Controle de Transmissão (TCP).

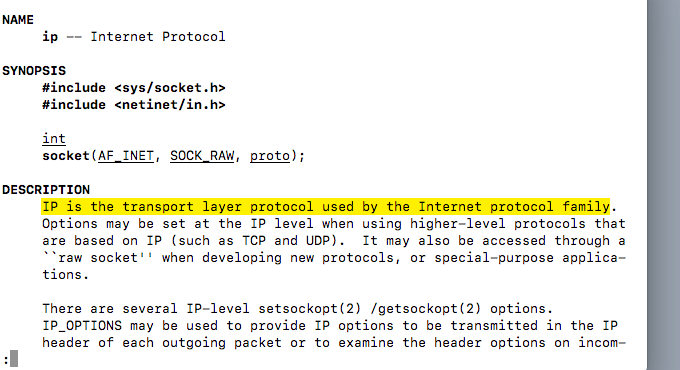

Protocolo da Internet (IP)

O protocolo da Internet é comumente referido por sua sigla, IP.

No caso do IP Você tem uma área mais ampla (a Internet) para transmitir pacotes. É como ter uma super rodovia mais larga, mais longa e mais viajada ... chamado Internet. Enquanto o TCP controla o movimento de pacotes em uma rede, o IP controla o movimento de pacotes na Internet.

Protocolo ICMP

ICMP significa Protocolo de Mensagens de Controle da Internet. Embora seja um protocolo disponível na maioria das distribuições Linux, ele pode não estar disponível em todas as distribuições Linux. Isso foi evidenciado pela falta de uma página de um homem dentro de uma instalação atual do CentOS.

À primeira vista, pode não parecer que esse protocolo em particular é essencial, mas na realidade é. O ICMP é responsável por fornecer mensagens de erro se/quando um pacote não chegar a seu destino corretamente. O ICMP é essencial para receber atualizações de status sobre a entrega (ou recebimento) dos pacotes de informações que estão sendo transmitidos.

Protocolo do Diagrama de Usuário (UDP)

O protocolo do diagrama de usuários (UDP), como o Protocolo de Controle de Transmissão (TCP), é um protocolo para a transmissão de pacotes de informações de um ponto para outro. No caso do TCP, como parte do processo/transmissão, há uma verificação da entrega bem -sucedida dos pacotes, tornando -o mais confiável que o UDP.

No caso da UDP, não há processo de verificação para que você não saiba se os pacotes foram transmitidos ou recebidos com sucesso e sem erro. Como tal, é um protocolo suficientemente fácil de utilizar, mas não é verificável ou capaz de ser autenticado.

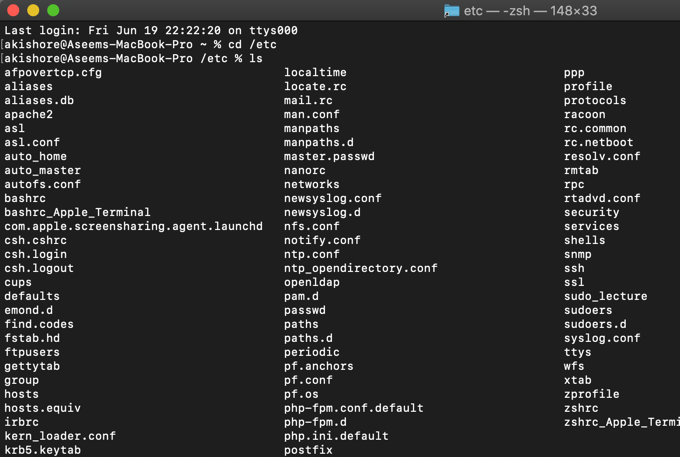

Configuração do Linux

Existem vários arquivos de configuração disponíveis no sistema operacional Linux.

Por exemplo, se você está executando um servidor Apache em sua máquina Linux, os arquivos de configuração do Apache são importantes. Esses arquivos permitem que o Apache Web Server saiba o que está acontecendo com o domínio e, mais especificamente, o site que está hospedado nesse servidor.

Às vezes, o arquivo de configuração é rotulado como httpd.conf. Às vezes é rotulado como apache.conf. Ou pode ser um rótulo/nome completamente diferente. Você pode encontrar os arquivos de configuração em um local em um servidor e outras vezes estão em um local completamente diferente em outro servidor.

Felizmente, existem comandos úteis que podem ajudar na localização de arquivos de configuração específicos. Por exemplo, você pode digitar o seguinte para localizar o “httpd.conf”Arquivo de configuração, se existir:

encontre / -name “httpd.conf ”

A primeira palavra, "Encontre", vamos saber o comando/utilitário que você está usando, que neste caso é o utilitário "encontrar". O segundo componente da linha de comando é o "/", que permite que o utilidade de localização saiba que deve estar pesquisando no caminho a partir do nível raiz do servidor.

Se você estava olhando em um local mais específico, pode ter algo como "/etc" para informar o Linux para iniciar no diretório etc e seguir esse caminho. Ao fornecer um caminho/localização específico, você pode potencialmente acelerar o processo, porque o Linux não precisa pesquisar em lugares redundantes.

O "-nome”A opção permite que o Linux saiba o que você está procurando no nome do arquivo ou diretório. É útil incluir o nome em aspas e você também pode usar um asterisco ( *) como um curinga ao pesquisar.

Alguns exemplos de arquivos de configuração e diretórios no diretório/caminho "/etc" incluem:

- Pam.d - Um diretório que contém utilitários relacionados a módulos de autenticação. "SU" e "sudo" são encontrados lá, como um exemplo.

- sysconfig - um diretório que inclui funções do computador, como gerenciamento de energia, mouse e muito mais.

- resolv.conf - Um arquivo que ajuda na funcionalidade do servidor de nomes de domínio, se a máquina Linux estiver sendo usada nessa capacidade.

- Serviços - Este arquivo contém as conexões disponíveis (i.e. portas abertas) disponível na máquina Linux.

Se você está se perguntando se há arquivos, caminhos ou utilitários são obsoletos ou depreciados, use as páginas do homem para verificar. Esta é uma maneira útil de acompanhar o que está atual e o que mudou.

Compreendendo o sistema de arquivos Linux

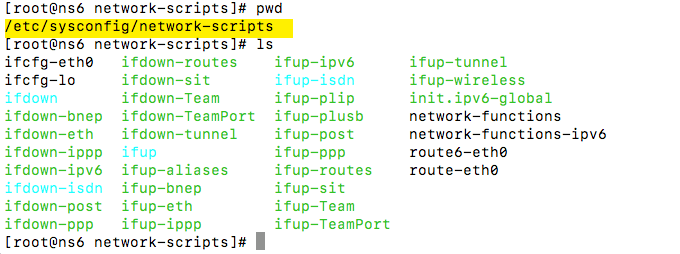

Em muitas distribuições do Linux, os arquivos de configuração são encontrados no diretório de scripts de rede em “etc/sysconfig" caminho. Se eles não estão localizados lá, é provável que haja um local/caminho semelhante. Os arquivos que estão presentes neste caso em particular são mostrados na captura de tela abaixo.

Como você verá na captura de tela abaixo, existem dois arquivos de configuração. Cada um deles é rotulado de acordo com suas respectivas interfaces (i.e. ifcfg -th0).

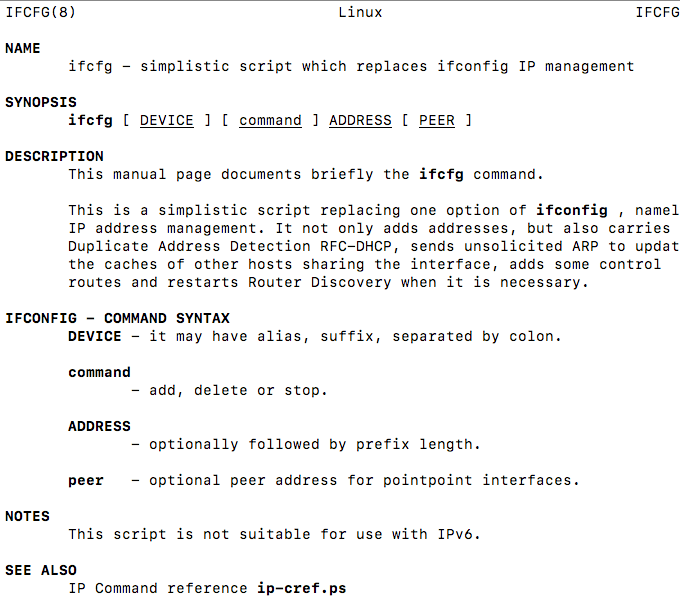

Os arquivos de configuração são precedidos por “ifcfg”Que substitui o comando ifconfig (além de se tornar parte do nome do arquivo da interface). Dito isto, agora foi um pouco substituído, já que o IFCFG não é compatível com IPv6.

As duas interfaces referências (IFCFG-ETH0 e ifcfg-lo) Consulte tipos específicos de interfaces. Os desenvolvedores do Linux foram úteis nessa área, fornecendo definição e direção na forma de nomes de arquivos. No caso da interface que termina em “eth0", É uma interface conectada via" Ethernet "ou tem capacidade Ethernet.

O uso das letras “eth”Aponte você na direção certa. O número a seguir "ETH" fornece o número do dispositivo. Então, o próximo dispositivo Ethernet pode ser algo como “IFCFG-ETH1" e assim por diante.

O nome do arquivo que termina em "LO" refere -se a uma interface "loopback". Também é referenciado como o “localhost.”Esta é uma conexão de rede que não é tecnicamente uma conexão de rede real. Ele simplesmente permite que os processos se comuniquem no dispositivo sem se comunicar pela rede. Pense "virtual" ao pensar nessa interface em particular.

Todas as distribuições Linux são capazes de ter um loopback (ou localhost) e geralmente são configuradas para uma por padrão. Eles usam uma interface que termina em “-lo.”O endereço IP para o host local é geralmente 127.0.0.1. Em muitos casos, a interface virtual em loopback pode ser usada para testar conexões e descartar outros possíveis problemas de rede.

Os arquivos

Existem diferentes maneiras de editar arquivos de configuração (e também visualizá -los). Um método é usar o “VI Editor”Isso é acessado através do comando“vi”Seguido pelo nome do arquivo. Nesse caso, quando um tipo “VI IFCFG-ETH0”(Sem as aspas), eles são capazes de visualizar as informações de rede para essa interface específica (ETH0).

No entanto, seria mais aconselhável fazê -lo da maneira tradicional e seguir as instruções de configuração de rede encontradas na página do homem para ifcfg.

Isso também pode ser mais fácil para a pessoa não técnica. O uso do editor VI exige um pouco de atenção aos detalhes; portanto, se você é orientado a detalhes (ou você já é um programador ou administrador do sistema), o editor VI pode ser uma solução ideal ao trabalhar com arquivos de configuração do Linux.

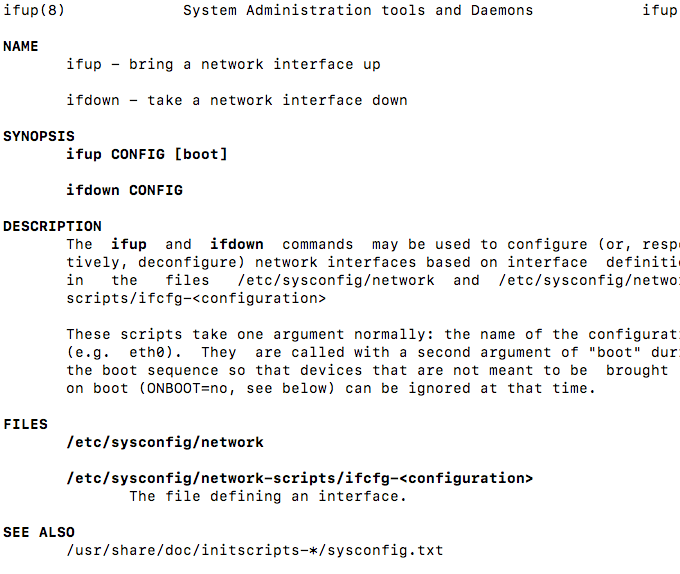

Ao acessar as páginas do homem, podemos revisar informações sobre o script IFCFG que substituiu o script ifconfig (como mostrado na captura de tela acima da página do homem). Além disso, ao olhar para a lista de interfaces na distribuição Linux, notamos os comandos IFUP e IFDOWN. Aqueles também podem ser revisados em sua página (s) de homem (s).

Uma captura de tela da página do homem é mostrada na imagem abaixo. Como você verá na página do homem, existem arquivos adicionais de configuração do Linux (e os caminhos para obter esses arquivos) que podem ser consultados (e modificados) na configuração e configuração dos arquivos TCP/IP no Linux.

Se você usar um editor de texto da linha de comando como o editor VI para visualizar o arquivo de configuração, você notará algumas opções que são definidas. Por exemplo, ao olhar para a interface de rede, você pode ver palavras em todas as capas, seguidas por um sinal igual (=) e depois outra palavra.

Por exemplo, pode haver uma diretiva que é "Onboot”E pode dizer“ onboot = sim ”como um exemplo de opção de configuração. Existem vários outros pontos de configuração e opções também. Por exemplo, outro é Máscara de rede.

Se você vir a diretiva de configuração, “Networking,"Deve ser seguido por um" sim."Se for seguido por" não ", pode representar um problema porque isso indicaria que a interface de rede não está ativada para redes.

Aqui está um processo passo a passo para corrigir a situação que acaba de descrever:

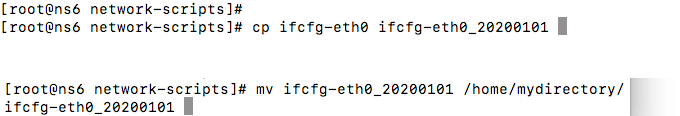

- Faça uma cópia do arquivo de configuração, para estar seguro. Há algumas maneiras de fazer isto. Um dos mais fáceis é com a janela de comando.

Tipo: CP IFCFG-ETH0 IFCFG-ETH0_20200101

Então, na próxima linha, digite: MV IFCFG-ETH0_20200101/HOME/MYDirectory/ifcfg -th0_20200101

Isso move a cópia de arquivo que você acabou de fazer para um diretório que você está usando para backups. - Agora que você fez um backup do arquivo de configuração, é hora de fazer alterações nesse arquivo de configuração. Se você estiver usando o editor VI, digitaria o seguinte:

VI IFCFG-ETH0

Depois de fazer isso, o arquivo será aberto no aplicativo de terminal/comando (semelhante à maneira como uma página de homem é aberta quando você o acionar).

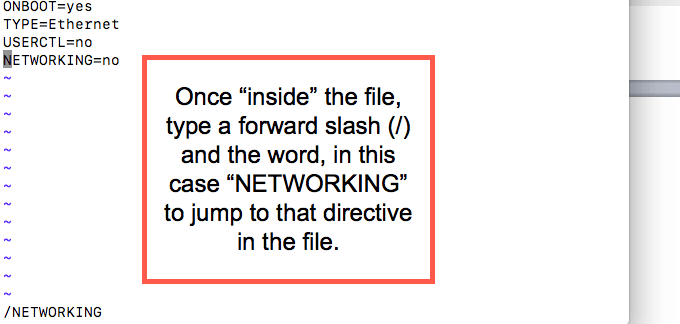

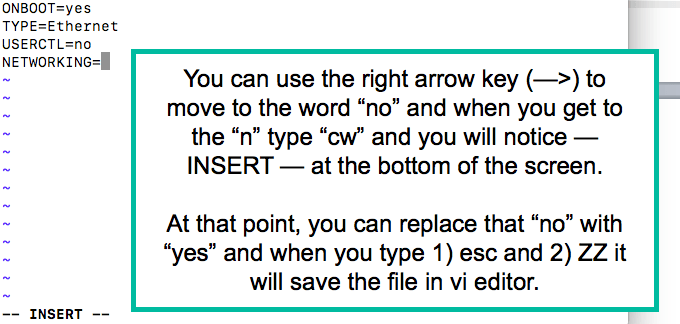

Depois que o arquivo de configuração estiver aberto, você procuraria a linha que inclui “Rede de rede = não”E exclua essa linha ou altere -a para“ Networking = Sim ”. Isso pode ser feito com o “cw”Diretiva no editor VI. Digitando uma barra para frente, você está dizendo ao editor do VI que está procurando por algo. Nesse caso, você avisa que o editor sabe que está procurando por "networking" e quando é encontrado (direcionando o mouse para esse local), você pode usar a tecla de seta correta para se mover para a palavra "não".

Quando você chegar à palavra "não", pare no "n" e digite "cw"Permitindo que você mude o" não "para" sim."O" CW "significa Change Word e Linux permite alterar a palavra inteira de uma palavra (" não ") para outra (" sim "). Se você quisesse alterar uma letra, pode usar um "r" para substituir uma letra ou personagem.

As capturas de tela mostram este processo abaixo.

- Depois de salvar o arquivo de configuração (i.e. Digitando ESC para sair do modo de inserção e depois um z duplo para salvar o arquivo), é hora de reiniciar o serviço ou o computador. Isso pode ser feito de várias maneiras diferentes. Um método para reiniciar o computador está digitando a seguinte linha de comando:

Desligamento -R agora

O comando de desligamento diz à máquina Linux para desligar. A opção -r diz ao comando que não é apenas um desligamento, mas uma reinicialização e fazê -lo agora.

Dica: Se você quiser saber quando o computador ou servidor concluiu a reinicialização, digite “ping” e depois o endereço IP público do computador/servidor (ou um nome de domínio de um site hospedado no servidor Linux).

Ao usar o comando ping, você verá que o servidor não é "pingável" (que acontece durante a reinicialização) e, quando o servidor reiniciar, o ping responderá com uma resposta positiva, indicando uma reinicialização bem -sucedida.

A seguir, são apresentadas algumas imagens que ajudam a ilustrar as etapas da lista acima.

Passo 1:

Passo 2:

Dica: Lembre -se de que nada no mundo dos servidores é singular. Por exemplo, você pode alterar a configuração de uma interface específica (neste caso ETH0), mas isso pode ser apenas uma interface em uma rede e pode ser afetada por (ou afetar) outro servidor.

Portanto, no exemplo acima, reiniciando o servidor, ele desencadeará dispositivos de rede para reiniciar também. Esta não é a opção singular para esta interface, mas essa interface seria afetada por um comando para reiniciar.

/etc/hosts Arquivos (s)

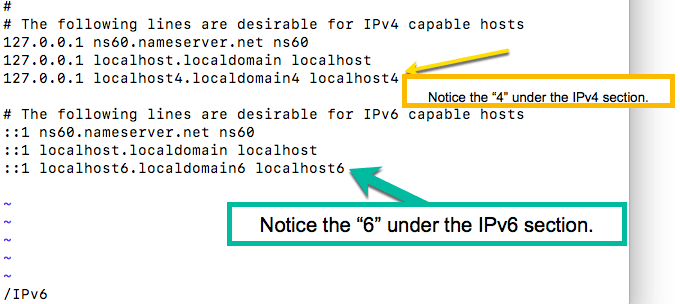

O arquivo /etc /hosts pode ou não existir. Se existir, pode ou não ser usado na configuração. Por exemplo, você pode ter um sistema diferente que lida com as configurações do host, em vez de gerenciar o arquivo diretamente. Além disso, o próprio arquivo hosts varia. Por exemplo, IPv4 e IPv6 lidam com a configuração de maneira diferente, como você pode ver na imagem abaixo.

Arquivos de configuração; Locais/caminhos; Termos; e mais

Alguns nomes de arquivos e arquivos úteis adicionais são:

- /etc/sysconfig/rede-scripts/(caminho do arquivo de configuração)

- /etc/sysconfig/network-scripts/ifcfg-eth0 (arquivo de configuração)

- /etc/hosts (arquivo de configuração)

- /etc/resolv.Conf (arquivo de configuração com informações do servidor de nomes)

Em muitos casos, o software de sistema ou servidor cria os arquivos de configuração automaticamente. Além disso, se o DHCP for usado, existem outros aspectos da configuração de rede que são calculados na voação, pois os endereços IP estáticos não são usados nesse caso.

Os seguintes comandos de linha de comando (CL) foram (ou são) usados na maioria das distribuições Linux. Onde eles são obsoletos ou precedidos, o comando de substituição está listado.

- rota (obsoleto / depreciado): Foi usado para mostrar e editar rotas. Substituído por rota IP.

- nome de anfitrião: Usado para exibir ou amanipular e editar o nome do host da máquina.

- netstat: Veja conexões de rede, tabelas de roteamento, estatísticas de interface, associações multicast, etc.

- arp: (obsoleto / depreciado) Costumava ser usado para mostrar informações de IPv4; especificamente o cache da rede vizinho. IPv6 se tornou o endereço de rede, substituindo a coleção IPv4 de quatro números separados por períodos. À luz dessas mudanças, este comando obsoleto foi substituído por IP vizinho.

- IP: Não apenas o IP significa "Internet Protocol" e o Ultimate WAN (Wide Area Reth Network "), mas também é um utilitário que permite ao administrador do sistema ou ao usuário do computador a capacidade de visualizar os parâmetros TCP/IP, além de defini -los conforme necessário.

- tc: Isso significa "controle de tráfego" e é um utilitário para ajudar no gerenciamento do tráfego de entrada e saída na máquina Linux.

Ferramentas de configuração: GUI vs. Linha de comando (cl)

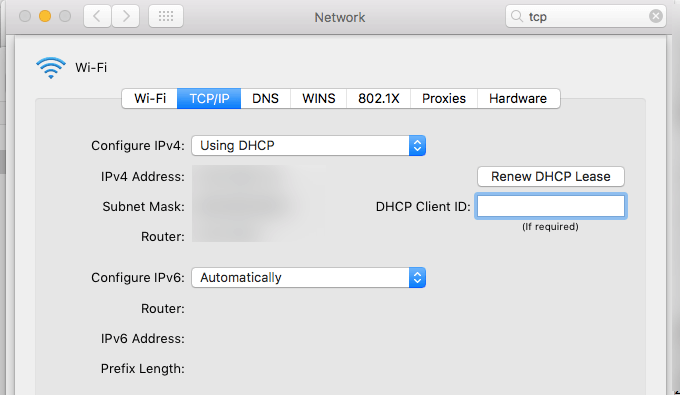

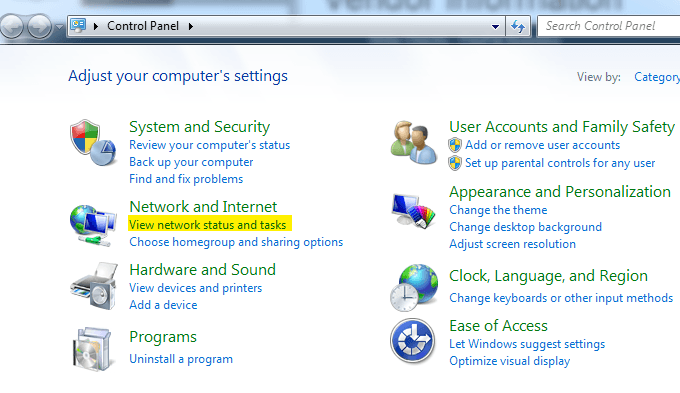

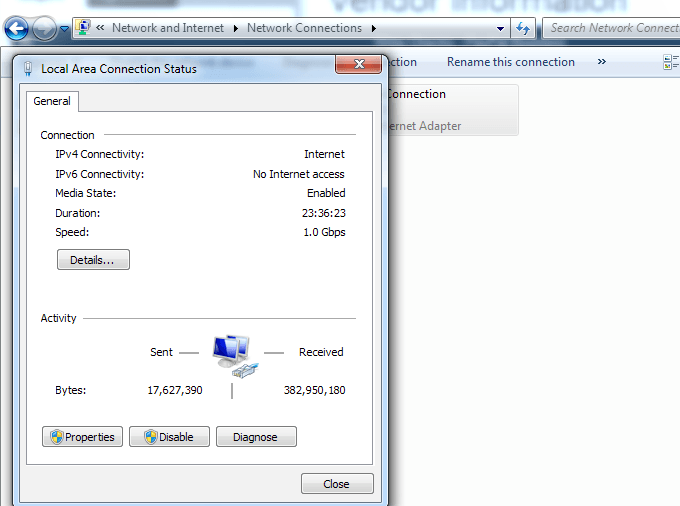

Para fornecer um ponto de referência, as três imagens a seguir exibem um mecanismo de interface gráfica do usuário (GUI) para lidar com a configuração das redes, incluindo TCP/IP.

A primeira imagem é o Apple Mac GUI (Preferências do Sistema>. É acessado através do painel de controle da Microsoft e conexões de rede, como você pode ver nas capturas de tela.

Prós e contras da GUI versus editor de texto ou linha de comando (CL)

Enquanto muitas pessoas preferem interfaces gráficas de usuário (GUI) devido à sua facilidade de uso, apresentação visual e simplicidade geral, é útil entender os arquivos de configuração (neste caso relacionados à rede) para que você possa solucionar problemas e corrigir quaisquer problemas.

Você pode querer pegar a GUI primeiro, mas isso ajuda a ser totalmente informado ... apenas para o caso. Além disso, existem alguns sistemas operacionais que não têm necessariamente uma GUI (ou ainda não têm um). É útil estar preparado.

Na próxima seção, abordaremos arquivos de configuração e como acessá -los, atualizá -los, bem como o gerenciamento dos arquivos e utilitários.

Ferramentas, utilitários, scripts e daemons Linux (CL)

Existem muitas ferramentas disponíveis para distribuições Linux. Novamente, como outros comandos, existem semelhanças (e diferenças) entre como essas ferramentas são usadas nas diferentes distribuições. Em alguns casos, as ferramentas estão disponíveis, mas precisam ser instaladas primeiro, e o processo de instalação geralmente varia.

A ferramenta de linha de comando é frequentemente referenciada como concha E nos primeiros dias, terminal. Existem outros termos para isso, mas geralmente, é um aplicativo que permite ao usuário acessar sistemas operacionais com comandos de digitação em uma janela.

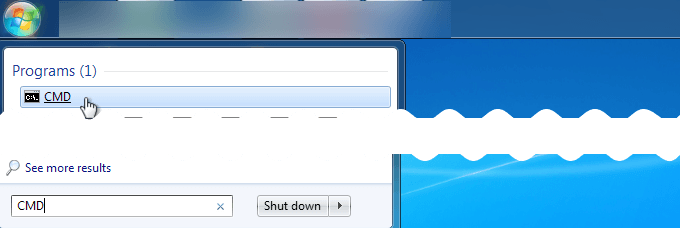

Vejamos alguns exemplos. O primeiro é do sistema operacional Windows e provavelmente parece familiar para usuários do Windows. A ferramenta está aberta por digitação Cmd (como mostrado nas capturas de tela abaixo).

A segunda captura de tela é a de um aplicativo chamado terminal que vem pré-instalado na maioria dos computadores da Apple.

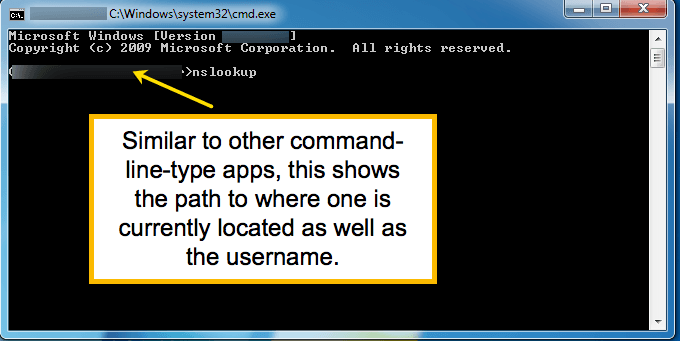

Nslookup (nslookup)

No caso de nslookup, o ns apoia nome do servidor e a olho para cima parte do comando é um "olhar" de informação. Então, o que o nome desta ferramenta está nos dizendo é que ela procurará informações geralmente disponíveis através de um servidor de nomes.

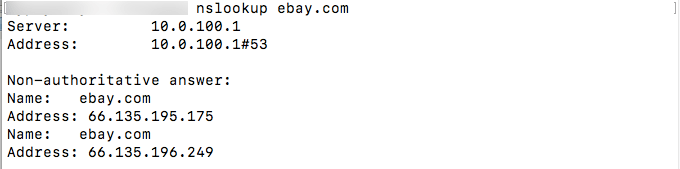

Nslookup é uma ferramenta útil. Nesse caso, estamos usando -o para procurar informações sobre o eBay. Para fazer isso, digitamos “nslookup ebay.com ”e somos apresentados com informações semelhantes às mostradas na imagem abaixo.

O comando é exibido na parte superior da captura de tela (após as informações privadas borradas). Em seguida, a saída dessa solicitação (o nslookup) é mostrada abaixo disso, com informações como servidor (o endereço IP público), o endereço IP específico, etc.

Controle de tráfego (TC)

Outra ferramenta é a ferramenta "Controle de tráfego" (também denominada "TC"). É uma ferramenta que permite a programação e processamento de pacotes de dados.

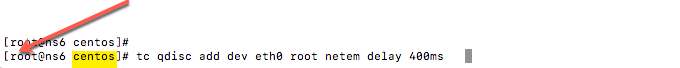

O comando diz a você como Os pacotes se movem sobre uma rede. Que como aspecto inclui as respostas para perguntas como tempo, velocidade, dispositivos e muito mais. Aqui está uma representação da linha de comando (CL) do uso do controle de tráfego (TC):

Embora possa parecer "sem sentido" para alguns, cada palavra na linha de comando representa algo importante. Aqui está a listagem:

- tc: Esta é a ferramenta, neste caso "controle de tráfego" (a.k.a. "TC"). Isso informa ao aplicativo/software da linha de comando qual ferramenta Linux para usar.

- qdisc: Esta abreviação significa disciplina de fila e é outra maneira de descrever um agendador simples.

- adicionar: Como estamos construindo uma configuração (sim, tecnicamente um arquivo), estamos dizendo à ferramenta que estamos adicionando para os controles.

- Dev eth0: O "dev" refere -se ao "dispositivo", informando a ferramenta que estamos prestes a definir o dispositivo. O "eth0", neste caso, é a referência ao dispositivo. Você notará que isso é semelhante ao que aparece em uma interface gráfica do usuário (GUI) para um rótulo de dispositivo.

- raiz: Isso informa à ferramenta que estamos modificando o tráfego de saída do nível raiz ou a saída.

- netem: Esta palavra representa a frase, “emulador de rede”. Embora possa não ser a rede de hardware, está emulando o mesmo. Isso é semelhante à maneira como o software paralelo emula o software Windows para computadores da Apple. É verdade que é um software completamente diferente, mas é um software de emulação da mesma maneira que a Netem está emulando uma rede. Nesse caso, a Netem representa uma WAN (rede de área larga) em oposição a uma LAN (rede de área local).

- atraso: Esta palavra informa à ferramenta TC que estamos modificando o componente "atraso" da transação.

- 400ms: Já dissemos à ferramenta que estamos afetando o atraso, mas agora precisamos definir o quanto estamos afetando o atraso. Nesse caso, é 400 milissegundos.

Gerente da rede

O objetivo do gerente de rede é simplificar e automatizar sua configuração de rede. Para os usuários do DHCP, o gerenciador de rede pode obter um endereço IP, substituir as rotas padrão e trocar automaticamente os servidores de nomes.

A ferramenta NMTUI para usar seu gerenciador de rede está disponível na maioria, embora não todas, distribuições Linux. Além disso, lembre -se de que algumas ferramentas estão "disponíveis" e ainda não estão disponíveis. Em outras palavras, existem algumas ferramentas e daemons que precisam ser instalados e não são necessariamente pré-instalados na distribuição Linux em questão.

Outros tópicos de rede

Existem muitos aspectos da rede e TCP/IP que são particularmente fascinantes, especialmente ao lidar com uma distribuição Linux. Não se esqueça que você tem páginas manuais (um.k.a. páginas manuais) disponível na instalação do Linux. Portanto, embora isso possa parecer uma espécie de lista não relacionada do que você não deve fazer, você sempre pode usar uma página de homem para descobrir o que deve fazer.

Linux como o roteador

Hoje em dia, a maioria das pessoas usa hardware dedicado à tarefa de roteamento (i.e. roteador) para gerenciar a tarefa de rota de rede.

Muitas vezes, porque os roteadores fazem parte do contrato de pacotes com pacotes/contratos de Internet em casa ou no escritório. O cliente geralmente é pego pagando uma taxa de aluguel/arrendamento por mês (ou anualmente) ou tendo que comprar o roteador.

No entanto, é tratado, há pouca necessidade de Linux operar como um roteador, embora seja capaz de funcionar como um. Os cenários descritos acima criam uma situação quase pseudo-depreciação para Linux, mas isso não significa que o Linux está fora do jogo. É possível configurar um servidor Linux como o hardware (e o software subsequente) do roteador, se você precisar.

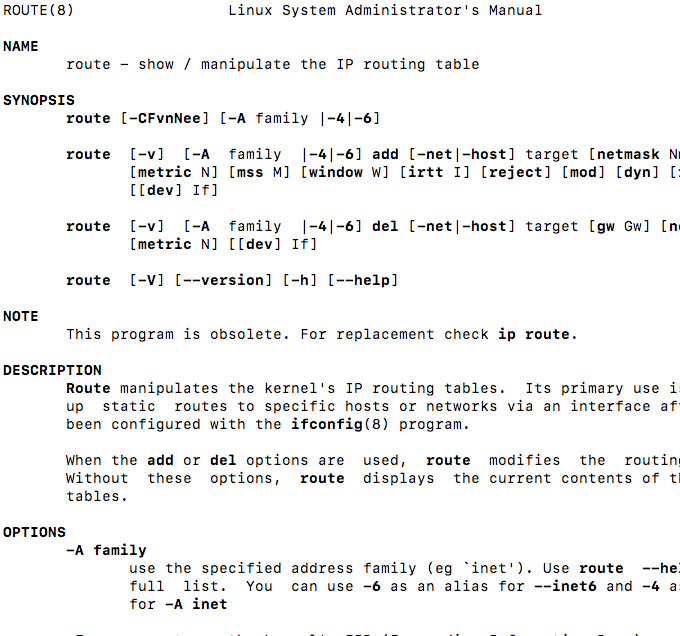

Rota IP (anteriormente "rota")

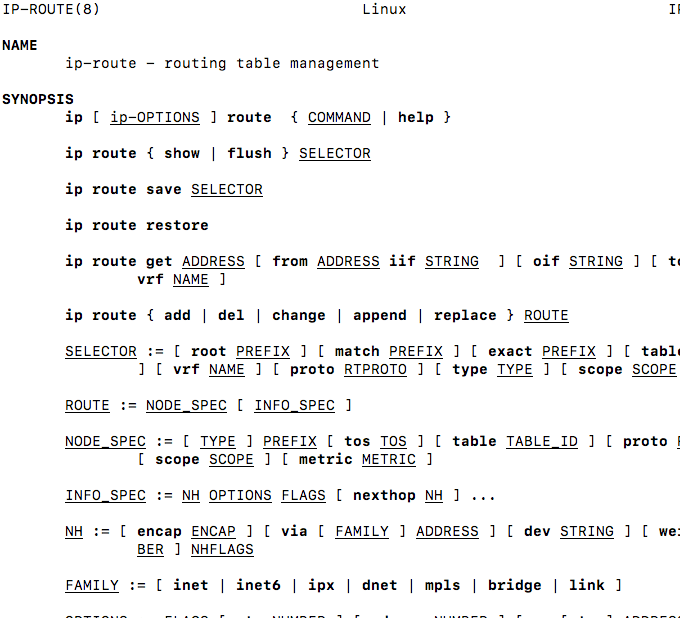

A imagem a seguir mostra uma captura de tela da página do homem para "rota" e as diretivas que são possíveis com essa ferramenta.

Snort - um sistema de detecção de intruso

O Snort Software é um sistema de detecção de intrusões de código aberto (IDS) originalmente desenvolvido por Martin Roesch e, desde que adquirido pela Cisco Systems. Ele opera com base em regras que utilizam as camadas TCP/IP da rede. Definir essas regras identifica intrusões para proteger uma rede.

Como configurar Linux> Configurações TCP/IP para Linux

Os seguintes mini -tutoriais o ajudarão com algumas tarefas comuns que você pode encontrar no mundo Linux.

Lembre -se de que os tempos mudam rapidamente, por isso é útil usar as páginas do seu homem, bem como pesquisas no Google para verificar as etapas a seguir e garantir que não haja outras ferramentas que possam fazer o trabalho melhor. Até a redação deste artigo, esse não é o caso.

Tutorial 01: Atribuindo um endereço IP estático a uma máquina Linux

A primeira pergunta que você deve fazer é se o computador/servidor precisa ou não de um endereço IP estático (que não mude) ou um endereço IP mutável (como DHCP - Dynamic Host Configuration Protocol). Se este é o seu computador pessoal (não um servidor), é provável que você esteja usando o DHCP para o seu acesso à Internet.

O que isso significa é que você não precisa mexer ao atribuir um endereço IP estático ao seu computador. Seu provedor de serviços de Internet (ISP) e qualquer hardware fornecido/arrendado estão calculando automaticamente um endereço IP on-the-fly para permitir que você se conecte à Internet. Em outras palavras, se você não precisar de um endereço IP estático, uma mudança dinamicamente é boa para o seu computador não servidor.

Se você tem um servidor e precisa ser acessível a outras pessoas (eu.e. fora de sua casa; uma WAN/Internet; NÃO LAN), então você precisará de um endereço IP estático para que o domínio que você esteja usando seja mapeado para ele através do servidor de nomes de hospedagem atribuído ao domínio ou acessível diretamente através do endereço IP estático.

Se ninguém precisar acessar seu computador ou servidor fora de sua casa, um endereço IP em alteração (dinâmico; não estático) é bom, porque ninguém está usando um endereço IP estático.

Nota: Algumas pessoas usaram um endereço IP do DHCP para acesso público (sim, mesmo como servidor), mas,

- Requer que uma pessoa muito tecnicamente de espírito faça isso, por isso não é tão comum.

- É muito mais difícil de manter (devido à sua natureza em constante mudança) do que um endereço IP estático.

Se você precisar de um endereço IP estático, vá em frente e siga as etapas aqui. Caso contrário, você pode pular esta seção.

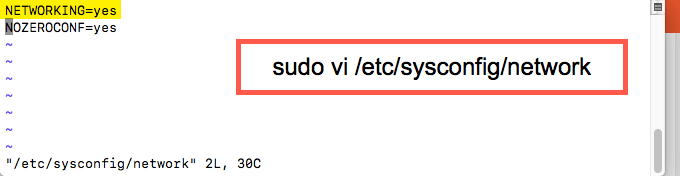

Como você verá, o comando (mostrado acima) inclui "sudo" no início da linha. Embora seja possível usar o comando "su" (superusuário) e fazer login como superusuário, o uso de "sudo" só executa esse comando como superusuário.

O outro método, efetuando login como superusuário, permite que todas as tarefas sejam concluídas como superusuário, tornando mais conveniente fazer o que precisa ser feito.

No entanto, junto com isso vem um risco de segurança, e é por isso que é mais seguro simplesmente iniciar o comando com sudo e permitir que o aplicativo solicite uma senha (conforme necessário) para concluir o comando como superusuário para essa tarefa/comando.

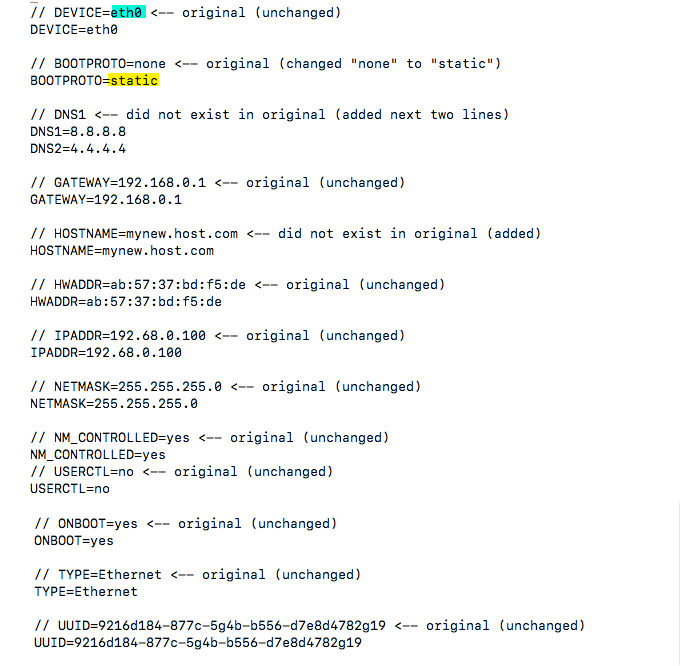

A escolha é sua e deve ser baseada em qualquer método que seja mais fácil. O arquivo representado pela captura de tela abaixo é acessado através do seguinte comando:

sudo vi/etc/sysconfig/network-scripts/ifcfg-eth0

Antes de usar esse comando, o número do dispositivo de rede é verificado (eth0) para garantir que esteja correto. Como você se lembra, as configurações do Linux são gerenciadas dentro do arquivo para a interface, por isso é essencial que o número da interface seja verificado desse arquivo antes de editar o arquivo de configuração.

Outro aspecto do arquivo de configuração para perceber é o uso da palavra “estático.”Como estamos adicionando um endereço IP estático, é importante que o arquivo de configuração saiba que esse é o caso.

As notas foram adicionadas na captura de tela abaixo por razões ilustrativas, mas não devem ser incluídas no seu arquivo de configuração. Além disso, em algumas distribuições Linux, são necessárias aspas. Neste arquivo de configuração específico, nenhuma aspas estavam presentes no arquivo de configuração criado automaticamente, para que a tendência fosse continuada e nenhuma nota de astações foi adicionada.

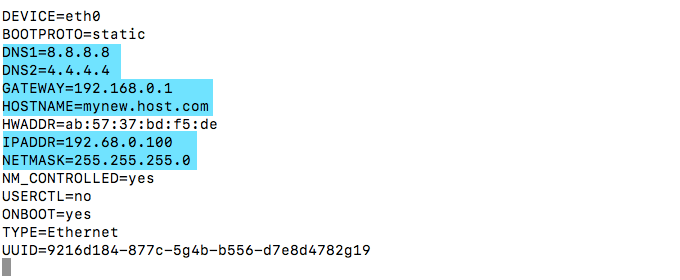

A captura de tela a seguir mostra como o arquivo realmente apareceria, com as notas e espaços extras removidos.

O próximo arquivo de configuração (e final) a ser editado é acessado digitando:

sudo vi /etc /resolv.conf

Nesse arquivo, os servidores de nomes podem ser adicionados (ou modificados). Esses servidores de nomes devem corresponder ao outro arquivo de configuração que foi modificado. Nesse caso, em/etc/sysconfig/network-scripts/ifcfg-eth0 (a captura de tela acima).

A verborrage que será usada é “NameServer.”Então, onde o arquivo de configuração do dispositivo mostra Dns1 = 8.8.8.8, a resolução.O arquivo conf deve mostrar NameServer 8.8.8.8.

A contraparte de Dns2 = 4.4.4.4 mostraria como NameServer 4.4.4.4 na resolução.arquivo conf.

Colocado vagamente, as etapas acima funcionam na distribuição Red Hat Linux, mas não há garantia de que funcionará no futuro, com as mudanças tecnológicas que ocorrem. É por isso que as configurações devem ser testadas e verificadas.

Depois que as configurações forem concluídas, reinicie a interface de rede com o método preferido, conforme descrito acima. Isso aplicará as mudanças. Também é útil se o endereço IP estático for testado. Você pode fazer isso tentando se conectar a esse endereço IP estático público de outro dispositivo (de preferência em uma rede diferente).

Você também pode ligar para um amigo ou associado e fazer com que eles tentem uma conexão com o endereço IP estático de outra localização geográfica (e uma rede diferente).

Tutorial 02: Alias IP de rede

É possível atribuir mais de um endereço IP a uma placa de interface de rede (NIC). Isso é chamado de alias de IP de rede porque apenas um IP seria real, então os endereços IP adicionais são aliases para o mesmo cartão. Para atribuir o endereço IP, use seu método favorito de atribuir o endereço IP, conforme descrito no tutorial 01.

Não é que ele tenha que ser estático, mas para ter vários endereços IP atribuídos usando alias IP de rede, é preciso atribuir endereços IP usando um IP estático.

Tutorial 03: Alterar o nome do host da máquina Linux

Use as etapas a seguir para alterar o nome do host da sua máquina Linux usando seu editor preferido:

1. Modifique o arquivo de configuração do nome do host digitando o seguinte no aplicativo da linha de comando:

sudo vi /etc /hostname

Onde quer que você veja o nome antigo do host nesse arquivo de configuração, substitua -o pelo novo nome do host.

2. Modifique o arquivo de configuração do hosts digitando o seguinte no aplicativo de linha de comando:

sudo vi /etc /hosts

Onde quer que você veja o nome antigo do host nesse arquivo, substitua -o pelo nome do host recém -escolhido/designado da mesma maneira que você fez com o arquivo de configuração do nome do host na etapa acima.

3. Reinicie o servidor ou o computador Linux. Um método para fazer isso (dependendo da sua distração Linux) é digitar o seguinte no aplicativo de linha de comando:

desligamento sudo -r agora

Este reinício é necessário para que as mudanças tenham efeito.

Tutorial 04: Ativar e desativar sua NIC

Uma das coisas mais fascinantes que você pode fazer através da linha de comando no Linux é ativar ou desativar sua conexão Ethernet.

Para fazer isso, digite o comando apropriado desses dois:

Configuração do link IP sudo

Confrigo do link IP sudo

Com versões mais antigas do Linux, você pode executar o IFCONFIGUP ou IFCONFIGDOWN, mas é possível que esses comandos sejam preteridos ou obsoletos em distribuições mais recentes do Linux. Nesse caso, o comando IP mais recente é preferível.

Tutorial 05: Ativar encaminhamento de rede

Seu sistema operacional Linux é capaz de conectar uma variedade de redes e pode atuar como um roteador. Tudo que você precisa fazer é descomamento da rede.IPv4.ip_fporward = 1 linha que permitirá que você encaminhe o endereço IP.

O arquivo de configuração necessário é normalmente armazenado em /etc/sysctl.conf:

Para exemplos de como configurá -lo, consulte “Como ativar o encaminhamento IP no Linux (IPv4 / IPv6).”

Se você estiver configurando um servidor Linux usando o DHCP (em vez de um endereço IP estático), poderá optar por uma forma de encaminhamento de rede. Isso não é comum, mas referenciado aqui porque é factível e representa um caso em que alguém pode estar inclinado a fazê -lo.

Tutorial 06: Comandos remotos via Shell

No caso em que você precisa acessar um servidor Linux e esse servidor não está geograficamente localizado no mesmo local que você, pode ser necessário usar comandos remotos para acessar esse servidor Linux remoto.

Para aqueles que são programadores ou administradores de sistema, "remotar" para um servidor é uma ocorrência normal.

Uma das maneiras mais populares de fazer isso é usar o “ssh”Comando, informando o aplicativo de linha de comando que você deseja acessar com segurança o servidor Linux, mesmo se você estiver fazendo isso por meio de uma conexão insegura.

Além do uso do comando "ssh", você precisa fornecer informações de onde está se conectando e como (entre outras opções disponíveis).

Você pode usar um nome de domínio para o acesso ao servidor Linux ou até mesmo um endereço IP estático público. O nome ou endereço IP diz ao comando ssh o que está acessando e onde encontrá -lo.

Outras opções podem incluir o nome de usuário que será usado para fazer login no servidor remoto. Sem essa opção definida, pode ser solicitada, mas também é uma opção para defini -la ao mesmo tempo que o comando ssh.

Por exemplo:

SSH Nome de usuário MyServer.com

A senha também pode ser configurada no comando, mas é recomendado, por razões de segurança, que você insere no momento da conexão com o servidor remoto.

Por que? Se a senha for digitada no comando, em texto simples, ela poderá ser acessada pela próxima pessoa usando o mesmo computador e teria acesso à senha.

Por motivos de segurança adicionais, você pode acessar o servidor Linux por meio de uma porta específica. Ao designar uma porta que possa ser usada, você pode bloquear outras portas e impedir tentativas de hackers ou ataques de DOS (negação de serviço).

Existem muitos pontos de configuração diferentes para SSH. Alguns deles estão listados em shellshacks.com.

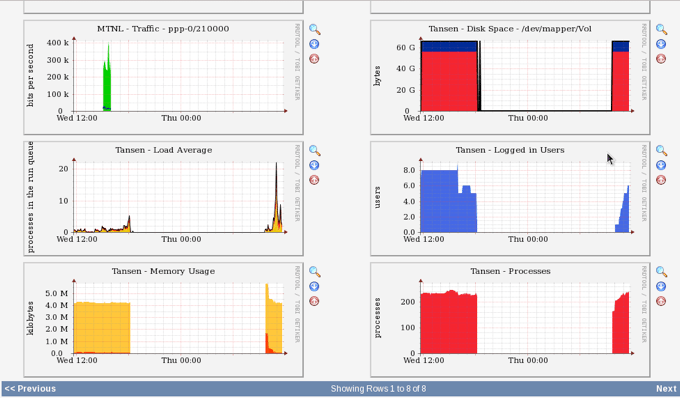

Tutorial 07: Ferramentas de monitoramento de rede

Um componente importante para gerenciar uma rede é verificar se tudo funciona e continua funcionando. Você pode fazer isso através do monitoramento da rede. As ferramentas que acomodam o monitoramento da rede variam, mas, finalmente, atingem objetivos e objetivos semelhantes.

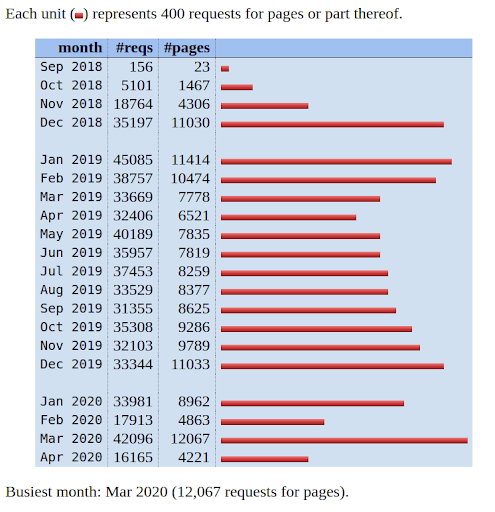

Uma dessas ferramentas de monitoramento de rede é Cacti. Cacti é uma ferramenta de monitoramento de rede de código aberto. Cacti monitora a rede e fornece representações gráficas do que foi registrado. Isso ajuda os usuários (especialmente iniciantes) a identificar onde pode haver problemas.

O front-end pode acomodar muitos usuários e às vezes é usado pelos serviços de hospedagem para exibir informações em largura de banda em tempo real e outros dados nos seguintes gráficos…

Os dados podem ser alimentados em cactos por meio de qualquer script ou comando externo. Cacti reunirá os dados por meio de um cron-trabalho e preencherá seu banco de dados MySQL antes de apresentá-los como um gráfico de usuário do front-end.

Para lidar. Cacti então reunirá esses dados em um cron-trabalho e preencherá um banco de dados MySQL.

Cacti é uma ferramenta útil para administradores de rede que desejam monitorar o uso da rede e fornecer visuais fáceis de entender para os consumidores. Cactos podem ser baixados gratuitamente em cactos.líquido. O site inclui documentação para instalar e configurar a ferramenta de monitoramento de rede.

Alternativas para Cacti que você pode tentar incluir, Solarwinds NPM, PRTG e Nagios. O Solarwinds suportará SNMP, bem como ICMP/PING, WMI, NETFLOW, SFLOW, JFLOW e IPFIX, para citar alguns. Os modelos, gráficos e alertas pré-criados ajudam você a começar a monitorar sua rede rapidamente.

PRTG fornece até cem sensores gratuitamente. Possui recursos semelhantes aos Solarwinds, além de alertas e aplicativos flexíveis para smartphones, tablets, iPads.

Nagios tem todas as ferramentas que você encontrará em cactos, mas exige um pouco mais de configuração. Existem muitos plugins para escolher. Tem uma sólida reputação como uma das ferramentas de gerenciamento e monitoramento de rede mais antigas. Mas você terá que sujar as mãos na manutenção de seus arquivos de configuração.

- « Como fazer em lote Renomear arquivos no Windows 10

- HDD RAID vs SSD invadir as principais diferenças que você deve conhecer »