Como criptografar unidades usando Luks no Fedora Linux

- 4655

- 273

- Ms. Travis Schumm

Neste artigo, explicaremos brevemente sobre a criptografia de bloco, Linux Unified Key Setup (Luks) e descreve as instruções para criar um dispositivo de bloco criptografado no Fedora Linux.

Criptografia de dispositivo de bloqueio

A criptografia de dispositivo de bloco é usada para proteger os dados em um dispositivo de bloco criptografando -os e para descriptografar dados, um usuário deve fornecer uma senha ou chave para acessar. Isso fornece mecanismos de segurança extras à medida que protege o conteúdo do dispositivo, mesmo que tenha sido fisicamente destacado do sistema.

Introdução a Luks

Luks (Linux Unified Key Setup) é o padrão para a criptografia de dispositivo de bloco no Linux, que funciona estabelecendo um formato no disco para os dados e uma senha/política de gerenciamento de chaves. Ele armazena todas as informações de configuração necessárias no cabeçalho da partição (também conhecido como Cabeçalho Luks), permitindo transportar ou migrar dados perfeitamente.

Luks Utilize o subsistema de mapeador de dispositivo do kernel com o DM-CRYPT módulo para fornecer um mapeamento de baixo nível que contém criptografia e descriptografia dos dados do dispositivo. Você pode usar o programa CryptSetup para executar tarefas no nível do usuário, como criar e acessar dispositivos criptografados.

Preparando um dispositivo de bloco

As instruções a seguir mostram as etapas para criar e configurar dispositivos de bloco criptografados após a instalação.

Instale o Cryptsetup pacote.

# dnf install cryptsetup-luks

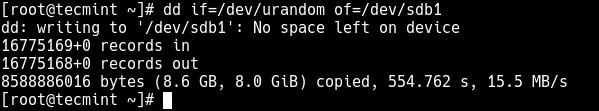

Em seguida, preencha o dispositivo com dados aleatórios antes de criptografá -los, pois isso aumentará significativamente a força da criptografia usando os seguintes comandos.

# dd if =/dev/urandom de =/dev/sdb1 [lento com dados aleatórios de alta qualidade] ou # badblocks -c 10240 -s -w -t aleatório -v/dev/sdb1 [rápido com dados aleatórios de alta qualidade]

Preencha o dispositivo com dados aleatórios

Preencha o dispositivo com dados aleatórios Aviso: Os comandos acima acabarão eliminando quaisquer dados existentes no dispositivo.

Formatando um dispositivo criptografado

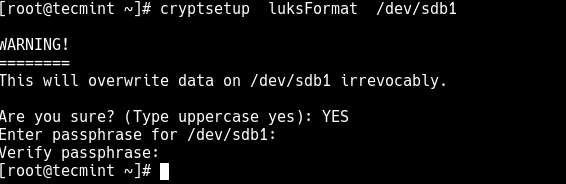

Em seguida, use o Cryptsetup ferramenta de linha de comando para formatar o dispositivo como um DM-CRYPT/LUKS dispositivo criptografado.

# CryptSetupUp LuksFormat /dev /sdb1

Depois de executar o comando, você será solicitado a entrar SIM (na maçaneta) para fornecer uma senha duas vezes para o dispositivo ser formatado para uso, como mostrado na captura de tela a seguir.

Dispositivo de formato usando luks

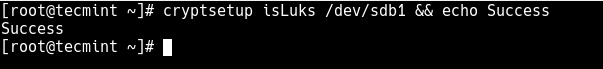

Dispositivo de formato usando luks Para verificar se a operação foi bem -sucedida, execute o seguinte comando.

# Cryptsetup Isluks /dev /sdb1 && eco Sucesso

Verifique a formatação do dispositivo

Verifique a formatação do dispositivo Você pode visualizar um resumo das informações de criptografia para o dispositivo.

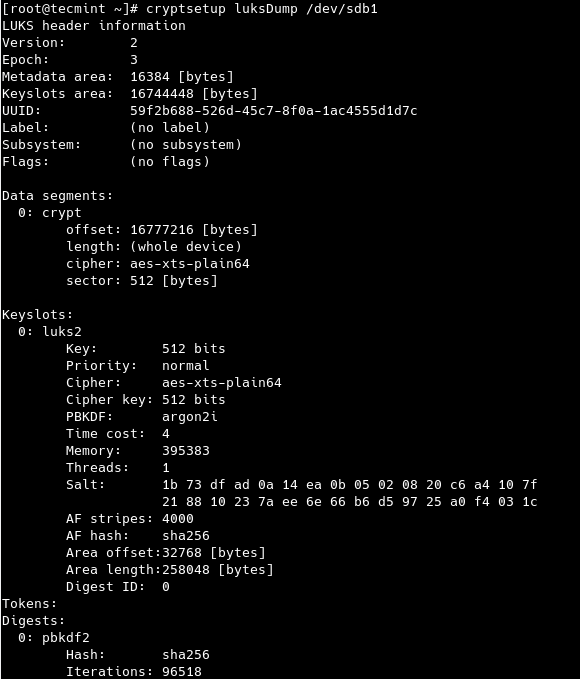

# Cryptsetup Luksdump /dev /sdb1

Informações de criptografia de dispositivo

Informações de criptografia de dispositivo Criando mapeamento para permitir o acesso a um conteúdo descriptografado

Nesta seção, configuraremos como acessar o conteúdo descriptografado do dispositivo criptografado. Criaremos um mapeamento usando o Mapper de dispositivos do kernel. Recomenda -se criar um nome significativo para este mapeamento, algo como Luk-uuid (onde é substituído pelo dispositivo Luks uuidIdentificador universalmente único).

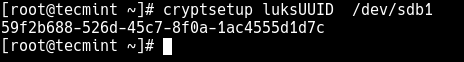

Para obter seu dispositivo criptografado Uuid, Execute o seguinte comando.

# CryptsetupUp Luksuuid /dev /sdb1

Obtenha o dispositivo UUID

Obtenha o dispositivo UUID Depois de conseguir o Uuid, Você pode criar o nome de mapeamento como mostrado (você será solicitado a entrar na senha criada anteriormente).

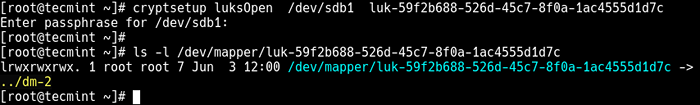

# Cryptsetup Luksopen /dev /sdb1 Luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c

Se o comando for bem -sucedido, um nó de dispositivo chamado /dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c que representa o dispositivo descriptografado.

Criar nome de mapeamento de dispositivos

Criar nome de mapeamento de dispositivos O dispositivo de bloco que acaba de ser criado pode ser lido e escrito como qualquer outro dispositivo de bloco não criptografado. Você pode ver algumas informações sobre o dispositivo mapeado executando o seguinte comando.

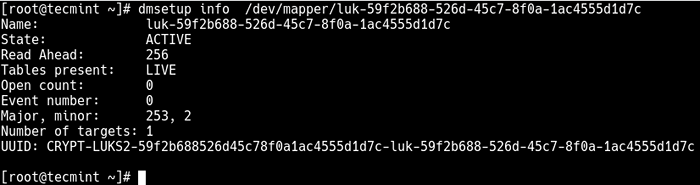

# DMSESTUP INFO/DEV/MAPPPER/LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Verifique as informações do dispositivo mapeado

Verifique as informações do dispositivo mapeado Criando sistemas de arquivos no dispositivo mapeado

Agora, veremos como criar um sistema de arquivos no dispositivo mapeado, o que permitirá que você use o nó do dispositivo mapeado como qualquer outro dispositivo de bloco.

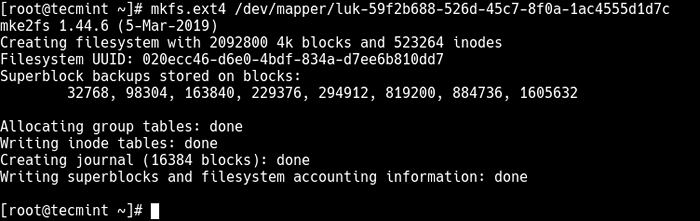

Para criar um sistema de arquivos ext4 no dispositivo mapeado, execute o seguinte comando.

# mkfs.ext4/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c

Crie o sistema de arquivos ext4 no dispositivo mapeado

Crie o sistema de arquivos ext4 no dispositivo mapeado Para montar o sistema de arquivos acima, crie um ponto de montagem para ele e.g /MNT/Device criptografado e depois monte o seguinte.

# mkdir -p/mnt/criptografar-device # montagem/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c/mnt/criptografia-device/

Adicione informações de mapeamento a /etc /cripttab e /etc /fstab

Em seguida, precisamos configurar o sistema para configurar automaticamente um mapeamento para o dispositivo, além de montá -lo na hora da inicialização.

Você deve adicionar as informações de mapeamento no /etc/cripttab arquivo, no formato seguinte.

LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C

No formato acima:

- LUK-59F2B688-526D-45C7-8F0A-1AC455D1D7C - é o nome de mapeamento

- UUID = 59F2B688-526D-45C7-8F0A-1AC455D1D7C - é o nome do dispositivo

Salve o arquivo e feche-o.

Em seguida, adicione a seguinte entrada para /etc/fstab Para montar automaticamente o dispositivo mapeado na inicialização do sistema.

/dev/mapper/LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C/MNT/ENCRYPTED DEVICE ext4 0 0 0

Salve o arquivo e feche-o.

Em seguida, execute o seguinte comando para Atualizar Systemd unidades geradas a partir desses arquivos.

# Systemctl Daemon-Reload

Backup Luks cabeçalhos

Por fim, abordaremos como fazer backup dos cabeçalhos Luks. Esta é uma etapa crítica para evitar a perda de todos os dados no dispositivo de bloco criptografado, caso os setores que contêm os cabeçalhos LUKS sejam danificados por erro do usuário ou falha de hardware. Esta ação permite a recuperação de dados.

Para fazer backup dos cabeçalhos Luks.

# mkdir/root/backups # CryptSetup Luksheaderbackup-Header-backup-File Luks-headers/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c

E para restaurar os cabeçalhos Luks.

# CryptSetup LuksheaderStore-Header-Backup-File/Root/Backups/Luks-Headers/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac455d1d7c

Isso é tudo! Neste artigo, explicamos como criptografar dispositivos de bloco usando Luks em Fedora Linux distribuição. Você tem alguma dúvida ou comentário sobre este tópico ou guia, use o formulário de feedback abaixo para alcançar.

- « Configurando um servidor FTP seguro usando SSL/TLS no Ubuntu

- Melhores clientes FTP da linha de comando para Linux »