Junte -se a um Ubuntu DC adicional para Samba4 AD DC para replicação de failover - Parte 5

- 2102

- 454

- Ms. Travis Schumm

Este tutorial mostrará como adicionar um segundo Samba4 Controlador de domínio, provisionado em Ubuntu 16.04 servidor, para o existente Samba ad dc Forest para fornecer um grau de balanceamento de carga/failover para alguns serviços cruciais de DC, especialmente para serviços como DNS e AD DC LDAP Schema com banco de dados SAM.

Requisitos

- Crie uma infraestrutura do Active Directory com Samba4 no Ubuntu - Parte 1

Este artigo é um Parte 5 de Samba4 anúncio dc Série da seguinte maneira:

Parte 2: Gerenciar infraestrutura de anúncios Samba4 da linha de comando Linux Parte 3: Gerenciar infraestrutura do Samba4 Active Directory do Windows10 via RSAT Parte 4: Gerenciar DNS do Samba4 Ad Domain Controller DNS e Grupo do WindowsEtapa 1: Configuração inicial para configuração Samba4

1. Antes de começar a realmente executar a união de domínio para o segundo DC, você precisa cuidar de poucas configurações iniciais. Primeiro, verifique se o nome de anfitrião do sistema que será integrado a Samba4 anúncio dc Contém um nome descritivo.

Assumindo que o nome de anfitrião do primeiro reino provisionado é chamado ADC1, você pode citar o segundo DC com ADC2 Para fornecer um esquema de nomeação consistente em seus controladores de domínio.

Para mudar o sistema nome de anfitrião você pode emitir o comando abaixo.

# hostnamectl set-hostname adc2

mais você pode editar manualmente /etc/hostname Arquive e adicione uma nova linha com o nome desejado.

# nano /etc /hostname

Aqui adicione o nome do host.

ADC2

2. Em seguida, abra o arquivo de resolução do sistema local e adicione uma entrada com o endereço IP Witch Points para o nome curto e Fqdn do controlador de domínio principal, como ilustrado na captura de tela abaixo.

Através deste tutorial, o nome DC principal é ADC1.Tecmint.LAN e resolve 192.168.1.254 endereço de IP.

# nano /etc /hosts

Adicione a seguinte linha:

Ip_of_main_dc fqdn_of_main_dc short_name_of_main_dc

Defina o nome do host para samba4 anúncio dc

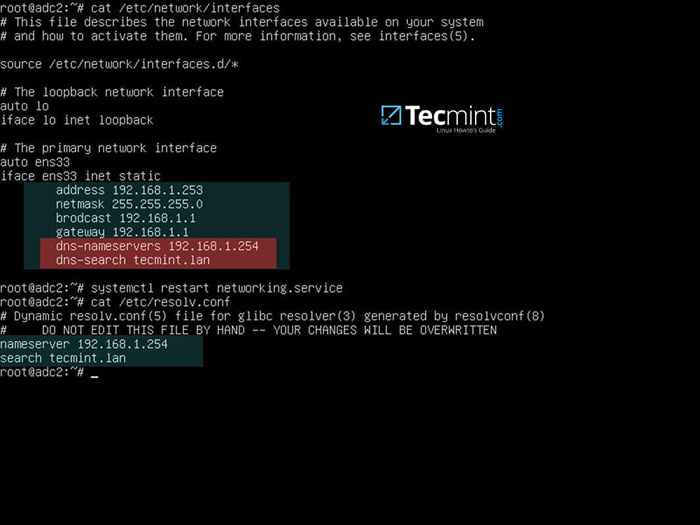

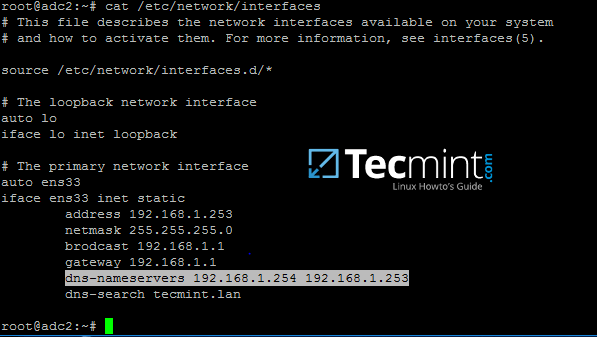

Defina o nome do host para samba4 anúncio dc 3. Na próxima etapa, abra /etc/rede/interfaces e atribua um endereço IP estático para o seu sistema, conforme ilustrado na captura de tela abaixo.

Prestar atenção em DNS-NameServers e DNS-search variáveis. Esses valores devem ser configurados para apontar para o endereço IP do primário Samba4 anúncio dc e reino para que a resolução do DNS funcione corretamente.

Reinicie o daemon de rede para refletir as mudanças. Verificar /etc/resolv.conf arquivo para garantir que ambos os valores de DNS da sua interface de rede sejam atualizados para este arquivo.

# nano/etc/rede/interfaces

Edite e substitua suas configurações IP personalizadas:

AUTO ENS33 IFACE ENS33 ENDEREÇO ESTÁTICO INET 192.168.1.253 Máscara de rede 255.255.255.0 Brodcast 192.168.1.1 Gateway 192.168.1.1 DNS-NameServers 192.168.1.254 DNS-Search Tecmint.LAN

Reinicie o serviço de rede e confirme as alterações.

# SystemCTL Reiniciar rede.serviço # gato /etc /resolv.conf

Configurar DNS para samba4 anúncio

Configurar DNS para samba4 anúncio O DNS-search O valor anexará automaticamente o nome de domínio quando você consultar um host pelo seu nome curto (formará o FQDN).

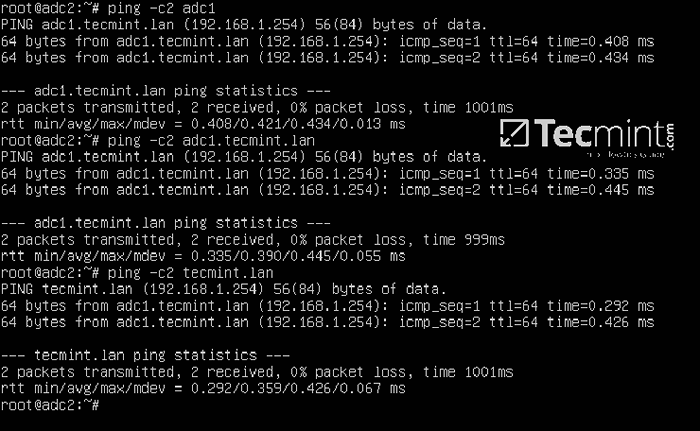

4. Para testar se a resolução do DNS está funcionando como esperado, emita uma série de ping comandos contra seu nome curto de domínio, fqdn e reino, como mostrado na captura de tela abaixo.

Em todos esses casos Samba4 ad dns dns O servidor deve responder com o endereço IP do seu DC principal.

Verifique a resolução do DNS para samba4 anúncio

Verifique a resolução do DNS para samba4 anúncio 5. A etapa adicional final que você precisa para tirar o cuidado é a sincronização do tempo com seu controlador de domínio principal. Isso pode ser realizado instalando Ntp Utilitário do cliente em seu sistema emitindo o comando abaixo:

# instalação apt-get ntpdate

6. Assumindo que você deseja forçar manualmente a sincronização do tempo com samba4 anúncio dc, correr ntpdate comando contra o DC primário emitindo o seguinte comando.

# ntpdate adc1

Tempo sincronize com samba4 anúncio

Tempo sincronize com samba4 anúncio Etapa 2: Instale o samba4 com as dependências necessárias

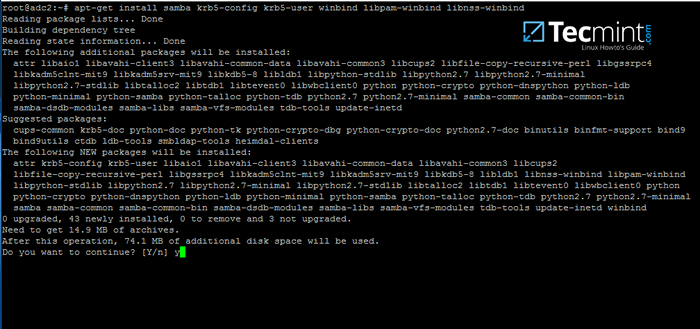

7. Para se inscrever Ubuntu 16.04 sistema em seu domínio, primeiro instalação Samba4, Kerberos Cliente e alguns outros pacotes importantes para uso posterior dos repositórios oficiais do Ubuntu emitindo o comando abaixo:

# instalação apt-get samba krb5-usuário krb5-config winbind libpam-winbind libnss-winbind

Instale o samba4 no Ubuntu

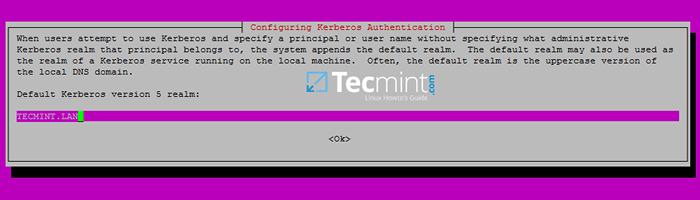

Instale o samba4 no Ubuntu 8. Durante a instalação, você precisará fornecer o nome do reino de Kerberos. Escreva seu nome de domínio com casos superiores e pressione [Digitar] chave para terminar o processo de instalação.

Configure a autenticação Kerberos para Samba4

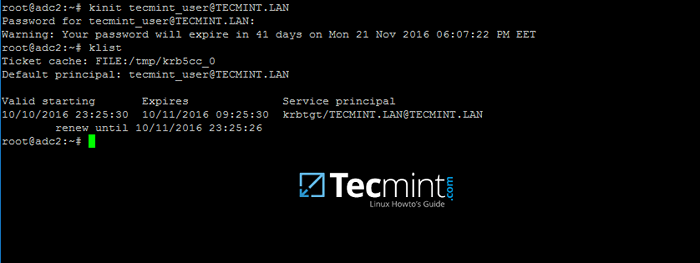

Configure a autenticação Kerberos para Samba4 9. Após o término da instalação dos pacotes, verifique as configurações solicitando um bilhete Kerberos para um administrador de domínio usando Kinit comando. Usar Klist Comando para listar o bilhete Kerberos concedido.

# kinit [email protegido] _domain.Tld # klist

Verifique Kerberos no domínio Samba4

Verifique Kerberos no domínio Samba4 Etapa 3: junte -se ao samba4 ad DC como um controlador de domínio

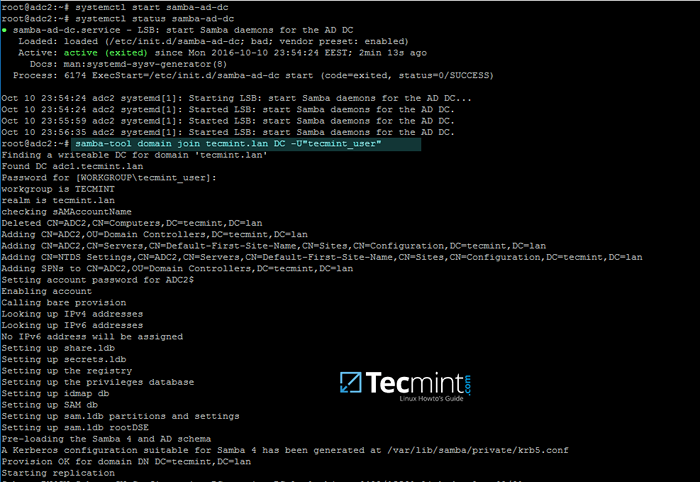

10. Antes de integrar sua máquina em Samba4 dc, Primeiro, verifique se todos os daemons samba4 em execução no seu sistema estão parados e, também, renomeie o arquivo de configuração do samba padrão para começar a limpar. Ao provisionar o controlador de domínio, o Samba criará um novo arquivo de configuração do zero.

# Systemctl Stop samba-ad-dc smbd nmbd winbind # mv/etc/samba/smb.conf/etc/samba/smb.conf.inicial

11. Para iniciar o processo de união de domínio, primeiro inicie apenas samba-ad-dc Daemon, após o que você vai correr samba-tool comando para ingressar no reino usando uma conta com privilégios administrativos em seu domínio.

# domínio samba -tool junte -se ao seu_domain dc -u "your_domain_admin"

Trecho de integração de domínio:

# Domínio Samba-tool Junte-se a Tecmint.LAN DC -U "Tecmint_user"

Saída de amostra

Encontrando um DC escritor para o domínio 'Tecmint.LAN 'ENCONTRADO DC ADC1.Tecmint.LAN Senha para [Grupo de trabalho \ Tecmint_User]: WorkGroup Is Tecmint Realm é Tecmint.LAN Verificando SamaccountName excluído CN = adc2, cn = computadores, dc = tecmint, dc = lan adicionando cn = adc2, ou = controladores de domínio, dc = tecmint, dc = lan adicionando cn = adc2, cn = servidores, cn = default-first = -Nome-name, cn = sites, cn = configuração, dc = tecmint, dc = lan adicionando cn = configurações ntds, cn = adc2, cn = servidores, cn = default-primeiro-nomes, cn = sites, cn = Configuração, dc = tecmint, dc = lan adicionando spns a cn = adc2, ou = controladores de domínio, dc = tecmint, dc = lan Configurando a senha da conta para adc2 $ habilitando a oferta de oferta nua, procurando os endereços IPv4. será atribuído a configurar o compartilhamento.LDB configurando segredos.LDB Configurando o registro Configurando o banco de dados PrivilEges Configurando IDMap DB Configurando Sam DB Configurando SAM.Partições e configurações de LDB configurando SAM.LDB Rootdse Pré-carregando o esquema Samba 4 e AD A Kerberos Configuração adequado para Samba 4 foi gerado em/var/lib/samba/privado/krb5.Conf provision OK para domínio dn dc = tecmint, dc = schema de replicação inicial da LAN esquema-dn [cn = esquema, cn = configuração, dc = tecmint, dc = lan] objetos [402/1550] linked_values [0/0] schema-dn [Cn = esquema, cn = configuração, dc = tecmint, dc = lan] objetos [804/1550] linked_values [0/0] esquema-dn [cn = schema, cn = configuração, dc = tecmint, dc = lan] [1206/1550] Linked_Values [0/0] Schema-dn [cn = esquema, cn = configuração, dc = tecmint, dc = lan] objetos [1550/1550] Linked_values [0/0] Analisam e aplicam objetos de esquema partition [[ CN = Configuração, DC = Tecmint, DC = LAN] Objetos [402/1614] Linked_values [0/0] Partição [CN = Configuração, DC = Tecmint, DC = LAN] Objetos [804/1614] Linked_Values [0/0] Partição [cn = configuração, dc = tecmint, dc = lan] objetos [1206/1614] linked_values [0/0] partição [cn = configuração, dc = tecmint, dc = lan] objetos [1608/1614] linked_values [0// 0] Partição [CN = Configuração, dc = Tecmint,DC=lan] objects[1614/1614] linked_values[28/0] Replicating critical objects from the base DN of the domain Partition[DC=tecmint,DC=lan] objects[97/97] linked_values[24/0] Partition[ DC = Tecmint, dc = LAN] Objetos [380/283] Linked_values [27/0] feitos com NC sempre replicado (base, configuração, esquema) replicando dc = domaindnszones, dc = tecmint, dc = partition lan [DC = dominNDNSZones, DC = Tecmint, DC = LAN] Objetos [45/45] Linked_Values [0/0] Replicando DC = Forestdnszones, DC = Tecmint, DC = LAN Partition [DC = Forestdnszones, DC = Tecmint, DC = LAN] 18] Linked_Values [0/0] Comprometendo o banco de dados SAM enviando dsReplicaUpDateRefs para todas as partições replicadas que configuram ISSyncronized e DSServicename Configurando o banco de dados de segredos ASC 8) DOMC 8) ASCMIM ASCAMAIN ASCAMAIR (SID S-5-21-715337322-3333111

Junte -se ao domínio para samba4 ad DC

Junte -se ao domínio para samba4 ad DC 12. Após o software Ubuntu com Samba4 ter sido integrado ao domínio, aberto o arquivo de configuração principal do Samba e adicione as seguintes linhas:

# nano/etc/samba/SMB.conf

Adicione o seguinte trecho ao SMB.arquivo conf.

DNS Forwarder = 192.168.1.1 idmap_ldb: use rfc2307 = sim modelo shell = /bin /bash winbind use domínio padrão = true winbind offline logon = false winbind nss info = rfc2307 winbind enum usuários = sim winbind enum grupos = sim

Substituir DNS Forwarder IP endereço com seu próprio DNS Forwarder IP. O Samba encaminhará todas as consultas de resolução do DNS que estão fora da sua zona de autoridade de domínio para este endereço IP.

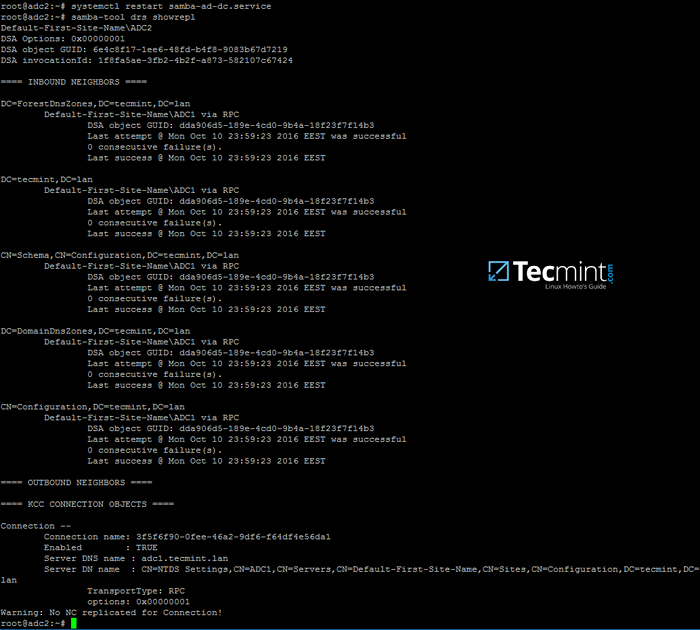

13. Por fim, reinicie o daemon samba para refletir as alterações e verificar a replicação do Active Directory, executando os seguintes comandos.

# Systemctl Reiniciar samba-ad-dc # samba-tool drs showrepl

Configure samba4 dns

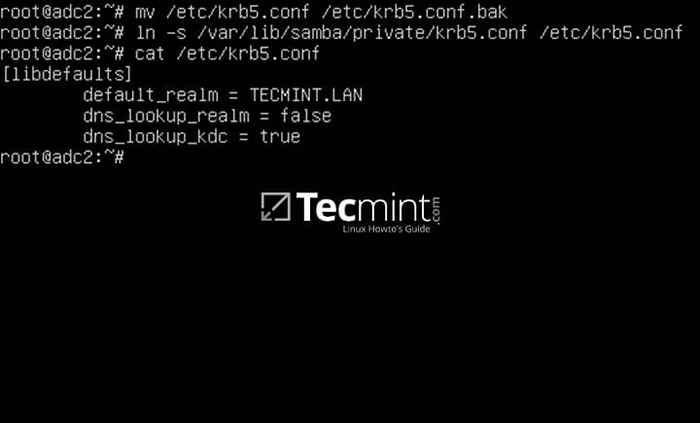

Configure samba4 dns 14. Além disso, renomeie o arquivo de configuração Kerberos inicial de /etc caminho e substitua -o pelo novo KRB5.conf Arquivo de configuração gerado pelo samba enquanto provisiona o domínio.

O arquivo está localizado em /var/lib/samba/privado diretório. Use Linux Symlink para vincular este arquivo a /etc diretório.

# mv /etc /krb5.conf /etc /krb5.conf.# LN -S/var/liba/samba/privado/krb5.conf /etc / # cat /etc /krb5.conf

Configure Kerberos

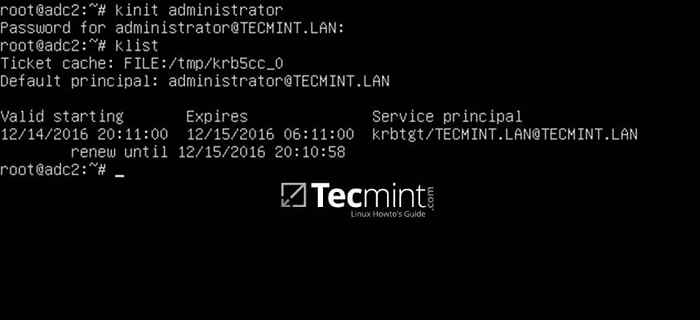

Configure Kerberos 15. Além disso, verifique a autenticação de Kerberos com Samba KRB5.conf arquivo. Solicite um ingresso para um usuário do administrador e liste o bilhete em cache emitindo os comandos abaixo.

# Kinit Administrator # Klist

Verifique a autenticação Kerberos com Samba

Verifique a autenticação Kerberos com Samba Etapa 4: Valitações adicionais de serviços de domínio

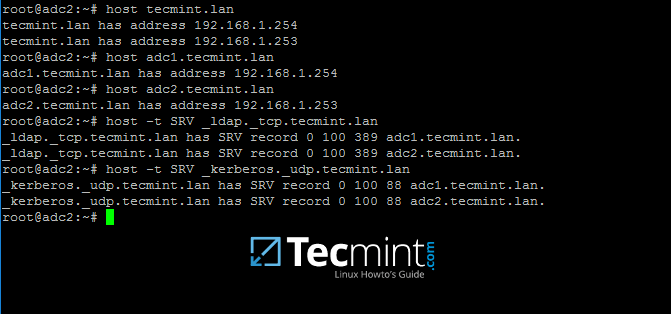

16. O primeiro teste que você precisa executar é Samba4 dns dns resolução. Para validar sua resolução de DNS de domínio, consulte o nome de domínio usando hospedar Comando contra alguns registros cruciais de AD DNS, conforme apresentado na captura de tela abaixo.

O servidor DNS deve repetir agora com um par de dois endereços IP para cada consulta.

# host your_domain.tld # host -t srv _kerberos._UDP.seu domínio.tld # udp kerberos srv registro # host -t srv _ldap._tcp.seu domínio.tld # tcp ldap srv registro

Verifique Samba4 DC DNS

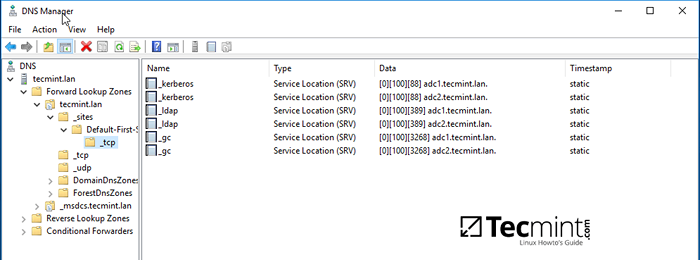

Verifique Samba4 DC DNS 17. Esses registros DNS também devem ser visíveis de uma máquina Windows inscrita com ferramentas RSAT instaladas. Abra o gerente do DNS e expanda aos seus registros TCP de domínio, como mostrado na imagem abaixo.

Verifique os registros DNS na ferramenta Windows RSAT

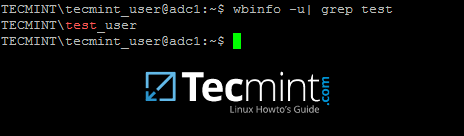

Verifique os registros DNS na ferramenta Windows RSAT 18. O próximo teste deve indicar se a replicação do domínio LDAP funciona conforme o esperado. Usando samba-tool, Crie uma conta no segundo controlador de domínio e verifique se a conta é replicada automaticamente no primeiro samba4 ad DC.

No ADC2:

# usuário samba-tool Add test_user

No ADC1:

# Lista de usuários samba-tool | Grep test_user

Crie conta de usuário no samba4 anúncio

Crie conta de usuário no samba4 anúncio  Verifique a replicação no samba4 anúncio

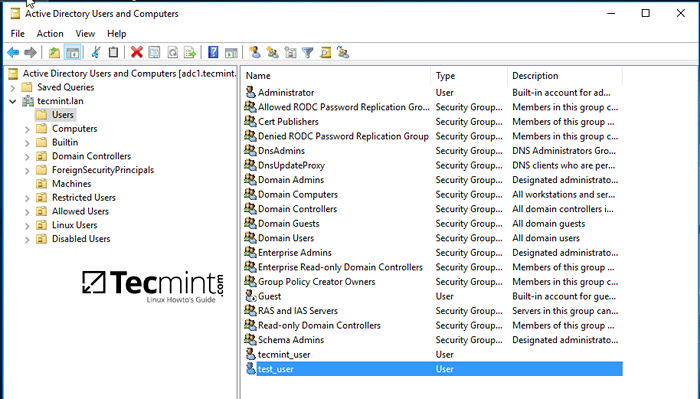

Verifique a replicação no samba4 anúncio 19. Você também pode criar uma conta de um Microsoft AD UC Console e verifique se a conta aparece nos dois controladores de domínio.

Por padrão, a conta deve ser criada automaticamente nos dois controladores de domínio Samba. Consulte o nome da conta de ADC1 usando wbinfo comando.

Crie uma conta do Microsoft Ad UC

Crie uma conta do Microsoft Ad UC  Verifique a replicação da conta no samba4 anúncio

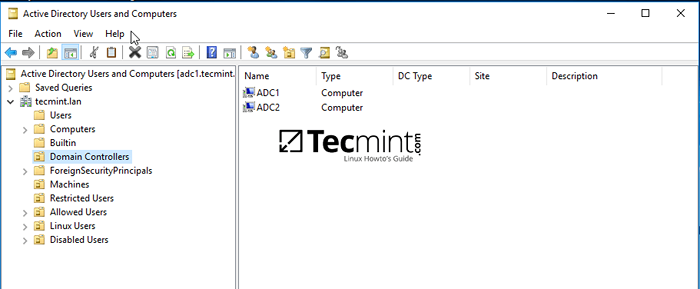

Verifique a replicação da conta no samba4 anúncio 20. Como um fato, aberto Ad uc Console do Windows, expanda para controladores de domínio e você deve ver as duas máquinas DC inscritas.

Verifique os controladores de domínio Samba4

Verifique os controladores de domínio Samba4 Etapa 5: Ativar Serviço Samba4 Ad DC

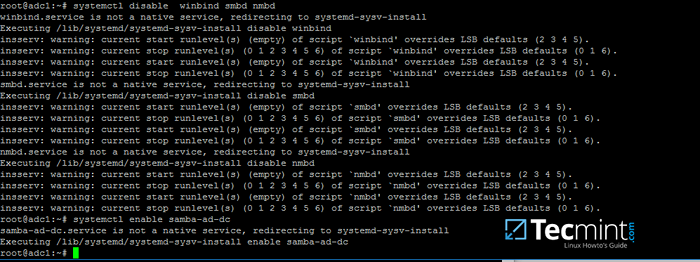

21. Para ativar o Samba4 Ad DC Services em todo samba-ad-dc Serviço executando os comandos abaixo:

# SystemCtl Desativar SMBD NMBD WinBind # SystemCtl Ativar samba-ad-dc

Ativar serviços samba4 ad dc

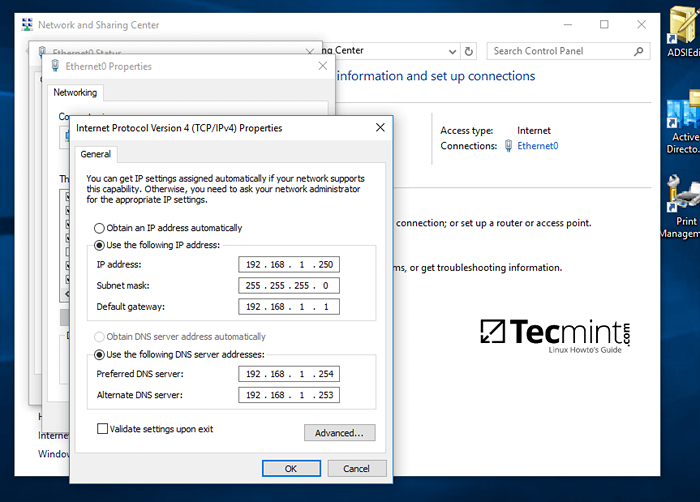

Ativar serviços samba4 ad dc 22. Se você administrar remotamente o controlador de domínio Samba4 de um cliente da Microsoft ou possui outros clientes Linux ou Windows integrados ao seu domínio, mencione o endereço IP do ADC2 Máquina para sua interface de rede DNS Server IP Configurações para obter um nível de redundância.

As capturas de tela abaixo ilustram as configurações necessárias para um Windows ou um cliente Debian/Ubuntu.

Configure o cliente para administrar o samba4 dc

Configure o cliente para administrar o samba4 dc  Configurar o cliente Linux para administrar Samba4 DC

Configurar o cliente Linux para administrar Samba4 DC Assumindo que o primeiro DC com 192.168.1.254 fica offline, reverter a ordem dos endereços IP do servidor DNS no arquivo de configuração para que não tente consultar primeiro um servidor DNS indisponível.

Por fim, caso você queira executar autenticação local em um sistema Linux com uma conta do Samba4 Active Directory ou conceder privilégios de raiz para contas ad LDAP no Linux, leia as etapas 2 e 3 do tutorial Gerenciar infraestrutura de anúncios Samba4 da linha de comando Linux.

- « Como auditar o desempenho da rede, a segurança e a solução de problemas no Linux - Parte 12

- Como configurar um repositório de rede para instalar ou atualizar pacotes - Parte 11 »