Como auditar o desempenho da rede, a segurança e a solução de problemas no Linux - Parte 12

- 1358

- 122

- Randal Kuhlman

Uma análise sólida de uma rede de computadores começa entendendo quais são as ferramentas disponíveis para executar a tarefa, como escolher o (s) certo (s) para cada etapa do caminho, e por último, mas não menos importante, por onde começar.

Esta é a última parte do LFCE (Engenheiro Certificado da Fundação Linux) Série, aqui vamos revisar algumas ferramentas conhecidas para examinar o desempenho e aumentar a segurança de uma rede e o que fazer quando as coisas não estão indo como o esperado.

Engenheiro Certificado da Fundação Linux - Parte 12

Engenheiro Certificado da Fundação Linux - Parte 12 Apresentando o Programa de Certificação da Fundação Linux

Observe que esta lista não finge ser abrangente; portanto, fique à vontade para comentar sobre este post usando o formulário no fundo, se você quiser adicionar outro utilitário útil que poderíamos estar perdendo.

Quais serviços estão em execução e por quê?

Uma das primeiras coisas que um administrador de sistema precisa saber sobre cada sistema é o que os serviços estão em execução e por que. Com essas informações em mãos, é uma decisão sábia desativar todos aqueles que não são estritamente necessários e evitam muitos servidores na mesma máquina física.

Por exemplo, você precisa desativar o seu Ftp Servidor Se sua rede não exigir um (existem métodos mais seguros para compartilhar arquivos em uma rede, a propósito). Além disso, você deve evitar ter um servidor da web e um servidor de banco de dados no mesmo sistema. Se um componente for comprometido, o restante corre o risco de se comprometer também.

Investigando conexões de soquete com SS

ss é usado para despejar estatísticas de soquete e mostra informações semelhantes ao NetStat, embora possa exibir mais informações de TCP e estado do que outras ferramentas. Além disso, está listado em Man NetStat como substituto para o netstat, que é obsoleto.

No entanto, neste artigo, vamos nos concentrar nas informações relacionadas apenas à segurança da rede.

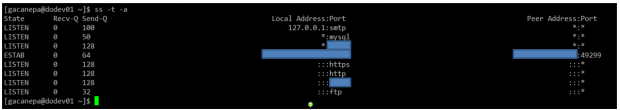

Exemplo 1: mostrando todas as portas TCP (soquetes) que estão abertas em nosso servidor

Todos os serviços em execução em suas portas padrão (i.e. HTTP em 80, MySQL em 3306) são indicados por seus respectivos nomes. Outros (obscurecidos aqui por razões de privacidade) são mostrados em sua forma numérica.

# ss -t -a

Verifique todas as portas TCP abertas

Verifique todas as portas TCP abertas A primeira coluna mostra o TCP Estado, enquanto a segunda e a terceira coluna exibem a quantidade de dados que estão atualmente na fila para recepção e transmissão. A quarta e a quinta colunas mostram os soquetes de origem e destino de cada conexão.

Em uma nota lateral, convém verificar a RFC 793 para refrescar sua memória sobre possíveis estados do TCP, porque você também precisa verificar o número e o estado de conexões abertas do TCP para tomar conhecimento de (d) ataques do DOS.

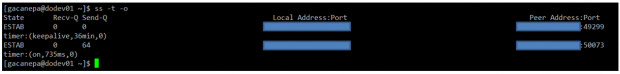

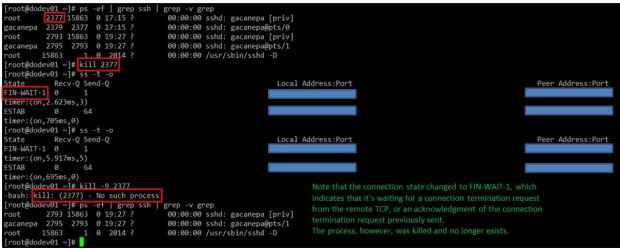

Exemplo 2: Exibindo todas as conexões TCP ativas com seus temporizadores

# ss -t -o

Verifique todas as conexões ativas

Verifique todas as conexões ativas Na saída acima, você pode ver que existem 2 conexões SSH estabelecidas. Se você perceber o valor do segundo campo de cronômetro:, você notará um valor de 36 minutos na primeira conexão. Essa é a quantidade de tempo até que a próxima sonda mantida seja enviada.

Como é uma conexão que está sendo mantida viva, você pode assumir com segurança que é uma conexão inativa e, portanto, pode matar o processo depois de descobrir seu PID.

Mate o processo ativo

Mate o processo ativo Quanto à segunda conexão, você pode ver que ela está sendo usada atualmente (conforme indicado por ON).

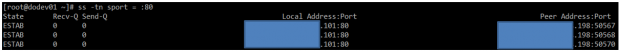

Exemplo 3: Filtrando conexões por soquete

Suponha que você queira filtrar as conexões TCP por soquete. Do ponto de vista do servidor, você precisa verificar as conexões onde a porta de origem é 80.

# SS -tn Sport =: 80

Resultando em…

Filtrar conexões por soquete

Filtrar conexões por soquete Proteção contra a varredura portuária com NMAP

A varredura de porta é uma técnica comum usada pelos biscoitos para identificar hosts ativos e portas abertas em uma rede. Depois que uma vulnerabilidade é descoberta, ela é explorada para obter acesso ao sistema.

Um sysadmin sábio precisa verificar como seus sistemas são vistos por pessoas de fora e garantir que nada seja deixado ao acaso, auditando -os com frequência. Que é chamado “Digitalização da porta defensiva”.

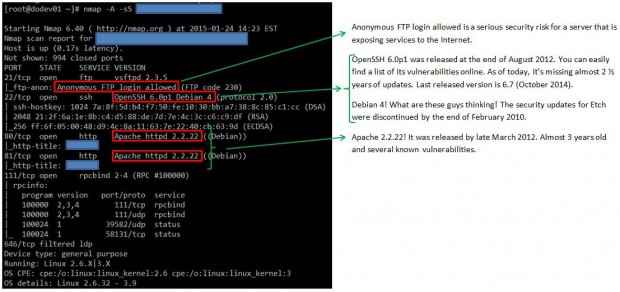

Exemplo 4: Exibindo informações sobre portas abertas

Você pode usar o seguinte comando para digitalizar quais portas estão abertas em seu sistema ou em um host remoto:

# nmap -a -ss [endereço IP ou nome de host]

O comando acima vai escanear o host para OS e versão detecção, informação da porta e traceroute (-A). Finalmente, -ss envia a Tcp syn Digitalizar, impedindo o NMAP para completar o aperto de mão TCP de três vias e, portanto, normalmente não deixando troncos na máquina de destino.

Antes de prosseguir com o próximo exemplo, lembre -se de que a digitalização portuária não é uma atividade ilegal. O que é ilegal é usar os resultados para um propósito malicioso.

Por exemplo, a saída do comando acima é executado contra o servidor principal de uma universidade local retorna o seguinte (apenas parte do resultado é mostrada por uma questão de brevidade):

Verifique as portas abertas

Verifique as portas abertas Como você pode ver, descobrimos várias anomalias que devemos fazer bem em reportar aos administradores do sistema nesta universidade local.

Esta operação específica de varredura por porta fornece todas as informações que também podem ser obtidas por outros comandos, como:

Exemplo 5: Exibindo informações sobre uma porta específica em um sistema local ou remoto

# nmap -p [porta] [nome do host ou endereço]

Exemplo 6: mostrando o traceroute e descobrindo a versão dos serviços e o tipo de os, o nome do host

# nmap -a [nome do host ou endereço]

Exemplo 7: Examinando várias portas ou hospedeiros simultaneamente

Você também pode digitalizar várias portas (intervalo) ou sub -redes, como segue:

# NMAP -P 21,22,80 192.168.0.0/24

Observação: Que o comando acima digitaliza as portas 21, 22 e 80 em todos os hosts nesse segmento de rede.

Você pode verificar o página de homem Para mais detalhes sobre como executar outros tipos de digitalização portuária. O NMAP é de fato um utilitário de mapas de rede muito poderoso e versátil, e você deve estar muito bem familiarizado com ele para defender os sistemas pelos quais você é responsável contra ataques originados após uma varredura portuária maliciosa por pessoas de fora.

Páginas: 1 2- « Backup CloudBerry para revisão e instalação do Linux

- Junte -se a um Ubuntu DC adicional para Samba4 AD DC para replicação de failover - Parte 5 »