Instale o Tor no Ubuntu 18.04 Bionic Beaver Linux

- 4699

- 1103

- Mrs. Christopher Okuneva

Objetivo

O objetivo é instalar o Tor no Ubuntu 18.04 Bionic Beaver. Este guia também fornecerá a você alguma configuração básica e uso da rede Tor para ocultar sua identidade.

Sistema operacional e versões de software

- Sistema operacional: - Ubuntu 18.04 Bionic Beaver

- Programas: - TOR versão 0.3.2.9

Requisitos

Acesso privilegiado ao seu sistema Ubuntu como root ou via sudo O comando é necessário.

Convenções

- # - requer que os comandos Linux sejam executados com privilégios root diretamente como usuário root ou por uso de

sudocomando - $ - Requer que os comandos do Linux sejam executados como um usuário não privilegiado regular

Outras versões deste tutorial

Ubuntu 20.04 (fossa focal)

Instruções

Instale o Tor no Ubuntu

Vamos começar por instalação no Ubuntu 18.04 Sistema. Para instalar o Tor executar o abaixo apt comando:

$ sudo apt install para

Por padrão, o Tor escuta todas as solicitações na porta 9050. Confirmar que o Tor está em funcionamento nesta porta específica usando o ss comando:

$ ss -nlt.0.0.0:22 0.0.0.0:* Ouça 0 5 127.0.0.1: 631 0.0.0.0:* Ouça 0 128 127.0.0.1: 9050 0.0.0.0:* Você também pode verificar a versão do Tor digitando:

$ tor -versão para versão 0.3.2.9 (Git-64A719DD25A21ACB).

Teste de conexão de rede

Nesta fase, vamos testar nossa instalação do Tor, obtendo um endereço IP externo via rede Tor. Primeiro, verifique seu endereço IP externo:

$ wget -qo - https: // API.ipify.org; eco 89.137.173.226

Em seguida, use o Torsocks Comando para obter seu endereço IP externo via Tor Network:

$ torsocks wget -qo - https: // API.ipify.org; eco 185.220.101.13

Torify Your Shell

Defina seu shell para usar Torsocks como padrão para qualquer comando. Isso permitirá que você use comandos sem prefixá -los com o Torsocks comando. Para ativar Torsocks Para sua sessão de shell atual, digite:

$ fontes torsocks no modo Tor ativado. Cada comando será torificado para esta concha.

Teste sua concha torificada, mas desta vez sem o Torsocks Prefixo de comando:

$ wget -qo - https: // API.ipify.org; eco 185.220.101.13

Para tornar essa mudança permanente para todas as suas novas sessões de shell e após a reinicialização, digite:

$ eco ". Torsocks em ">> ~//.Bashrc

Para desativar o Tor para o seu shell atual, digite:

$ fonte de torções fora do modo Tor Desativado. O comando não passará mais pelo Tor.

Ativar porta de controle para

Em seguida, vamos ativar a porta de controle de Tor, que permitirá se comunicar com a instalação local. Também protegeremos a conexão com senha com a senha, por exemplo. My-Tor-Password. Primeiro, defina sua variável de senha com sua senha:

Torpass = $ (Tor--Hash-Password "My-Tor-Password")

Em seguida, ative a porta de controle TOR e insira nossa senha anteriormente hashed:

$ printf "hashedcontrolpassword $ torpass \ nControlport 9051 \ n" | sudo tee -a/etc/tor/torrc

Verifique o seu /etc/tor/torrc Configuração para confirmar que as configurações de senha de hash foram incluídas corretamente. A configuração deve ser semelhante à abaixo:

HASHEDCONTROLPASSWORD 16: AF74D4E29C8F0B9160F43D89DDED341A8F0387B6E40A6D0C58840FD2D6

Reinicie o Tor para aplicar alterações:

$ sudo /etc /init.D/Tor reiniciar

Seu serviço TOR deve estar ouvindo agora em ambas as portas 9050 e 9051:

$ $ ss -nlt.0.0.0:22 0.0.0.0:* Ouça 0 5 127.0.0.1: 631 0.0.0.0:* Ouça 0 128 127.0.0.1: 9050 0.0.0.0:* Ouça 0 128 127.0.0.1: 6010 0.0.0.0:* Ouça 0 128 127.0.0.1: 9051 0.0.0.0:* Conecte -se à porta de controle TOR

Usando a porta de controle TOR, podemos nos comunicar com os comandos do TOR e emitir. Por exemplo, vamos usar o Telnet Comando e solicite um novo circuito Tor e cache transparente:

$ Telnet 127.0.0.1 9051 tentando 127.0.0.1… . Conectado a 127.0.0.1. O personagem de fuga é '^]'. Autentique "My-Tor-Password" 250 OK Signal Newnym 250 OK Signal ClearDNScache 250 OK Quit 250 Conexão de fechamento Fechada por host estrangeiro. Na linha 5, entramos AUTENTICAR comando e nossa senha do Tor. Na linha 7 e na linha 9, pedimos um novo circuito e cache limpo.

A comunicação com a porta de controle TOR também pode ser script de shell. Considere o seguinte exemplo de solicitar um novo circuito limpo:

$ fonte de torções fora do modo Tor Desativado. O comando não passará mais pelo Tor. $ torsocks wget -qo - https: // API.ipify.org; eco 103.1.206.100 $ echo -e 'autentique "my-tor-assassword" \ r \ nSignal newnym \ r \ nQuit' | NC 127.0.0.1 9051 250 ok 250 ok 250 conexão de fechamento $ torsocks wget -qo - https: // api.ipify.org; eco 185.100.87.206

Configure o navegador para usar a rede Tor

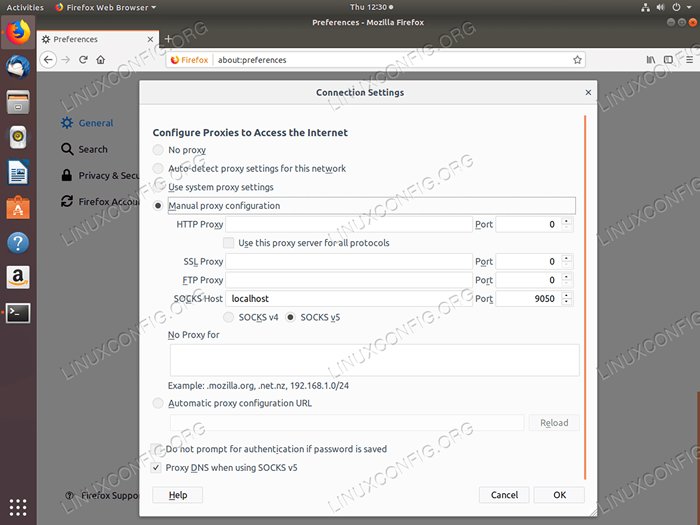

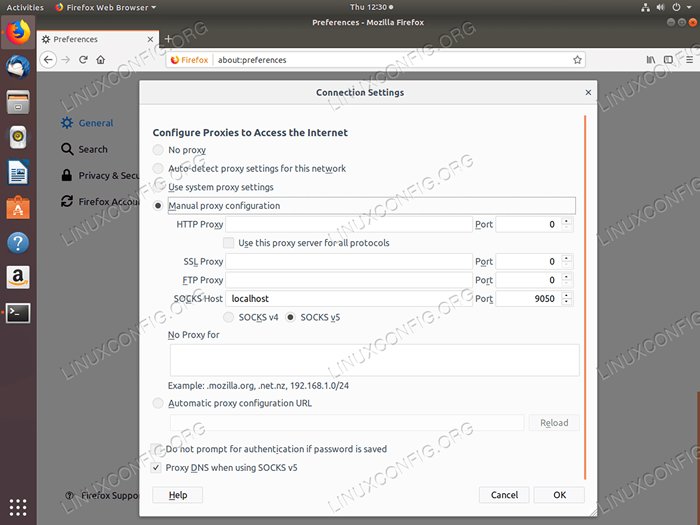

Por fim, configure seu navegador Firefox para usar o host local TOR:

Abra as configurações do navegador e insira Host meias para

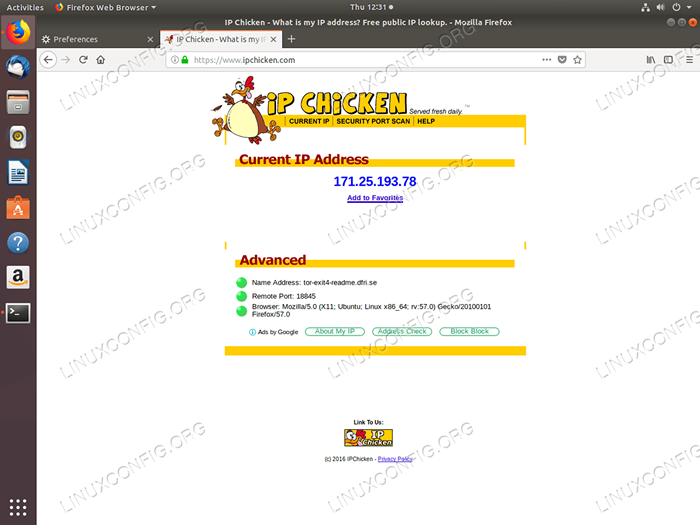

Abra as configurações do navegador e insira Host meias para LocalHost e Porta para 9050. Por fim, marque o Proxy DNS ao usar meias v5 Tick-box.  Verifique sua configuração navegando para por exemplo:

Verifique sua configuração navegando para por exemplo: https: // www.ipchicken.coma Seu endereço IP externo deve ser oculto e o endereço IP da rede é mostrado aqui. Tutoriais do Linux relacionados:

- Coisas para instalar no Ubuntu 20.04

- Instale o proxy no Ubuntu 20.04 Linux

- Instale o proxy no Ubuntu 22.04 Linux

- Coisas para fazer depois de instalar o Ubuntu 20.04 fossa focal linux

- Coisas para instalar no Ubuntu 22.04

- Coisas para fazer depois de instalar o Ubuntu 22.04 Jellyfish…

- Ubuntu 20.04 Guia

- Ubuntu 20.04 truques e coisas que você pode não saber

- Ubuntu 22.04 Guia

- Arquivos de configuração do Linux: os 30 primeiros mais importantes

- « Instale o WordPress no Ubuntu 18.04 Bionic Beaver Linux

- Instale o ffmpeg no Ubuntu 18.04 Bionic Beaver Linux »