WPSEKU - Um scanner de vulnerabilidade para encontrar problemas de segurança no WordPress

- 3681

- 1117

- Maurice Champlin

O WordPress é um sistema de gerenciamento de conteúdo altamente personalizável e de código aberto e de código aberto (CMS) que está sendo usado por milhões em todo o mundo para administrar blogs e sites totalmente funcionais. Por ser o CMS mais usado por aí, existem tantos problemas de segurança/vulnerabilidades em potencial para se preocupar.

No entanto, esses problemas de segurança podem ser tratados, se seguirmos as melhores práticas comuns do WordPress de segurança. Neste artigo, mostraremos como usar WPSEKU, Um scanner de vulnerabilidade do WordPress no Linux, que pode ser usado para encontrar orifícios de segurança em sua instalação do WordPress e bloquear ameaças em potencial.

WPSEKU é um simples scanner de vulnerabilidade WordPress escrito usando Python, ele pode ser usado para digitalizar instalações locais e remotas do WordPress para encontrar problemas de segurança.

Como instalar WPSEKU - Scanner de vulnerabilidade do WordPress no Linux

Para instalar WPSEKU No Linux, você precisa clonar a versão mais recente de WPSEKU de seu repositório GitHub, como mostrado.

$ CD ~ $ Git clone https: // github.com/m4ll0k/wpseku

Depois de obtê -lo, vá para o WPSEKU diretório e execute o seguinte.

$ CD WPSEKU

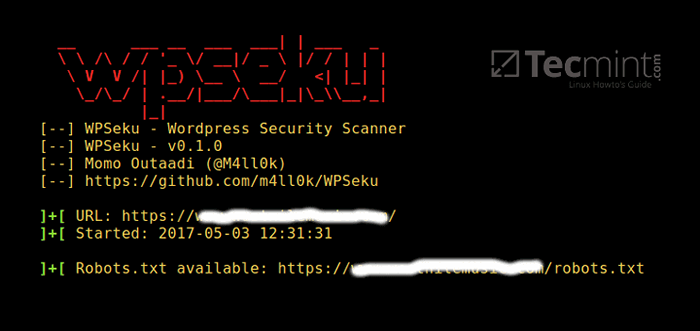

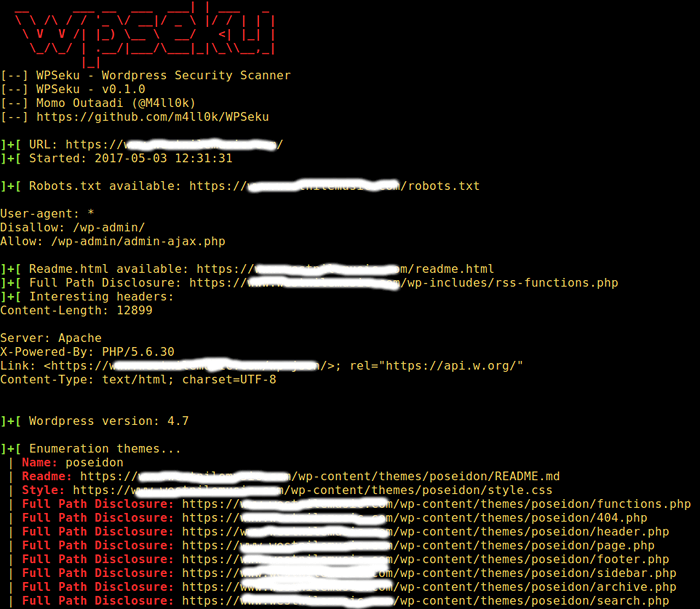

Agora execute o WPSEKU usando o -você opção para especificar seu URL de instalação do WordPress como este.

$ ./wpseku.py -u http: // yourDomain.com

Scanner de vulnerabilidade do WordPress

Scanner de vulnerabilidade do WordPress O comando abaixo procurará scripts do site cruzado, inclusão de arquivos locais e vulnerabilidades de injeção de SQL em seus plugins do WordPress usando o -p Opção, você precisa especificar o local dos plugins no URL:

$ ./wpseku.py -u http: // yourDomain.com/wp-content/plugins/wp/wp.php?id = -p [x, l, s]

O comando a seguir executará um login de senha de força bruta e login de senha via XML-RPC usando a opção -b. Além disso, você pode definir um nome de usuário e uma lista de palavras usando o --do utilizador e --lista de palavras opções respectivamente, como mostrado abaixo.

$ ./wpseku.py -u http: // yourdomian.com -UserName de usuário -Wordlistlistlist.txt -b [l, x]

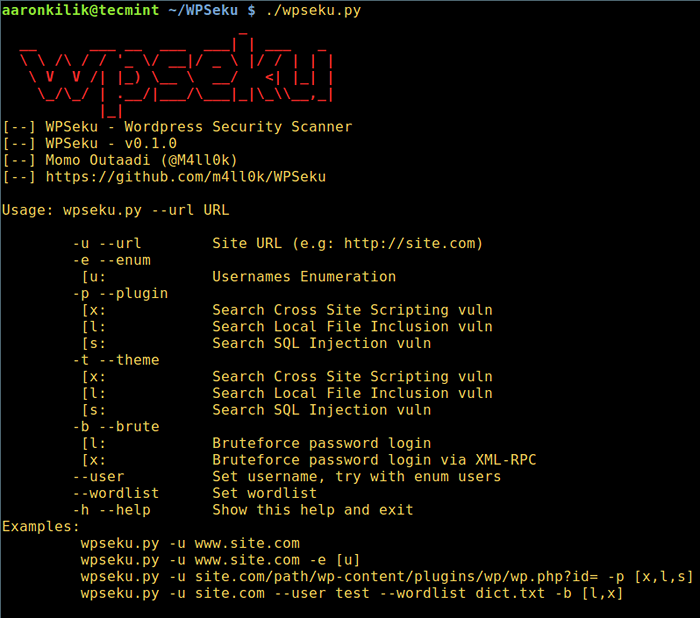

Para ver todas as opções de uso do WPSEKU, digite.

$ ./wpseku.PY -Help

Ajuda de vulnerabilidade WPSEKU WordPress

Ajuda de vulnerabilidade WPSEKU WordPress WPSEKU Github Repository: https: // github.com/m4ll0k/wpseku

É isso! Neste artigo, mostramos como obter e usar o wpseku para digitalização de vulnerabilidade do WordPress no Linux. WordPress é seguro, mas apenas se seguirmos as melhores práticas do WordPress Security. Você tem algum pensamento para compartilhar? Se sim, use a seção de comentários abaixo.

- « Como proteger a senha de um arquivo VIM no Linux

- Como instalar e executar o VLC Media Player como root no Linux »