Qual é a diferença entre WPA2, WPA, WEP, AES e TKIP?

- 808

- 159

- Enrique Gutkowski PhD

Praticamente em todos os lugares que você vai hoje, há uma rede wifi a que você pode se conectar. Seja em casa, no escritório ou no café local, há uma infinidade de redes wifi. Cada rede WiFi é configurada com algum tipo de segurança de rede, aberta para que todos acessem ou extremamente restritos, onde apenas determinados clientes podem se conectar.

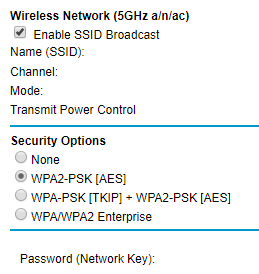

Quando se trata de segurança wifi, existem realmente apenas algumas opções que você tem, especialmente se você estiver configurando uma rede sem fio doméstica. Os três grandes protocolos de segurança hoje são WEP, WPA e WPA2. Os dois grandes algoritmos usados com esses protocolos são TKIP e AES com CCMP. Vou explicar alguns desses conceitos com mais detalhes abaixo.

Índice

A WPA2 Enterprise é muito mais complexa para configurar e geralmente é feita apenas em ambientes corporativos ou em casas muito conhecidas tecnicamente proprietárias. Praticamente, você só poderá escolher entre as opções 2 a 6, embora a maioria dos roteadores agora nem tenha mais uma opção para WEP ou WPA TKIP porque eles são inseguros.

Visão geral WEP, WPA e WPA2

Não vou entrar em muitos detalhes técnicos sobre cada um desses protocolos, porque você pode facilmente pesquisar no Google para obter muitas informações. Basicamente, protocolos de segurança sem fio surgiram no final dos anos 90 e estão evoluindo desde então. Felizmente, apenas um punhado de protocolos foi aceito e, portanto, é muito mais fácil de entender.

WEP

WEP ou Privacidade equivalente a fio foi lançado em 1997 junto com o 802.11 Padrão para redes sem fio. Era para fornecer confidencialidade equivalente à das redes com fio (daí o nome).

O WEP começou com criptografia de 64 bits e acabou chegando a criptografia de 256 bits, mas a implementação mais popular em roteadores foi a criptografia de 128 bits. Infelizmente, logo após a introdução do WEP, os pesquisadores de segurança encontraram várias vulnerabilidades que lhes permitiam quebrar uma chave WEP em alguns minutos.

Mesmo com atualizações e correções, o protocolo WEP permaneceu vulnerável e fácil de penetrar. Em resposta a esses problemas, a WiFi Alliance introduziu o acesso WPA ou Wi -Fi, que foi adotado em 2003.

WPA

Na verdade, o WPA pretendia apenas um remédio intermediário até que eles pudessem finalizar o WPA2, que foi introduzido em 2004 e agora é o padrão usado atualmente. WPA usado Tkip ou Protocolo de integridade -chave temporal como uma maneira de garantir a integridade da mensagem. Isso era diferente de WEP, que usava CRC ou verificação de redundância cíclica. TKIP era muito mais forte que o CRC.

Infelizmente, para manter as coisas compatíveis, a Aliança Wi -Fi emprestou alguns aspectos do WEP, que acabaram fazendo WPA com TKIP inseguro também. WPA incluiu um novo recurso chamado WPS (configuração protegida pelo WiFi), que deveria facilitar a conexão de dispositivos aos usuários ao roteador sem fio. No entanto, acabou tendo vulnerabilidades que permitiram aos pesquisadores de segurança quebrar uma chave WPA dentro de um curto período de tempo também.

WPA2

O WPA2 ficou disponível em 2004 e foi oficialmente exigido em 2006. A maior mudança entre WPA e WPA2 foi o uso do algoritmo de criptografia AES com CCMP em vez de TKIP.

Na WPA, o AES era opcional, mas no WPA2, o AES é obrigatório e o TKIP é opcional. Em termos de segurança, o AES é muito mais seguro do que o TKIP. Houve alguns problemas encontrados no WPA2, mas são apenas problemas em ambientes corporativos e não se aplicam aos usuários domésticos.

O WPA usa uma chave de 64 bits ou 128 bits, sendo o mais comum de 64 bits para roteadores domésticos. WPA2-PSK e WPA2-PERSONAL são termos intercambiáveis.

Portanto, se você precisar se lembrar de algo de tudo isso, é o seguinte: o WPA2 é o protocolo mais seguro e o AES com CCMP é a criptografia mais segura. Além disso, o WPS deve ser desativado, pois é muito fácil invadir e capturar o pino do roteador, que pode ser usado para se conectar ao roteador. Se você tiver alguma dúvida, fique à vontade para comentar. Aproveitar!

- « Configure e execute seu próprio portal de SMS online com pontos no RHEL/CENTOS/FEDORA

- Como verificar as configurações do servidor proxy em seu computador »