Luks Linux Criptografia de dados do disco rígido com suporte NTFS no Linux

- 2009

- 617

- Arnold Murray

Luks acrônimo significa Linux Unified Key Setup que é um método amplamente de criação de disco usado pelo kernel Linux e é implementado com o Cryptsetup pacote.

O Cryptsetup A linha de comando criptografa um disco de volume em mosca usando a tecla de criptografia simétrica derivada da senha fornecida que é fornecida toda vez que um disco de volume, uma partição e também um disco inteiro (mesmo um stick USB) é montado na hierarquia do sistema de arquivos e usa AES-CBC-Essiv: SHA256 cifra.

Criptografia de disco rígido Linux usando Luks

Criptografia de disco rígido Linux usando Luks Como Luks pode criptografar todos os dispositivos de bloco inteiros (disco rígido, palitos USB, discos de flash, partições, grupos de volume etc.) em sistemas Linux é amplamente recomendado para proteger mídia de armazenamento removível, laptop disco rígido ou arquivos de troca Linux e não recomendados para arquivo Criptografia de nível.

NTFS (New Technology File System) é um sistema de arquivos proprietário desenvolvido pela Microsoft.

Ubuntu 14.04 fornece suporte total à criptografia Luks e também suporte nativo do NTFS para Windows com a ajuda de NTFS-3G pacote.

Para provar meu argumento neste tutorial, adicionei um novo disco rígido (4º) em Ubuntu 14.04 caixa (a referência do sistema ao HDD recém -adicionado é /dev/sdd) que será dividido em duas partições.

- Uma partição (/dev/sdd1 -primário) usado para criptografia Luks.

- A segunda partição (/dev/sdd5 - NTFs formatados estendidos para acessar dados em sistemas baseados em Linux e Windows.

Além disso, as partições serão montadas automaticamente no Ubuntu 14.04 Após a reinicialização.

Etapa 1: Crie partições de disco

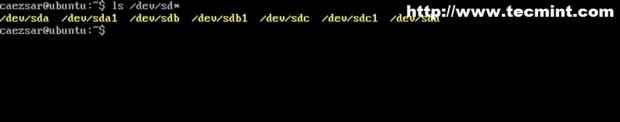

1. Depois que seu disco rígido é adicionado fisicamente em sua máquina, use o comando ls para listar todos /Dev/dispositivos (O quarto disco é /dev/sdd).

# ls /dev /sd*

Partições de lista no Linux

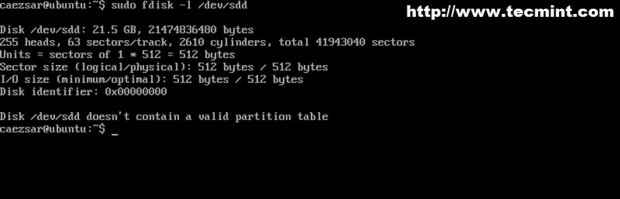

Partições de lista no Linux 2. Em seguida, verifique seu HDD recém -adicionado com fdisk comando.

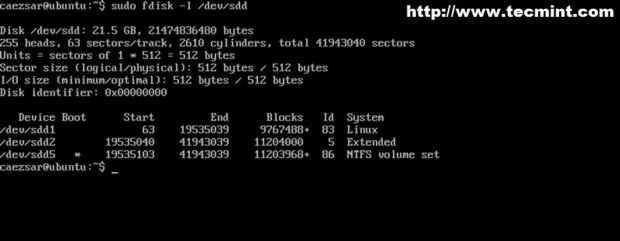

$ sudo fdisk -l /dev /sdd

Verifique o disco rígido Linux

Verifique o disco rígido Linux Porque nenhum sistema de arquivos foi escrito o que quer que o disco ainda não contenha uma tabela de partição válida.

3. As próximas etapas correm o disco rígido para um resultado de duas partições usando cfdisk utilitário de Disco.

$ sudo cfdisk /dev /sdd

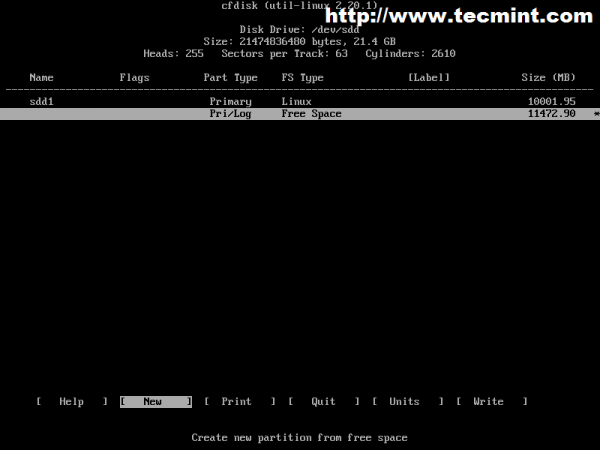

4. A próxima tela é aberta cfdisk modo interativo. Selecione seu disco duro Espaço livre e navegar para Novo opção usando as setas da chave esquerda/direita.

Modo interativo do CFDisk

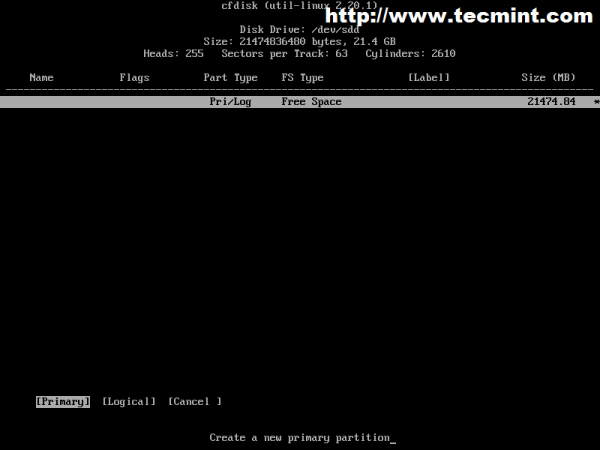

Modo interativo do CFDisk 5. Escolha o seu tipo de partição como Primário e acertar Digitar.

Selecione seu tipo de partição

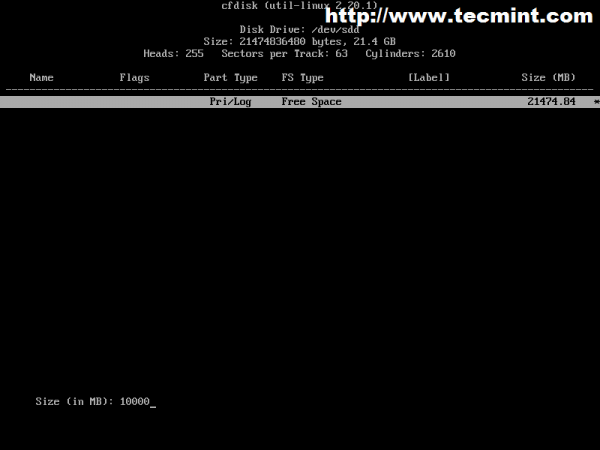

Selecione seu tipo de partição 6. Anote o tamanho da partição desejado em Mb.

Escreva o tamanho da partição

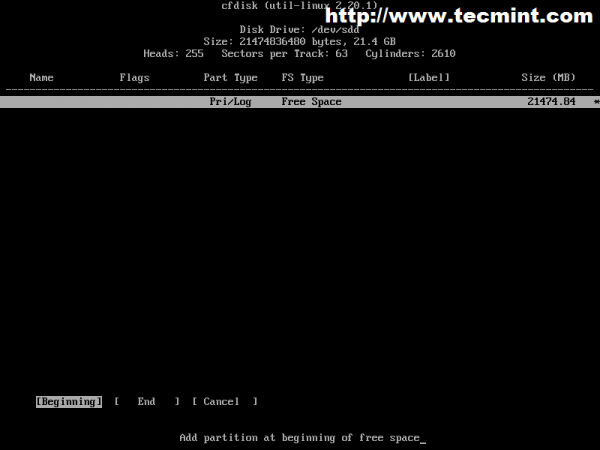

Escreva o tamanho da partição 7. Crie esta partição no Começo de espaço livre de disco rígido.

Crie uma partição

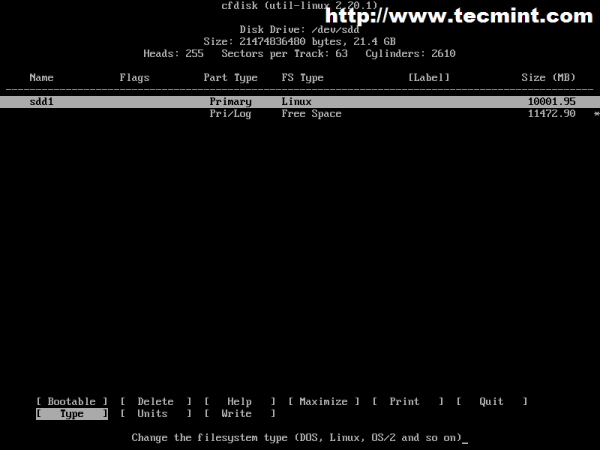

Crie uma partição 8. Em seguida, navegue até a partição Tipo opção e acertar Digitar.

Tipo de partição

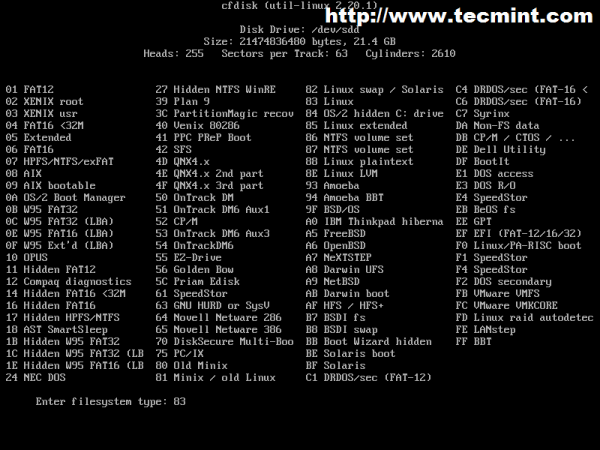

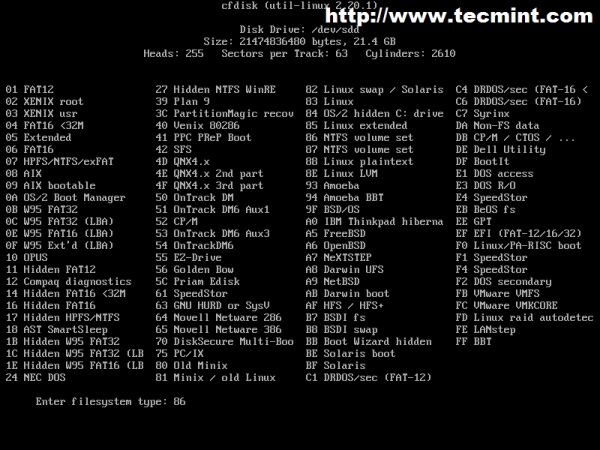

Tipo de partição 9. O próximo aviso apresenta uma lista de todos os tipos de sistema de arquivos e seu código numérico (número hexadecimal). Esta partição será um Linux Luks criptografado, então escolha 83 codificar e acertar Digitar novamente para criar partição.

Digite o tipo de sistema de arquivo

Digite o tipo de sistema de arquivo 10. A primeira partição é criada e o cfdisk Prompt de utilidade remonta ao começo. Para criar a segunda partição usada como NTFS Selecione o restante Espaço livre, navegar para Novo opção e pressione Digitar chave.

Crie uma nova partição

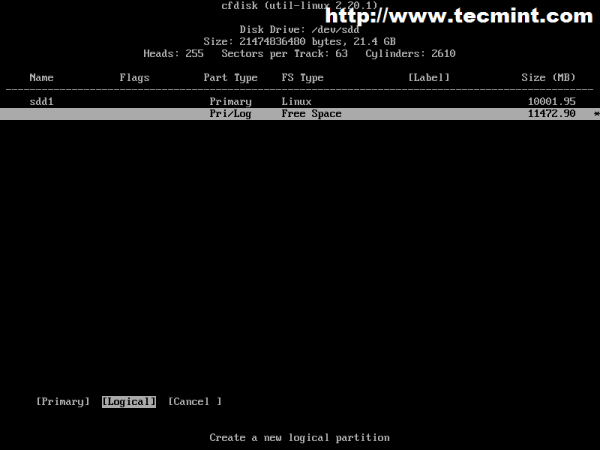

Crie uma nova partição 11. Desta vez, a partição será um Lógico estendido um. Então, navegue para Lógico opção e pressione novamente Digitar.

Selecione Tipo de partição lógica

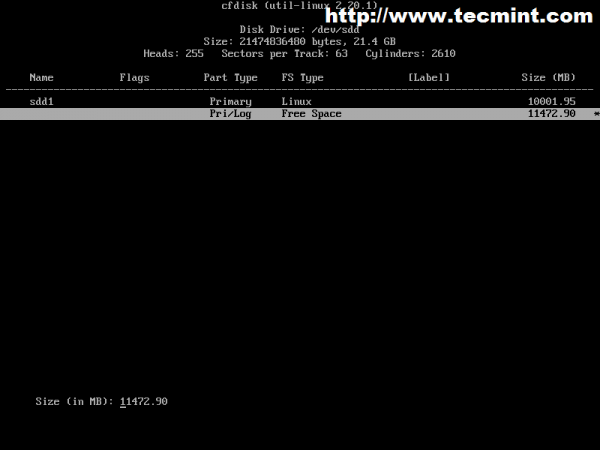

Selecione Tipo de partição lógica 12. Digite o tamanho da sua partição novamente. Para usar o espaço livre restante, a nova partição deixa o valor padrão no tamanho e apenas pressione Digitar.

Insira o tamanho da partição

Insira o tamanho da partição 13. Novamente, escolha seu código de tipo de partição. Para NTFS FileSystem escolha 86 Código de volume.

Selecione Tipo de partição

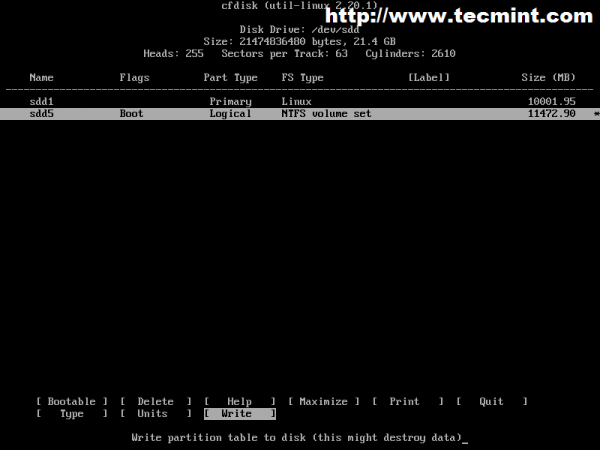

Selecione Tipo de partição 14. Depois de revisar e verificar as partições selecionadas Escrever, responder sim Na próxima pergunta interativa, então Desistir deixar cfdisk Utilitário.

Escreva a tabela de partição para disco

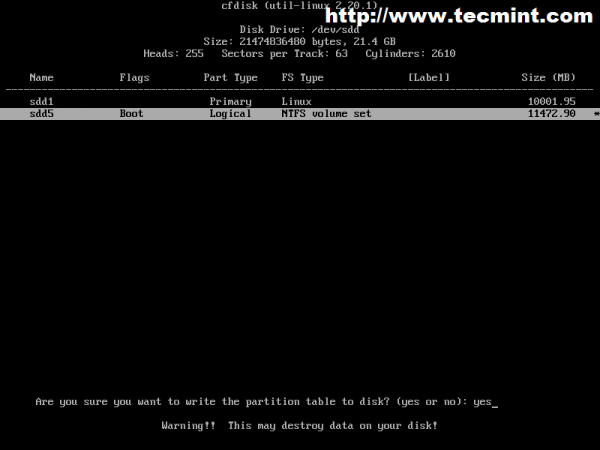

Escreva a tabela de partição para disco  Confirmar alterações

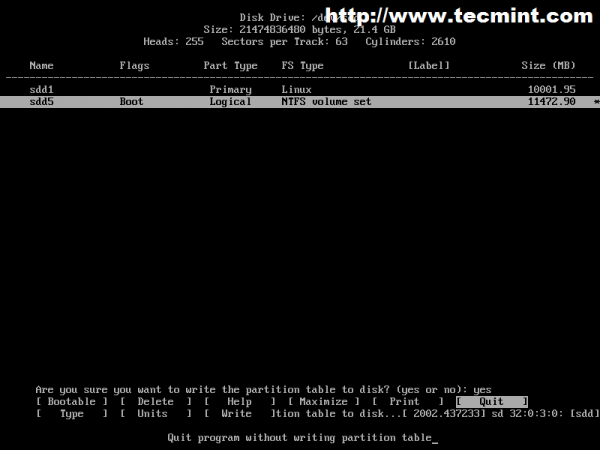

Confirmar alterações  Pare para deixar o utilitário cfdisk

Pare para deixar o utilitário cfdisk Parabéns ! Suas partições foram criadas com sucesso e agora estão prontas para serem formatadas e usadas.

15. Para verificar novamente o disco Tabela de partição emitir o fdisk comando novamente que mostrará informações detalhadas da tabela de partição.

$ sudo fdisk -l /dev /sdd

Confirme a tabela de parição

Confirme a tabela de parição Etapa 2: Crie o sistema de arquivos de partição

Sistema de arquivos NTFS

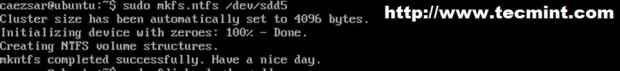

16. Para criar NTFS FileSystem na segunda partição executada mkfs comando.

$ sudo mkfs.ntfs /dev /sdd5

Crie o sistema de arquivos NTFS

Crie o sistema de arquivos NTFS 17. Para disponibilizar a partição, ela deve ser montada no sistema de arquivos em um ponto de montagem. Monte a segunda partição no quarto disco rígido para /optar Mount Point usando montar comando.

$ sudo montagem /dev /sdd5 /opt

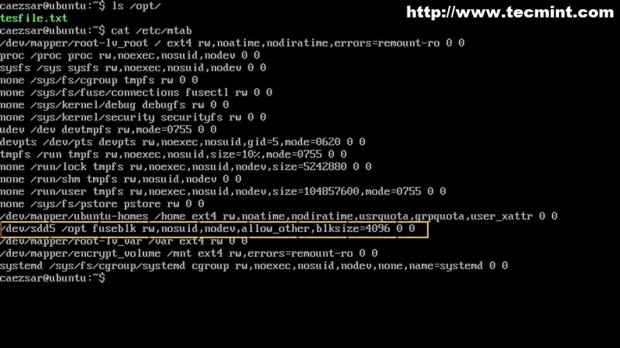

18. Em seguida, verifique se a partição está disponível e está listada em /etc/mtab Arquivo usando o comando CAT.

$ cat /etc /mtab

Verifique a disponibilidade da partição

Verifique a disponibilidade da partição 19. Para desmontar a partição, use o seguinte comando.

$ sudo umount /opt

Ext4 luks

20. Certificar-se Cryptsetup O pacote está instalado no seu sistema.

$ sudo apt-get install Cryptsetup [on Debian Sistemas baseados] # yum instalar Cryptsetup [on Chapéu vermelho Sistemas baseados]

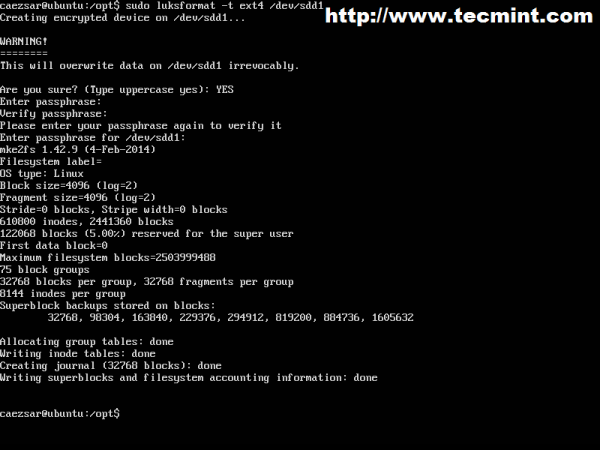

21. Agora é hora de formatar a primeira partição no quarto disco difícil com ext4 FileSystem emitindo o seguinte comando.

$ sudo luksformat -t ext4 /dev /sdd1

Responda com maiúsculas SIM sobre "Tem certeza?”Pergunta e insira três vezes a sua senha desejada.

Partição de formato

Partição de formato Observação: Dependendo da sua partição tamanho e HDD acelerar a criação do sistema de arquivos pode demorar um pouco.

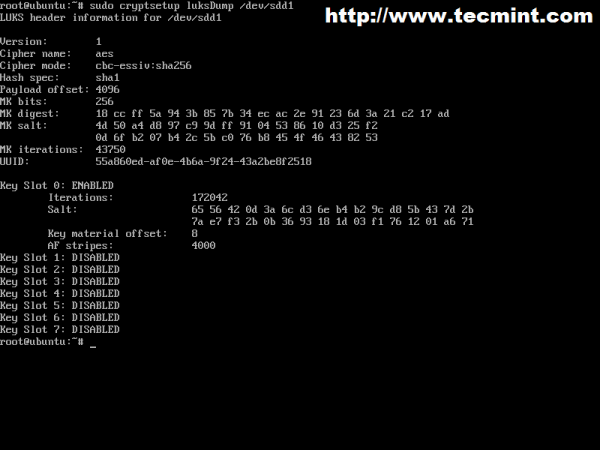

22. Você também pode verificar o status do dispositivo de partição.

$ sudo Cryptsetup Luksdump /dev /sdd1

Verifique o estado de partição

Verifique o estado de partição 23. Luks suporta o máximo 8 Senhas adicionadas. Para adicionar um senha Use o seguinte comando.

$ sudo Cryptsetup LuksadDkey /dev /sdd1

Adicione uma senha

Adicione uma senha Para remover um uso de senha.

$ sudo Cryptsetup LuksremoveKey /dev /sdd1

Remova uma senha

Remova uma senha 24. Por esta Criptografado partição para estar ativo, deve ter uma entrada de nome (ser inicializada) para /dev/mapeador diretório com a ajuda de Cryptsetup pacote.

Esta configuração requer a seguinte sintaxe da linha de comando:

$ sudo Cryptsetup Luksopen /dev /luks_partiton device_name

Onde "nome do dispositivo”Pode ser qualquer nome descritivo que você goste! (Eu nomei o meu Crypted_volume). O comando real será como mostrado abaixo.

$ sudo Cryptsetup Luksopen /dev /sdd1 cripto_volume

Partição criptografada ativa

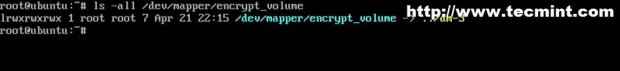

Partição criptografada ativa 25. Em seguida, verifique se o seu dispositivo está listado /dev/mapeador, diretório, link simbólico e status do dispositivo.

$ ls/dev/mapper $ ls -Al/dev/mapper/criptypt_volume

Verifique a partição criptografada

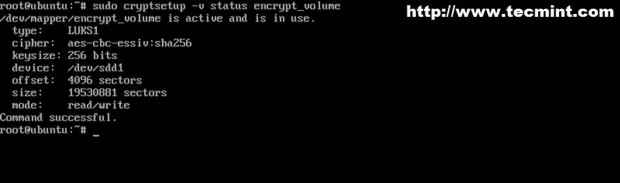

Verifique a partição criptografada $ sudo Cryptsetup -v Status Encrypt_volume

Status de partição criptografada

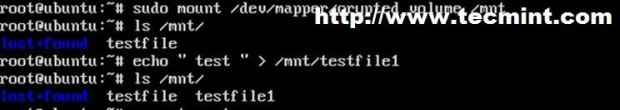

Status de partição criptografada 26. Agora, para tornar o dispositivo de partição amplamente disponível, monte -o em seu sistema sob um ponto de montagem usando o comando de montagem.

$ sudo montagem /dev /mapper /cripto_volume /mnt

Mount Partition criptografado

Mount Partition criptografado Como pode ser visto, a partição é montada e acessível para escrever dados.

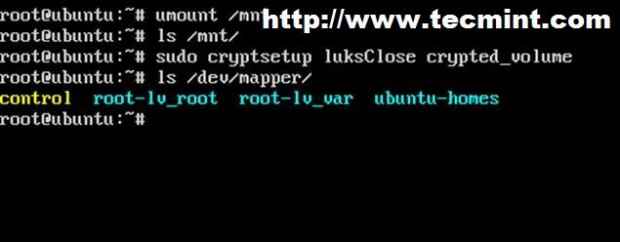

27. Para torná -lo indisponível, apenas desmonte -o do seu sistema e feche o dispositivo.

$ sudo umount /mnt $ sudo Cryptsetup Luksclose Crypted_volume

Partição criptografada de umount

Partição criptografada de umount Etapa 3: Mount Partition automaticamente

Se você usar um disco duro fixo e precisar de ambas.

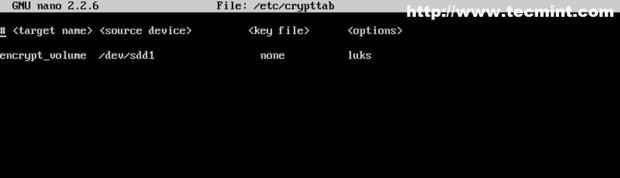

28. Primeira edição /etc/cripttab Arquive e adicione os seguintes dados.

$ sudo nano /etc /cripttab

- Nome do alvo: Um nome descritivo para o seu dispositivo (veja o ponto acima 22 sobre Ext4 luks).

- Unidade de origem: A partição de disco rígido formatada para Luks (Veja o ponto acima 21 sobre Ext4 luks).

- Arquivo -chave: Escolha nenhum

- Opções: Especifique Luks

A linha final seria como mostrado abaixo.

Encrypt_volume /dev /sdd1 Nenhum Luks

Partição de montagem automaticamente

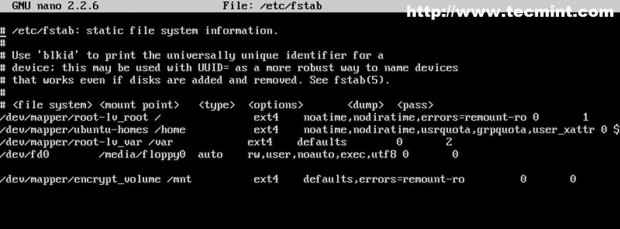

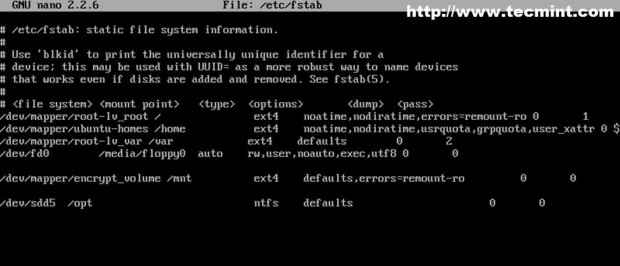

Partição de montagem automaticamente 29. Então edite /etc/fstab e especifique o nome do seu dispositivo, o ponto de montagem, o tipo de sistema de arquivos e outras opções.

$ sudo nano /etc /fstab

Na última linha, use a seguinte sintaxe.

/dev/mapper/device_name (ou uuid)/mount_point filesystem_type opções dump passa

E adicione seu conteúdo específico.

/dev/mapper/criprypt_volume/mnt ext4 padrões, erros = remont-ro 0 0

Adicionar entrada de partição no fstab

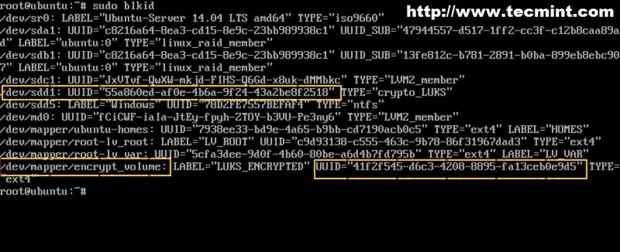

Adicionar entrada de partição no fstab 30. Para obter o dispositivo Uuid Use o seguinte comando.

$ sudo blkid

Obtenha o dispositivo UUID

Obtenha o dispositivo UUID 31. Para também adicionar o NTFS Tipo de partição criado anteriormente usa a mesma sintaxe que acima em uma nova linha em fstab (Aqui é usado o redirecionamento do Apênd Append Linux).

$ sudo su - # echo "/dev/sdd5/opt ntfs padrões 0 0" >>/etc/fstab

Adicione a partição NTFS no FSTAB

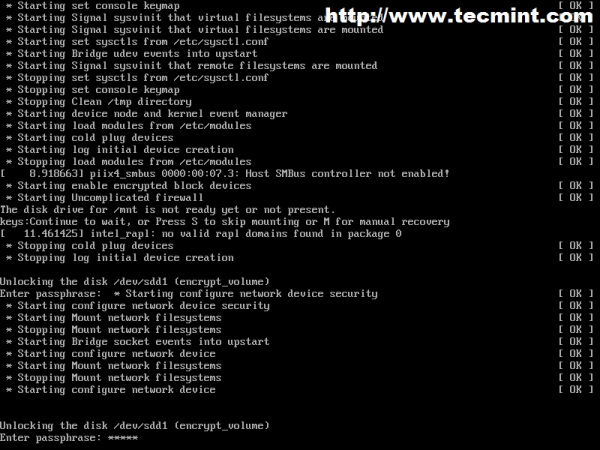

Adicione a partição NTFS no FSTAB 32. Para verificar alterações reinício Sua máquina, pressione Digitar depois "Iniciando configurar o dispositivo de rede”Mensagem de inicialização e digite seu dispositivo senha.

Reinicialização da máquina

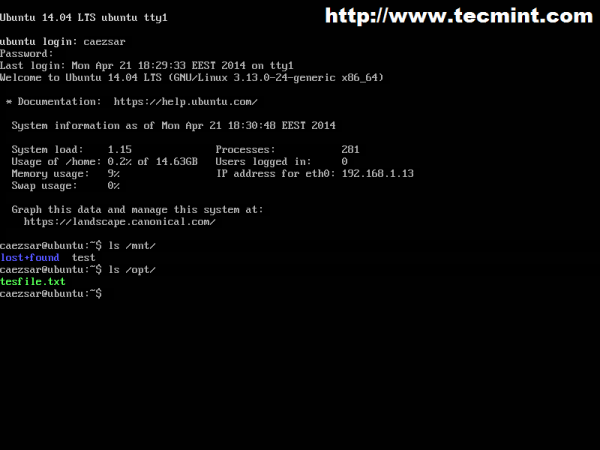

Reinicialização da máquina  Verificar a partição é montada automaticamente

Verificar a partição é montada automaticamente Como você pode ver os dois partições de disco foram montados automaticamente na hierarquia do sistema de arquivos do Ubuntu. Como um conselho, não use volumes criptografados automaticamente do arquivo fstab em servidores fisicamente remotos, se você não puder ter acesso à reinicialização da sequência para fornecer sua senha de volume criptografado.

As mesmas configurações podem ser aplicadas em todos os tipos de mídia removível, como stick USB, memória flash, disco rígido externo, etc. para proteger dados importantes, secretos ou sensíveis em caso de escuta ou roubar.

- « 10 'Perguntas e respostas de entrevistas úteis' sobre script de shell linux

- Instalando o servidor FTP e o mapeamento de diretórios FTP em Zentyal PDC - Parte 8 »