Lista das melhores ferramentas Kali Linux para testes e hackers de penetração

- 4471

- 125

- Ms. Travis Schumm

Kali Linux é uma distribuição Linux voltada para profissionais de segurança cibernética, testadores de penetração e hackers éticos. Ele vem decorado com uma grande variedade de ferramentas de hackers, e muito mais pode ser instalado.

Talvez você esteja pensando em instalar o Kali Linux, ou o instalou recentemente, mas não tem certeza de onde começar. Neste guia, vamos repassar algumas das nossas ferramentas favoritas de teste de penetração e hackers na distro. Isso lhe dará uma boa impressão do que está disponível, além de uma idéia de como usar as várias ferramentas.

Neste tutorial, você aprenderá:

- Melhores Ferramentas Kali Linux para testes e hackers de penetração

Testes de penetração e ferramentas de hackers no Kali Linux

Testes de penetração e ferramentas de hackers no Kali Linux | Categoria | Requisitos, convenções ou versão de software usada |

|---|---|

| Sistema | Kali Linux |

| Programas | N / D |

| Outro | Acesso privilegiado ao seu sistema Linux como raiz ou através do sudo comando. |

| Convenções | # - requer que os comandos Linux sejam executados com privilégios root diretamente como usuário root ou por uso de sudo comando$ - Requer que os comandos do Linux sejam executados como um usuário não privilegiado regular |

Testes de penetração e ferramentas de hackers para Kali Linux

Siga junto com a nossa lista abaixo, enquanto passamos por nossas melhores escolhas de ferramentas para Kali. Existem centenas a mais do que mencionamos aqui, mas esses são alguns dos itens essenciais que pensamos.

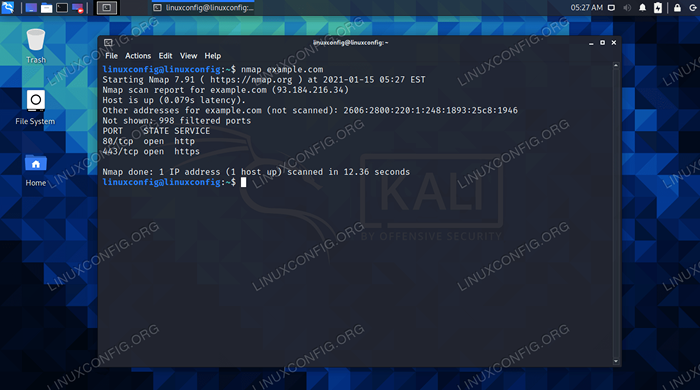

NMAP

NMAP

NMAP Ao realizar um ataque contra outro dispositivo, o primeiro passo é coletar o máximo de informações possível. Informações sobre a rede, roteadores, firewalls e servidores ajudarão você a entender como montar o ataque mais eficaz. Também ajudará você a ficar escondido. Este estágio é chamado de reconhecimento digital.

A melhor ferramenta para este estágio teria que ser NMAP. Ele pode executar todos os tipos de varreduras de rede para ajudá -lo a imprimir a rede, mas você precisará saber um pouco sobre como usar a ferramenta, e é por isso que escrevemos um guia introdutório para o NMAP.

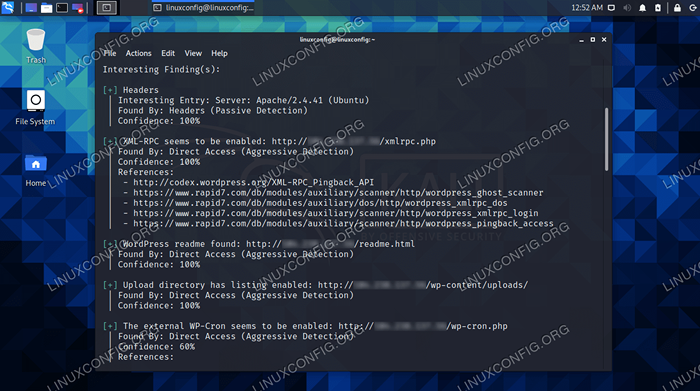

WPSCAN

WPSCAN

WPSCAN Mais de 30% dos sites do mundo estão usando o WordPress como seu sistema de gerenciamento de conteúdo. Se a digitalização de sites de vulnerabilidades faz parte do seu trabalho como profissional de segurança, o WPSCAN será uma ferramenta essencial em seu arsenal. Aprenda a usar a ferramenta em nosso guia para usar o wpscan para digitalizar sites WordPress quanto a vulnerabilidades.

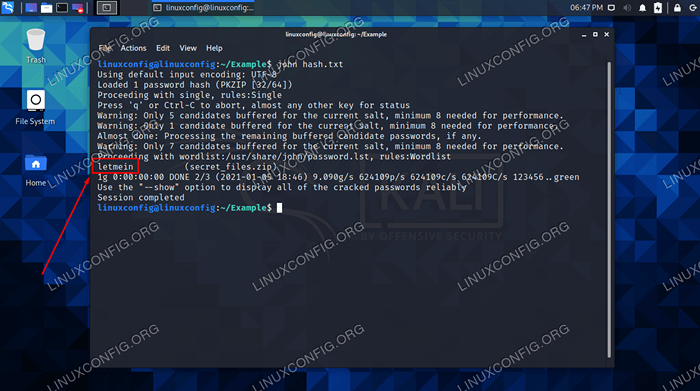

João o Estripador

João o Estripador

João o Estripador John the Ripper é uma das melhores ferramentas a serem usadas para quebrar senhas no Linux. Pode ser usado em conjunto com muitas outras ferramentas, tornando -o bastante flexível.

Você pode lançar um ataque de dicionário fornecendo a John uma lista de palavras de sua escolha, pois Kali vem com muitos deles pré-instalados. Até mostramos como usar John para quebrar senhas para zip arquivos.

Aircrack-ng

Aircrack-ng é um conjunto inteiro de ferramentas de digitalização e rachaduras Wi-Fi. É praticamente sua única parada para qualquer coisa relacionada a explorar a segurança de pontos de acesso e roteadores da Internet sem fio. Confira nosso guia sobre o uso do AirCrack-NG para testar sua senha Wi-Fi.

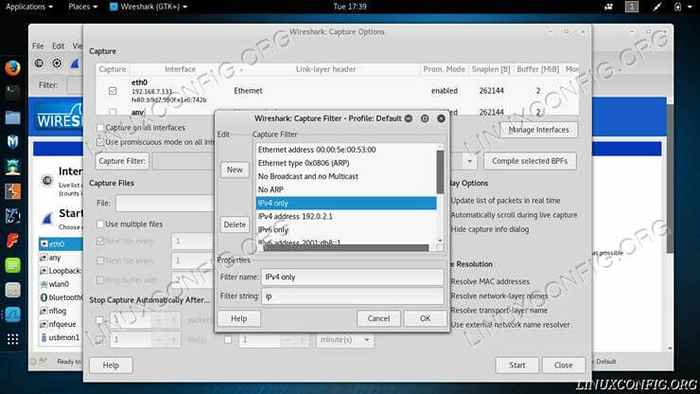

Wireshark

Wireshark

Wireshark Quando se trata de digitalizar tráfego de rede, o Wireshark é um dos melhores analisadores de protocolo de rede disponíveis. Pode capturar e analisar o tráfego. Ele tem uma tonelada de recursos para ajudá -lo a separar o "cotão" do que você está procurando, tornando -o um sniffer de pacote muito poderoso e eficiente. Temos um guia inteiro sobre os pacotes de filtragem no Wireshark.

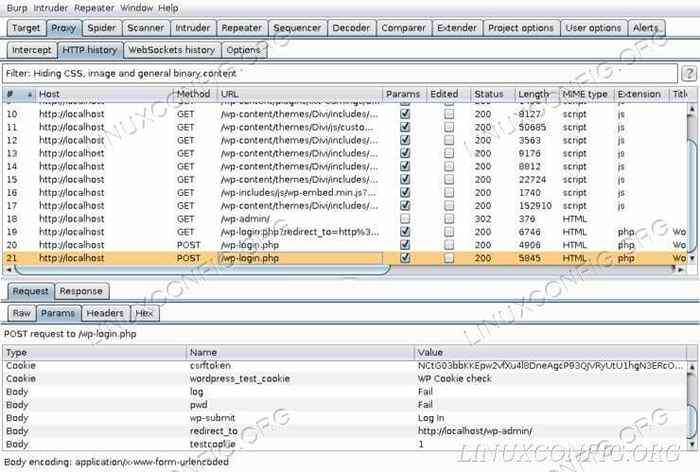

Suíte burp

Suíte burp

Suíte burp Quando se trata de testar a segurança dos aplicativos da Web, você terá dificuldade em encontrar um conjunto de ferramentas melhor do que o suíte de Burp da Portswigger Web Security. Ele permite interceptar e monitorar o tráfego da web, juntamente com informações detalhadas sobre as solicitações e respostas para e para um servidor. Confira nosso tutorial de quatro partes sobre o uso da suíte Burp em Kali.

Hidra

Hydra é uma ferramenta popular para lançar ataques de força bruta em credenciais de login. A Hydra tem opções para atacar logins em uma variedade de protocolos diferentes, como SSH ou sites. Ele se integra bem a outros utilitários e pode utilizar listas de palavras para realizar ataques de dicionário. Temos guias para testes de senha ss.

Kit de ferramentas de engenharia social

Já foi dito que a parte mais fraca da segurança de qualquer rede é os usuários. Mesmo se você aplicar regras estritas de rede, uso de senhas fortes e tomar outras precauções de segurança, os usuários podem ser suscetíveis à engenharia social. O pacote de set permite que você crie vetores de ataque críveis para implantar contra seus usuários, para ver com que facilidade eles podem ser enganados por phishing e engenharia social.

Skipfish

Skipfish é uma ferramenta altamente eficiente e agressiva para digitalizar sites para vulnerabilidades. Ele pode lidar com uma grande variedade de sites, incluindo vários sistemas de gerenciamento de conteúdo e servidores HTTP. É uma ferramenta essencial que todos os administradores de sites devem usar contra seu site para descobrir quaisquer lacunas remanescentes em segurança.

Metasploit

Para os interessados em segurança cibernética, a estrutura do metasploit será seu melhor amigo enquanto você aprende as cordas. É uma espécie de um conjunto de ferramentas tudo em um que pode lançar ataques contra sistemas de destino. Uma ótima maneira de se apresentar aos conceitos é usar o "metasploitável", uma máquina virtual Linux que possui orifícios de segurança intencionais para você explorar.

Rei Phisher

King Phisher permite que você simule ataques de phishing realistas. Ele tem uma GUI que é realmente fácil de usar, para que você possa configurar um site de phishing em nenhum momento.

MacChanger

MacChanger

MacChanger Uma das coisas mais importantes que você deve fazer ao realizar um ataque ou reconhecimento é permanecer oculto, anônimo e quieto. Os sistemas de detecção de intrusões começarão a perceber se um dispositivo com o mesmo endereço IP ou endereço MAC continuar investigando a rede. É por isso que é importante usar uma ferramenta como o MacChanger para alterar o endereço MAC do seu sistema.

Proxychains

Além da importância do MacChanger, também devemos mencionar os proxychains, o que permite que você permaneça anônimo e trocando endereços IP. A melhor parte é que é super fácil canalizar qualquer comando através de proxychains, permitindo que você permaneça anônimo durante todo o seu reconhecimento e ataque.

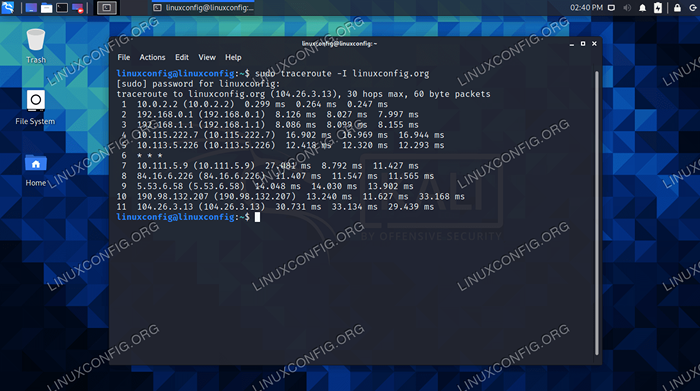

Traceroute

Traceroute

Traceroute Ao executar o reconhecimento digital ou o teste de penetração, é importante imprimir uma rede, entendendo o que servidores ou dispositivos estão entre o seu sistema e um alvo. Por exemplo, os profissionais de segurança não podem atacar um servidor da web sem primeiro dedicar um tempo para ver se há um firewall na frente dele.

É aqui que o utilitário traceroute entra. Ele pode enviar um pacote do seu sistema para a máquina de destino e listar toda a sua rota para a viagem para lá. Isso revelará quantos dispositivos seus dados de rede estão passando, bem como o endereço IP de cada dispositivo.

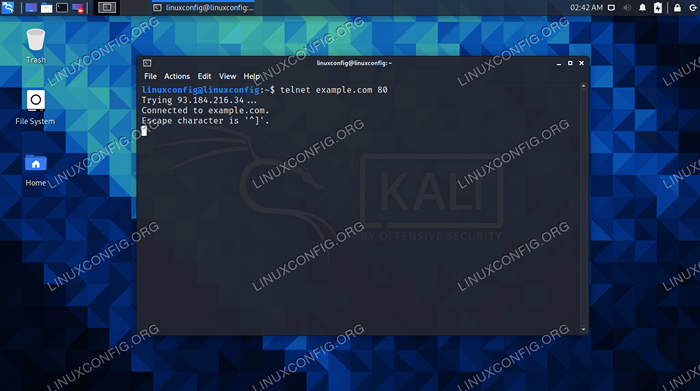

Telnet

Telnet

Telnet Embora não seja necessariamente uma ferramenta de hackers, a Telnet continua sendo a utilidade ideal para testar a conexão com uma certa porta de um dispositivo. Quando se trata de encontrar vulnerabilidades, nada parece mais promissor do que uma porta aberta ampla. Confira nosso guia sobre como instalar e usar o Telnet no Kali.

Dirb

Você ficaria surpreso com o que as pessoas enviam para a web. E eles acham que só porque eles colocam os arquivos em algum diretório aleatório, ninguém vai encontrá -los. Claro, o Google pode nunca se deparar com isso, mas é aí que o DIRB entra. Dirb pode lançar um ataque de dicionário contra um site para encontrar diretórios ocultos. Quem sabe que tipo de coisa divertida você encontrará lá.

MelhorCap

BetterCap é uma ferramenta flexível para o lançamento do homem nos ataques do meio. Ele também possui muitos outros recursos, como a capacidade de interceptar HTTP, HTTPS, TCP e outros tipos de tráfego de rede para obter credenciais de login ou outras informações sensíveis.

Joomscan

Joomscan é semelhante ao WPScan, exceto que funciona para sites que executam o sistema de gerenciamento de conteúdo Joomla. Embora não seja tão popular quanto o WordPress, Joomla ainda é responsável por uma parte justa dos sites do mundo, por isso definitivamente merece um ponto entre nossas ferramentas de teste de penetração favoritas.

SQLMAP

Servidores de banco de dados abrigam muitas informações privadas, o que naturalmente os torna um alvo altamente valorizado. O SQLMAP automatiza o processo de digitalização para servidores de banco de dados e testando -os quanto a vulnerabilidades. Depois que uma fraqueza é encontrada, o SQLMAP pode explorar uma ampla gama de servidores de banco de dados, até recuperando informações deles ou executando comandos no servidor.

Fluxion

O Fluxion é uma ferramenta de engenharia social projetada para induzir os usuários a se conectar a uma rede gêmea do mal e distribuir senha da sua rede sem fio. Os usuários acreditarão que estão conectando um roteador conhecido, mas estão usando um falso. O Fluxion é uma ótima ferramenta para treinar usuários sobre a importância de se conectar a dispositivos confiáveis. Confira nosso guia sobre o Fluxion para ver como criar uma rede gêmea do mal.

Pensamentos finais

Neste guia, vimos 20 de nossos testes de penetração favoritos e ferramentas de hackers para Kali Linux. Esta é apenas a ponta do iceberg, já que centenas de mais ferramentas são instaladas por padrão, e ainda mais pode ser instalado com apenas algumas teclas. Espero que esta lista ajude a informá -lo do que está disponível em Kali e por onde começar.

Tutoriais do Linux relacionados:

- Coisas para instalar no Ubuntu 20.04

- Como fazer bota dupla kali linux e windows 10

- Coisas para fazer depois de instalar o Ubuntu 20.04 fossa focal linux

- Download do Linux

- Uma introdução à automação, ferramentas e técnicas do Linux

- Kali Linux vs Parrot

- Como instalar o Kali Linux no VMware

- Melhor distro Linux para desenvolvedores

- Coisas para fazer depois de instalar o Ubuntu 22.04 Jellyfish…

- Ubuntu 20.04 Guia