LFCE Instalando serviços de rede e configuração de inicialização automática em Boot - Parte 1

- 4946

- 730

- Robert Wunsch DVM

A Engenheiro Certificado da Fundação Linux (LFCE) está preparado para instalar, configurar, gerenciar e solucionar problemas de serviços em sistemas Linux e é responsável pelo design e implementação da arquitetura do sistema.

Engenheiro Certificado da Fundação Linux - Parte 1

Engenheiro Certificado da Fundação Linux - Parte 1 Apresentando o Programa de Certificação da Fundação Linux.

Nesta série de 12 articulações, intitulada Preparação para o LFCE (Engenheiro Certificado da Fundação Linux) Exame, abordaremos os domínios e competências necessários no Ubuntu, CentOS e OpenSuse:

Parte 1: Instalando serviços de rede e configuração de inicialização automática em inicialização Parte 2: Configurar sistemas de arquivos linux padrão e configurar o NFSV4 Server Parte 3: Como configurar sistemas de arquivos criptografados e espaço de troca usando a ferramenta 'Cryptsetup' Parte 4: Configurar servidor Apache independente com hospedagem virtual baseada em nome com SSL Parte 5: Configurando o Squid Proxy Server com acesso restrito e configuração de clientes para usar proxy Parte 6: Configurando o Squidguard, permitindo regras de conteúdo e analisando logs de lula Parte 7: Configurar serviços de email (SMTP, IMAP e IMAPS) e restringir o acesso a SMTP Parte 8: Como configurar um firewall iptables para ativar o acesso remoto a serviços no Linux Parte 9: Como monitorar o uso do sistema, interrupções e problemas de soluções de linux Parte 10: Como configurar um firewall iptables para ativar o acesso remoto a serviços no Linux Parte 11: Configurando um repositório local/de rede para instalar/atualizar pacotes Parte 12: Como auditar o desempenho da rede, a segurança e a solução de problemas no LinuxInstalando serviços de rede

Quando se trata de configurar e usar qualquer tipo de serviço de rede, é difícil imaginar um cenário que o Linux não pode fazer parte. Neste artigo, mostraremos como instalar os seguintes serviços de rede no Linux (cada configuração será abordada nos próximos artigos separados):

- Servidor NFS (Sistema de Arquivos de Rede)

- Servidor da web apache

- Squid Proxy Server + Squidguard

- Servidor de email (postfix + dovecot) e

- Iptables

Além disso, vamos querer garantir que todos esses serviços sejam iniciados automaticamente em inicialização ou sob demanda.

Devemos observar que, mesmo quando você pode executar todos esses serviços de rede na mesma máquina física ou servidor privado virtual, um dos primeiros chamados “regras”De Security Security diz aos administradores do sistema para evitar fazê -lo na medida do possível. Qual é o julgamento que apóia essa afirmação? É bastante simples: se, por algum motivo.

Agora, se você realmente precisar instalar vários serviços de rede na mesma máquina (em um laboratório de teste, por exemplo), certifique -se de ativar apenas aqueles que você precisa em um determinado momento e desativá -los mais tarde.

Antes de começarmos, precisamos esclarecer que o artigo atual (junto com o restante no LFCs e LFCE Série) está focada em uma perspectiva baseada em desempenho e, portanto, não pode examinar todos os detalhes teóricos sobre os tópicos cobertos. No entanto, apresentaremos cada tópico com as informações necessárias como ponto de partida.

Para usar os seguintes serviços de rede, você precisará desativar o firewall por enquanto até aprendermos a permitir o tráfego correspondente através do firewall.

Observe que isso é NÃO Recomendado para uma configuração de produção, mas faremos isso apenas para fins de aprendizado.

Em uma instalação padrão do Ubuntu, o firewall não deve estar ativo. No OpenSuse e CentOS, você precisará desativá -lo explicitamente:

# SystemCtl Stop firewalld # SystemCtl Desativar firewalld ou # ou SystemCtl máscara firewalld

Dito isto, vamos começar!

Instalando um servidor NFSV4

NFS por si só é um protocolo de rede, cuja versão mais recente é Nfsv4. Esta é a versão que usaremos ao longo desta série.

Um servidor NFS é a solução tradicional que permite que clientes Linux remotos montem suas ações em uma rede e interajam com esses sistemas de arquivos como se estivessem montados localmente, permitindo centralizar os recursos de armazenamento para a rede.

No CentOS

# yum update && yum install nfs-utils

No Ubuntu

# Aptitude Update && Aptitude Install NFS-Kernel-Server

No OpenSuse

# zypper refresh && zypper install nfssserver

Para instruções mais detalhadas, leia nosso artigo que informa como configurar o NFS Server e o Client em sistemas Linux.

Instalando o Apache Web Server

O Apache O Web Server é uma implementação FOSS robusta e confiável de um servidor HTTP. No final de outubro de 2014, o Apache potencia 385 milhões de sites, dando -lhe um 37.45% compartilhamento do mercado. Você pode usar o Apache para servir um site independente ou vários hosts virtuais em uma máquina.

# yum update && yum install httpd [no CENTOS] # Aptitude Update && Aptitude Install Apache2 [no Ubuntu] # Zypper Refresh && Zypper Install Apache2 [On OpenSuse]

Para obter instruções mais detalhadas, leia nossos seguintes artigos que mostram como criar hosts virtuais baseados em Apache baseados em nomes e como proteger o Apache Web Server.

- Apache baseado em IP e hospedagem virtual baseada em nome

- Dicas de endurecimento e segurança do servidor da Web Apache

Instalação de lula e squidguard

Lula é um servidor proxy e daemon de cache da web e, como tal, atua como intermediário entre vários computadores clientes e a Internet (ou um roteador conectado à Internet), enquanto acelera solicitações frequentes por cache de conteúdo da web e resolução de DNS ao mesmo tempo. Ele também pode ser usado para negar (ou conceder) acesso a certos URLs por segmento de rede ou com base em palavras-chave proibidas, e mantém um arquivo de log de todas as conexões feitas ao mundo exterior, por base.

Squidguard é um redirecionador que implementa listas negras para melhorar a lula e se integra perfeitamente a ele.

# yum update && yum instalar squid squidguard [no CENTOS] # UPDATE Aptitude && Instalação de aptidão squid3 squidguard [no ubuntu] # zypper refresh && zypper install squidguard [no openSuse]

Instalando o Postfix e Dovecot

Postfix é um agente de transporte de correio (MTA). É o aplicativo responsável pelo roteamento e entrega de mensagens de email de uma fonte para servidores de correio de destino, enquanto o Dovecot é um servidor de e -mail IMAP e POP3 amplamente usado que busca mensagens do MTA e as entrega à caixa de correio do usuário certa.

Os plugins dovecot para vários sistemas de gerenciamento de banco de dados relacionais também estão disponíveis.

# yum update && yum install postfix Dovecot [no CENTOS] # Aptitude Update && Aptitude Postfix Dovecot-IMAPD Dovecot-Pop3D [no Ubuntu] # Zypper Refresh && Zypper Postfix Dovecot [On OpenSuse]

Sobre iptables

Em poucas palavras, um firewall é um recurso de rede usado para gerenciar o acesso para ou a partir de uma rede privada e redirecionar o tráfego de entrada e saída com base em determinadas regras.

Iptables é uma ferramenta instalada por padrão no Linux e serve como front -end do módulo de kernel da netfilter, que é o melhor responsável pela implementação de um firewall para executar a filtragem / redirecionamento de pacotes e as funcionalidades da tradução de endereço de rede.

Como o iptables é instalado no Linux por padrão, você só precisa ter certeza de que está realmente funcionando. Para fazer isso, devemos verificar se os módulos iptables estão carregados:

# lsmod | Grep ip_tables

Se o comando acima não retornar nada, significa o ip_tables O módulo não foi carregado. Nesse caso, execute o seguinte comando para carregar o módulo.

# modprobe -a ip_tables

Leia também: Guia básico para linux iptables firewall

Configurando serviços Automático Iniciar na inicialização

Conforme discutido no gerenciamento de processos e serviços de inicialização do sistema - a parte 7 da série de 10 articulações sobre o LFCs Certificação, existem vários gerentes de sistema e serviços disponíveis no Linux. Seja qual for a sua escolha, você precisa saber como começar, parar e reiniciar os serviços de rede sob demanda e como permitir que eles iniciem automaticamente na inicialização.

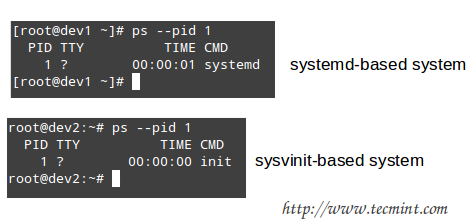

Você pode verificar qual é o seu sistema e gerente de serviço executando o seguinte comando:

# ps - -pid 1

Verifique o Linux Service Manager

Verifique o Linux Service Manager Dependendo da saída do comando acima, você usará um dos seguintes comandos para configurar se cada serviço deve iniciar automaticamente em inicialização ou não:

No Systemd

----------- Ativar serviço para iniciar em inicialização ----------- # SystemCtl Ativar [Serviço]

----------- Impedir que o serviço inicie em Boot ----------- # SystemCtl desativar [Service] # EVITE [Service] Começando na inicialização

Em Sysvinit

----------- Iniciar o serviço na inicialização nos níveis R e B ----------- # chkconfig-LEVEL AB [Serviço]

----------- Não inicie o serviço na inicialização nos níveis c e d ----------- # chkconfig-serviço de CD de nível desligado

Baseado em Upstart

Verifique se o /etc/init/[serviço].conf O script existe e contém a configuração mínima, como:

# Quando iniciar o serviço começar no Runlevel [2345] # Quando parar o serviço PARE no RUNLEVEL [016] # Reiniciar o processo automaticamente em caso de falhas repawn # Especifique o processo /comando (adicione argumentos, se necessário) para executar exec /absoluto /PATH/TO/Network/Service/Binário Arg1 Arg2

Você também pode querer verificar Parte 7 da série LFCS (à qual acabamos de referir no início desta seção) para outros comandos úteis para gerenciar serviços de rede sob demanda.

Resumo

Até agora você deve ter todos os serviços de rede descritos neste artigo instalados e possivelmente executando com a configuração padrão. Nos artigos posteriores, exploraremos como configurá -los de acordo com nossas necessidades, por isso fique atento! E sinta -se à vontade para compartilhar seus comentários (ou postar perguntas, se você tiver algum) neste artigo usando o formulário abaixo.

Links de referência

- Sobre o LFCE

- Por que obter uma certificação Linux Foundation?

- Registre -se para o exame LFCE

- « Como instalar as atualizações do kernel no Ubuntu sem reiniciar

- Como instalar e configurar o Memcached no Ubuntu »