Aprenda a suíte Burp no Kali Linux Parte 4

- 1118

- 76

- Spencer Emard

Introdução

É importante lembrar que o Burp Suite é uma suíte de software, e é por isso que uma série inteira foi necessária para cobrir apenas apenas o básico. Por ser uma suíte, também há mais ferramentas agrupadas nesse trabalho em conjunto. Essas ferramentas podem fazer o teste de qualquer número de aspectos de um aplicativo da web muito mais simples.

Este guia não vai entrar em todas as ferramentas, e não está indo muito profundamente. Algumas das ferramentas no Burp Suite estão disponíveis apenas com a versão paga da suíte. Outros geralmente não são usados com tanta frequência. Como resultado, alguns dos mais usados foram selecionados para fornecer a melhor visão prática possível.

Todas essas ferramentas podem ser encontradas na fila superior de guias na suíte Burp. Como o proxy, muitos deles têm subbacores e submenus. Sinta -se à vontade para explorar antes de entrar nas ferramentas individuais.

Alvo

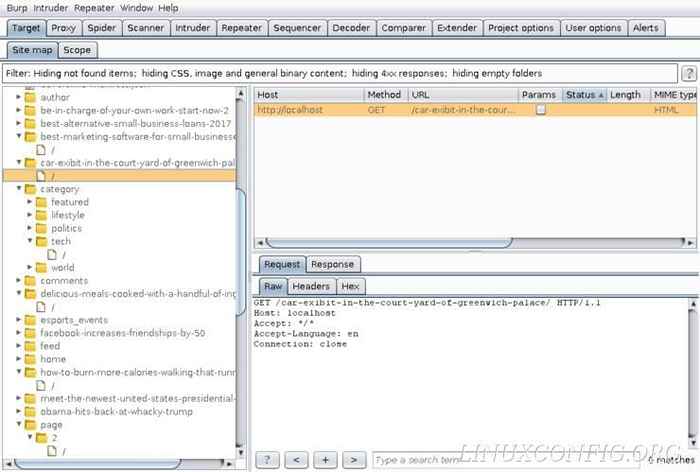

Target não é uma ferramenta. É realmente mais uma visão alternativa para o tráfego coletado através do proxy do Burp Suite. Target exibe todo o tráfego por domínio na forma de uma lista dobrável. Você provavelmente notará alguns domínios da lista que definitivamente não se lembra de visitar. Isso ocorre porque esses domínios geralmente são lugares onde ativos como CSS, fontes ou JavaScript foram armazenados em uma página que você visitou, ou eles são a origem dos anúncios que foram exibidos na página. Pode ser útil ver onde todo o tráfego em uma única solicitação de página vai.

Sob cada domínio da lista está uma lista de todas as páginas que os dados foram solicitados dentro desse domínio. Abaixo disso, pode ser solicitações específicas de ativos e informações sobre solicitações específicas.

Ao selecionar uma solicitação, você pode ver as informações coletadas sobre a solicitação exibida para o lado da lista dobrável. Essa informação é a mesma que as informações que você conseguiu ver na seção HTTP History do proxy, e é formatada da mesma maneira. Target oferece uma maneira diferente de organizá -lo e acessá -lo.

Repetidor

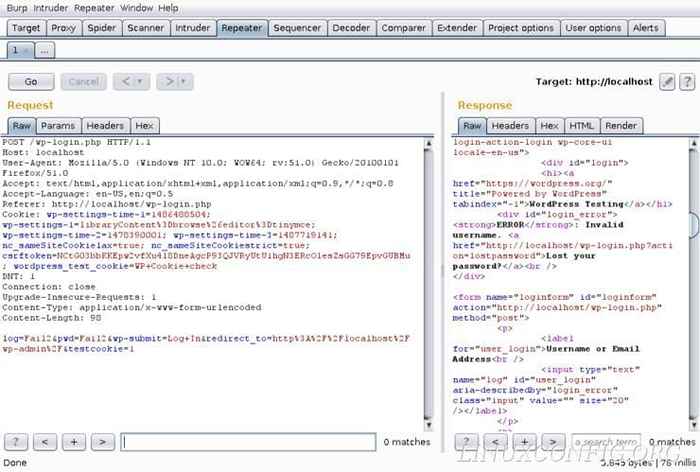

O repetidor é, como o nome sugere, uma ferramenta que permite repetir e alterar uma solicitação capturada. Você pode enviar uma solicitação para o repetidor e repetir a solicitação como ela foi, ou pode modificar manualmente partes da solicitação para coletar mais informações sobre como o servidor de destino lida com solicitações.

Encontre sua solicitação de login com falha em seu histórico HTTP. Clique com o botão direito do mouse na solicitação e selecione “Enviar para o repetidor.”A guia Repetidor destacará. Clique nele e você verá sua solicitação na caixa esquerda. Assim como na guia HTTP History, você poderá visualizar a solicitação de várias formas diferentes. Clique em "Go" para enviar a solicitação novamente.

A resposta do servidor aparecerá na caixa certa. Isso também será como a resposta original que você recebeu do servidor na primeira vez que você enviou a solicitação.

Clique na guia "Params" para a solicitação. Tente editar os params e enviar a solicitação para ver o que você recebe em troca. Você pode alterar suas informações de login ou até outras partes da solicitação que podem produzir novos tipos de erros. Em um cenário real, você pode usar o repetidor para investigar e ver como um servidor responde a diferentes parâmetros ou a falta dele.

Intruso

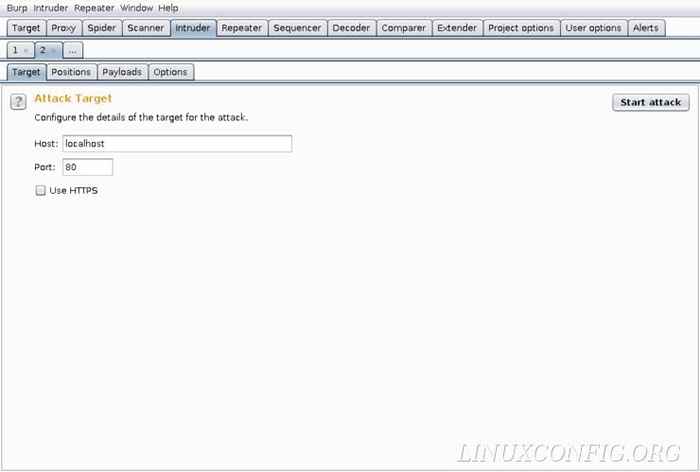

A ferramenta Intruder é muito semelhante a um aplicativo de força bruta como o Hydra do último guia. A ferramenta Intruder oferece algumas maneiras diferentes de lançar um ataque de teste, mas também é limitado em suas capacidades na versão gratuita do Burp Suite. Como resultado, ainda é provavelmente uma ideia melhor usar uma ferramenta como Hydra para um ataque de força bruta completa. No entanto, a ferramenta Intruder pode ser usada para testes menores e pode dar uma idéia de como um servidor responderá a um teste maior.

A guia "Target" é exatamente o que parece. Digite o nome ou IP de um alvo para testar e a porta que você deseja testar.

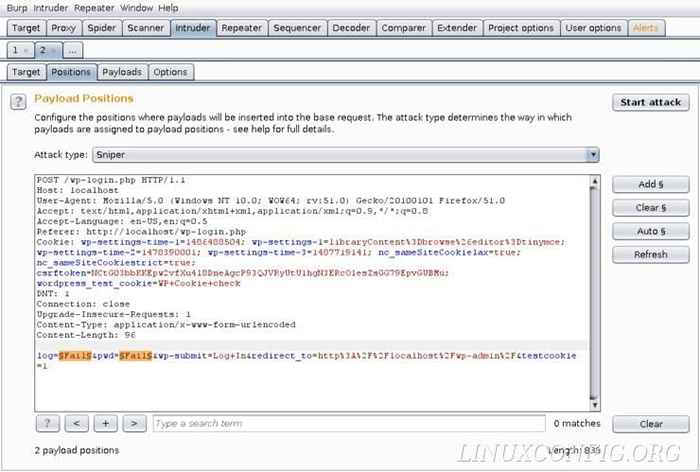

A guia "posições" permite selecionar as áreas da solicitação que o suíte Burp substituirá em variáveis de uma lista de palavras em. Por padrão, o Burp Suite escolherá áreas que geralmente seriam testadas. Você pode ajustar isso manualmente com os controles do lado. Clear removerá todas as variáveis, e as variáveis podem ser adicionadas e removidas manualmente, destacando -as e clicando em "Adicionar" ou "Remover.”

A guia "Posições" também permite selecionar como o Burp Suite testará essas variáveis. Sniper passará por cada variável de cada vez. A RAM de agressão passará por todos eles usando a mesma palavra ao mesmo tempo. Pitchfork e Cluster Bomb são semelhantes aos dois anteriores, mas use várias listas de palavras diferentes.

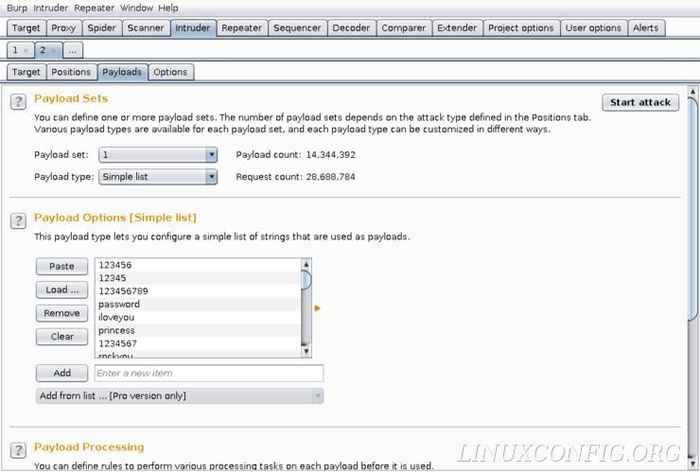

A guia "Cargas úteis" permite que você crie ou carregue uma lista de palavras para testar com a ferramenta Intruder.

Comparador

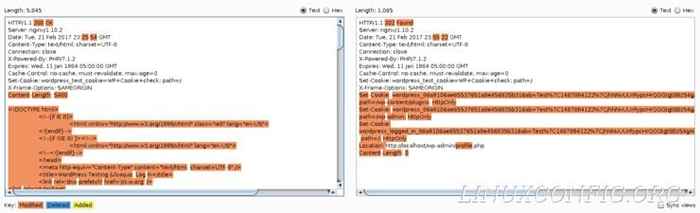

A última ferramenta que este guia vai cobrir é “Comparador.”Mais uma vez, a ferramenta de comparação apropriadamente nomeada compara duas solicitações lado a lado, para que você possa ver mais facilmente as diferenças entre eles.

Volte e encontre a solicitação de login malsucedida que você enviou ao WordPress. Clique com o botão direito do mouse e selecione “Enviar para comparar.”Então encontre o bem -sucedido e faça o mesmo.

Eles devem aparecer na guia "Comparador", um acima do outro. No canto inferior direito da tela, há um rótulo que diz: "Compare ..." com dois botões abaixo dele. Clique no botão "palavras".

Uma nova janela será aberta com os pedidos próximos um do outro e todos os controles com guias que você teve na história do HTTP para formatar seus dados. Você pode alinhá -los facilmente e comparar conjuntos de dados como os cabeçalhos ou parâmetros sem ter que virar para frente e para trás entre os pedidos.

Pensamentos finais

É isso! Você passou por todas as quatro partes desta visão geral do Burp Suite. Até agora, você tem um entendimento forte o suficiente para usar e experimentar o Burp Suite por conta própria e usá -lo em seus próprios testes de penetração para aplicativos da Web.

Tutoriais do Linux relacionados:

- Como fazer bota dupla kali linux e windows 10

- Lista das melhores ferramentas Kali Linux para testes de penetração e…

- Como instalar o Kali Linux no VMware

- Configuração do servidor Kali HTTP

- Tutorial de configuração de proxy de lula no Linux

- OpenLitesPeed como proxy reverso

- Endurecendo Kali Linux

- Kali Linux vs Parrot

- Instaladores de software GUI para Kali Linux

- Uma introdução à automação, ferramentas e técnicas do Linux

- « Aprenda a suíte Burp no Kali Linux Parte 3

- Use aircrack-ng para testar sua senha wifi no kali linux »