Aprenda a suíte Burp no Kali Linux Parte 3

- 4792

- 277

- Robert Wunsch DVM

Introdução

Nesta terceira parte da série Burp Suite, você aprenderá como realmente coletar tráfego proxado com o Burp Suite e usá -lo lançamento e ataque de força bruta real. Ele será um pouco paralelo ao nosso guia sobre o teste de logins do WordPress com Hydra. Nesse caso, porém, você usará o Burp Suite para coletar informações sobre o WordPress.

O objetivo deste guia é ilustrar como as informações coletadas pelo proxy do Burp Suite podem ser usadas para realizar um teste de penetração. Não Use isso em qualquer máquinas ou redes que você não possua.

Para este guia, você também precisará de Hydra instalado. Não vai aprofundar como usar o Hydra, você pode conferir nosso guia Hydra SSH para isso. Kali Linux já tem hidra instalado por padrão, então se você estiver usando kali, não se preocupe. Caso contrário, a Hydra deve estar nos repositórios de sua distração.

Um login com falha

Antes de começar, verifique se o arroto ainda está proxy de tráfego para o seu site WordPress local. Você precisará capturar mais tráfego. Desta vez, você vai se concentrar no processo de login. Burp reunirá todas as informações de que você precisa para lançar um ataque de força bruta no WordPress instalar para testar a força das informações de login de usuários.

Navegar para http: // localhost/wp-login.php. Dê uma olhada nesse pedido e a resposta gerada. Realmente não deveria haver nada para emocionante lá ainda. Você pode ver claramente o HTML da página de login na solicitação. Encontre o forma Tag. Anote o nome opções para os campos de entrada nesse formulário. Além disso, observe o cookie que deve ser enviado junto com esse formulário.

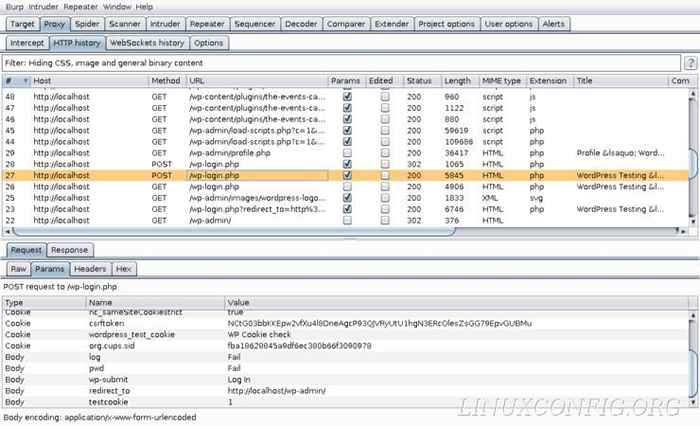

É hora de coletar algumas informações realmente úteis. Digite um login e senha que você sabe que farão com que o login falhe e envie. Confira os parâmetros que foram enviados com a solicitação. Você pode ver claramente as informações de login que você enviou juntamente com os nomes dos campos de entrada que você viu na fonte da página. Você também pode ver o nome do botão enviar e esse cookie que é enviado junto com o formulário.

Um login bem -sucedido

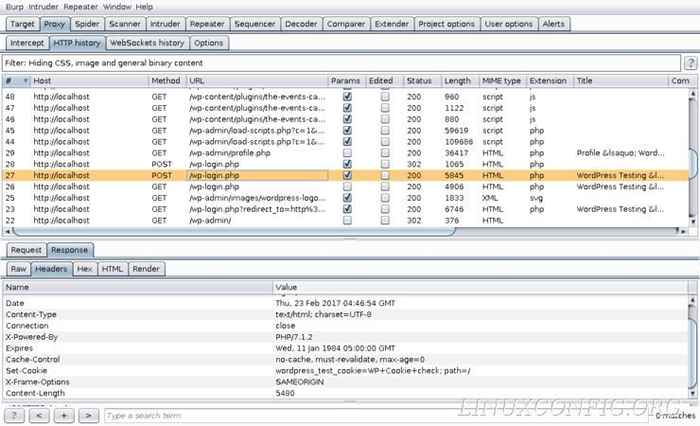

Com as informações sobre um login falhado no Burp Suite, agora você pode ver como é um login bem -sucedido. Você provavelmente pode adivinhar como será a solicitação, mas a resposta será um tanto surpreendente. Vá em frente e envie uma informação de login correta para o formulário.

O envio bem -sucedido gerará várias novas solicitações, então você terá que olhar para trás para encontrar a solicitação falhada. O pedido de que você precisa deve ser diretamente depois disso. Depois de ter. Dê uma olhada em seus parâmetros. Eles devem parecer muito semelhantes, mas terem as credenciais corretas inseridas.

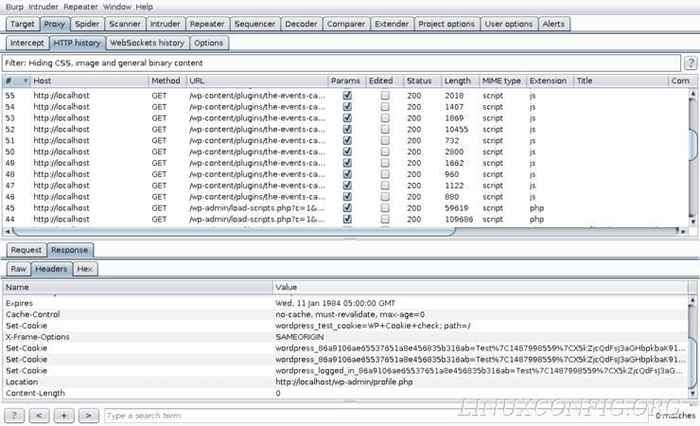

Agora, dê uma olhada na resposta do servidor. Não há HTML lá. O servidor redireciona em resposta a um envio de formulário bem -sucedido. Os cabeçalhos vão servir como a melhor fonte de informação e, em seguida, para testar logins bem -sucedidos. Tome nota de que informação existe. Volte e olhe para o login malsucedido. Você percebe tudo o que estava lá para o bem -sucedido e não o login malsucedido? O Localização Cabeçalho é um bom indicador. WordPress não redireciona para solicitação com falha. O redirecionamento pode servir como uma condição de teste.

Usando as informações

Você está pronto para usar o Hydra para testar a força de suas senhas do WordPress. Antes de iniciar a Hydra, verifique se você tem uma ou duas listas de palavras para a Hydra testar nomes de usuário e senhas contra.

Abaixo está o comando que você pode usar para testar suas senhas. Dê uma olhada primeiro, e o colapso é depois disso.

$ hydra -l lists/usrname.txt -p listas/passe.txt localhost -v http-form-post '/wp-login.php: log =^user^& pwd =^pass^& wp-submit = login & testcookie = 1: s = localização '

O -eu e -P sinalizadores especificam o nome de usuário e a senha do WordLists para Hydra para testar com. -V Apenas diz para produzir os resultados de todos os testes no console. Obviamente, LocalHost é o alvo. Hydra deve então carregar o HTTP-forma-post módulo para testar um formulário com uma solicitação de postagem. Lembre -se, isso também estava no pedido de envio do formulário.

A última parte é uma longa sequência que diz a Hydra o que passar para a forma. Cada seção da string é separada com um :. /wp-login.php é a página que a Hydra testará. log =^user^& pwd =^pass^& wp-submit = login & testcookie = 1 é a coleção de campos com os quais a Hydra deve interagir &. Observe que esta string usa os nomes de campo dos parâmetros. ^Usuário^ e ^Passa^ são variáveis que a hidra preencherá das listas de palavras. A última peça é a condição de teste. Ele diz a Hydra para procurar a palavra "localização", nas respostas que recebe para ver se um login foi bem -sucedido.

Felizmente, quando a Hydra concluir seu teste, você não verá Logins de sucesso. Caso contrário, você precisará repensar sua senha.

Pensamentos finais

Agora você usou com sucesso o Burp Suite como uma ferramenta de coleta de informações para realizar um teste real da sua instalação do WordPress hospedada localmente. Você pode ver claramente como é fácil extrair informações valiosas das solicitações e respostas coletadas através do proxy do Burp Suite.

O próximo e último guia da série abordará muitas das outras ferramentas disponíveis no Burp Suite. Todos eles giram em torno do proxy, então você já tem uma base sólida. Essas ferramentas podem apenas facilitar algumas tarefas.

Tutoriais do Linux relacionados:

- Lista das melhores ferramentas Kali Linux para testes de penetração e…

- Como fazer bota dupla kali linux e windows 10

- Como instalar o Kali Linux no VMware

- Ubuntu 20.04 WordPress com instalação do Apache

- Ubuntu 20.04: WordPress com instalação nginx

- OpenLITESPEED WordPress Instalação

- Tutorial de configuração de proxy de lula no Linux

- Configuração do servidor Kali HTTP

- Use o WPScan para digitalizar o WordPress quanto a vulnerabilidades em Kali

- Como quebrar a senha do ZIP no Kali Linux