Introdução

- 1725

- 37

- Howard Fritsch

Por muitos anos, as pessoas queriam proteger seu direito à privacidade. À medida que a tecnologia muda, parece que a privacidade evolui cada vez mais. I2P é um protocolo usado para um multiproxi criptografado na Internet. Embora isso pareça simples, há muito trabalho em andamento com i2p para conseguir isso. Ao contrário de alguns multiproxies, o i2p permitirá que você túnei muitos outros aplicativos através dele do que apenas a navegação na web, tornando-o um protocolo muito robusto.

I2P está disponível para todas as plataformas, não apenas Linux. Para este exemplo, usei o Debian SID para executar a instalação. Com exceção de 'apt-get', essas instruções devem funcionar bem com qualquer distribuição do Linux. Mas se você tiver problemas, procure documentação para sua distro.

Contrato

Enquanto explico isso para ajudá -lo a manter a privia, sempre haverá algumas maçãs ruins na multidão. Eu não tolero esse uso deste artigo para nada ilegal. Mesmo se você não estiver aprovando informações ilegais no I2P, verifique as leis do seu país sobre criptografia e sua exportação antes de começar.

O problema com Tor

Provavelmente se veria o I2P como um exagero sem saber as quedas de seu antecessor. Tor já foi um maravilhoso multiproxy usado para ocultar endereços IP e saltar servidores em todo o mundo. Ao mesmo tempo, era até confiável pela maioria dos governos para um forte anonimato. Tudo isso parecia mudar depois que um artigo foi publicado em 2600 Hacker Quartley. Um autor expôs como se tornar um nó de saída para Tor permitiu que todo o tráfego na rede Tor passasse por sua máquina. Tornar-se um nó de saída foi o mesmo que realizar um ataque de homem no meio. Tudo o que precisava fazer era abrir um sniffer de pacote e ver todo o tráfego passando por criptografado. Tor ainda é usado por pessoas que tentam proteger sua privacidade. Mas, ao mesmo tempo. O i2p garantiu esse problema ao adicionar mais funcionalidade.

Como funciona

I2P usa criptografia em agrupamento em um multiproxy como Tor. Os pacotes são saltados por todo o mundo com qualquer pessoa que use i2p. No entanto, os pacotes são criptografados com elgamal e criptografia AES. Usar criptografia em pacote como essa permite que um pacote apenas descriptografar o próximo salto, pois passa por vários nós em seu caminho. I2P é criptografia de ponta a ponta. Nada mais é descriptografado ao longo de seu caminho, incluindo o remetente e o destinatário. Uma vez dentro dos endereços IP de rede nem sequer são usados. Seu nó recebe um endereço de texto distorcido para usar como identificador. I2P também é uma rede descentralizada. Todo cliente também é um servidor na rede. Isso não permite um único ponto de falha e mais anonimato. Existem toneladas de documentos no painel de controle i2p explicando isso mais em profundidade. Por enquanto, isso deve lhe dar uma boa visão geral de como o i2p funciona.

Além da navegação na web

Existem muitas aplicações para o protocolo i2p. I2p é usado para túnel como ssh. Por causa disso, você pode fazer muitas coisas com isso. Você pode usá -lo para tunnel SMTP e POP3 para e -mail anônimo. Você pode usá -lo para clientes de bate -papo e p2p. O que eu achei mais interessante foi a hospedagem anônima. I2P permite que você hospede o que é referido como um Eeppsite. Enquanto alguns deles são indexados pelo Google, ninguém pode se conectar ao site sem usar I2P. Bloqueando -se de robôs e aranhas pode permitir que você hospede um site completo do DarkNet. Ninguém saberia que seu site existe, exceto você e as pessoas que você diz ao seu domínio. Essas são todas as coisas que outras multiproxias não podem ou não permitem que você faça.

Instalação

Antes de começar, você deve garantir que você tenha Java 1.5 ou maior instalado. Se não, instale agora.

# instalar apt-get sun-java6-jre

Seja Debian ou Ubuntu, os repositórios para este pacote são os mesmos. Adicione as seguintes fontes de repositório de linhas.

# O repo real para i2p no Debian, apesar de seu Ubuntu Deb http: // ppa.plataforma de lançamento.net/i2p-man-mantainers/i2p/ubuntu Natty principal deb-src http: // ppa.plataforma de lançamento.net/i2p-man-mantainners/i2p/ubuntu natty main

Agora atualizamos nossos pacotes e usamos o apt-get novamente para instalar o i2p.

# atualização apt-get # instalação apt-get i2p

Agora que o pacote está instalado, ainda temos mais uma coisa para cuidar. Por padrão, o i2p é executado na porta 20.000. Se você estiver usando um firewall nat, precisa abrir essa porta nas configurações do seu roteador. Dependendo de como iptables está configurado em seu sistema operacional, você pode ter que permitir que a porta seja aberta lá também. Aqui estão alguns comandos iptables que permitirão tráfego com TCP e UDP nessa porta.

iptables -i entrada 1 -i wlan0 -p tcp - -tcp -flags syn, rst, ack syn - -dport 20000 -m Conntrack -ctstate new -j aceita iptables -i entrada 1 -i wlan0 -p udp - -dport 20000 -M Conntrack -CtState New -j Aceitar

Como você pode ver aqui, estou especificando o WLAN0 como a interface para aplicar esta regra. Pode ser necessário fornecer uma interface diferente ou remover isso e -i para tornar aplicável a todas as interfaces. Vou mostrar a você mais tarde como alterar a porta i2p está usando. Por enquanto, precisamos fazer isso em execução primeiro.

A última coisa que precisamos fazer é iniciar nosso roteador i2p. É isso que usaremos sempre para começar e parar o i2p em nossa máquina.

$ sh/usr/bin/i2prouter comece a iniciar o serviço i2p… aguardando o serviço i2p… correndo: pid: 26163

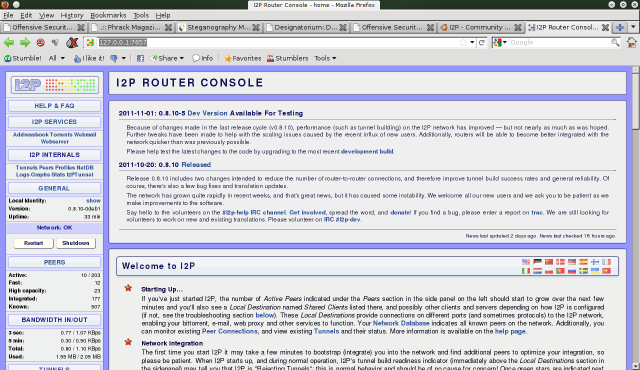

Como o i2p é descentralizado, você precisará de alguns minutos para reunir colegas. Enquanto estiver usando o KDE, o KonQueror aparecerá em breve exibindo o console do roteador i2p. Caso contrário, você pode navegar para http: // 127.0.0.1: 7657/ no seu navegador depois de alguns segundos. Você deve ver algo como a imagem abaixo.

No painel esquerdo, há uma seção marcada por pares. O console i2p sugere ter pelo menos dez colegas antes de tentar começar. No entanto, dependendo de quanta velocidade esses colegas estão enviando, isso pode não ser suficiente para se conectar a uma página da web. Eu encontrei quatro a sessenta colegas geralmente é um bom lugar para começar. Este é o ponto que você deseja fazer uma xícara de café, pois a peça pode demorar um pouco.

Ao começar pela primeira vez, o console estará testando a rede. O console mostrará isso no painel esquerdo sob Rede. Em alguns segundos você deve dizer OK ou Firewalled. Firewalled significa que o i2p não está passando pelo seu firewall. Na seção de túneis, você deve ver Aceitando ou Rejeitando túneis. Estes são auto-explicativos. O console i2p afirma que ambos podem mostrar falsos positivos para conexões quebradas. Mas se você tiver algum problema, este é um bom lugar para começar.

Você também pode clicar na largura de banda para dentro/fora para configurar a velocidade de upload e download que gostaria de lidar. Lembre -se de que isso não apenas afeta você, mas toda a rede. Quando as pessoas também não carregam toda a rede podem diminuir para um rastreamento. Você também pode definir qual porta você deseja que o i2p seja executado nesta seção. Usar o padrão pode ajudar a um invasor a descobrir o que você está executando caso esse protocolo se torne vulnerável.

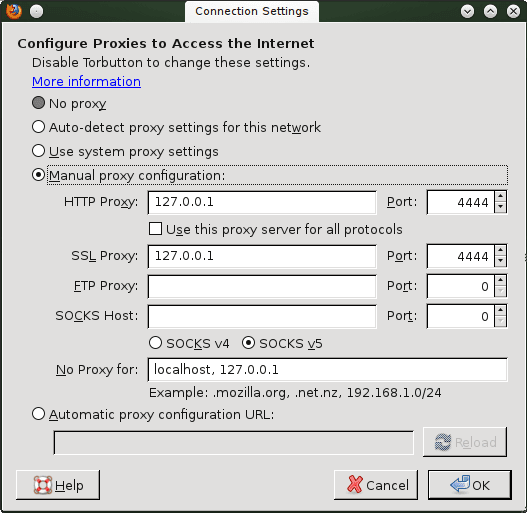

Depois de termos colegas suficientes, só precisamos configurar o Firefox para usar o proxy. Vá para a guia Edição do Firefox e selecione Preferências. Selecione a guia Rede e clique no botão marcado Configurações. Preencha a próxima caixa pop-up com essas configurações para tunnel do Firefox através do I2P.

Agora podemos navegar na Internet sem medo de todos e sua mãe olhando por cima do ombro.

Quão forte é i2p?

I2P afirma ser forte o suficiente para impedir sua mãe, seu ISP ou seu governo de encontrar onde você se conecta. Enquanto eu questiono o último, decidi testá -lo para mim. Abri o Wireshark para cheirar meus pacotes enquanto eu navegava na rede. Não só não pude ver os sites aos quais me conectei, mas também não consegui me ver conectando a rede i2p. Além disso, não havia tráfego HTTP mostrado. Pacotes TCP principalmente que estavam em branco ou UDP que só estavam cheios de texto distorcido.

Decidi visitar um site para tentar revelar meu IP e agente de usuário. O que voltou foi um endereço IP do outro lado do globo e uma string de agente de usuário que afirmava que eu estava usando o Windows. Isso adiciona outro nível de proteção, pois determinar um sistema operacional é geralmente um dos primeiros passos em um ataque.

Onde isso pode ser melhorado

Embora esse protocolo tenha começado em 2003, ainda é muito jovem. Pior ainda, ainda está muito utilizado. Isso é ruim porque muito poucas pessoas enviam tanto quanto baixam. Quanto mais usuários tiverem nessa rede, mais rápido se tornará. Talvez algumas almas gentis dediquem alguma largura de banda para ajudar isso.

Navegando na teia parecia fácil depois que você tinha colegas suficientes. A única lombada foi que o i2p não joga bem com o SSL. Nenhum tráfego HTTPS passa. Pode -se usar uma ferramenta como SSLStrip.Py para arrancar o SSL do seu tráfego. Talvez esse tipo de coisa pudesse ser feita pela equipe de desenvolvimento sem sslstrip. Imagine isso, usando SSLStrip para realmente melhorar a segurança! Vou levar Aes sobre o SSL a qualquer dia.

Conclusão

Embora não haja bloqueio que não possa ser quebrado, o i2p é certamente um desafio. Pode chegar um momento em que este protocolo é reduzido ao que é o Tor agora. Mas, no momento em que escrevo, não encontrei uma maneira mais segura de usar a Internet que é gratuita, de código aberto e amplamente disponível ao público. Eu encorajo você a experimentar este aplicativo para si mesmo. O console do roteador i2p contém toneladas de documentos sobre qualquer coisa que você possa querer saber sobre i2p. Se você acredita na liberdade de expressão e no direito à privacidade, esta é uma ferramenta futura para a era digital. Faça sua parte para ajudar esta comunidade a crescer!

Tutoriais do Linux relacionados:

- Tutorial de configuração de proxy de lula no Linux

- OpenLitesPeed como proxy reverso

- Instale o proxy no Ubuntu 20.04 Linux

- Recupere sua privacidade e segurança na era digital

- Instale o proxy no Ubuntu 22.04 Linux

- Mint 20: Melhor que o Ubuntu e o Microsoft Windows?

- Coisas para instalar no Ubuntu 20.04

- Como aproveitar ao máximo o OpenSsh

- Como testar a conexão com a Internet no Linux

- Firefox no Linux - sua conexão não é segura