Instalação e configuração do TACACS+ com o roteador Cisco no Debian 8 Jessie

- 1112

- 291

- Leroy Lebsack

Hoje, a tecnologia depende muito de equipamentos de rede e configuração adequada desse equipamento de rede. Os administradores têm a tarefa de garantir que as alterações de configuração não sejam apenas testadas minuciosamente antes da implementação, mas também que quaisquer alterações de configuração sejam feitas por indivíduos que estão autorizados a fazer alterações, além de garantir que as alterações sejam registradas.

Instale o TACACS+ no Debian usando o roteador Cisco

Instale o TACACS+ no Debian usando o roteador Cisco Este princípio de segurança é conhecido como Aaa (Triple-A) ou Autenticação, Autorização, e Contabilidade. Existem dois sistemas muito importantes que oferecem funcionalidade AAA para os administradores garantirem o acesso a dispositivos e as redes que esses dispositivos servem.

RAIO (Serviço de usuário de discagem de acesso remoto) e TACACS+ (Terminal Access Controller Access-Control System Plus).

Raio é tradicionalmente usado para autenticar usuários para acessar a rede que contrasta com TACACS nesse tacacs é tradicionalmente usado para administração de dispositivos. Uma das grandes diferenças entre esses dois protocolos é a capacidade dos tacacs de separar as funções AAA em funções independentes.

O benefício da separação do TACACS das funções AAA é que a capacidade do usuário de executar certos comandos pode ser controlada. Isso é muito vantajoso para as organizações que desejam fornecer à equipe de rede ou a outros administradores de TI com diferentes privilégios de comando em um nível muito granular.

Este artigo passará pela criação de um Debian sistema para agir como um TACACS+ sistema.

Configuração do ambiente

- Debian 8 instalado e configure com conectividade de rede. Por favor, leia este artigo sobre como instalar o Debian 8

- Switch de rede Cisco 2940 (a maioria dos outros dispositivos Cisco também funcionará, mas os comandos no Switch/Router podem variar).

Instalação do software TACACS+ no Debian 8

O primeiro passo na criação deste novo TACACS O servidor será adquirir o software dos repositórios. Isso é facilmente realizado com o uso do 'Apt' comando.

# apt-get install tacacs+

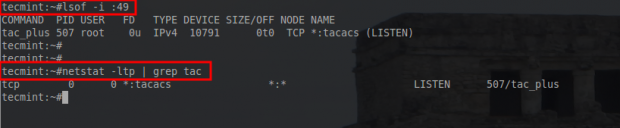

O comando acima instalará e iniciará o serviço do servidor na porta 49. Isso pode ser confirmado com vários utilitários.

# lsof -i: 49 # netstat -ltp | grep tac

Esses dois comandos devem retornar uma linha que indica TACACS está ouvindo no porto 49 Neste sistema.

Verifique o serviço TACACS

Verifique o serviço TACACS Neste ponto TACACS está ouvindo conexões nesta máquina. Agora é hora de configurar o TACACS serviço e usuários.

Configurando o serviço TACACS e usuários

Geralmente é uma boa idéia vincular serviços a endereços IP específicos se o servidor tiver vários endereços. Para realizar esta tarefa, as opções de daemon padrão podem ser modificadas para especificar um endereço IP.

# nano/etc/default/tacacs+

Este arquivo especifica todas as configurações de daemon the TACACS o sistema deve começar. A instalação padrão especificará apenas o arquivo de configuração. Adicionando um '-B' Argumento deste arquivo, um endereço IP específico pode ser usado para tacacs ouvir.

TACACS+ Configurar arquivoDaemon_Opts = "-c/etc/tacacs+/tac_plus.confis " - Linha original Daemon_Opts = "-c/etc/tacacs+/tac_plus.conf -B x.X.X.X " - Nova linha, onde X.X.X.X é o endereço IP para ouvir

Nota especial no Debian: Por algum motivo, tentando reiniciar o TACACS+ Serviço para ler as novas opções de daemon não tem sucesso (via Serviço TACACS_PLUS Reiniciar).

A questão aqui parece ser quando TACACS é iniciado através do iniciar script, o PID está estaticamente definido como “Pidfile =/var/run/tac_plus.pid " No entanto, quando o “-B x.X.X.X ” é especificado como uma opção de daemon, o nome do arquivo PID é alterado para “/Var/run/tac_plus.PID.X.X.X.X ”.

Não tenho muita certeza se isso é um bug ou não, mas para combater a situação temporariamente, pode -se definir manualmente o Pidfile no iniciar script alterando a linha para “Pidfile =/var/run/tac_plus.PID.X.X.X.X ” onde x.X.X.X é o endereço IP que os tacacs devem ouvir e iniciar o serviço com:

# serviço tacacs_plus start

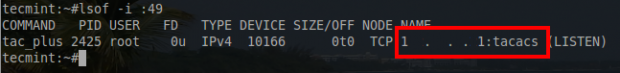

Ao reiniciar o serviço, o comando LSOF pode ser usado novamente para confirmar que o serviço TACACS está ouvindo no endereço IP correto.

# lsof -i: 49

Verifique o serviço TACACS

Verifique o serviço TACACS Como visto acima, TACACS está ouvindo em um endereço IP em um endereço IP específico, conforme definido no arquivo padrão do TACACS acima. Neste ponto, os usuários e conjuntos de comandos específicos precisam ser criados.

Esta informação é gerenciada por outro arquivo: '/etc/tacacs+/tac_plus.conf'. Abra este arquivo com um editor de texto para fazer as modificações apropriadas.

# nano/etc/tacacs+/tac_plus.conf

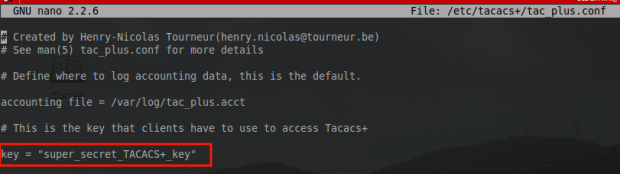

Este arquivo é onde todo o TACACS As especificações devem residir (permissões de usuário, listas de controle de acesso, teclas de host etc.). A primeira coisa que precisa ser criada é um chave Para os dispositivos de rede.

Há muita flexibilidade nesta etapa. Uma única chave pode ser configurada para todos os dispositivos de rede ou várias chaves podem ser configurados por dispositivo. A opção cabe ao usuário, mas este guia usará uma única chave para a simplicidade.

tac_plus.conf - crie uma chave de redekey = "super_secret_tacacs+_key"

Crie a chave TACACS

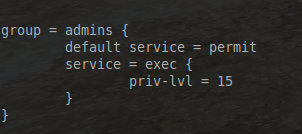

Crie a chave TACACS Depois que uma chave foi configurada, grupos deve ser construído que determine as permissões que os usuários serão atribuídos posteriormente. A criação de grupos facilita muito a delegação de permissões. Abaixo está um exemplo de atribuição de direitos completos do administrador.

tac_plus.conf - crie permissões de grupoGrupo = Admins padrão padrão = permit Service = Exec priv-lvl = 15

Crie Grupo para Tacacs

Crie Grupo para Tacacs - O nome do grupo é determinado pela linha “Grupo = Administradores”Com os administradores sendo o nome do grupo.

- O "serviço padrão = licença“Line indica que, se um comando não for explicitamente negado, permita -a implicitamente.

- O "serviço = exec priv-lvl = 15”Permite o nível de privilégio 15 No modo EXEC em um dispositivo Cisco (o nível 15 de privilégio é o mais alto no equipamento da Cisco).

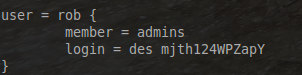

Agora um usuário precisa ser atribuído ao grupo de administração.

tac_plus.conf - crie um usuárioUsuário = Rob Membro = Admins Login = DES MJTH124WPZAPY

Crie usuário do TACACS

Crie usuário do TACACS - O “Usuário = Rob” Stanza permite que um nome de usuário de Rob acesse algum recurso.

- O “Membro = Administradores”Diz ao TACACS+ para se referir ao grupo anterior chamado Administradores para uma listagem do que esse usuário está autorizado a fazer.

- A linha final, “Login = DES MJTH124WPZAPY” é uma senha criptografada para esse usuário autenticar (sinta -se à vontade para usar um biscoito para descobrir este exemplo de senha super "complexo")!

Importante: Geralmente é uma prática recomendada para colocar senhas criptografadas nesse arquivo, em vez de texto simples, pois adiciona uma pequena quantidade de segurança no caso de alguém ler esse arquivo e não deve necessariamente ter acesso.

Uma boa medida preventiva para isso é pelo menos remover o acesso ao mundo do mundo no arquivo de configuração também. Isso pode ser realizado através do seguinte comando:

# chmod o-r/etc/tacacs+/tac_plus.Conf # serviço tacacs_plus recarregar

Neste ponto, o lado do servidor está pronto para conexões de dispositivos de rede. Vamos ir para o Cisco mudar agora e configure -o para se comunicar com isso Debian Tacacs+ servidor.

Páginas: 1 2- « Instalando o Lemp (Linux, Nginx, MariaDB e PHP) no Fedora 22

- Instalar YouTube -DL - uma ferramenta de download de vídeo da linha de comando para Linux »