Como rastrear a atividade do computador e do usuário do Windows

- 5021

- 833

- Loren Botsford

Existem muitas razões para rastrear a atividade do usuário do Windows, incluindo o monitoramento da atividade de seus filhos em toda a Internet, proteção contra acesso não autorizado, melhorando os problemas de segurança e mitigação de ameaças privilegiadas.

Aqui discutirá as opções de rastreamento para uma variedade de ambientes do Windows, incluindo seu PC doméstico, rastreamento de usuários de rede de servidores e grupos de trabalho.

Índice

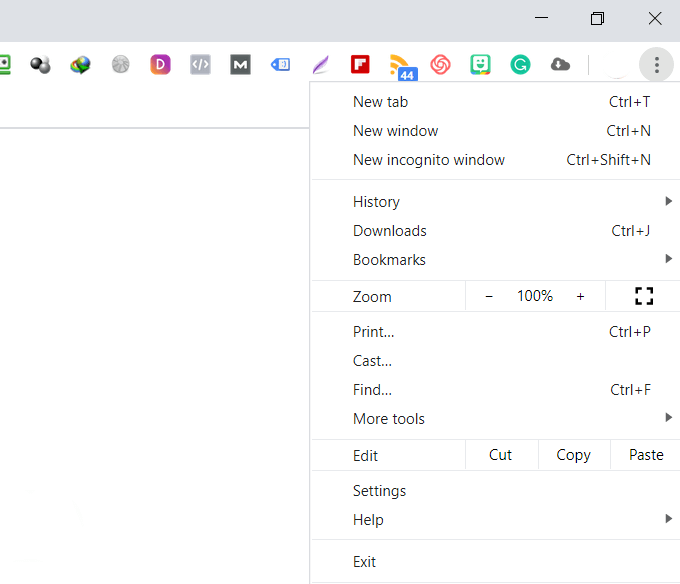

- Outra maneira de acessar o histórico do seu computador no Chrome é usar o Ctrl + h atalho.

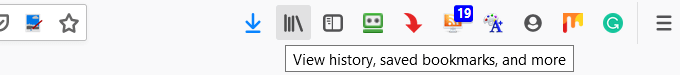

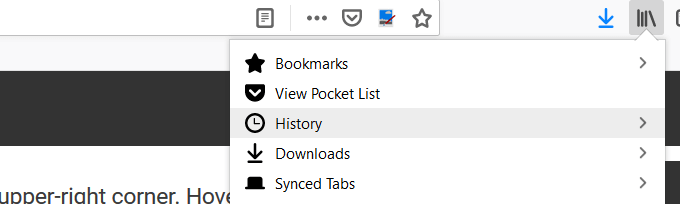

- No Firefox, navegue até o ícone na barra superior que se parece com a imagem abaixo e clique nele.

- Então clique História.

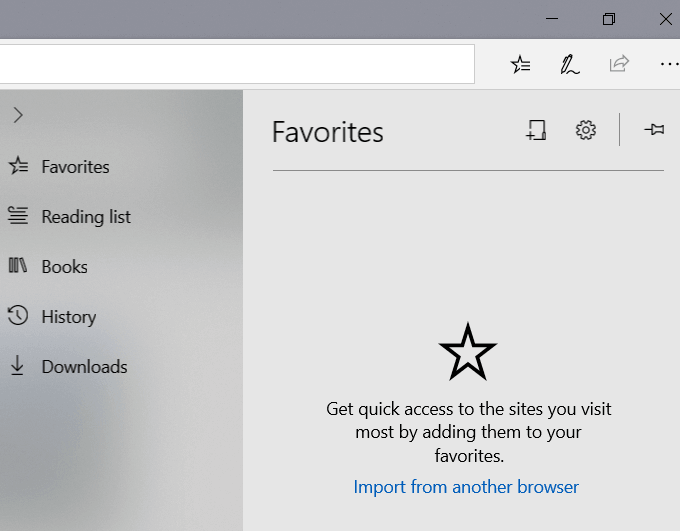

- Na Microsoft Edge, no canto superior direito da janela, procure e clique no ícone de estrela de tiro. Em seguida, clique em História.

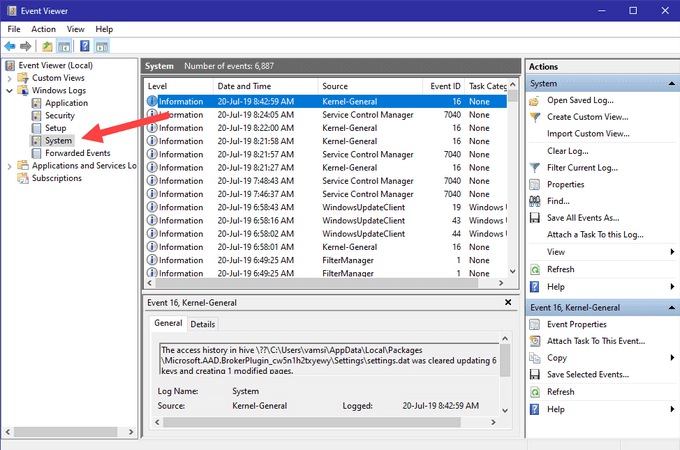

Eventos do Windows

O Windows mantém o controle de toda a atividade do usuário em seu computador. O primeiro passo para determinar se alguém está usando seu computador é identificar os momentos em que ele estava em uso.

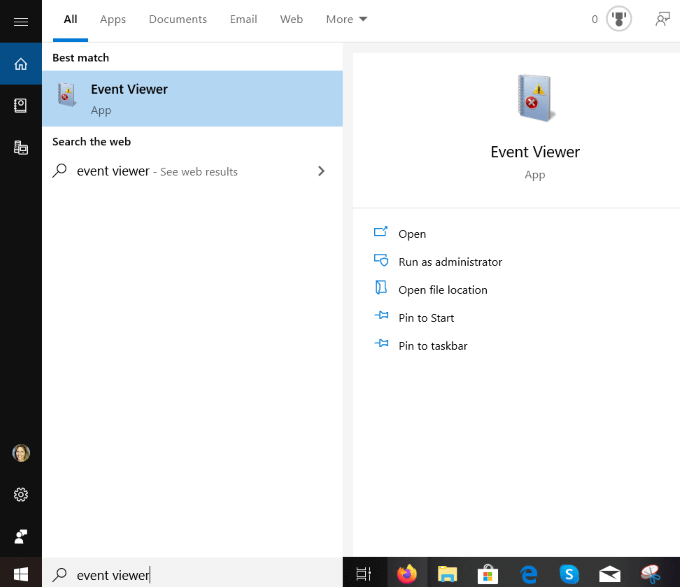

- No menu Iniciar, digite o visualizador de eventos e abra -o clicando nele.

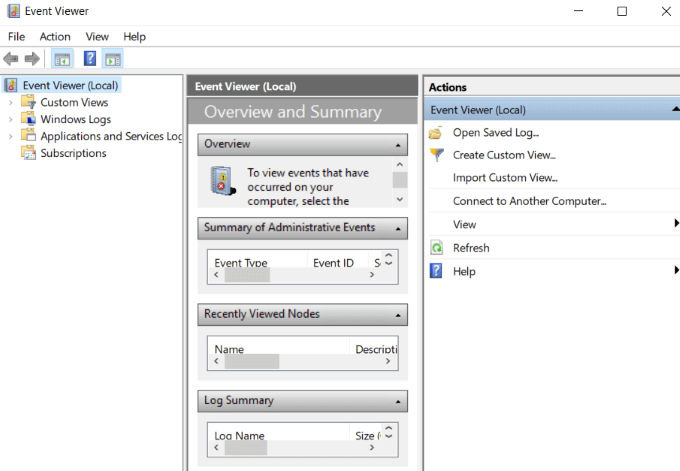

- Para expandir a pasta Logs do Windows, clique em Visualizador de eventos (local).

- Expandir Logs do Windows clicando nele, e depois clique com o botão direito do mouse Sistema.

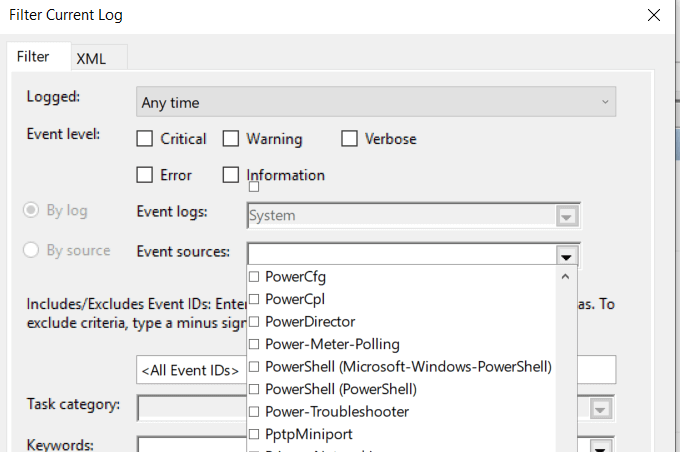

- Clique duas vezes Filtrar log de corrente e abra o menu suspenso para Fontes de eventos.

- Role para baixo até Solucionador de poder e marque a caixa ao lado dela. Então clique OK.

- O visualizador de eventos do Windows mostrará quando seu computador foi retirado do modo de suspensão ou ligado. Se você não o usava durante esses tempos, outra pessoa foi.

Como identificar atividades suspeitas em um servidor Windows

Se você estiver executando um ambiente com vários servidores do Windows, a segurança é vital. Auditar e rastrear as atividades do Windows para identificar atividades suspeitas é fundamental por vários motivos, incluindo:

- A prevalência de malware e vírus no sistema operacional Windows

- Alguns aplicativos e programas exigem que os usuários desativem algum antivírus e firewalls locais

- Os usuários geralmente não desconectam sessões de desktop remotas, deixando o sistema vulnerável ao acesso não autorizado

É melhor tomar medidas preventivas do que esperar até que um incidente ocorra. Você deve ter um processo robusto de monitoramento de segurança para ver quem está fazendo login no seu servidor e quando. Isso identificará eventos suspeitos nos relatórios de segurança do Windows Server.

O que procurar em seus relatórios do Windows

Como administrador de um servidor, existem vários eventos para ficar de olho para proteger sua rede contra atividades nefastas do usuário do Windows, incluindo:

- Tentativas falhadas ou bem -sucedidas de sessões de desktop remotas.

- Tentativas repetidas de login, resultando em bloqueios de senha.

- Alterações de política de grupo ou auditoria que você não fez.

- Tentativas bem -sucedidas ou fracassadas de fazer login em sua rede Windows, serviços de membros ou controlador de domínio.

- Excluído ou parou de serviços existentes ou novos serviços adicionados.

- As configurações do registro foram alteradas.

- Logs de eventos limpos.

- Desativado ou alterado no Windows firewall ou regras.

Conforme discutido acima, os eventos são registrados no Evento de login Windows. Os três principais tipos de logs nativos são:

- Segurança.

- Aplicativo.

- Sistema.

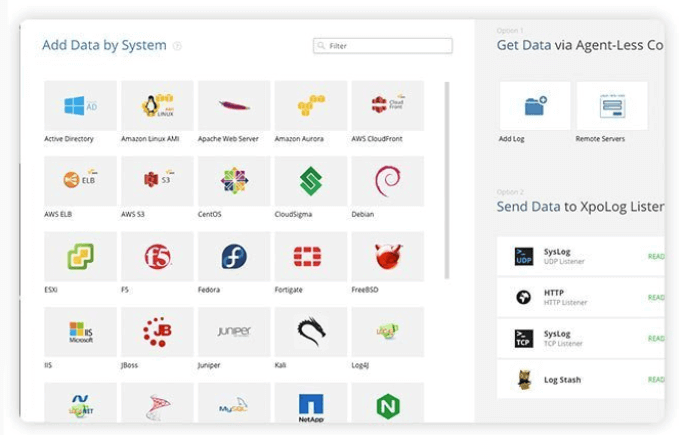

Xpolog7

Xpolog7 é uma ferramenta automatizada de gerenciamento de log para fornecer:

- Análise de dados de log

- Detecção automática de problemas

- Monitoramento proativo de regras e eventos

O plano básico é gratuito para sempre para 0.5 GB/dia. Para aqueles que precisam de mais recursos, o Xpolog7 também oferece várias opções de preços em camadas.

Como rastrear a atividade do usuário em grupos de trabalho

Grupos de trabalho são redes organizadas de computadores. Eles permitem que os usuários compartilhem armazenamento, arquivos e impressoras.

É uma maneira conveniente de trabalhar juntos e fácil de usar e administrar. No entanto, sem administração adequada, você está abrindo sua rede para possíveis riscos de segurança que podem afetar todos os participantes do grupo de trabalho.

Abaixo estão dicas sobre como rastrear a atividade do usuário para aumentar a segurança da sua rede.

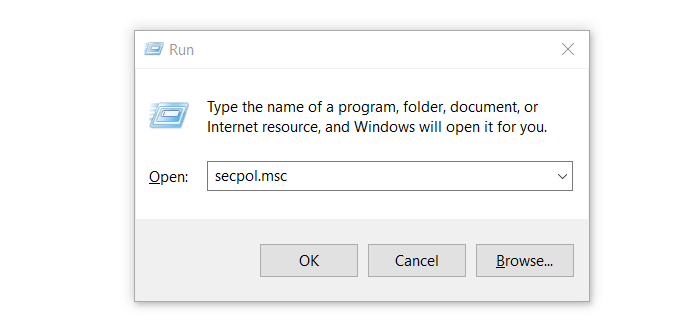

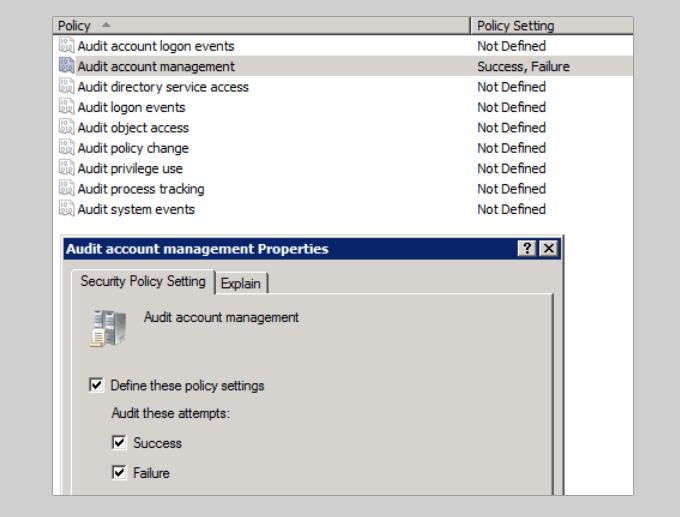

Use Política de Auditoria do Windows

Siga as etapas abaixo para rastrear o que os participantes do grupo de trabalho estão fazendo em sua rede.

- Abrir correr mantendo o baixo Tecla Windows e R.

- Tipo Secpol.MSc na caixa ao lado de Abrir: e clique OK.

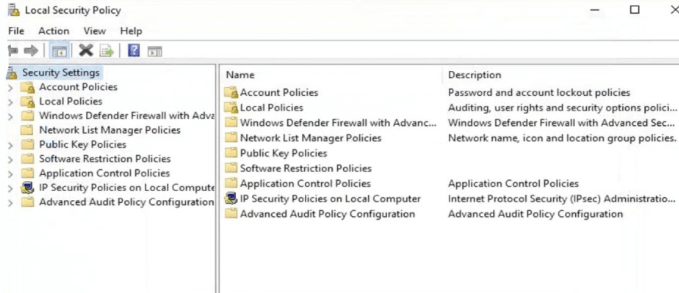

Isso abrirá o Política de segurança local janela.

- Da coluna à esquerda, clique duas vezes em configurações de segurança. Em seguida, expanda o Políticas locais definindo clicando nele.

- Abrir Política de auditoria, E então, no menu no painel direito, você verá muitas entradas de auditoria que estão definidas como Não definido.

- Abra a primeira entrada. De Configurações de segurança local guia, verifique Sucesso e Falha sob Audite essas tentativas. Então clique Aplicar e OK.

Repita as etapas acima para todas as entradas para rastrear a atividade do usuário em grupos de trabalho. Lembre -se de que todos os computadores do seu grupo de trabalho devem ser adequadamente protegidos. Se um computador for infectado, todos os outros conectados à mesma rede estão em risco.

Keyloggers

Os programas KeyLogger monitoram a atividade do teclado e mantenham um tronco de tudo digitado. Eles são uma maneira eficaz de monitorar a atividade do usuário do Windows para ver se alguém está se intrometer em sua privacidade.

A maioria das pessoas que usam programas KeyLogger faz isso por razões maliciosas. Por esse motivo, seu programa anti-malware provavelmente o colocará em quarentena. Então você precisará remover a quarentena para usá -la.

Existem vários programas de software KeyLogger gratuitos para você escolher se estiver no mercado.

- « Os 4 provedores de e -mail mais seguros

- 10 melhores sistemas de intercomunicação sem fio para pequenas empresas »