Como configurar sistemas de arquivos criptografados e swap Space usando a ferramenta 'CryptSetup' no Linux - Parte 3

- 2451

- 542

- Ms. Travis Schumm

A LFCE (abreviatura de Engenheiro Certificado da Fundação Linux ) é treinado e tem a experiência de instalar, gerenciar e solucionar problemas de serviços em sistemas Linux, e é responsável pelo design, implementação e manutenção contínua da arquitetura do sistema.

Criptografia de sistema de arquivos Linux

Criptografia de sistema de arquivos Linux Apresentando o Programa de Certificação da Fundação Linux (LFCE).

A idéia por trás da criptografia é permitir que apenas pessoas confiáveis acessem seus dados confidenciais e protegê -los de cair nas mãos erradas em caso de perda ou roubo de sua máquina / disco rígido.

Em termos simples, uma chave é usada para “trancar”Acesso às suas informações, para que fiquem disponíveis quando o sistema está em execução e desbloqueado por um usuário autorizado. Isso implica que, se uma pessoa tentar examinar o conteúdo do disco (ligando -o ao seu próprio sistema ou inicializando a máquina com um Livecd/DVD/USB), ele só encontrará dados ilegíveis em vez dos arquivos reais.

Neste artigo, discutiremos como configurar sistemas de arquivos criptografados com DM-CRYPT (abreviação de mapeador e criptográfico), a ferramenta de criptografia padrão no nível do kernel. Por favor, observe isso desde DM-CRYPT é uma ferramenta de nível de bloco, ele só pode ser usado para criptografar dispositivos completos, partições ou dispositivos de loop (não funcionará em arquivos ou diretórios regulares).

Preparando um dispositivo de unidade / partição / loop para criptografia

Já que limparemos todos os dados presentes em nossa unidade escolhida (/dev/sdb), em primeiro lugar, precisamos executar um backup de arquivos importantes contidos nessa partição ANTES prosseguindo.

Limpe todos os dados de /dev/sdb. Nós vamos usar dd comando aqui, mas você também pode fazê -lo com outras ferramentas, como Destruir. Em seguida, criaremos uma partição neste dispositivo, /dev/sdb1, Seguindo a explicação na Parte 4 - Crie partições e sistemas de arquivos no Linux da série LFCS.

# dd if =/dev/urandom de =/dev/sdb bs = 4096

Teste para suporte de criptografia

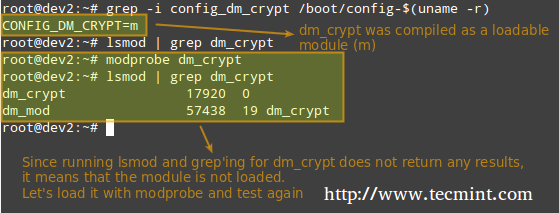

Antes de prosseguir, precisamos garantir que nosso kernel tenha sido compilado com suporte de criptografia:

# grep -i config_dm_crypt /boot /config -$ (uname -r)

Verifique o suporte de criptografia

Verifique o suporte de criptografia Conforme descrito na imagem acima, o DM-CRYPT O módulo do kernel precisa ser carregado para configurar a criptografia.

Instalando o CryptSetup

Cryptsetup é uma interface front -end para criar, configurar, acessar e gerenciar sistemas de arquivos criptografados usando DM-CRYPT.

# Aptitude Update && Aptitude Install CryptSetup [no ubuntu] # yum update && yum install Cryptsetup [no CentOS] # Zypper Refresh && Zypper Install CryptSetup [no OpenSUSE]

Configurando uma partição criptografada

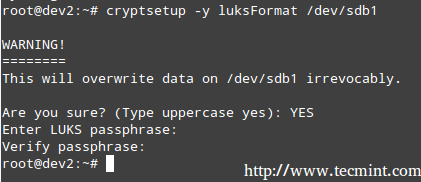

O modo de operação padrão para Cryptsetup é Luks (Linux Unified Key Setup) então vamos ficar com isso. Começaremos definindo a partição Luks e a senha:

# CryptSetup -y LuksFormat /dev /sdb1

Criando uma partição criptografada

Criando uma partição criptografada O comando acima é executado Cryptsetup com parâmetros padrão, que podem ser listados com,

# CryptSetup --version

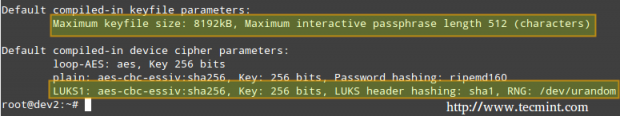

Parâmetros CryptSetup

Parâmetros CryptSetup Você deve querer mudar o cifra, cerquilha, ou chave Parâmetros, você pode usar o -cifra, -cerquilha, e -tamanho de chave bandeiras, respectivamente, com os valores tirados de /proc/cripto.

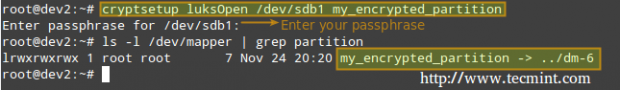

Em seguida, precisamos abrir a partição Luks (seremos solicitados à senha que entramos anteriormente). Se a autenticação for bem -sucedida, nossa partição criptografada estará disponível dentro /dev/mapeador com o nome especificado:

# Cryptsetup Luksopen /dev /sdb1 my_encrypted_partição

Partição criptografada

Partição criptografada Agora, formataremos a partição como ext4.

# mkfs.ext4/dev/mapper/my_encrypted_partição

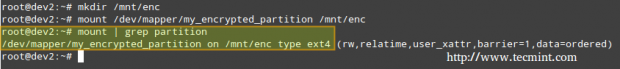

e crie um ponto de montagem para montar a partição criptografada. Finalmente, podemos querer confirmar se a operação de montagem foi bem -sucedida.

# mkdir/mnt/Enc # Montagem/dev/mapper/my_encrypted_partition/mnt/Enc # MONTAGEM | Partição Grep

Mount Partition criptografado

Mount Partition criptografado Quando você terminar de escrever ou ler seu sistema de arquivos criptografado, basta desmontá -lo

# Umount /mnt /ENC

e fechar a partição Luks usando,

# Cryptesetup Luksclose my_encrypted_partição

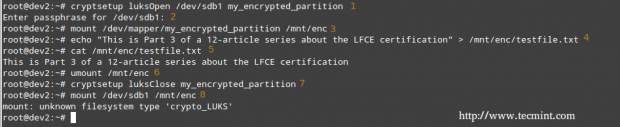

Encripção de teste

Finalmente, verificaremos se nossa partição criptografada é segura:

1. Abra a partição Luks

# Cryptsetup Luksopen /dev /sdb1 my_encrypted_partição

2. Digite sua senha

3. Monte a partição

# Montar/dev/mapper/my_encrypted_partition/mnt/ENC

4. Crie um arquivo fictício dentro do ponto de montagem.

# echo “Esta é a Parte 3 de uma série de 12 articulações sobre a certificação LFCE”>/MNT/ENC/TESTFILE.TXT

5. Verifique se você pode acessar o arquivo que você acabou de criar.

# Cat/Mnt/Enc/TestFile.TXT

6. Desmontar o sistema de arquivos.

# Umount /mnt /ENC

7. Feche a partição Luks.

# Cryptsetup Luksclose my_encrypted_partição

8. Tente montar a partição como um sistema de arquivos regular. Deve indicar um erro.

# montagem /dev /sdb1 /mnt /ENC

Encripção de teste na partição

Encripção de teste na partição Criptografar o espaço de troca para maior segurança

O senha você entrou anteriormente para usar a partição criptografada é armazenada em BATER Memória enquanto está aberto. Se alguém puder colocar as mãos nessa chave, ele poderá descriptografar os dados. Isso é especialmente fácil de fazer no caso de um laptop, pois enquanto hibernando o conteúdo da RAM são mantidos na partição de troca.

Para evitar deixar uma cópia da sua chave acessível a um ladrão, criptografa a partição de troca seguindo estas etapas:

1 Crie uma partição a ser usada como troca com o tamanho apropriado (/dev/sdd1 no nosso caso) e criptografá -lo como explicado anteriormente. Nomeie apenas “trocar" Por conveniência.'

2.Defina -o como trocar e ativá -lo.

# mkswap/dev/mapper/swap # swapon/dev/mapper/swap

3. Em seguida, mude a entrada correspondente em /etc/fstab.

/dev/mapeador/troca nenhum troca SW 0 0

4. Finalmente, edite /etc/cripttab e reiniciar.

troca /dev /sdd1 /dev /urandom swap

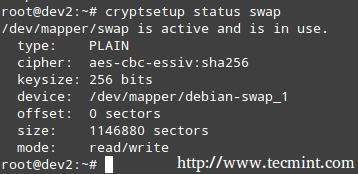

Depois que o sistema terminar de inicializar, você pode verificar o status do espaço de troca:

# troca de status CryptSetup

Verifique o status de criptografia de troca

Verifique o status de criptografia de troca Resumo

Neste artigo, exploramos como criptografar um espaço de partição e troca. Com esta configuração, seus dados devem ser consideravelmente seguros. Sinta -se à vontade para experimentar e não hesite em voltar para nós se tiver dúvidas ou comentários. Basta usar o formulário abaixo - ficaremos mais do que felizes em ouvir de você!

Torne -se um engenheiro certificado Linux- « Como instalar, ajuste seguro e de desempenho do servidor de banco de dados Mariadb

- Configurando sistemas de arquivos Linux padrão e configurando o NFSV4 Server - Parte 2 »