Como consultar logs de auditoria usando a ferramenta 'Ausearch' no CentOS/RHEL

- 1932

- 24

- Enrique Crist

Em nosso último artigo, explicamos como auditar o sistema RHEL ou CENTOS usando o Auditd Utility. O sistema de auditoria (Auditd) é um sistema de madeira abrangente e não usa syslog para esse assunto. Ele também vem com um conjunto de ferramentas para gerenciar o sistema de auditoria do kernel, além de pesquisar e produzir relatórios de informações nos arquivos de log.

Neste tutorial, explicaremos como o uso AuMearch ferramenta para recuperar dados de Auditd Arquivos de log em uma distribuição Linux baseada em RHEL e CentOS.

Leia também: 4 Boas ferramentas de monitoramento e gerenciamento de log de código aberto para Linux

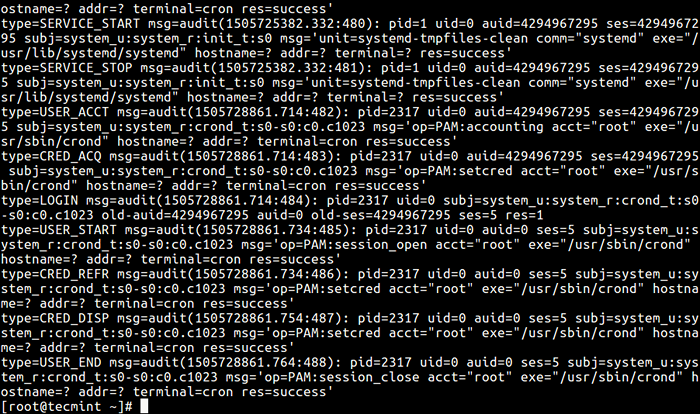

Como mencionamos anteriormente, o sistema de auditoria tem um espaço do usuário Daemon de auditoria (Auditd) que reúne informações relacionadas à segurança com base em regras pré-configuradas, do kernel e gera entradas em um arquivo de log.

O que é ausearch?

AuMearch é uma ferramenta simples de linha de comando usada para pesquisar os arquivos de log daemon de auditor. Ele também aceita dados brutos do stdin.

Por padrão, AuMearch consulta o /var/log/auditoria/auditoria.registro arquivo, que você pode ver como qualquer outro arquivo de texto.

# gato/var/log/auditoria/auditoria.Log ou # CAT/VAR/LOG/AUDIT/AUDIT.log | menos

Veja os arquivos de log do Auditd

Veja os arquivos de log do Auditd Na captura de tela acima, você pode ver muitos dados do arquivo de log, dificultando a obtenção de informações específicas de interesse.

Portanto, você precisa AuMearch, que permite a pesquisa de informações de uma maneira mais poderosa e eficiente usando a seguinte sintaxe.

# ausearch [opções]

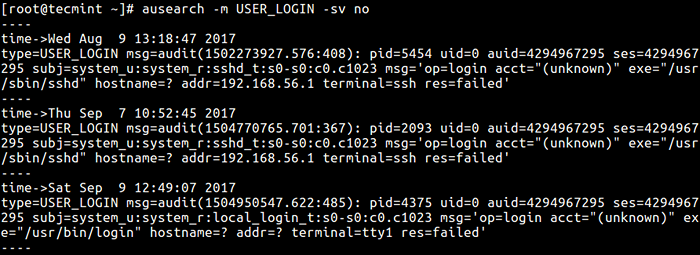

Verifique a execução de logs de processos no arquivo de log de auditd

O -p A bandeira é usada para passar um ID do processo.

# ausearch -p 2317

Verifique os logs do processo Linux

Verifique os logs do processo Linux Verifique as tentativas de login com falha no arquivo de log de auditd

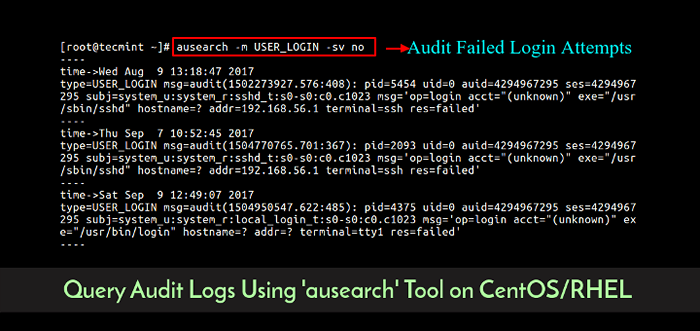

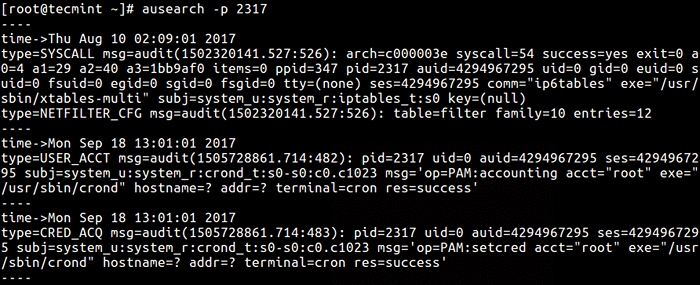

Aqui, você precisa usar o -m opção para identificar mensagens específicas e -Sv Para definir o valor do sucesso.

# ausearch -m user_login -sv não

Encontre tentativas de login falhas em toras

Encontre tentativas de login falhas em toras Encontre a atividade do usuário no arquivo de log do Auditd

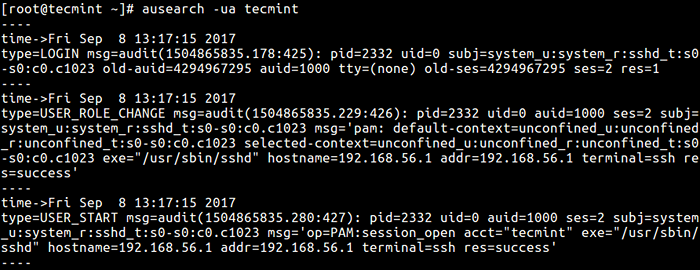

O -ua é usado para passar um nome de usuário.

# ausearch -ua tecmint ou # ausearch -ua tecmint -i # ativar a interpretação de entidades numéricas em texto.

Encontre a atividade do usuário no Linux

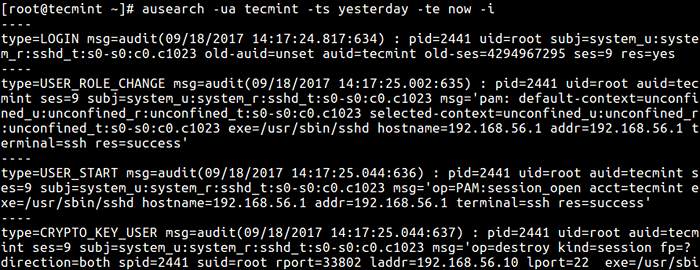

Encontre a atividade do usuário no Linux Para consultar as ações executadas por um determinado usuário de um determinado período de tempo, use o -ts para data de início/hora e -te Para especificar a data de término/hora da seguinte maneira (observe que você pode usar palavras como agora, recente, hoje, ontem, nesta semana, semana-ago, neste mês, neste ano e no ponto de verificação em vez de formatos de tempo reais).

# ausearch -ua tecmint -ts ontem -te agora -i

Encontre a atividade do usuário em tempo específico

Encontre a atividade do usuário em tempo específico Mais exemplos sobre a busca de ações por um determinado usuário no sistema.

# ausearch -ua 1000 -Ts nesta semana -i # ausearch -ua Tecmint -m user_login -sv no -i

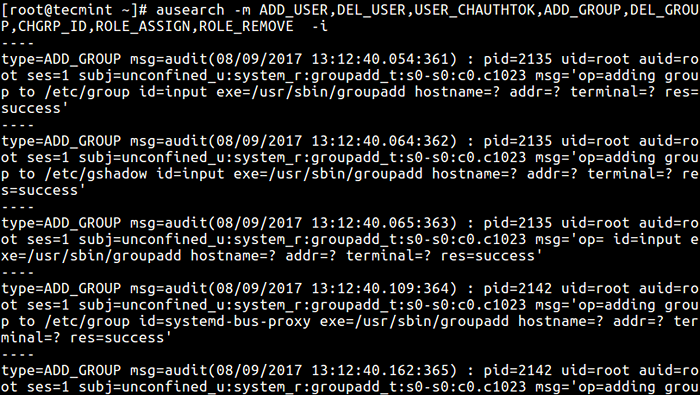

Encontre modificações nas contas, grupos e funções de usuário em logs Auditd

Se você deseja revisar todas as alterações do sistema relacionadas às contas, grupos e funções de usuário; Especifique vários tipos de mensagens separadas de vírgula, como no comando abaixo (cuide da lista separada por vírgula, não deixe espaço entre uma vírgula e o próximo item):

# ausearch -m add_user, del_user, user_chauthtok, add_group, del_group, chgrp_id, role_assign, role_remove -i

Verifique se há alterações no sistema Linux

Verifique se há alterações no sistema Linux Pesquise o arquivo de log Auditd usando o valor da chave

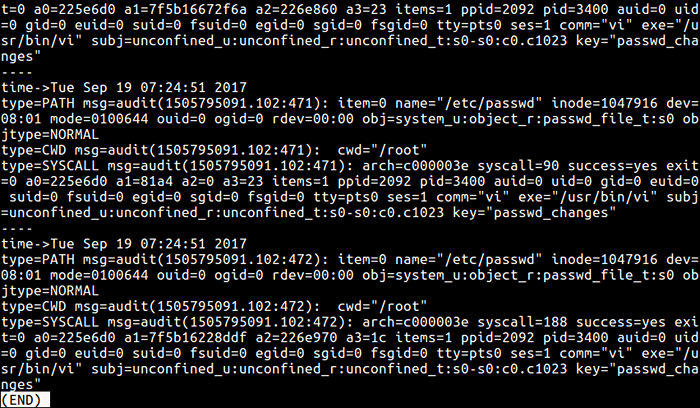

Considere a regra de auditoria abaixo, que registrará qualquer tentativa de acessar ou modificar o /etc/passwd Banco de dados de contas de usuário.

# auditctl -w /etc /passwd -p rwa -k passwd_changes

Agora, tente abrir o arquivo acima para editar e fechá -lo, como segue.

# vi /etc /passwd

Só porque você sabe que uma entrada de log foi registrada sobre isso, você possivelmente veria as últimas partes do arquivo de log com o comando Tail da seguinte forma:

# cauda/var/log/auditoria/auditoria.registro

E se vários outros eventos tiverem sido registrados recentemente, encontrar informações específicas seria tão difícil, mas usando AuMearch, você pode passar o -k sinalize com o valor da chave especificado na regra de auditoria para visualizar todas as mensagens de log sobre eventos a ver com acesso /etc/passwd arquivo.

Isso também exibirá as alterações de configuração feitas de definição das regras de auditoria.

# ausearch -k passwd_changes | menos

Verifique as alterações de senha dos usuários do sistema

Verifique as alterações de senha dos usuários do sistema Para obter mais informações e opções de uso, leia a página do AuSearch Man:

# homem ausearch

Para saber mais sobre a auditoria do sistema Linux e o gerenciamento de logs, leia os seguintes artigos relacionados.

- Petiti - Uma ferramenta de análise de log de código aberto para linux sysadmins

- Monitor Server faz login em tempo real com “Log.Ferramenta io ”no RHEL/CENTOS 7/6

- Como configurar e gerenciar rotação de log usando Logrotate no Linux

- LNAV - Assista e analise os logs do Apache de um terminal Linux

Neste tutorial, descrevemos como usar AuMearch Para recuperar dados de um arquivo de log Auditd no RHEL e CENTOS. Se você tiver alguma dúvida ou pensamento para compartilhar, use a seção de comentários para entrar em contato conosco.

Em nosso próximo artigo, explicaremos como criar relatórios a partir de arquivos de log de auditoria usando aureport Em Rhel/Centos/Fedora.

- « Como instalar e configurar 'Powerdns' (com MariaDB) e 'PowerAdmin' em Rhel/Centos 7

- Aprenda o Linux System Auditing com a Auditd Tool no CentOS/RHEL »