Como executar filtragem de pacotes, tradução de endereço de rede e defina parâmetros de tempo de execução do kernel - Parte 2

- 2477

- 184

- Robert Wunsch DVM

Conforme prometido em Parte 1 (“Configurar roteamento de rede estática”), neste artigo (Parte 2 de Rhce Série) começaremos introduzindo os princípios da filtragem de pacotes e tradução de endereço de rede (NAT) em Red Hat Enterprise Linux 7, Antes de mergulhar na configuração dos parâmetros do kernel de tempo de execução para modificar o comportamento de um kernel em execução se certas condições mudarem ou precisam surgir.

RHCE: Filtragem de pacotes de rede - Parte 2

RHCE: Filtragem de pacotes de rede - Parte 2 Filtragem de pacotes de rede no RHEL 7

Quando falamos sobre filtragem de pacotes, nos referimos a um processo realizado por um firewall no qual lê o cabeçalho de cada pacote de dados que tenta passar por ele. Em seguida, ele filtra o pacote tomando as medidas necessárias com base em regras que foram definidas anteriormente pelo administrador do sistema.

Como você provavelmente sabe, começando com RHEL 7, O serviço padrão que gerencia o firewall regras é o firewalld. Como iptables, ele fala com o módulo Netfilter no kernel Linux para examinar e manipular pacotes de rede. Ao contrário dos iptáveis, as atualizações podem entrar em vigor imediatamente sem interromper as conexões ativas - você nem precisa reiniciar o serviço.

Outra vantagem de Firewalld é que ele nos permite definir regras com base em nomes de serviços pré-configurados (mais sobre isso em um minuto).

Em Parte 1, Usamos o seguinte cenário:

Diagrama de rede de roteamento estático

Diagrama de rede de roteamento estático No entanto, você se lembrará de que desativamos o firewall roteador #2 Para simplificar o exemplo, já que ainda não tínhamos coberto a filtragem de pacotes. Vamos ver agora como podemos ativar pacotes de entrada destinados a um serviço ou porta específica no destino.

Primeiro, vamos adicionar uma regra permanente para permitir o tráfego de entrada ENP0S3 (192.168.0.19) para ENP0S8 (10.0.0.18):

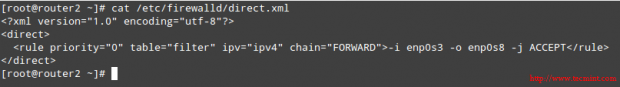

# firewall -cmd --permanente -Direct -Filtro IPv4 para frente 0 -i enp0s3 -o enp0s8 -j aceita

O comando acima salvará a regra para /etc/firewalld/direto.xml:

# gato/etc/firewalld/direto.xml

Verifique as regras salvas do Firewalld

Verifique as regras salvas do Firewalld Em seguida, habilite a regra para entrar em vigor imediatamente:

# Firewall -CMD -Direct -Filtro IPv4 da RULE RULE ADIME

Agora você pode telnet para o servidor da web do RHEL 7 Caixa e execute o tcpdump novamente para monitorar o tráfego TCP entre as duas máquinas, desta vez com o firewall em roteador #2 habilitado.

# Telnet 10.0.0.20 80 # tcpdump -qnvvv -i enp0s3 host 10.0.0.20

E se você quiser permitir apenas conexões de entrada no servidor da web (Porta 80) de 192.168.0.18 e bloquear conexões de outras fontes no 192.168.0.0/24 rede?

No firewall do servidor da web, adicione as seguintes regras:

# firewall-cmd --dd-rico-rico 'regra família = "ipv4" endereço de origem = "192.168.0.18/24 "Nome do serviço =" http "aceitar ' # firewall-cmd --dd-rico-rico' regra família =" ipv4 "endereço de origem =" 192.168.0.18/24 "Nome do serviço =" HTTP "Aceitar '--Permanent # firewall-cmd-ADD-RIC-RICE' REGA FAMÍLIA =" IPv4 "Endereço de origem =" 192.168.0.0/24 "Nome do serviço =" http "gota ' # firewall-cmd --dd-rico-rico' regra família =" ipv4 "endereço de origem =" 192.168.0.0/24 "Nome do serviço =" Http "Drop '--Permanent

Agora você pode fazer solicitações HTTP para o servidor da web, de 192.168.0.18 E de outra máquina em 192.168.0.0/24. No primeiro caso, a conexão deve ser concluída com êxito, enquanto no segundo ele acabará por limitar o tempo limite.

Para fazer isso, qualquer um dos seguintes comandos fará o truque:

# Telnet 10.0.0.20 80 # wget 10.0.0.20

Aconselho você a conferir a documentação de idiomas ricos em firewalld no Wiki do Projeto Fedora para obter mais detalhes sobre regras ricas.

Tradução de endereço de rede em Rhel 7

Tradução do Endereço da Rede (Nat) é o processo em que um grupo de computadores (também pode ser apenas um deles) em uma rede privada recebe um endereço IP público exclusivo. Como resultado, eles ainda são identificados exclusivamente por seu próprio endereço IP privado dentro da rede, mas para fora, todos eles "parecem" iguais.

Páginas: 1 2- « Como produzir e entregar relatórios de atividades do sistema usando ferramentas Linux - Parte 3

- Lançar 'Linuxsay' - um fórum de discussão para entusiastas do Linux »