Como gerenciar o Raid's de software no Linux com a ferramenta 'mdadm' - parte 9

- 1523

- 94

- Wendell Legros

Independentemente de sua experiência anterior com matrizes de RAID e se você seguiu todos os tutoriais nesta série RAID ou não, o gerenciamento de ataques de software no Linux não é uma tarefa muito complicada depois de se familiarizar com Mdadm -Manage comando.

Gerenciar dispositivos RAID com MDADM em Linux - Parte 9

Gerenciar dispositivos RAID com MDADM em Linux - Parte 9 Neste tutorial, revisaremos a funcionalidade fornecida por esta ferramenta para que você possa tê -la útil quando precisar.

Cenário de teste de ataque

Como no último artigo desta série, usaremos por simplicidade um Raid 1 (espelho) matriz que consiste em dois 8 GB discos (/dev/sdb e /dev/sdc) e um dispositivo de reposição inicial (/dev/sdd) para ilustrar, mas os comandos e conceitos listados aqui se aplicam a outros tipos de configurações também. Dito isto, sinta -se à vontade para ir em frente e adicionar esta página aos favoritos do seu navegador, e vamos começar.

Compreendendo as opções e uso do MDADM

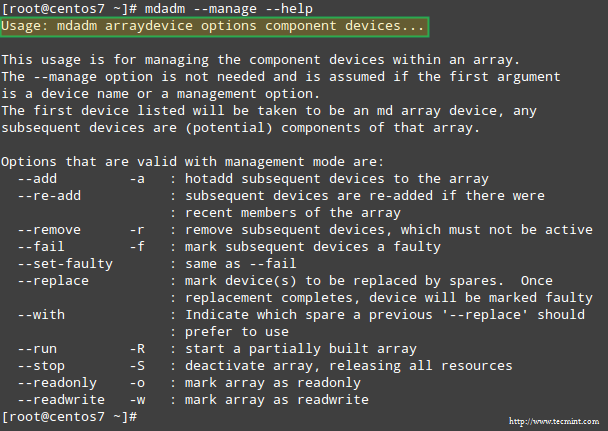

Felizmente, mdadm Fornece uma embutido --help sinalizador que fornece explicações e documentação para cada uma das principais opções.

Assim, vamos começar digitando:

# mdadm -manage -help

Para ver quais são as tarefas que Mdadm -Manage nos permitirá realizar e como:

Gerenciar RAID com ferramenta MDADM

Gerenciar RAID com ferramenta MDADM Como podemos ver na imagem acima, o gerenciamento de uma matriz RAID envolve a execução das seguintes tarefas de uma vez ou outra:

- (Re) adicionar um dispositivo à matriz.

- Marque um dispositivo com defeito.

- Removendo um dispositivo com defeito da matriz.

- Substituindo o dispositivo com defeito por um.

- Inicie uma matriz que é parcialmente construída.

- Pare uma matriz.

- Marque uma matriz como RO (somente leitura) ou RW (leitura de leitura).

Gerenciando dispositivos RAID com ferramenta MDADM

Observe que se você omitir o --gerenciar Opção, o Mdadm assume o modo de gerenciamento de qualquer maneira. Lembre -se desse fato para evitar ter problemas mais adiante no caminho.

O texto destacado na imagem anterior mostra a sintaxe básica para gerenciar ataques:

# mdadm -Dispositivos de opções de ataque

Vamos ilustrar com alguns exemplos.

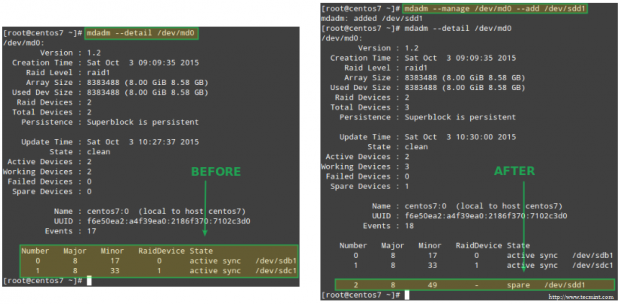

Exemplo 1: Adicione um dispositivo à matriz RAID

Você normalmente adiciona um novo dispositivo ao substituir um com defeito ou quando tiver uma peça sobressalente que deseja ter em caso de falha:

# mdadm -manage /dev /md0 --add /dev /sdd1

Adicione o dispositivo à matriz RAID

Adicione o dispositivo à matriz RAID Exemplo 2: Marcando um dispositivo RAID como com defeito e removendo -o da matriz

Esta é uma etapa obrigatória antes de remover logicamente o dispositivo da matriz e, posteriormente, retirá -lo fisicamente da máquina - nessa ordem (se você perder uma dessas etapas, poderá acabar causando danos reais ao dispositivo):

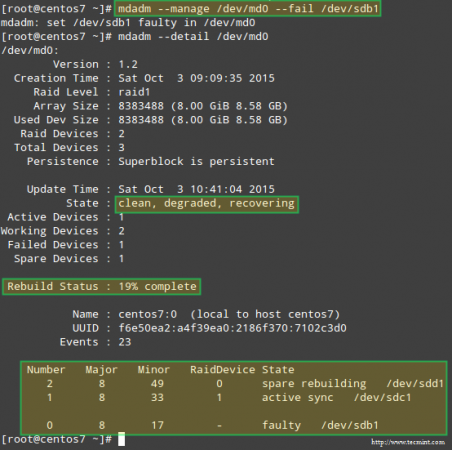

# mdadm -manage /dev /md0 - -flail /dev /sdb1

Observe como o dispositivo sobressalente adicionado no exemplo anterior é usado para substituir automaticamente o disco com falha. Não apenas isso, mas a recuperação e a reconstrução dos dados de RAID também começam imediatamente:

Recuperar e reconstruir dados de RAID

Recuperar e reconstruir dados de RAID Depois que o dispositivo for indicado como falhado manualmente, ele pode ser removido com segurança da matriz:

# mdadm -manage /dev /md0 - -remove /dev /sdb1

Exemplo 3: Administração novamente de um dispositivo que fazia parte da matriz que havia sido removida anteriormente

Até este ponto, temos um trabalho Raid 1 Array que consiste em 2 dispositivos ativos: /dev/sdc1 e /dev/sdd1. Se tentarmos novamente /dev/sdb1 para /dev/md0 agora mesmo:

# mdadm-manage /dev /md0 --re-add /dev /sdb1

Vamos ter um erro:

mdadm: --re-add for /dev /sdb1 para /dev /md0 não é possível

Porque a matriz já é composta pelo número máximo possível de unidades. Então, temos 2 opções: a) Adicionar /dev/sdb1 como um sobressalente, como mostrado no Exemplo #1 ou b) Remover /dev/sdd1 da matriz e depois re-add /dev/sdb1.

Escolhemos opção b), e começará interrompendo a matriz para remontá -la mais tarde:

# mdadm - -stop /dev /md0 # mdadm --assemble /dev /md0 /dev /sdb1 /dev /sdc1

Se o comando acima não adicionar com sucesso /dev/sdb1 De volta à matriz, use o comando de Exemplo 1 para fazer isso.

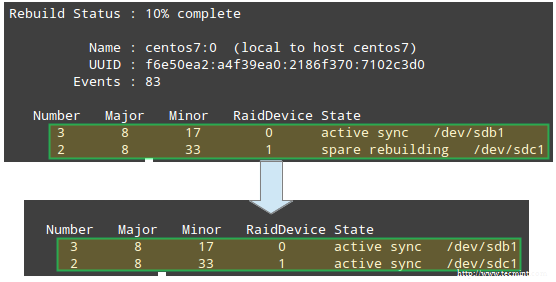

Embora mdadm Inicialmente, detectará o dispositivo recém -adicionado como sobressalente, ele começará a reconstruir os dados e, quando terminar, deve reconhecer o dispositivo como uma parte ativa do ataque:

Raid reconstruir status

Raid reconstruir status Exemplo 4: Substitua um dispositivo RAID por um disco específico

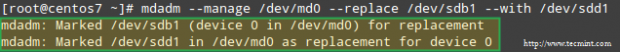

Substituir um disco na matriz por uma sobressalente é tão fácil quanto:

# mdadm -manage /dev /md0 --replace /dev /sdb1 ---with /dev /sdd1

Substitua o dispositivo RAID

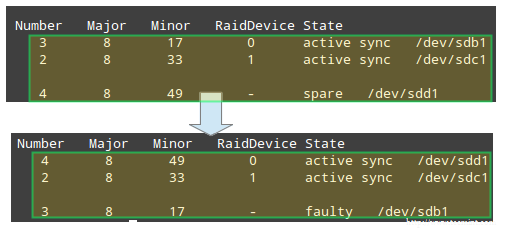

Substitua o dispositivo RAID Isso resulta no dispositivo seguindo o --com interruptor sendo adicionado ao ataque enquanto o disco indicado através --substituir sendo marcado como com defeito:

Verifique o status de reconstrução do ataque

Verifique o status de reconstrução do ataque Exemplo 5: marcando uma matriz de ataque como ro ou rw

Depois de criar a matriz, você deve ter criado um sistema de arquivos sobre ele e montado em um diretório para usá -lo. O que você provavelmente não sabia então é que pode marcar o ataque como ro, permitindo assim que apenas as operações de leitura sejam executadas nele, ou rw, Para escrever para o dispositivo também.

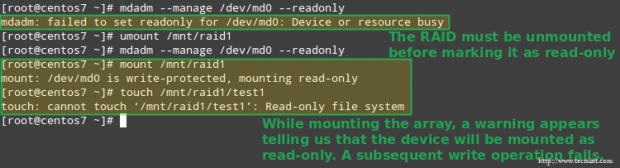

Para marcar o dispositivo como ro, Precisa ser desmontado primeiro:

# Umount/mnt/Raid1 # mdadm -manage/dev/md0 --readonly # montagem/mnt/raid1 # touch/mnt/Raid1/test1

Defina permissões na matriz RAID

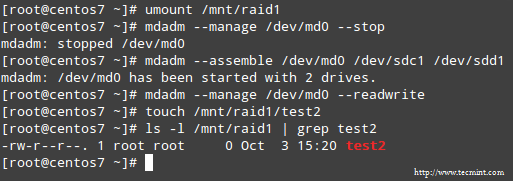

Defina permissões na matriz RAID Para configurar a matriz para permitir operações de gravação também, use o --ler escrever opção. Observe que você precisará desmontar o dispositivo e detê -lo antes de definir o rw bandeira:

# Umount /mnt /raid1 # mdadm -manage /dev /md0 - -stop # mdadm --assemble /dev /md0 /dev /sdc1 /dev /sdd1 # mdadm -manage /dev /md0 --readwrite # touch / MNT/RAID1/TEST2

Permitir leitura permissão de gravação no ataque

Permitir leitura permissão de gravação no ataque Resumo

Ao longo desta série, explicamos como configurar uma variedade de matrizes de invasão de software que são usadas em ambientes corporativos. Se você seguiu os artigos e os exemplos fornecidos nesses artigos, você está preparado para alavancar o poder dos ataques de software no Linux.

Se você tiver dúvidas ou sugestões, entre em contato conosco usando o formulário abaixo.

- « PowerTop - monitora o uso total de energia e melhora a duração da bateria do laptop Linux

- Como automatizar implantações simultâneas do WordPress em vários servidores Linux usando Ansible - Parte 3 »