Como hackear seu próprio sistema Linux

- 661

- 79

- Mrs. Christopher Okuneva

Senhas são os critérios exclusivos do sistema Segurança para a maior parte do Sistema. E quando se trata de Linux, Se você conhece o senha raiz você é dono da máquina. Senhas são como um Segurança medida para BIOS, Conecte-se, Disco, Aplicativo, etc.

Linux é considerado o máximo Sistema operacional seguro Para ser hackeado ou rachado e, na realidade Sistema Linux. Nós estaremos usando Linux do CentOS ao longo do artigo como um artigo para quebrar a segurança de nossa própria máquina.

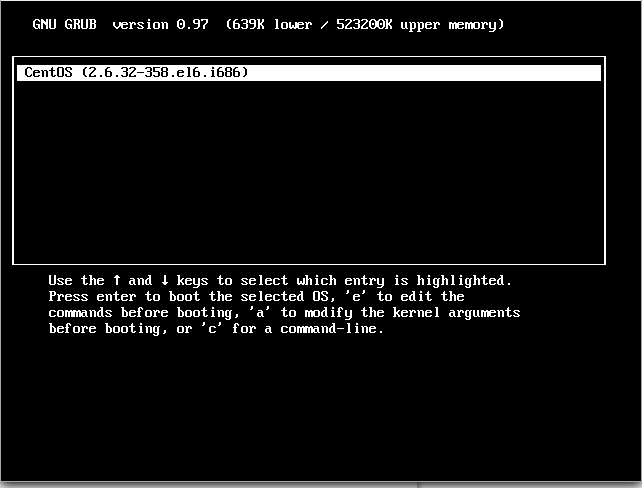

Pressione qualquer tecla para interromper a bota, assim que Linux botas de máquina e você receberá um Grub cardápio.

Tela de inicialização do Linux

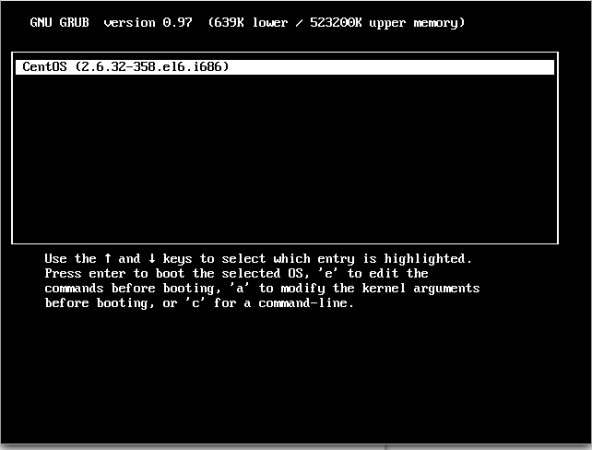

Tela de inicialização do Linux Imprensa 'e'Para editar e ir à linha começando com o kernel (Geralmente 2ª linha).

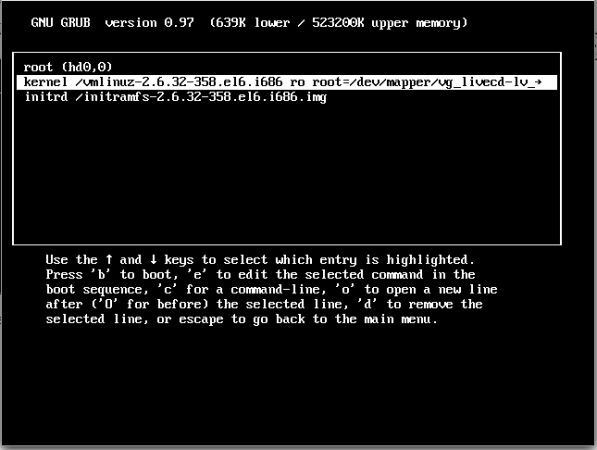

Mudar para o modo de usuário único

Mudar para o modo de usuário único Agora pressione 'e'Para editar o kernel e adicionar'1'No final da linha (após um espaço em branco) forçando-o a iniciar no modo de usuário único e, assim, proibindo-o para inserir o nível de execução padrão. Imprensa 'Digitar' para fechar a edição do kernel e depois inicializar para a opção alterada. Para inicializar, você precisa pressionar 'b'

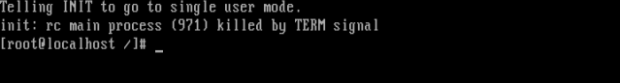

Conectado ao modo de usuário único

Conectado ao modo de usuário único Agora você está conectado a Único usuário modo.

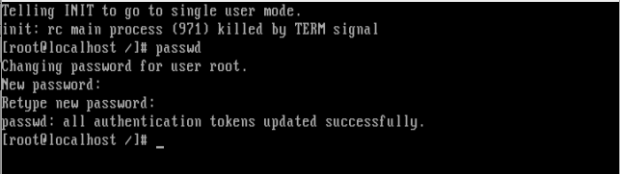

Defina senha raiz

Defina senha raiz Sim! Agora usando 'Passwd'Comando, podemos mudar o senha raiz. E depois de ter senha root, você possui o Máquina Linux - Você não se lembra? Agora você pode mudar para a tela gráfica para editar tudo e qualquer coisa.

Adicionar nova senha raiz

Adicionar nova senha raiz Observação: No caso do acima 'Passwd'O comando não funciona para você e você não obteve nenhum resultado, isso significa simplesmente que seu Selinux está no modo de aplicação e você precisa desativá -lo primeiro, antes de prosseguir. Execute o seguinte comando no seu prompt.

# setenforce 0

E então execute o 'PasswdComando, para mudar senha raiz. Além disso, comando.

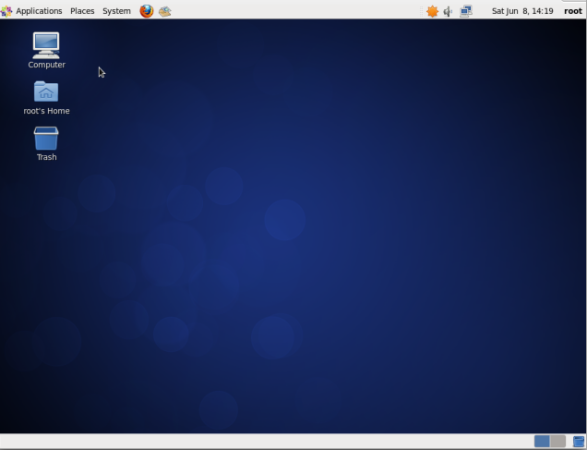

Mude para x Windows

Use Command “init 5”(Fedora Baseado) sistemas e “GDM3”(Debian Sistemas baseados).

Mudar para a janela X

Mudar para a janela X Então isso não era uma caminhada para hackear um Linux Box? Pense no cenário se alguém fez isso com seu servidor, Pânico! Agora estaremos aprendendo a proteger nosso Máquina Linux de ser modificado usando o modo de usuário único.

Como nos dividimos no sistema? Usando Único usuário modo. OK, Portanto, a brecha aqui estava - entre no modo de usuário único sem a necessidade de inserir qualquer senha.

Consertando esta brecha eu.e., Proteção de senha o Único usuário modo.

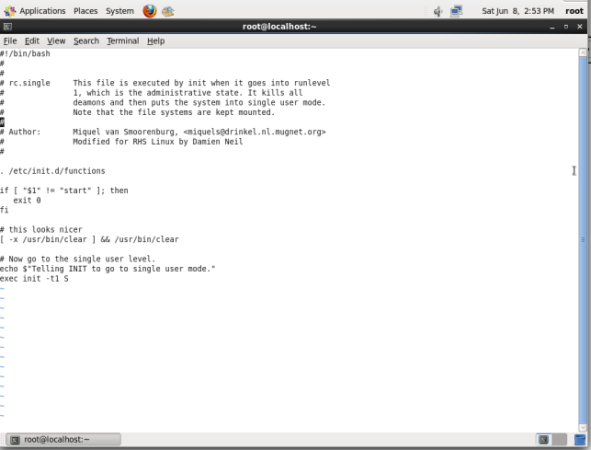

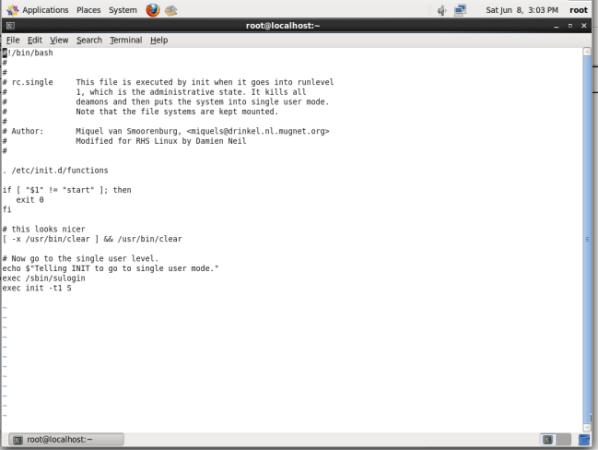

abrir arquivo "/etc/rc1.d/s99single”Em seu editor favorito e procure por linha.

EXEC init -t1 s

Basta adicionar a seguinte linha acima dela. salve uma saída.

execu sbin/sulogina

Antes

Antes da visualização

Antes da visualização Depois

Após a visualização

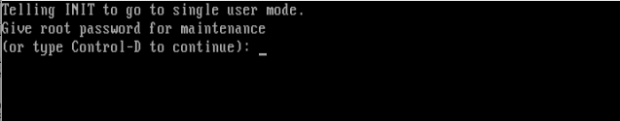

Após a visualização Agora, antes de inserir o modo de usuário único, você precisará fornecer senha root para prosseguir. Verifique novamente tentando inserir o modo de usuário único após a alteração acima do referido arquivo.

Digite a senha root para o modo de usuário único

Digite a senha root para o modo de usuário único Por que você não verifica, você mesmo.

Hackear seu sistema Linux sem usar o modo de usuário único

Ok, então agora você estará se sentindo melhor que seu sistema esteja seguro. No entanto, isso é parcialmente verdadeiro. É verdade que seu Linux Box não pode ser rachado usando o modo de usuário único, mas ainda pode ser invadido de outra maneira.

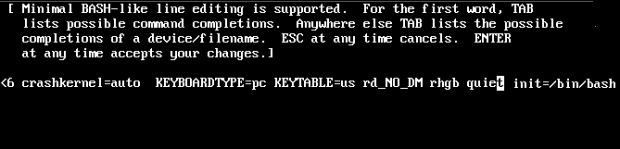

Na etapa acima, modificamos o kernel para inserir o modo de usuário único. Desta vez, também estaremos editando o kernel, mas com um parâmetro diferente, vamos ver como ?

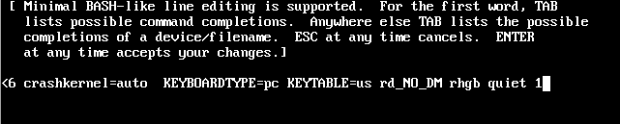

Como um parâmetro de kernel, adicionamos '1'No processo acima, mas agora estaremos adicionando'init =/bin/bash ' e inicialização usando 'b'.

Adicione 'init =/bin/bash'

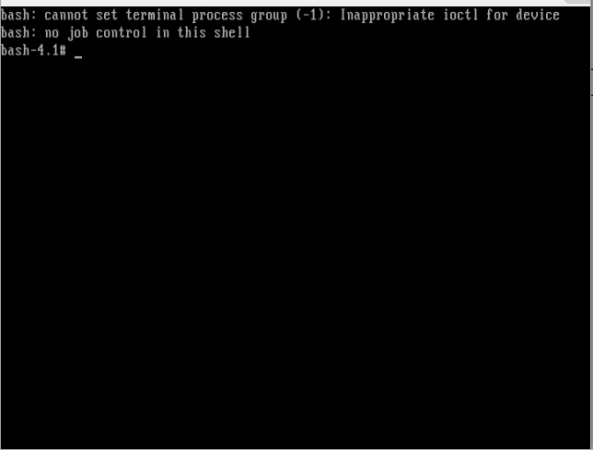

Adicione 'init =/bin/bash' E Opa você novamente invadiu seu sistema e o prompt é suficiente para justificar isso.

Hackeado em seu sistema

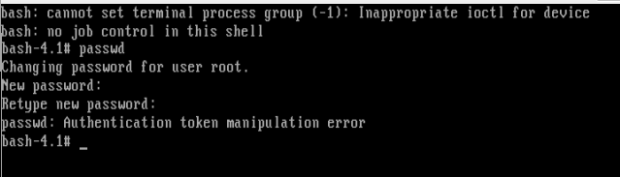

Hackeado em seu sistema Agora tentando mudar o senha raiz usando o mesmo processo indicado no primeiro método usando 'Passwd'Comando, temos algo como.

Alteração de senha raiz

Alteração de senha raiz Razão e solução?

- Razão: A raiz (/) Partição está montada Somente leitura. (Portanto, a senha não foi escrita).

- Solução: Monte a raiz (/) particionar com ler escrever permissão.

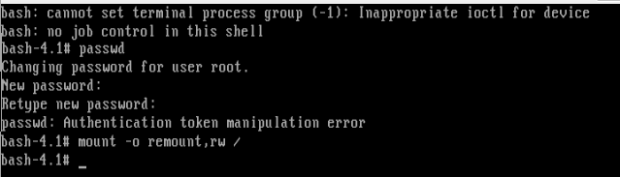

Para montar o partição raiz com ler escrever permissão. Digite exatamente o seguinte comando.

# Monte -o Remount, RW /

Montar / Partição em Read Write

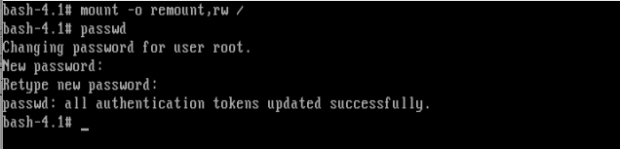

Montar / Partição em Read Write Agora, novamente, tente alterar a senha do root usando 'PasswdComando.

Alterar a senha da raiz

Alterar a senha da raiz Hurra! Você invadiu o seu Sistema Linux outra vez. Ohhh O homem é o sistema tão fácil de explorar. Não! a resposta é não. Tudo que você precisa é configurar seu sistema.

Todos os dois processos acima envolveram ajustes e parâmetros de passagem para o kernel. Então, se fizermos algo para impedir que o kernel ajuste obviamente, nossa caixa Linux estaria segura e não é tão fácil de quebrar. E para parar a edição do kernel na inicialização, devemos fornecer senha para carregador de inicialização, eu.e., Proteção de senha o grub (LILO é outro carregador de inicialização para Linux Mas não estaremos discutindo isso aqui) carregador de inicialização.

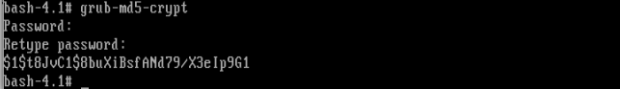

Fornecer senha criptografada para bootloader usando 'GRUB-MD5-CRYPT'Seguiu com sua senha. Primeiro criptografar a senha

Proteger a senha Proteger o carregador de inicialização

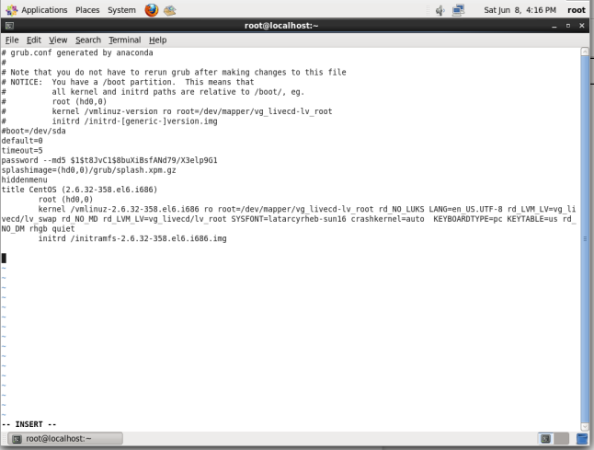

Proteger a senha Proteger o carregador de inicialização Copie a senha criptografada acima, exatamente como é e mantenha -a segura, usaremos em nossa próxima etapa. Agora abra seu 'grub.conf'Arquivo usando seu editor favorito (o local pode ser: /etc/grub.conf) e adicione a linha.

Senha -md5 $ 1 $ t8jvc1 $ 8buxibsFand79/x3elp9g1

Mudar "$ 1 $ T8JVC1 $ 8BUXIBSFAND79/X3ELP9G1”Com sua senha criptografada que você gerou acima e copiou -a com segurança para outro local.

O "grub.conf”Arquivo depois de inserir a linha acima, salvar e sair.

grub.Conf visualização

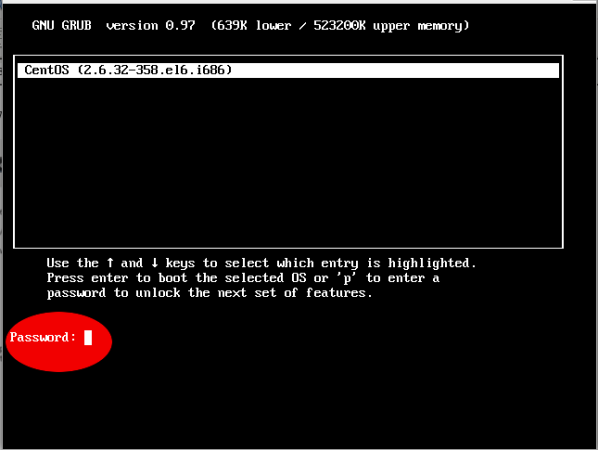

grub.Conf visualização Agora verificando cruzamento, editando o kernel na bota, nós temos.

Carregador de bota cruzado

Carregador de bota cruzado Agora você estaria respirando que seu sistema está totalmente seguro agora e não é propenso a hackear, mas ainda assim o jogo não acabou.

É melhor você saber que pode Aplicar o modo de resgate para remover e modificar a senha usando uma imagem inicializável.

Basta colocar sua instalação CD/DVD em sua unidade e selecione Sistema instalado de resgate ou usar qualquer outra imagem de resgate, você pode até usar um Distro Live Linux, montar o HDD e editar o 'grub.conf'arquivo para remover a linha de senha, reiniciar e novamente você está conectado.

Observação: Em modo de resgate Seu HDD está montado em/mnt/sysimage'.

# chroot /mnt /sysimage # vi grub.conf (remova a linha de senha) # reinicialização

Eu sei que você estaria perguntando- então onde está o fim. Bem, eu diria que é.

- Senha proteja o seu BIOS.

- Mudar-te Bota ordem para HDD Primeiro, seguido de descanso (CD/DVD, rede, USB).

- Use a senha suficientemente Longo, Fácil lembrar, Duro adivinhar.

- Nunca escreva Sua senha para qualquer lugar.

- Obviamente use Maiúsculas, Minúsculo, Números e Caractere especial na tua senha tornando difícil quebrar.

Este guia foi apenas para torná -lo ciente dos fatos e dizer como proteger seu sistema. Tecmint.com e a escritor deste artigo desencorajar fortemente este guia como uma base de explorar o sistema de outros. É de exclusiva responsabilidade do leitor se eles se envolverem em qualquer atividade e por esse tipo de ato nem a gravação nem Tecmint.com será responsável.

Seu comentários positivos Nos faz se sentir bem e nos encoraja E isso é sempre procurado de você. Aproveitar e Fique atento.

- « Aspecto matemático da programação do Linux Shell - Parte IV

- Refazer a ferramenta de backup e recuperação para fazer backup e restaurar os sistemas Linux »