Como detectar rootkits no Windows 10 (guia detalhado)

- 3437

- 77

- Mr. Mitchell Hansen

Os rootkits são usados por hackers para ocultar malware persistente e aparentemente indetectável em seu dispositivo que roubará silenciosamente dados ou recursos, às vezes ao longo de vários anos. Eles também podem ser usados na moda KeyLogger, onde suas teclas e comunicações são vigiladas, fornecendo ao espectador informações sobre privacidade.

Esse método de hackers em particular viu mais relevância antes de 2006, antes da Microsoft Vista exigir que os fornecedores assinassem digitalmente todos os drivers de computador. A proteção do kernel Patch (KPP) fez com que os escritores de malware mudassem seus métodos de ataque e apenas recentemente a partir de 2018 com a operação de fraude de Zacinlo AD, o Rootkits voltou a se destacar os holofotes.

Índice

Zacinlo estava realmente em jogo por quase seis anos antes de ser descoberto como se mirando na plataforma Windows 10. O componente rootkit era altamente configurável e se protegeu dos processos considerados perigosos para sua funcionalidade e era capaz de interceptar e descriptografar as comunicações SSL.

Ele criptografaria e armazenaria todos os seus dados de configuração no registro do Windows e, enquanto o Windows estava desligando, reescreva -se da memória para o disco usando um nome diferente e atualizou sua chave de registro. Isso ajudou a fugir da detecção pelo seu software antivírus padrão.

Isso mostra que um software padrão de antivírus ou antimalware não é suficiente para detectar rootkits. Embora existam alguns programas de antimalware de primeira linha que o alertarão sobre suspeitas de um ataque de rootkit.

Os 5 principais atributos de um bom software antivírus

A maioria dos programas antivírus proeminentes hoje realizará todos esses cinco métodos notáveis para detectar rootkits.

- Análise baseada em assinatura - O software antivírus comparará arquivos registrados com assinaturas conhecidas de rootkits. A análise também procurará padrões comportamentais que imitam certas atividades operacionais de rootkits conhecidos, como o uso agressivo de portas.

- Detecção de interceptação - O sistema operacional do Windows emprega tabelas de ponteiro para executar comandos que são conhecidos por solicitar um rootkit a agir. Como os rootkits tentam substituir ou modificar qualquer coisa considerada uma ameaça, isso irá afastar seu sistema à presença deles.

- Comparação de dados de várias fontes - Rootkits, em sua tentativa de permanecer oculto, pode alterar certos dados apresentados em um exame padrão. Os resultados retornados de chamadas de sistema de alto e baixo nível podem doar a presença de um rootkit. O software também pode comparar a memória do processo carregada na RAM com o conteúdo do arquivo no disco rígido.

- Verificação de integridade - Toda biblioteca de sistemas possui uma assinatura digital criada no momento em que o sistema foi considerado "limpo". Um bom software de segurança pode verificar as bibliotecas para qualquer alteração do código usado para criar a assinatura digital.

- Comparações de registro - A maioria dos programas de software antivírus tem isso em um cronograma predefinido. Um arquivo limpo será comparado com um arquivo de cliente, em tempo real, para determinar se o cliente é ou contém um executável não solicitado (.exe).

Realizando varreduras rootkit

Realizar uma varredura de rootkit é a melhor tentativa de detectar a infecção por rootkit. Na maioria das vezes, seu sistema operacional não pode ser confiável para identificar um rootkit por conta própria e apresenta um desafio para determinar sua presença. Rootkits são espiões mestres, cobrindo suas trilhas em quase todos os turnos e capazes de permanecer escondidos à vista.

Se você suspeitar que um ataque do vírus rootkit ocorreu em sua máquina, uma boa estratégia para detecção seria desligar o computador e executar a varredura de um sistema limpo conhecido. Uma maneira infalível de localizar um rootkit em sua máquina é através de uma análise de despejo de memória. Um rootkit não pode ocultar as instruções que fornece ao seu sistema, pois os executa na memória da máquina.

Usando Windbg para análise de malware

O Microsoft Windows forneceu sua própria ferramenta de depuração multifuncional que pode ser usada para executar verificações de depuração em aplicativos, drivers ou o próprio sistema operacional. Ele depurará o código do kernel e o código do modo de usuário, ajudará a analisar os dumps de falhas e examinar os registros da CPU.

Alguns sistemas Windows virão com Windbg já incluído. Aqueles sem precisarão fazer o download da Microsoft Store. A visualização do Windbg é a versão mais moderna do Windbg, proporcionando visuais mais fáceis para os olhos, janelas mais rápidas, scripts completos e os mesmos comandos, extensões e fluxos de trabalho que o original.

No mínimo, você pode usar o Windbg para analisar uma memória ou despejo de colisão, incluindo uma tela azul de morte (BSOD). A partir dos resultados, você pode procurar indicadores de um ataque de malware.Se você acha que um de seus programas pode ser prejudicado pela presença de malware ou está usando mais memória do que é necessário, você pode criar um arquivo de despejo e usar o WindBG para ajudar a analisá -lo.

Um despejo de memória completo pode ocupar um espaço de disco significativo, para que seja melhor executar um Modo do kernel despejo ou pequeno despejo de memória em vez disso. Um despejo no modo de kernel conterá todas as informações de uso da memória pelo kernel no momento do acidente. Um pequeno despejo de memória conterá informações básicas sobre sistemas variados como drivers, o kernel e muito mais, mas é pequeno em comparação.

Pequenos despejos de memória são mais úteis para analisar por que um BSOD ocorreu. Para detectar rootkits, uma versão completa ou kernel será mais útil.

Criando um arquivo de despejo no modo de kernel

Um arquivo de despejo no modo de kernel pode ser criado de três maneiras:

- Ative o arquivo de despejo do painel de controle para permitir que o sistema trava por conta própria

- Ative o arquivo de despejo do painel de controle para forçar o sistema a travar

- Use uma ferramenta depurada para criar um para você

Vamos ir com a escolha número três.

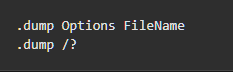

Para executar o arquivo de despejo necessário, você só precisa inserir o seguinte comando na janela de comando do windbg.

Substituir Nome do arquivo com um nome apropriado para o arquivo de despejo e o “?" com um f. Certifique -se de que o "F" seja minúsculo ou você criará um tipo diferente de arquivo de despejo.

Depois que o depurador tiver seu curso (a primeira varredura levará minutos consideráveis), um arquivo de despejo será criado e você poderá analisar suas descobertas.

Compreendendo o que você procura, como o uso volátil da memória (RAM), para determinar a presença de um rootkit, requer experiência e teste. É possível, embora não seja recomendado para um novato, testar malware para descobrir técnicas em um sistema vivo. Para fazer isso, novamente terá experiência e conhecimento profundo sobre o funcionamento do Windbg, para não implantar acidentalmente um vírus vivo em seu sistema.

Existem maneiras mais seguras e favoráveis para iniciantes de descobrir nosso inimigo bem oculto.

Métodos adicionais de varredura

Detecção manual e análise comportamental também são métodos confiáveis para detectar rootkits. Tentar descobrir a localização de um rootkit pode ser uma grande dor, então, em vez de direcionar o próprio rootkit, você pode procurar comportamentos semelhantes a rootkit.

Você pode procurar por raízes em pacotes de software baixados usando opções de instalação avançadas ou personalizadas durante a instalação. O que você precisará procurar são quaisquer arquivos desconhecidos listados nos detalhes. Esses arquivos devem ser descartados, ou você pode fazer uma pesquisa rápida on -line por quaisquer referências a software malicioso.

Firewalls e seus relatórios de madeira são uma maneira incrivelmente eficaz de descobrir um rootkit. O software o notificará se sua rede estiver sob escrutínio e deve colocar em quarentena quaisquer downloads irreconhecíveis ou suspeitos antes da instalação.

Se você suspeitar que um rootkit já pode estar em sua máquina, você pode mergulhar nos relatórios de log do firewall e procurar qualquer comportamento fora do comum.

Analisando relatórios de registro de firewall

Você vai querer revisar seus relatórios atuais de registro de firewall, fazendo um aplicativo de código aberto como Espião de tráfego IP Com recursos de filtragem de logs de firewall, uma ferramenta muito útil. Os relatórios mostrarão o que é necessário ver caso ocorra um ataque.

Se você tiver uma grande rede com um firewall de filtragem de saída independente, o Spy de tráfego IP não será necessário. Em vez disso, você poderá ver os pacotes de entrada e saída para todos os dispositivos e estações de trabalho na rede através dos logs do firewall.

Esteja você em um ambiente doméstico ou para pequenas empresas, pode usar o modem fornecido pelo seu ISP ou, se você possui um, um firewall ou roteador pessoal para puxar os logs do firewall. Você poderá identificar o tráfego para cada dispositivo conectado à mesma rede.

Também pode ser benéfico para ativar os arquivos de log do Windows Firewall. Por padrão, o arquivo de log está desativado, o que significa que nenhuma informação ou dados é escrito.

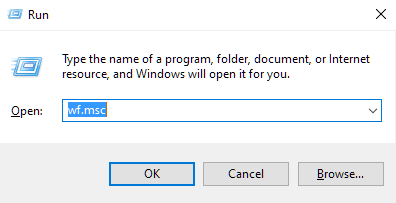

- Para criar um arquivo de log, abra a função de execução pressionando o Chave do Windows + R.

- Tipo wf.MSc na caixa e pressione Digitar.

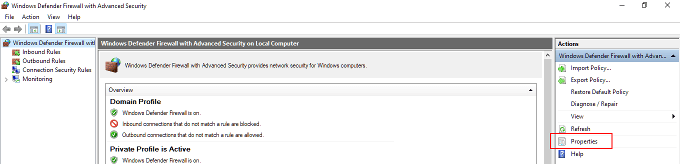

- No firewall do Windows e na janela de segurança avançada, destaque "Windows Defender Firewall com segurança avançada no computador local" no menu do lado esquerdo. No menu do lado direito em "Ações", clique Propriedades.

- Na nova janela de diálogo, navegue até a guia "Perfil privado" e selecione Customizar, que pode ser encontrado na seção "log".

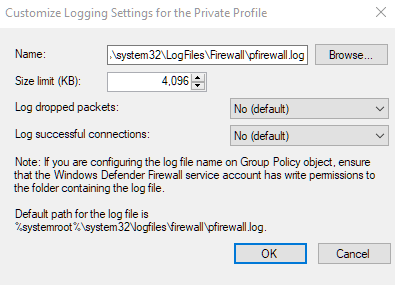

- A nova janela permitirá que você selecione o tamanho de um arquivo de log para escrever, onde você deseja que o arquivo enviado e se o log apenas lançou pacotes, conexão bem -sucedida ou ambos.

- Pacotes descartados são aqueles que o Windows Firewall bloqueou em seu nome.

- Por padrão, as entradas de log do Windows Firewall armazenarão apenas os últimos 4 MB de dados e podem ser encontrados no %Systemroot%\ System32 \ Logfiles \ Firewall \ Pfirewall.registro

- Lembre -se de que aumentar o limite de tamanho do uso de dados para toras pode afetar o desempenho do seu computador.

- Imprensa OK quando terminado.

- Em seguida, repita as mesmas etapas que você acabou de passar na guia "Perfil privado", apenas desta vez na guia "Perfil público".

- Os registros agora serão gerados para conexões públicas e privadas. Você pode visualizar os arquivos em um editor de texto como o bloco de notas ou importá -los para uma planilha.

- Agora você pode exportar os arquivos dos logs para um programa de analisador de banco de dados, como o Spy de tráfego IP para filtrar e classificar o tráfego para facilitar a identificação.

Fique de olho em qualquer coisa fora do comum nos arquivos de log. Até a menor falha do sistema pode indicar uma infecção por rootkit. Algo como o uso excessivo de CPU ou largura de banda quando você não está executando nada muito exigente, ou de forma alguma, pode ser uma grande pista.

- « 5 melhores emuladores Android para Windows 10 PCs

- Como abrir um arquivo bloqueado quando outro programa o estiver usando »