Como criar o usuário do SFTP para um documento do servidor da web root

- 1255

- 243

- Arnold Murray

SFTP (SSH/Protocolo de Transferência de Arquivos Seguro) é um padrão de transmissão de rede usado para transferir, acessar e gerenciar arquivos em uma rede remota. Ele contém ssh (shell seguro), tornando -o muito mais seguro do que o protocolo FTP.

Os arquivos são transferidos através de um único canal de controle no SFTP. Requer autenticação e é executado na porta 22. No SFTP, o shell SSH fornece criptografia que ajuda a proteger nomes de usuário, senhas e outros dados pessoais transferidos através do SFTP.

Neste guia de instruções, aprenderemos a criar usuários SFTP para o documento do servidor da web root.

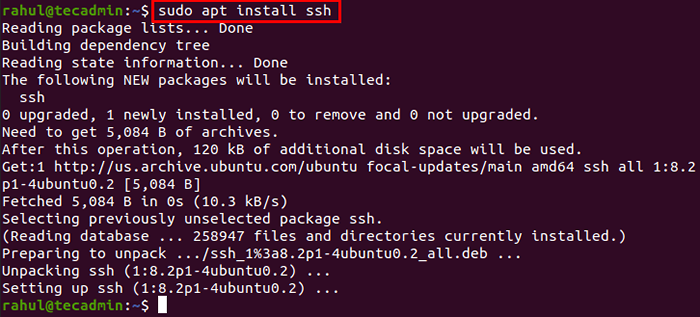

Etapa 1 - Instalando o SSH (Shell Secure)

O SFTP é um protocolo de transferência de arquivos muito seguro devido à criptografia que o SSH fornece para os dados, pois são transferidos pela rede. O SSH é instalado principalmente em distribuições Linux por padrão, mas se não estiver pré-instalado em seu sistema, você poderá usar o comando abaixo para instalá-lo:

sudo apt install ssh

Se já instalado, o comando atualizará os pacotes OpenSSH.

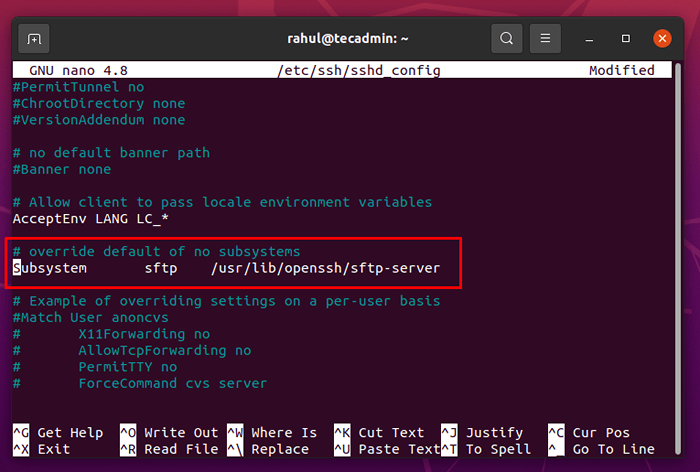

Etapa 2 - Configurando o SSH para usar o código do servidor SFTP

Agora abra o arquivo de configuração do SSH em um editor de texto para modificá -lo para o código do servidor SFTP. Aqui usaremos o editor Nano para editar o arquivo de configuração.

sudo nano/etc/ssh/sshd_config Localize a linha a partir do “SUSTEMESTEM SFTP”.

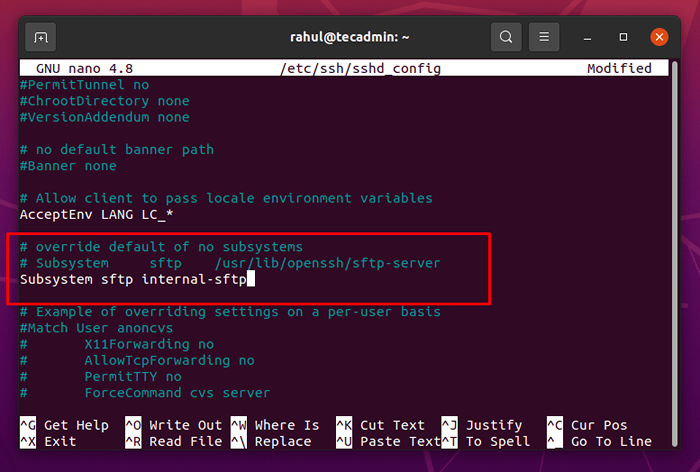

Comente a linha adicionando # no início da linha e escreva a seguinte linha após esta linha, conforme mostrado na captura de tela abaixo:

Subsistema SFTP interno-sftp

O SSHD usará o código do servidor SFTP em vez de executar o servidor SFTP alterando a linha acima.

Depois de alterar o arquivo de configuração, salve o arquivo e saia dele usando as teclas de atalho do teclado Ctrl+S e Ctrl+X.

Após as mudanças, precisamos reiniciar o daemon sshd para permitir que as mudanças funcionem.

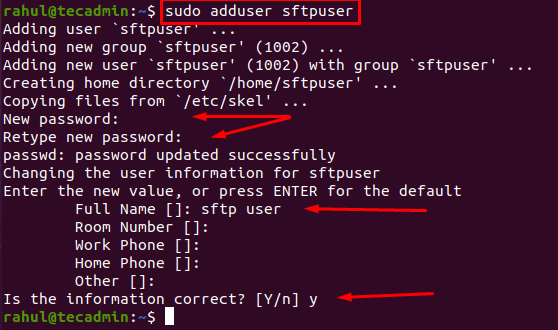

sudo systemctl reiniciar sshd Etapa 3 - Criando um usuário (usuário SFTP)

É uma excelente prática criar um novo usuário que tenha acesso SFTP à raiz do documento. Não é recomendável adicionar um usuário com privilégios de sudo à raiz do documento da web. Crie um novo usuário usando o comando adduser:

sudo adduser sftpuser O terminal solicitará algumas coisas como definir a senha e as informações do usuário. Ele também solicitará alguns outros detalhes; portanto, deixe -os vazios ou forneça as informações adequadas.

Um novo usuário com o nome de sftpuser é criado com sucesso.

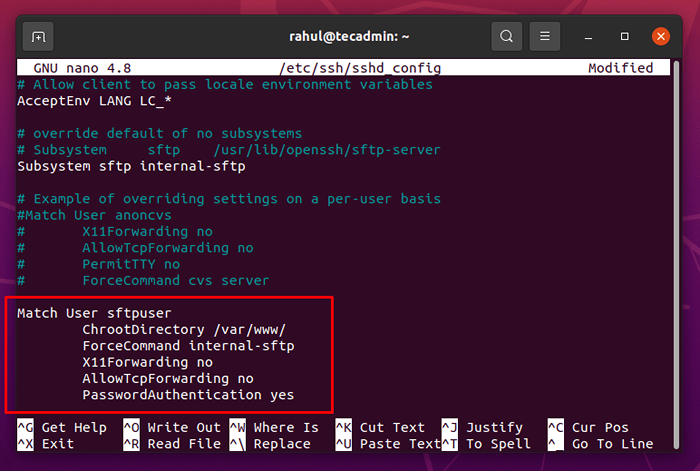

Etapa 4 - Criando a Diretiva do Usuário de Match no arquivo de configuração SSH

Agora vamos restringir esse usuário à raiz do documento e também desativaremos o acesso do usuário ao SSH para que o usuário faça login através do SFTP.

Para restringir o acesso do usuário, abra o arquivo de configuração do SSH em qualquer editor de texto:

sudo nano/etc/ssh/sshd_config Agora vá para o final do arquivo e adicione o seguinte conteúdo no arquivo de configuração "sshd_config":

Combine o usuário sftpuser forcecommand interno-sftp chrootdirectory/var/www/senhaTauthentication sim x11 para awarding no allowtcpforwarding no

Certifique -se de substituir o nome de usuário "sftpuser" pelo nome de usuário que você define.

Depois que o conteúdo acima é adicionado ao arquivo de configuração SSH, salve e saia usando as teclas de atalho Ctrl+S e Ctrl+X.

Para verificar a sintaxe e verificar se tudo correu bem, você pode executar o comando:

sudo sshd -t Se nenhum erro ocorreu, poderíamos recarregar o serviço SSH para que as mudanças funcionem.

sudo systemctl reiniciar sshd Etapa 5 - Adicionando usuário SFTP ao grupo www -dados

Agora, adicionaremos o usuário ao grupo www-dados executando o seguinte comando:

sudo usermod -a -g www -data sftpuser Em uma corrida bem -sucedida, nenhuma saída será exibida.

Etapa 6 - Configurando a permissão do diretório raiz do documento

Siga as instruções subsequentes com muito cuidado, pois o SFTP é muito rigoroso em relação às permissões de diretório de chroot.

- Começaremos verificando as permissões atuais e a propriedade do VAR:

sudo ls -ld /var / - As permissões devem ser 755 e o proprietário deve ser root por padrão. Caso contrário, execute o comando fornecido abaixo para definir as permissões adequadas:

sudo chmod 755 /var / - Agora use este comando para definir a propriedade correta:

Raiz chown sudo: raiz /var / - Desde que definimos "/var/www/" para o diretório chroot. Agora defina a propriedade certa do diretório chroot:

Raiz CHOWN SUDO: raiz/var/www/ - Para permitir que um grupo escreva no diretório raiz do documento, defina sua permissão para 755:

sudo chmod 755/var/www/html/ - Para conceder a propriedade do documento "/var/www/html" root e seus outros diretórios e arquivos para o grupo www-dados, use o comando abaixo do ritmo abaixo:

sudo chown -r www-data: www-data/var/www/html* - Agora forneça 755 permissões ao conteúdo colocado na raiz do documento "/var/www/html" usando o comando:

sudo find/var/www/html/-type d -exec chmod 775 \; - O comando acima concederá o usuário do SFTP Read, Escreva e Executável Permissões dos Diretórios.

Também precisamos fornecer 664 permissões a todos os arquivos presentes na raiz do documento para permitir que o proprietário e o grupo de usuários do SFTP leem e escrevam os arquivos:

sudo find/var/www/html/-type f -exec chmod 664 \; - Agora, para a última etapa, certifique-se de que todos os novos arquivos e diretórios adquiram o grupo www-dados que são criados o recém-criado usuário do SFTP:

sudo find/var/www/html -Type d -exec chmod g+s \;

Da mesma forma, aplique as mesmas permissões ao chroot:

sudo chmod 755/var/www/ Parabéns! Seu novo usuário SFTP foi criado e adicionado à raiz do documento da web. Agora você pode fazer login no SFTP.

Conclusão

Neste guia de instruções, aprendemos a instalar e configurar o SSH para usar o código do servidor SFTP. Depois disso, criamos um novo usuário, os restringimos a documentar a raiz e desativamos seu acesso SSH. Em seguida, adicionamos o usuário ao servidor da web root para permitir que o usuário leia, escreva e execute arquivos na raiz do documento.

- « Como usar variáveis de ambiente no nó.JS

- Como instalar e alternar ambientes de desktop no Ubuntu »