Como configurar a autenticação sem senha do SSH no RHEL 9

- 1826

- 339

- Loren Botsford

Abreviatura de Capsula segura, Ssh é um protocolo de rede seguro que criptografa o tráfego entre dois pontos de extremidade. Ele permite que os usuários se conectem com segurança e/ou transferam arquivos por uma rede.

Ssh é usado principalmente por administradores de rede e sistema para acessar e gerenciar com segurança ativos remotos, como servidores e dispositivos de rede em uma rede. Usa métodos de criptografia fortes, como Aes e algoritmos de hash como Sha-2 e Ecdsa para criptografar o tráfego trocado entre um cliente e um sistema remoto.

[Você também pode gostar: como proteger e endurecer o servidor OpenSsh]

Ssh implementa dois métodos de autenticação; baseado em senha autenticação e chave pública autenticação. Este último é mais preferido, pois oferece melhor segurança usando a autenticação de chave pública que protege o sistema contra ataques de força bruta.

Com isso em mente, demonstraremos como você pode configurar Ssh autenticação baseada em chaves em RHEL 9.

Configuração do laboratório de teste

É assim que a nossa configuração se parece

- Um sistema Linux/Unix (baseado em Ubuntu ou RHEL) no qual geraremos o par de chaves. Para este guia, estou usando o Ubuntu distribuição.

- Uma instância de Rhel 9 (esta nuvem é um VPS local ou em nuvem).

Etapa 1: Gere o par de chaves SSH ECDSA

Acesse seu sistema Linux e gerar o Ssh par de teclas da seguinte maneira. Neste guia, geraremos o par de chaves usando o Ecdsa algoritmo que fornece melhor criptografia e segurança.

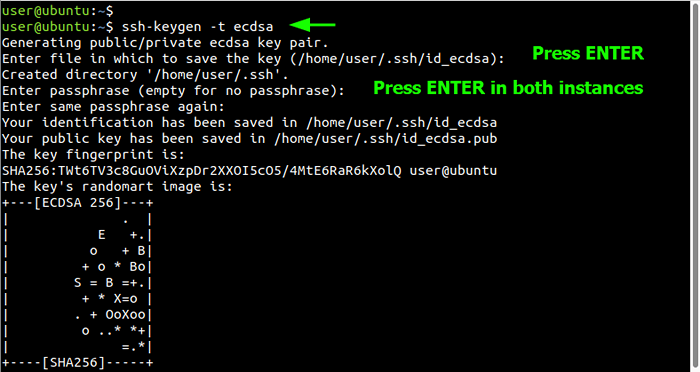

Portanto, para gerar o Ecdsa par de chaves, execute o comando:

$ ssh -keygen -t ecdsa

O comando o levará a uma série de prompts.

Por padrão, o par de chaves é salvo no diretório inicial do usuário dentro do ~/.ssh diretório. Você pode aceitar isso como o destino do par de teclas SSH pressionando DIGITAR No teclado, caso contrário, você pode especificar seu caminho preferido. Neste guia, decidimos ir com o caminho padrão.

Em seguida, você será solicitado a fornecer uma senha. Esta é basicamente uma senha que você precisará fornecer ao estabelecer uma conexão com o controle remoto RHEL 9 sistema. Ele fornece uma camada adicional de proteção sobre a criptografia oferecida pelas chaves ssh.

No entanto, se seu plano é automatizar processos sobre o Ssh Proteção ou configuração de autenticação sem senha, é recomendável deixar este espaço em branco. E, portanto, deixaremos isso em branco, mais uma vez, pressionando.

Abaixo está a saída do tempo de execução do comando.

Gerar par de chaves ecdas ssh

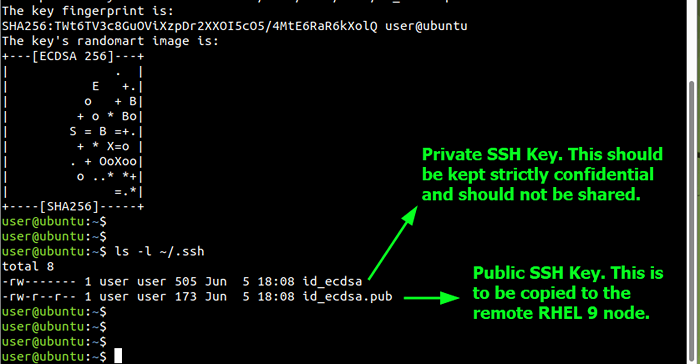

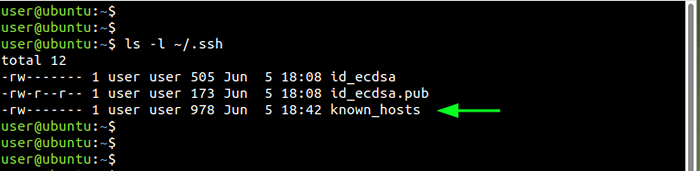

Gerar par de chaves ecdas ssh Você pode dar uma olhada no par de chaves ssh usando o comando ls como mostrado.

$ ls -l ~//.ssh

O id_ecdsa é a chave privada enquanto id_ecdsa.bar é a chave pública. A chave privada deve sempre permanecer em segredo e não deve ser compartilhada ou divulgada a ninguém. Por outro lado, você tem a liberdade de compartilhar o público com qualquer sistema remoto para o qual desejar.

Verifique as teclas SSH

Verifique as teclas SSH Etapa 2: copie a chave pública ssh para remoto rhel 9

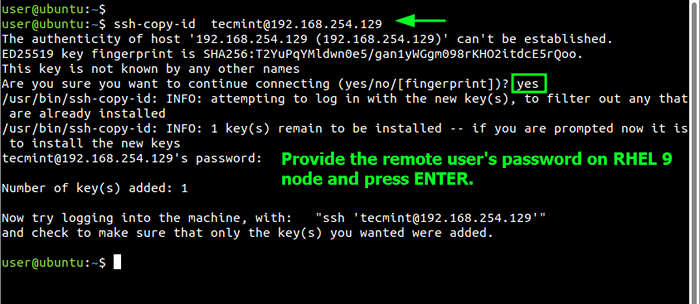

O próximo passo é copiar a chave pública para o controle remoto RHEL 9 instância. Você pode fazer isso da maneira manual ou usando o SSH-COPY-ID ferramenta de linha de comando. Como o último é muito mais fácil e mais conveniente de usar, invocar -o usando a seguinte sintaxe.

$ ssh-copy-id [email protegido]

No nosso caso, o comando será o seguinte onde Tecmint é o usuário regular de login e 192.168.254.129 é o endereço IP do usuário remoto.

$ ssh-copy-id [email protegido]

Digite sim para continuar conectando. Em seguida, forneça a senha do usuário remoto e pressione Enter.

Copie a chave SSH para remoto RHEL 9

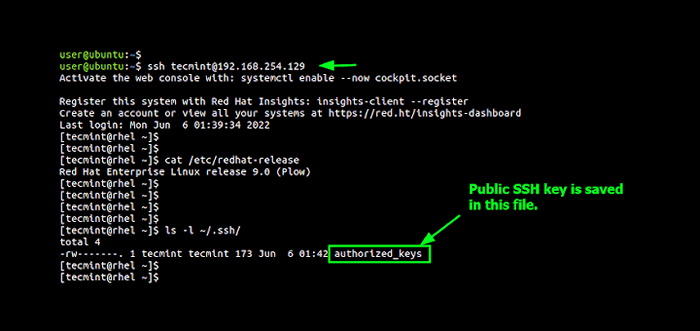

Copie a chave SSH para remoto RHEL 9 A chave pública será copiada para o Autorizado_keys arquivo no ~/.ssh Diretório do diretório inicial do usuário remoto. Depois que a chave for copiada, agora você pode fazer login no controle remoto RHEL 9 instância usando autenticação de chave pública.

OBSERVAÇÃO: Em RHEL 9, O login da raiz sobre o SSH é desativado ou negado por padrão. Isso é por boas razões - impede que um invasor faça login no uso da conta raiz, o que lhe concederá todos os privilégios do sistema. Portanto, copiar a chave pública para o sistema RHEL como raiz falhará.

Ativar login de raiz no RHEL 9

Se você precisar fazer login como root, você precisa editar a configuração SSH padrão da seguinte maneira.

$ sudo vim/etc/ssh/sshd_config

Em seguida, defina o Permitrootlogina atribuir a sim e salve as alterações e saia do arquivo.

Para aplicar as alterações feitas, reinicie o serviço SSH.

$ sudo systemctl reiniciar ssh

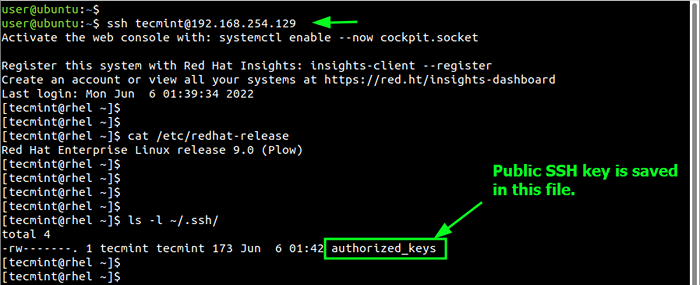

Etapa 3: Verifique a autenticação de chave pública ssh

Agora vamos confirmar a autenticação de chave pública. Para fazer isso, efetue login da seguinte maneira.

$ ssh [email protegido]

Desta vez, você não será solicitado a uma senha e cairá direto para o controle remoto RHEL 9 concha como mostrado. Você também pode querer verificar a presença do Autorizado_keys Arquivo como mencionado anteriormente.

$ ls -l ~//.ssh

Verifique o arquivo autorizado_keys

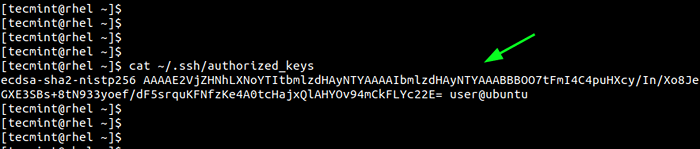

Verifique o arquivo autorizado_keys Você também pode ver o criptográfico Arquivo de chave pública usando o comando CAT.

$ cat ~//.ssh/autorizado_keys

Veja a chave criptográfica

Veja a chave criptográfica Na área de trabalho do Linux em que geramos o Ssh chaves, um arquivo chamado conhecido_hosts é gerado no ~/.ssh diretório. Isso contém a impressão digital de todos os servidores remotos aos quais o sistema se conectou.

Verifique o arquivo conhecido_hosts

Verifique o arquivo conhecido_hosts Neste guia, configuramos com sucesso a autenticação baseada em chave SSH em RHEL 9. Seu feedback é muito bem -vindo.

- « Parrot Security OS o que você precisa saber

- Gerenciamento de log líder da indústria de GrayLog para Linux »