Como configurar o PAM para auditar a atividade do usuário do registro do registro

- 4247

- 836

- Howard Fritsch

Esta é a nossa série em andamento sobre auditoria do Linux, nesta quarta parte deste artigo, explicaremos como configurar Pam para auditoria de Linux tty Entrada (atividade do usuário de registro do shell) para usuários específicos usando pam_tty_audit ferramenta.

Linux Pam (Módulos de autenticação traváveis) é um método altamente flexível para implementar serviços de autenticação em aplicativos e vários serviços do sistema; Emergiu do Unix Pam original.

Ele divide as funções de autenticação em quatro grandes módulos de gerenciamento, a saber: Módulos de conta, Módulos de autenticação, módulos de senha e Módulos de sessão. A explicação detalhada desses grupos de gerenciamento está além do escopo deste tutorial.

O Auditd A ferramenta usa o pam_tty_audit Módulo PAM para ativar ou desativar a auditoria de Tty entrada para usuários especificados. Depois que um usuário está configurado para ser auditado, pam_tty_audit trabalha em conjunto com o Auditd Para rastrear as ações dos usuários no terminal e, se configurado, capture as teclas exatas que o usuário faz e depois os registra no /var/log/auditoria/auditoria.registro arquivo.

Configurando o PAM para auditar a entrada do usuário do usuário no Linux

Você pode configurar Pam Para auditar um determinado usuários Tty entrada no /etc/pam.D/System-Auth e /etc/pam.D/Senha-Auth arquivos, usando a opção Ativar. Por outro lado, como esperado, a desativação o exclui para os usuários especificados, no formato abaixo:

Sessão necessária PAM_TTY_AUDIT.então desabilitar = nome de usuário, nome de usuário2… enable = nome de usuário, nome de usuário2…

Para ativar o registro de teclas reais do usuário (incluindo espaços, backspaces, chaves de retorno, a tecla de controle, a chave de exclusão e outros), adicione o log_passwd opção juntamente com as outras opções, usando este formulário:

Sessão necessária PAM_TTY_AUDIT.então desabilitar = nome de usuário, nome de usuário2… enable = nome de usuário log_passwd

Mas antes de executar qualquer configuração, observe que:

- Como visto na sintaxe acima, você pode passar muitos nomes de usuário para a opção Ativar ou desativar.

- Qualquer opção de desativar ou ativar substituir a opção oposta anterior que corresponde ao mesmo nome de usuário.

- Depois de ativar a auditoria do TTY, ele é herdado por todos os processos iniciados pelo usuário definido.

- Se a gravação do KeyStrokes for ativada, a entrada não será registrada instantaneamente, já que a auditoria do TTY armazena as teclas em um buffer e grava o conteúdo do buffer em intervalos ou depois que o usuário auditado é registrado, no /var/log/auditoria/auditoria.registro arquivo.

Vejamos um exemplo abaixo, onde vamos configurar pam_tty_audit Para gravar as ações do usuário Tecmint incluindo teclas, em todos os terminais, enquanto desativamos a auditoria de TTY para todos os outros usuários do sistema.

Abra esses dois arquivos de configuração a seguir.

# vi /etc /pam.D/System-Auth # VI/etc/PAM.D/Senha-Auth

Adicione a linha seguinte aos arquivos de configuração.

Sessão necessária PAM_TTY_AUDIT.então desabilitar =* enable =Tecmint

E para capturar todas as teclas de teclas inseridas pelo usuário Tecmint, Podemos adicionar o log_passwd opção a mostrada.

Sessão necessária PAM_TTY_AUDIT.então desabilitar =* enable =Tecmint log_passwd

Agora salve e feche os arquivos. Depois, veja o Auditd Arquivo de log para qualquer entrada TTY gravada, usando o utilitário Aureport.

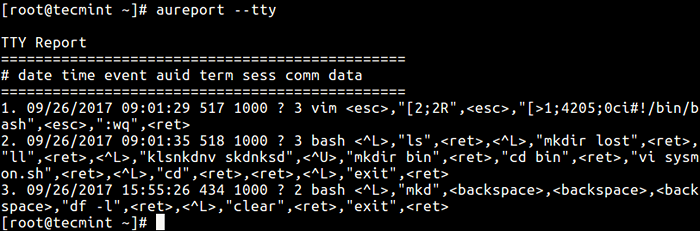

# aureport - -tty

Usuário de auditoria tty no Linux

Usuário de auditoria tty no Linux Da saída acima, você pode ver o usuário Tecmint cujo Uid é 1000 usou o editor VI/VIM, criou um diretório chamado BIN e mudou para ele, limpou o terminal e assim por diante.

Para procurar logs de entrada TTY RECENDIOS com carimbos de hora iguais ou após um tempo específico, use o -ts Para especificar a data de início/hora e -te Para definir a data de término/hora.

A seguir, é apresentado algum exemplo:

# aureport - -tty -ts 25/09/2017 00:00:00 -TE 26/09/2017 23:00:00 # aureport - -tty -ts nesta semana

Você pode encontrar mais informações, no pam_tty_audit página de homem.

# Man Pam_Tty_Audit

Confira os seguintes artigos úteis.

- Configure “sem senha autenticação de chaves ssh” com massa em servidores Linux

- Configurando a autenticação baseada em LDAP em RHEL/CENTOS 7

- Como configurar a autenticação de dois fatores (Google Authenticator) para SSH Logins

- Login sem senha do SSH usando o SSH Keygen em 5 etapas fáceis

- Como executar o comando 'sudo' sem inserir uma senha no Linux

Neste artigo, descrevemos como configurar o PAM para auditoria de entrada para usuários específicos no CentOS/Rhel. Se você tiver alguma dúvida ou idéias adicionais para compartilhar, use o comentário abaixo.

- « Tmout - shell Linux de logout automático quando não há atividade

- Instale um servidor de correio completo com Postfix e Webmail no Debian 9 »