FireJail - Aplicações não confiáveis de execução com segurança no Linux

- 3053

- 226

- Enrique Gutkowski PhD

Às vezes, você pode querer usar aplicativos que não foram bem testados em diferentes ambientes, mas você deve usá -los. Nesses casos, é normal estar preocupado com a segurança do seu sistema. Uma coisa que pode ser feita no Linux é usar aplicativos em um caixa de areia.

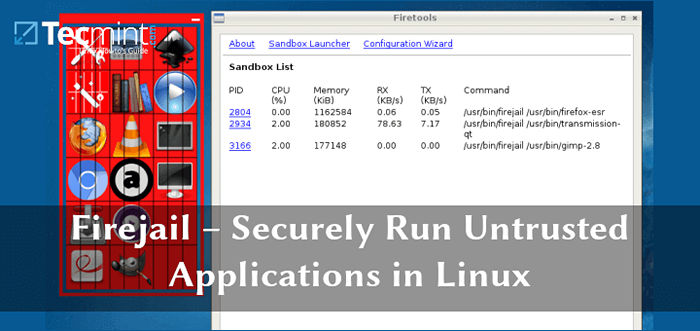

““Sandboxing”É a capacidade de executar a aplicação em um ambiente limitado. Dessa forma, o aplicativo recebe uma quantidade apertada de recursos, necessários para executar. Obrigado ao aplicativo chamado FireJail, Você pode executar com segurança aplicativos não confiáveis no Linux.

FireJail é um aplicativo SUID (Set (Definir Proprietário do Usuário) que diminui a exposição de violações de segurança, limitando o ambiente de corrida de programas não confiáveis usando Namespaces Linux e seccomp-bpf.

Faz um processo e todos os seus descendentes para ter sua própria visão secreta dos recursos do kernel compartilhado globalmente, como a pilha de rede, a tabela de processos, a tabela de montagem.

Alguns dos recursos que FireJail Usos:

- Namespaces Linux

- Contêiner de sistema de arquivos

- Filtros de segurança

- Suporte de rede

- Alocação de recursos

Informações detalhadas sobre os recursos do FireJail podem ser encontradas na página oficial.

Como instalar o FireJail no Linux

A instalação pode ser concluída baixando o pacote mais recente da página do Github do projeto usando o comando git como mostrado.

$ git clone https: // github.com/netblue30/FireJail.git $ CD FireJail $ ./Configure && make && sudo make install-strip

Caso você não tenha git Instalado no seu sistema, você pode instalá -lo com:

$ sudo apt install git [no debian/ubuntu] # yum install git [no centos/rhel] # dnf install git [no fedora 22+]

Uma maneira alternativa de instalar FireJail é baixar o pacote associado à sua distribuição Linux e instalá -lo com seu gerenciador de pacotes. Os arquivos podem ser baixados da página de origem do projeto. Depois de baixar o arquivo, você pode instalá -lo com:

$ sudo dpkg -i Firejail_x.Y_1_amd64.Deb [em Debian/Ubuntu] $ sudo rpm -i Firejail_x.Y-z.x86_64.RPM [no CentOS/Rhel/Fedora]

Como executar aplicativos com FireJail no Linux

Agora você está pronto para executar seus aplicativos com FireJail. Isso é realizado lançando um terminal e adicionando fogo antes do comando que você deseja executar.

Aqui está um exemplo:

$ FireJail Firefox #Start Firefox Web navegador $ FireJail VLC # Start VLC Player

Crie perfil de segurança

O FireJail inclui muitos perfis de segurança para diferentes aplicações e eles são armazenados em:

/etc/FireJail

Se você construiu o projeto a partir da fonte, pode encontrar os perfis em:

# Path-to-Jail/etc/

Se você usou o pacote RPM/DEB, pode encontrar os perfis de segurança em:

/etc/FireJail/

Os usuários devem colocar seus perfis no seguinte diretório:

~/.Config/FireJail

Se você deseja estender um perfil de segurança existente, você pode usar o caminho com o caminho ao perfil e adicionar suas linhas depois. Isso deve parecer algo assim:

$ cat ~//.Config/FireJail/VLC.perfil incluir/etc/FireJail/VLC.Perfil Net Nenhum

Se você deseja restringir o acesso do aplicativo a determinado diretório, você pode usar um lista negra regra para alcançar exatamente isso. Por exemplo, você pode adicionar o seguinte ao seu perfil de segurança:

Blacklist $ home/documentos

Outra maneira de alcançar o mesmo resultado é realmente descrever o caminho completo para a pasta que você deseja restringir:

Blacklist/Home/User/Documents

Existem muitas maneiras diferentes pelas quais você pode configurar seus perfis de segurança, como não permitir acesso, permitindo acesso somente leitura etc. Se você estiver interessado em criar perfis personalizados, poderá verificar as seguintes instruções de FireJail.

FireJail é uma ferramenta incrível para os usuários de segurança, que desejam proteger seu sistema.

- « DCP-Transferir arquivos entre hosts Linux usando rede ponto a ponto

- 10 ferramentas para levar ou capturar capturas de tela de desktop no Linux »