BCC - Ferramentas de rastreamento dinâmico para monitoramento de desempenho do Linux, rede e muito mais

- 4779

- 724

- Howard Fritsch

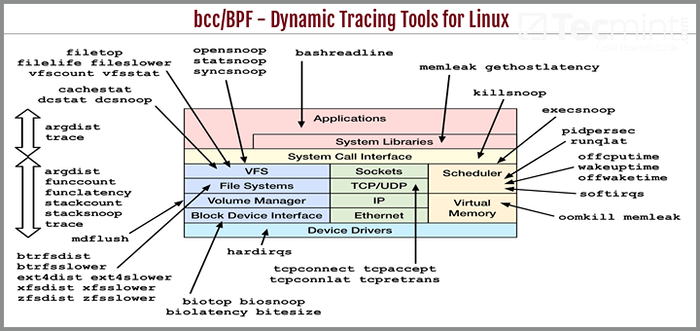

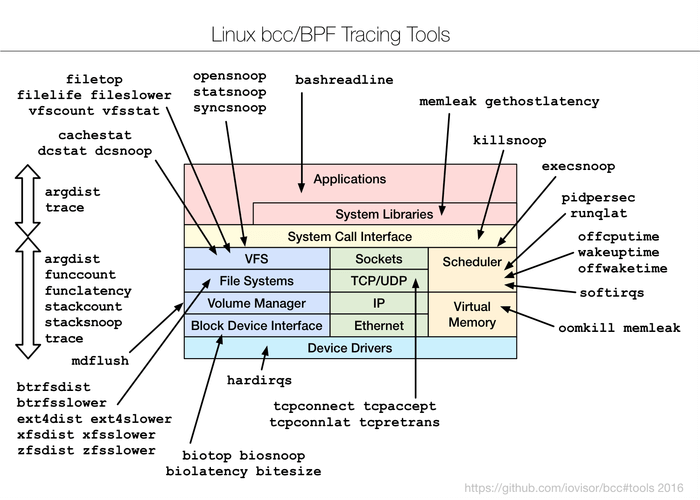

BCC (Coleção do compilador BPF) é um conjunto poderoso de ferramentas apropriadas e arquivos de exemplo para criar programas de rastreamento e manipulação de kernel de engenharia. Utiliza estendido BPF (Filtros de pacotes de Berkeley), inicialmente conhecido como EBPF que foi um dos novos recursos em Linux 3.15.

BCC/BPF - Ferramentas de rastreamento dinâmico para monitoramento de desempenho do Linux

BCC/BPF - Ferramentas de rastreamento dinâmico para monitoramento de desempenho do Linux Praticamente, a maioria dos componentes usados por BCC exigir Linux 4.1 ou acima, e seus recursos notáveis incluem:

- Não requer o módulo de kernel de terceiros, já que todas as ferramentas funcionam com base no BPF, que é incorporado ao kernel e o BCC usa recursos adicionados no Linux 4.X série.

- Permite a observação da execução de software.

- Compreende várias ferramentas de análise de desempenho com arquivos de exemplo e páginas manuais.

Leia sugerida: 20 ferramentas de linha de comando para monitorar o desempenho do Linux

Mais adequado para usuários avançados do Linux, BCC facilita escrever BPF programas usando instrumentação do kernel em C, e front-ends in Pitão e Lua. Além disso, ele suporta várias tarefas, como análise de desempenho, monitoramento, controle de tráfego de rede e muito mais.

Como instalar o BCC em sistemas Linux

Lembre-se disso BCC usa recursos adicionados na versão do kernel Linux 4.1 ou acima, e como requisito, o kernel deveria ter sido compilado com as bandeiras definidas abaixo:

Config_bpf=y Config_bpf_sysCall=y # [opcional, para filtros TC] Config_net_cls_bpf=m # [opcional, para ações TC] Config_net_act_bpf=m Config_bpf_jit=y Config_have_bpf_jit=y # [Opcional, para KProbes] Config_bpf_events=y

Para verificar suas bandeiras de kernel, veja o arquivo /proc/config.gz ou execute os comandos como nos exemplos abaixo:

[Email protegido] ~ $ Grep config_bpf = /boot /config -'uName -r ' Config_bpf=y [Email protegido] ~ $ Grep config_bpf_sysCall = /boot /config -'uName -r ' Config_bpf_sysCall=y [Email protegido] ~ $ grep config_net_cls_bpf = /boot /config -'uName -r ' Config_net_cls_bpf=m [Email protegido] ~ $ grep config_net_act_bpf = /boot /config -'uName -r ' Config_net_act_bpf=m [Email protegido] ~ $ Grep config_bpf_jit = /boot /config -'uName -r ' Config_bpf_jit=y [Email protegido] ~ $ Grep config_have_bpf_jit = /boot /config -'uName -r ' Config_have_bpf_jit=y [Email protegido] ~ $ Grep config_bpf_events = /boot /config -'uName -r ' Config_bpf_events=y

Depois de verificar as bandeiras do kernel, é hora de instalar BCC Ferramentas em sistemas Linux.

No Ubuntu 16.04

Apenas os pacotes noturnos são criados para Ubuntu 16.04, Mas as instruções de instalação são muito simples. Não há necessidade de atualização do kernel ou compilá -lo da fonte.

$ echo "Deb [Trusted = Sim] https: // repo.iovisor.org/apt/xenial Xenial Nightly Main "| sudo tee/etc/apt/fontes.lista.D/IoVisor.Lista $ sudo apt-get update $ sudo apt-get install bcc-tools

No Ubuntu 14.04

Comece instalando um 4.3+ Linux Kernel, de http: // kernel.Ubuntu.com/~ kernel-PPA/Mainline.

Como exemplo, escreva um pequeno script de shell “BCC-Install.sh”Com o conteúdo abaixo.

Observação: atualizar PREFIXO valor para a data mais recente e também navegue pelos arquivos no Prefixo URL Fornecido para obter o real Rel valor, substitua -os no script do shell.

#!/bin/bash ver = 4.5.1-040501 prefixo = http: // kernel.Ubuntu.com/~ kernel-ppa/mainline/v4.5.1-WILY/ Rel = 201604121331 wget $ prefix/ linux-headers-$ ver -generic _ $ ver.$ Rel _amd64.Deb wget $ prefix/linux-headers-$ ver _ $ ver.$ Rel _all.Deb wget $ prefix/linux-image-$ ver -Generic _ $ ver.$ Rel _amd64.Deb sudo dpkg -i linux -*$ ver.$ Rel*.Deb

Salve o arquivo e saia. Faça -o executável e execute -o como mostrado:

$ chmod +x BCC-Install.sh $ sh bcc-install.sh

Depois, reinicie seu sistema.

$ reiniciar

Em seguida, execute os comandos abaixo para instalar pacotes BCC assinados:

$ sudo apt-key Adv-KeyServer KeyServer.Ubuntu.COM--RECV-KEYS D4284CDD $ ECHO "DEB HTTPS: // REPO.iovisor.Org/Apt Principal principal "| sudo tee/etc/apt/fontes.lista.D/IoVisor.Lista $ sudo apt-get update $ sudo apt-get install binutils bcc bcc-tools libbcc-examples python-bcc

Em Fedora 24-23

Instale a 4.2+ kernel de http: // alt.FedoraProject.org/pub/alt/rawhide-kernel-nodebug, se o seu sistema tiver uma versão inferior ao necessário. Abaixo está um exemplo de como fazer isso:

$ sudo dnf config-manager --add-repo = http: // alt.FedoraProject.org/pub/alt/rawhide-kernel-nodebug/fedora-rawhide-kernel-nodebug.repo $ sudo dnf update $ reiniciar

Depois disso, adicione o BBC Repositório de ferramentas, atualize seu sistema e instale as ferramentas executando a próxima série de comandos:

$ echo -e '[iovisor] \ nbaseurl = https: // repo.iovisor.org/yum/noturno/f23/$ Basearch \ nenenabled = 1 \ ngpgCheck = 0 '| sudo tee /etc /yum.Repos.D/IoVisor.repo $ sudo dnf update $ sudo dnf install bcc-tools

No Arch Linux - AUR

Você deve começar atualizando seu kernel para pelo menos uma versão 4.3.1-1, posteriormente instale os pacotes abaixo usando qualquer gerente de pacotes de arco, como Pacaur, yaourt, Cor de corpo, etc.

BCC BCC-Tools Python-BCC Python2-BCC

Como usar as ferramentas BCC em sistemas Linux

Todos BCC As ferramentas são instaladas em /usr/share/bcc/ferramentas diretório. No entanto, você pode executá -los alternativamente do BCC Github repositório abaixo /ferramentas onde eles terminam com um .py extensão.

$ ls/usr/share/bcc/ferramentas argdist capable filetop offwaketime stackcount vfscount bashreadline cpudist funccount old stacksnoop vfsstat biolatency dcsnoop funclatency oomkill statsnoop wakeuptime biosnoop dcstat gethostlatency opensnoop syncsnoop xfsdist biotop doc hardirqs pidpersec tcpaccept xfsslower bitesize execsnoop killsnoop profile tcpconnect zfsdist btrfsdist ext4dist mdflush runqlat tcpconnlat zfsslower btrfsslower ext4slower memleak softirqs tcpretrans cachestat filelife mysqld_qslower Solisten TPLIST Cachetop Fileslower offcputime sslsniff Trace

Abordaremos alguns exemplos em - Monitorando o desempenho geral do sistema Linux e o trabalho em rede.

Trace Open () Syscalls

Vamos começar rastreando tudo abrir() syscalls usando Opennoop. Isso nos permite dizer como vários aplicativos funcionam identificando seus arquivos de dados, arquivos de configuração e muito mais:

$ cd/usr/share/bcc/ferramentas $ sudo ./OpenSnoop PID COMM FD ERR PATH 1 SYSTEMD 35 0/PROC/SUPELO/MOUNTINFO 2797 Udisksd 13 0/proc/self/MountInfo 1 Systemd 35 0/SYS/Devices/PCI0000: 00/0000: 00: 0d.0/Ata3/host2/Target2: 0: 0/2: 0: 0: 0/block/sda/sda1/uEvent 1 Systemd 35 0/run/udev/data/b8: 1 1 Systemd -1 2/etc/Systemd /system/sys-kernel-debug-debug racing.Mount 1 Systemd -1 2/Run/Systemd/System/Sys-Kernel-Debug racacing.Mount 1 Systemd -1 2/Run/Systemd/Generator/Sys-Kernel-Debug-Debug-Tracing.Mount 1 Systemd -1 2/usr/local/lib/Systemd/System/Sys-Kernel-debug-Debug racacing.Monte 2247 Systemd 15 0/Proc/Self/MountInfo 1 Systemd -1 2/lib/Systemd/System/Sys-Kernel-Debug-Debug-Tracing.Mount 1 Systemd -1 2/usr/lib/Systemd/System/Sys-Kernel-Debug-Debug-Tracing.Mount 1 Systemd -1 2/Run/Systemd/Gerador.tardio/sys-kernel-debug-debug.Mount 1 Systemd -1 2/etc/Systemd/System/Sys-Kernel-debug-Debug racacing.montar.Quer 1 Systemd -1 2/etc/Systemd/System/Sys-Kernel-Debug-Tracing.montar.Requer 1 Systemd -1 2/Run/Systemd/System/Sys-Kernel-debug-Debug-Tracing.montar.Quer 1 Systemd -1 2/Run/Systemd/System/Sys-Kernel-Debug-Tracing.montar.Requer 1 Systemd -1 2/Run/Systemd/Generator/Sys-Kernel-Debug-Debug-Tracing.montar.quer 1 Systemd -1 2/run/systemd/gerador/sys-kernel-debug-racing.montar.Requer 1 Systemd -1 2/usr/local/lib/Systemd/System/Sys-Kernel-debug-Debug racacing.montar.quer 1 Systemd -1 2/usr/local/lib/Systemd/System/Sys-Kernel-Debug-Tracing.montar.Requer 1 Systemd -1 2/lib/Systemd/System/Sys-Kernel-Debug-Debug-Tracing.montar.quer 1 Systemd -1 2/lib/Systemd/System/Sys-Kernel-Debug-Debug-Tracing.montar.Requer 1 Systemd -1 2/usr/lib/Systemd/System/Sys-Kernel-debug-Debug-racing.montar.quer 1 Systemd -1 2/usr/lib/systemd/System/sys-kernel-debug-racing.montar.Requer 1 Systemd -1 2/Run/Systemd/Gerador.tardio/sys-kernel-debug-debug.montar.Quer 1 Systemd -1 2/Run/Systemd/Gerador.tardio/sys-kernel-debug-debug.montar.requer 1 Systemd -1 2/etc/Systemd/System/Sys-Kernel-Debug-Debug-Tracing.montar.D 1 Systemd -1 2/Run/Systemd/System/Sys-Kernel-Debug-Debug-Tracing.montar.D 1 Systemd -1 2/Run/Systemd/Gerador/Sys-Kernel-Debug-Debug-Tracing.montar.D…

Resumir a Latência do dispositivo de bloco

Neste exemplo, mostra uma distribuição resumida da latência de E/S de disco usando Biolatecncy. Depois de executar o comando, aguarde alguns minutos e acertar Ctrl-C para encerrá -lo e ver a saída.

$ sudo ./biolatecncy Rastreamento de E/S do dispositivo de bloco… Bata Ctrl-C para terminar. ^C Usecs: Count Distribution 0 -> 1: 0 | | 2 -> 3: 0 | | 4 -> 7: 0 | | 8 -> 15: 0 | | 16 -> 31: 0 | | 32 -> 63: 0 | | 64 -> 127: 0 | | 128 -> 255: 3 | **************************************** | 256 -> 511: 3 | **************************************** | 512 -> 1023: 1 | ************* |

Rastreie novos processos via Syscalls EXEC ()

Nesta seção, passaremos a rastrear novos processos na execução usando Execsnoop ferramenta. Cada vez que um processo é bifurcado por garfo() e exec () syscalls, é mostrado na saída. No entanto, nem todos os processos são capturados.

$ sudo ./execsnoop PCOMM PID PPID RET ARGS gnome-screensho 14882 14881 0 /usr/bin/gnome-screenshot --gapplication-service systemd-hostnam 14892 1 0 /lib/systemd/systemd-hostnamed nautilus 14897 2767 -2 /home/tecmint/bin/ Net Usershare Info Nautilus 14897 2767 -2/Home/Tecmint/.Local/Bin/Net UsersHare Info NAUTILUS 14897 2767 -2/usr/local/sbin/net usershare informações nautilus 14897 2767 -2/usr/local/bin/net usershare info odoshare informações Nautilus 14897 2767 -2/usr/bin/net usershare info nautilus 14897 2767 -2/sbin/net usershare info nautilus 14897 2767 -2/bin/net usershare Informações nautilus 14897 2767 2767 -2/usr/games/neusershare Informações 2767 -2/usr/local/games/net usershare informações nautilus 14897 2767 -2/snap/bin/net usershare informações compiz 14899 14898 -2/home/tecmint/bin/libreoffice -calc compiz 14899 14898 -2/home// Tecmint/.Local/Bin/LibreOffice -CALC COMPIZ 14899 14898 -2/USR/LOCAL/SBIN/LIBREOFFICE -CALC COMPIZ 14899 14898 -2/USR/LOCAL/BIN/LIBREOFFICE -CALC COMPIZ 14899 14898 -2/USR/SBIN/SBIN/SBIN/CALC libreoffice --calc libreoffice 14899 2252 0 /usr/bin/libreoffice --calc dirname 14902 14899 0 /usr/bin/dirname /usr/bin/libreoffice basename 14903 14899 0 /usr/bin/basename /usr/bin/libreoffice…

Rastrear operações lentas de ext4

Usando ext4sLower para rastrear o ext4 Operações comuns do sistema de arquivos que são mais lentas do que 10ms, Para nos ajudar a identificar a E/S de disco lento independente através do sistema de arquivos.

Leia sugerida: 13 ferramentas de monitoramento de desempenho do Linux

Ele produz apenas as operações que excedem um limite:

$ sudo ./ExecsLower Rastreamento de operações ext4 mais lentamente que 10 ms tempo comm pid t bytes off_kb Lat (ms) nome do arquivo 11:59:13 Upstart 2252 W 48 1 10.76 dbus.Log 11:59:13 Gnome-Screensh 14993 R 144 0 10.96 Configurações.INI 11:59:13 Gnome-Screensh 14993 R 28 0 16.02 GTK.CSS 11:59:13 Gnome-Screensh 14993 R 3389 0 18.32 GTK-MAIN.CSS 11:59:25 Rs: Principal Q: Reg 1826 W 156 60 31.85 syslog 11:59:25 Pool 15002 r 208 0 14.98 .XSession-Errors 11:59:25 Pool 15002 R 644 0 12.28 .ICEATHORITY 11:59:25 Pool 15002 R 220 0 13.38 .Bash_logout 11:59:27 DCCONF-Service 2599 S 0 0 22.75 Usuário.Bhdkoy 11:59:33 Compiz 2548 R 4096 0 19.03 Firefox.Desktop 11:59:34 Compiz 15008 R 128 0 27.52 Firefox.Sh 11:59:34 Firefox 15008 R 128 0 36.48 Firefox 11:59:34 Zeitgeist-Daem 2988 S 0 0 62.23 Atividade.SQLITE-WAL 11:59:34 Zeitgeist-fts 2996 R 8192 40 15.67 Post -Lista.Db 11:59:34 Firefox 15008 r 140 0 18.05 DependentLibs.Lista 11:59:34 Zeitgeist-fts 2996 S 0 0 25.96 Posição.TMP 11:59:34 Firefox 15008 R 4096 0 10.67 LIBPLC4.Então 11:59:34 Zeitgeist-fts 2996 S 0 0 11.29 TermList.TMP…

E/S do dispositivo de bloqueio de rastreamento com PID e latência

Em seguida, vamos mergulhar na impressão de uma linha por E/S de disco a cada segundo, com detalhes como ID do processo, setor, bytes, latência entre outros usando Biosnoop:

$ sudo ./Biosnoop Horário (s) Commish Disk t Setor Bytes Lat (MS) 0.000000000 ? 0 R -1 8 0.26 2.047897000 ? 0 R -1 8 0.21 3.280028000 KWORKER/U4: 0 14871 SDA W 30552896 4096 0.24 3.280271000 JBD2/SDA1-8 545 SDA W 29757720 12288 0.40 3.298318000 JBD2/SDA1-8 545 SDA W 29757744 4096 0.14 4.096084000 ? 0 R -1 8 0.27 6.143977000 ? 0 R -1 8 0.27 8.192006000 ? 0 R -1 8 0.26 8.303938000 KWORKER/U4: 2 15084 SDA W 12586584 4096 0.14 8.303965000 KWORKER/U4: 2 15084 SDA W 25174736 4096 0.14 10.239961000 ? 0 R -1 8 0.26 12.292057000 ? 0 R -1 8 0.20 14.335990000 ? 0 R -1 8 0.26 16.383798000 ? 0 R -1 8 0.17…

Rastreio de cache de cache de cache/relação

Depois disso, passamos a usar Cachestat Para exibir uma linha de estatísticas resumidas do cache do sistema a cada segundo. Isso permite as operações de ajuste do sistema, apontando a baixa relação de acerto de cache e alta taxa de erros:

$ sudo ./Cachestat Hits perde sujas read_hit% write_hit% buffers_mbs cached_mb 0 0 0 0.0% 0.0% 19 544 4 4 2 25.0% 25.0% 19 544 1321 33 4 97.3% 2.3% 19 545 7476 0 2 100.0% 0.0% 19 545 6228 15 2 99.7% 0.2% 19 545 0 0 0.0% 0.0% 19 545 7391 253 108 95.3% 2.7% 19 545 33608 5382 28 86.1% 13.8% 19 567 25098 37 36 99.7% 0.0% 19 566 17624 239 416 96.3% 0.5% 19 520…

Trace TCP Active Connections

Monitorar as conexões TCP a cada segundo usando tcpConnect. Sua saída inclui o endereço de origem e destino e o número da porta. Esta ferramenta é útil para rastrear conexões TCP inesperadas, ajudando -nos a identificar ineficiências em configurações de aplicativos ou um atacante.

$ sudo ./tcpconnect Pid Comm IP Saddr Daddr Dport 15272 Socket Threa 4 10.0.2.15 91.189.89.240 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.174 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 117.18.237.29 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 52.222.135.52 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 216.58.199.132 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443…

Todas as ferramentas acima também podem ser usadas com várias opções, para permitir a página de ajuda para uma determinada ferramenta, utilizar o uso do -h opção, por exemplo:

$ sudo ./tcpconnect -h Uso: tcpconnect [-h] [-t] [-p pid] [-p porta] rastreio tcp conecta argumentos opcionais: -h, --help Mostra essa mensagem de ajuda e saída -t,--timestamp incluem registro de data e hora-saída- P pid, -Pid Pid rastrear esta porta PID -P, -porto portuária portuária de portas de destino para rastrear. exemplos: ./tcpconnect # rastreie todos os tcp connect () s ./tcpconnect -t # inclua registro de data e hora ./tcpconnect -p 181 # apenas rastrear pid 181 ./tcpconnect -p 80 # apenas porta rastreio 80 ./tcpconnect -p 80,81 # apenas porta de rastreamento 80 e 81

EXEC falhado de rastreamento () s syscalls

Para rastrear os syscalls falhados -x Opção com OpenSnoop como abaixo:

$ sudo ./OpenSnoop -x PID COMM FD ERR PATH 15414 POLUCE -1 2 /HOME / /HOME /.oculto 15415 (OSTNamed) -1 2/sys/fs/cgroup/cpu/sistema.Slice/Systemd-HostNamed.Serviço/CGROUP.Procs 15415 (OSTNamed) -1 2/sys/fs/cgroup/cpu/sistema.fatia/cgroup.Procs 15415 (OSTNamed) -1 2/sys/fs/cgroup/cpuacct/sistema.Slice/Systemd-HostNamed.Serviço/CGROUP.Procs 15415 (OSTNamed) -1 2/sys/fs/cgroup/cpuacct/sistema.fatia/cgroup.Procs 15415 (OSTNamed) -1 2/sys/fs/cgroup/blkio/sistema.Slice/Systemd-HostNamed.Serviço/CGROUP.Procs 15415 (OSTNamed) -1 2/sys/fs/cgroup/blkio/sistema.fatia/cgroup.Procs 15415 (OSTNamed) -1 2/sys/fs/cGroup/Memory/System.Slice/Systemd-HostNamed.Serviço/CGROUP.Procs 15415 (OSTNamed) -1 2/sys/fs/cGroup/Memory/System.fatia/cgroup.Procs 15415 (OSTNamed) -1 2/sys/fs/cgroup/pids/sistema.Slice/Systemd-HostNamed.Serviço/CGROUP.Procs 2548 Compiz -1 2 15416 SystemD -CGROUPS -1 2/RUN/SYSTEMD/CONTENTIMENTO 15416 SystemD -CGROUPS -1 2/SYS/FS/KDBUS/0 -SYSTEM/BUS 15415 SystemDd -Hostnam -1 2/Run/Systemd/ RECHING 15415 SystemD-HOSTNAM -1 13/PROC/1/Ambiente 15415 SystemD-HosTnam -1 2/Sys/FS/Kdbus/0-System/Bus 1695 dbus-daemon -1 2/run/Systemd/Users/0 15415 Systemd -Hostnam -1 2/etc/Machine -Info 15414 Piscina -1 2/Home/Tecmint/.Hidden 15414 Pool -1 2/Home/Tecmint/Binário/.Hidden 2599 DConf -Service -1 2/Run/User/1000/DConf/Usuário…

Rastrear funções de processo específicas

O último exemplo abaixo demonstra como executar uma operação de rastreamento personalizada. Estamos rastreando um processo específico usando seu PID.

Leia sugerida: NetData - Uma ferramenta de monitoramento de desempenho em tempo real para Linux

Primeiro determine o ID do processo:

$ pidof Firefox 15437

Mais tarde, execute o personalizado vestígio comando. No comando abaixo: -p Especifica o ID do processo, do_sys_open () é uma função de kernel que é rastreada dinamicamente, incluindo seu segundo argumento como uma string.

$ sudo ./Trace -P 4095 'do_sys_open "%s", arg2' Time PID Comm Func - 12:17:14 15437 Firefox do_sys_open/run/user/1000/dconf/usuário 12:17:14 15437 Firefox do_sys_open/home/tecmint/.config/dconf/usuário 12:18:07 15437 Firefox do_sys_open/run/user/1000/dconf/user 12:18:07 15437 Firefox do_sys_open/home/tecmint/.config/dconf/user 12:18:13 15437 Firefox do_sys_open/sys/dispositivos/system/cpu/presente 12:18:13 15437 Firefox do_sys_open/dev/urandom 12:18:13 15437 Firefox do_s_open//Devndom 12:18:13 15437 Firefox : 14 15437 Firefox do_sys_open/usr/share/fonts/truetype/libertação/libertação.TTF 12:18:14 15437 Firefox do_sys_open/usr/share/fonts/truetype/libertação/libertação.TTF 12:18:14 15437 Firefox do_sys_open/usr/share/fonts/truetype/libertação/libertação.TTF 12:18:14 15437 Firefox do_sys_open/sys/dispositivos/sistema/cpu/presente 12:18:14 15437 Firefox do_sys_open/dev/uRandom 12:18:14 15437 Firefox do_sys_open/dev/uRandom 12:18.18:14 15437 Firefox do_sys_open/dev/uRandom 12:18.18:14 15437 FireFox do_Sys_Open/Dev/uRandom 12:1818:14 do_sys_open/dev/urandom 12:18:14 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 Firefox do_sys_open/sys/dispositivos/system/cpu/presente 12:18:15 15437 Firefox do_Sys_Sys_Sys_Open/ : 15 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 Firefox do_sys_open/sys/dispositivos/system/cpu/presente 12:18:15 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 urandom…

Resumo

BCC é um kit de ferramentas poderoso e fácil de usar para várias tarefas de administração de sistemas, como rastreamento de monitoramento de desempenho do sistema, rastreamento de E/S do dispositivo, funções TCP, operações do sistema de arquivos, syscalls, nó.sondas js, além de muito mais. É importante ressaltar que ele é enviado com vários arquivos de exemplo e páginas para as ferramentas para guiá -lo, tornando -o amigável e confiável.

Por último, mas não menos importante, você pode entrar em contato conosco compartilhando seus pensamentos sobre o assunto, fazer perguntas, fazer sugestões úteis ou qualquer feedback construtivo através da seção de comentários abaixo.

Para mais informações e uso, visite: https: // iovisor.Github.io/bcc/

- « Traduzir as permissões RWX em formato octal no Linux

- TaskSel - Instale facilmente e rapidamente os softwares em grupo em Debian e Ubuntu »