Um guia prático para o NMAP (scanner de segurança de rede) em Kali Linux

- 1310

- 28

- Arnold Murray

No segundo artigo do Kali Linux, a ferramenta de rede conhecida como 'NMAP' será discutida. Embora o NMAP não seja uma ferramenta Kali-Only, é uma das ferramentas de mapeamento de redes mais úteis em Kali.

- Guia de instalação do Kali Linux para iniciantes - Parte 1

NMAP, abreviatura de Mapper de rede, é mantido por Gordon Lyon (mais sobre o Sr. Lyon aqui: http: // inseguro.org/fyodor/) e é usado por muitos profissionais de segurança em todo o mundo.

O utilitário funciona no Linux e no Windows e é uma linha de comando (CLI) acionada. No entanto, para aqueles um pouco timider da linha de comando, há um maravilhoso front -end gráfico para o NMAP chamado Zenmap.

É altamente recomendável que os indivíduos aprendam a versão da CLI do NMAP, pois oferece muito mais flexibilidade quando comparado à edição gráfica Zenmap.

Que propósito NMAP serve? Ótima pergunta. NMAP Permite que um administrador aprenda de maneira rápida e minuciosa sobre os sistemas em uma rede, daí o nome, o Mapper de rede ou o NMAP.

O NMAP tem a capacidade de localizar rapidamente hosts ao vivo, bem como serviços associados a esse host. A funcionalidade do NMAP pode ser estendida ainda mais com o mecanismo de script nmap, geralmente abreviado como NSE.

Este mecanismo de script permite que os administradores criem rapidamente um script que pode ser usado para determinar se existe uma vulnerabilidade recém -descoberta em sua rede. Muitos scripts foram desenvolvidos e incluídos na maioria das instalações do NMAP.

Uma palavra de cautela - o NMAP é comumente usado por pessoas com boas e más intenções. Extreme cautela deve ser tomada para garantir que você não esteja usando o NMAP contra sistemas que a permissão não foi explicitamente Fornecido em um contrato por escrito/legal. Por favor, tenha cuidado ao usar a ferramenta NMAP.

Requisitos de sistema

- Kali Linux (NMAP está disponível em outros sistemas operacionais e funções semelhantes a este guia).

- Outro computador e permissão para digitalizar esse computador com o NMAP - isso geralmente é feito facilmente com software como o VirtualBox e a criação de uma máquina virtual.

- Para uma boa máquina para praticar, leia sobre Metasploitável 2

- Baixe para MS2 metasploitable2

- Uma conexão de trabalho válida com uma rede ou se estiver usando máquinas virtuais, uma conexão de rede interna válida para as duas máquinas.

Kali Linux - Trabalhando com NMAP

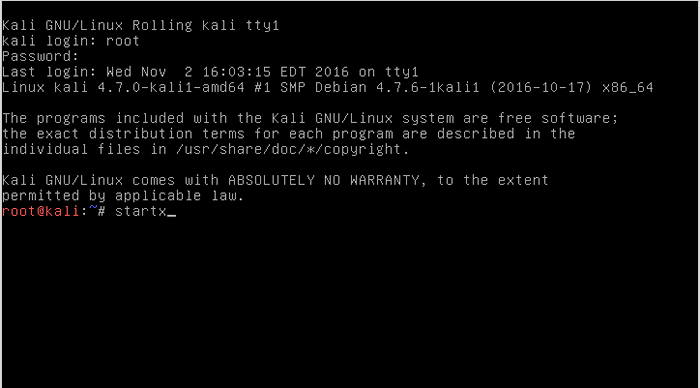

A primeira etapa para trabalhar com o NMAP é fazer login na máquina Kali Linux e, se desejar, iniciar uma sessão gráfica (este primeiro artigo nesta série instalou Kali Linux com o ambiente de desktop XFCE).

Durante a instalação, o instalador teria levada ao usuário um 'raiz'Senha de usuário que será necessária para fazer login. Uma vez conectado à máquina Kali Linux, usando o comando 'startx'O ambiente de desktop XFCE pode ser iniciado - vale a pena notar que o NMAP não requer um ambiente de desktop para executar.

# startx

Iniciar o ambiente da área de trabalho no Kali Linux

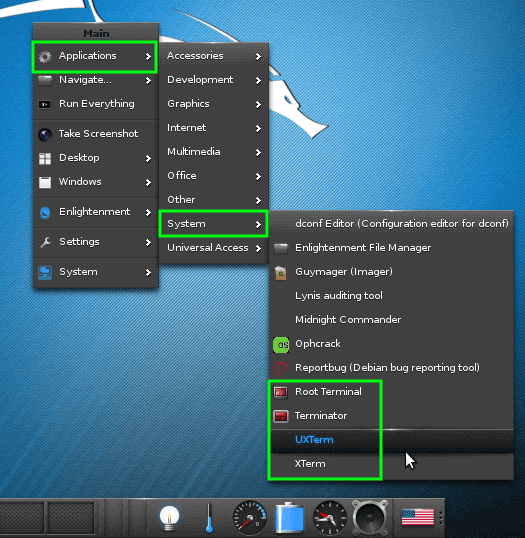

Iniciar o ambiente da área de trabalho no Kali Linux Uma vez conectado Xfce, Uma janela do terminal precisará ser aberta. Ao clicar no fundo da área de trabalho, um menu aparecerá. Navegar para um terminal pode ser feito da seguinte forma: Formulários -> Sistema -> 'Xterm' ou 'UXTERM' ou 'Terminal raiz'.

O autor é um fã do programa Shell chamado 'Terminator', mas isso pode não aparecer em uma instalação padrão do Kali Linux. Todos os programas de shell listados funcionarão para os fins de NMAP.

Lançar terminal no Kali Linux

Lançar terminal no Kali Linux Depois que um terminal foi lançado, a diversão do NMAP pode começar. Para este tutorial em particular, uma rede privada com uma máquina kali e uma máquina metasploitável foi criada.

Isso tornou as coisas mais fáceis e seguras, já que o intervalo de rede privado garantiria que as varreduras permanecessem em máquinas seguras e impeçam que a máquina metasplaável vulnerável seja comprometida por outra pessoa.

Como encontrar anfitriões ao vivo na minha rede?

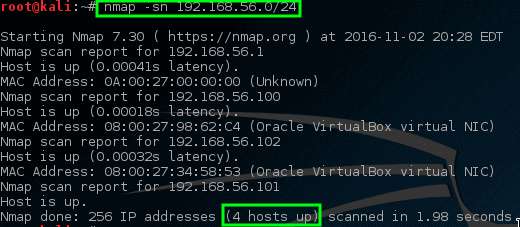

Neste exemplo, ambas as máquinas estão em um privado 192.168.56.0 /24 rede. A máquina Kali tem um endereço IP de 192.168.56.101 e a máquina metasploitável a ser digitalizada tem um endereço IP de 192.168.56.102.

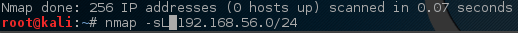

Digamos, porém, que as informações de endereço IP não estavam disponíveis. Uma rápida varredura NMAP pode ajudar a determinar o que está ao vivo em uma rede específica. Esta varredura é conhecida como A 'Lista simples'varredura daí -sl argumentos passados para o comando nmap.

# nmap -sl 192.168.56.0/24

NMAP - Scan Network para hosts ao vivo

NMAP - Scan Network para hosts ao vivo Infelizmente, essa varredura inicial não retornou nenhum host ao vivo. Às vezes, isso é um fator na maneira como certos sistemas operacionais lidam com o tráfego de rede de varredura por porta.

Encontre e ping todos os anfitriões ao vivo na minha rede

Não se preocupe, porém, existem alguns truques que o NMAP tem disponível para tentar encontrar essas máquinas. Este próximo truque dirá ao NMAP para simplesmente tentar ping todos os endereços no 192.168.56.0/24 rede.

# nmap -sn 192.168.56.0/24

NMAP - Ping todos os hosts de rede ao vivo conectados

NMAP - Ping todos os hosts de rede ao vivo conectados Desta vez, o NMAP retorna alguns hosts em potencial para digitalização! Neste comando, o -sn Desative o comportamento padrão do NMAP de tentar digitalizar um host e simplesmente tem o NMAP tentar ping no host.

Encontre portas abertas nos hosts

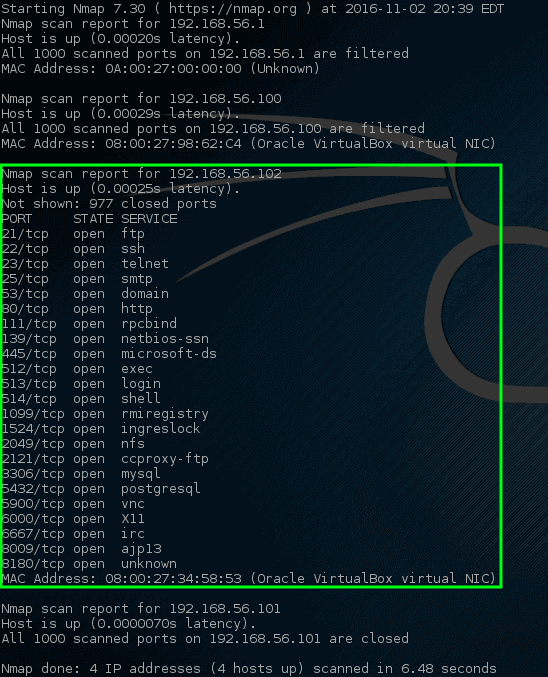

Vamos tentar deixar o NMAP a porta escanear esses hosts específicos e ver o que aparece.

# NMAP 192.168.56.1.100-102

NMAP - Portas de rede Scan no host

NMAP - Portas de rede Scan no host Uau! Desta vez, Nmap atingiu uma mina de ouro. Este host em particular tem um pouco de portas de rede abertas.

Todas essas portas indicam algum tipo de serviço de escuta nesta máquina em particular. Lembrando de anterior, o 192.168.56.102 O endereço IP é atribuído à máquina vulnerável metasploitável, portanto, por que existem tantas portas abertas neste host.

Ter tantas portas abertas na maioria das máquinas é altamente anormal, por isso pode ser uma ideia sábia investigar esta máquina um pouco mais próxima. Os administradores podem rastrear a máquina física na rede e olhar para a máquina localmente, mas isso não seria muito divertido, especialmente quando o NMAP poderia fazer isso por nós muito mais rápido!

Encontre serviços ouvindo em portas nos hosts

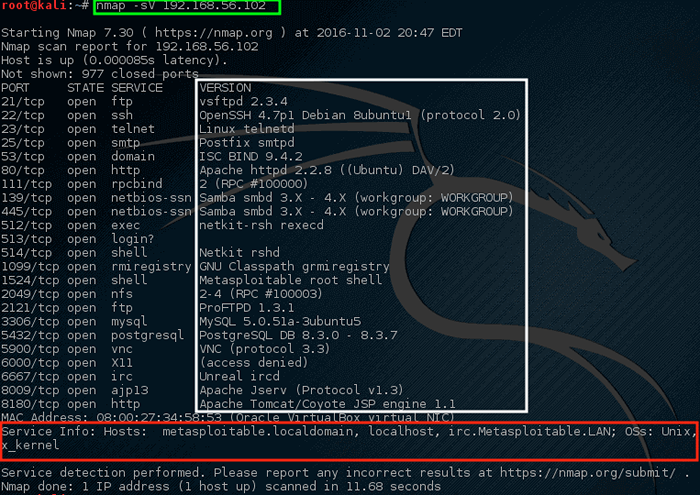

Esta próxima varredura é uma varredura de serviço e é frequentemente usada para tentar determinar qual serviço pode estar ouvindo em uma porta específica em uma máquina.

O NMAP investigará todas as portas abertas e tentará obter informações de captura dos serviços em execução em cada porta.

# nmap -sv 192.168.56.102

NMAP - Scan Network Services escutando portas

NMAP - Scan Network Services escutando portas Observe que desta vez o NMAP forneceu algumas sugestões sobre o que o NMAP pensou estar em execução nesta porta específica (destacada na caixa branca). Além disso, o NMAP também tentou determinar informações sobre o sistema operacional em execução nesta máquina, bem como seu nome de host (com grande sucesso também!).

Olhar através desta saída deve levantar algumas preocupações para um administrador de rede. A primeira linha afirma que Vsftpd versão 2.3.4 está funcionando nesta máquina! Essa é uma versão muito antiga do vsftpd.

Pesquisando Exploritdb, Uma vulnerabilidade séria foi encontrada em 2011 para esta versão em particular (Exploritdb ID - 17491).

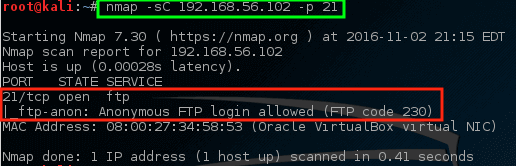

Encontre logins do FTP anônimo nos hosts

Vamos fazer o NMAP dar uma olhada mais de perto nesta porta em particular e ver o que pode ser determinado.

# NMAP -SC 192.168.56.102 -P 21

NMAP - Digitalize post específico na máquina

NMAP - Digitalize post específico na máquina Com este comando, o NMAP foi instruído a executar seu script padrão (-sc) na porta FTP (-p 21) no anfitrião. Embora possa ou não ser um problema, o NMAP descobriu que o login do FTP anônimo é permitido neste servidor específico.

Verifique se há vulnerabilidades nos hosts

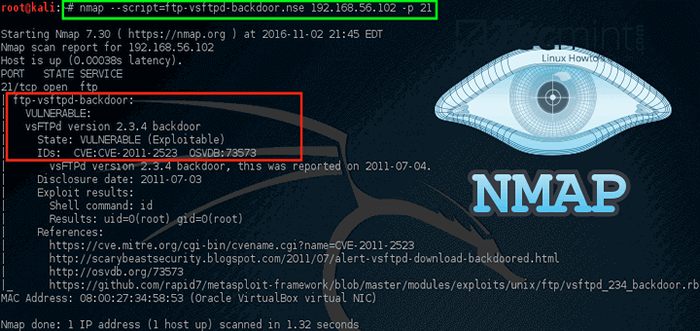

Isso combinou com o conhecimento anterior sobre o VSFTD ter uma vulnerabilidade antiga deve levantar alguma preocupação. Vamos ver se o NMAP tem algum script que tenta verificar a vulnerabilidade do VSFTPD.

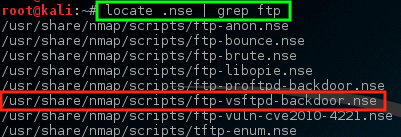

# Localize .nse | grep ftp

NMAP - Vulnerabilidade VSFTPD

NMAP - Vulnerabilidade VSFTPD Observe que o NMAP tem um NSE Script já construído para o problema do backdoor vsftpd! Vamos tentar executar este script contra este host e ver o que acontece, mas primeiro pode ser importante saber como usar o script.

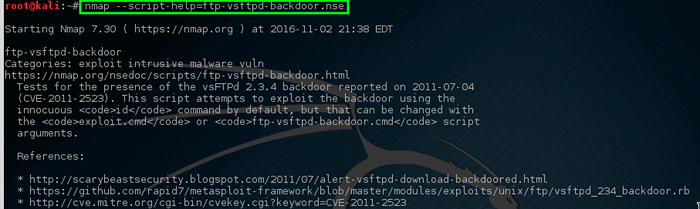

# nmap-script-help = ftp-vsftd-backdoor.NSE

Aprenda o uso de script NMAP NMAP

Aprenda o uso de script NMAP NMAP Lendo esta descrição, fica claro que esse script pode ser usado para tentar ver se essa máquina em particular é vulnerável ao Exploritdb edição identificada anteriormente.

Vamos executar o roteiro e ver o que acontece.

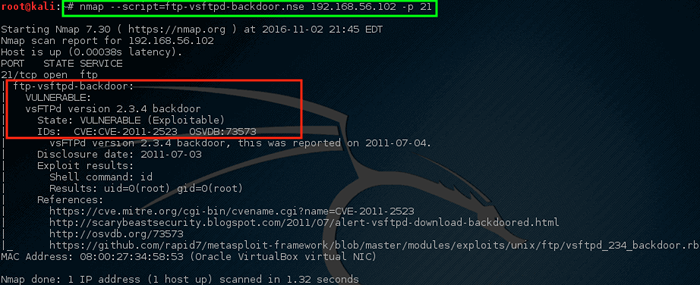

# nmap--script = ftp-vsftpd-backdoor.NSE 192.168.56.102 -P 21

NMAP - Scan host para vulnerável

NMAP - Scan host para vulnerável caramba! O roteiro do NMAP retornou algumas notícias perigosas. Esta máquina é provavelmente um bom candidato para uma investigação séria. Isso não significa que a máquina esteja comprometida e usada para coisas terríveis/terríveis, mas deve trazer algumas preocupações para as equipes de rede/segurança.

NMAP tem a capacidade de ser extremamente seletivo e extremamente silencioso. A maior parte do que foi feita até agora tentou manter o tráfego de rede do NMAP moderadamente silencioso, mas a digitalização de uma rede de propriedade pessoal dessa maneira pode ser extremamente demorada.

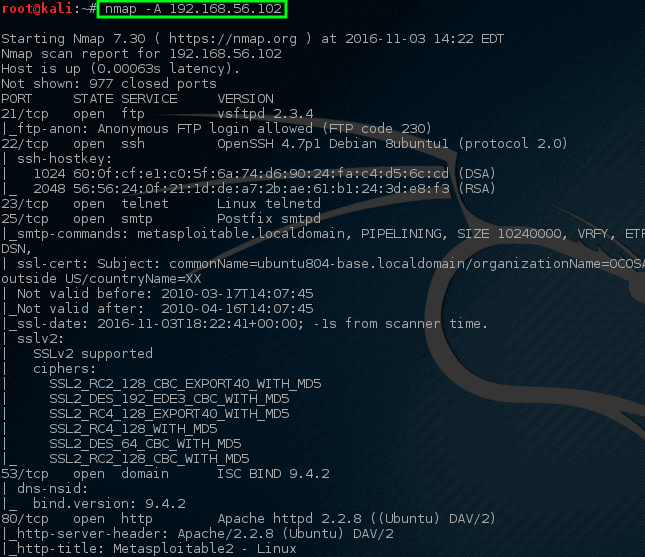

O NMAP tem a capacidade de fazer uma varredura muito mais agressiva que geralmente produz boa parte das mesmas informações, mas em um comando, em vez de vários. Vamos dar uma olhada na saída de uma varredura agressiva (observe - uma varredura agressiva pode desencadear sistemas de detecção/prevenção de intrusões!).

# nmap -a 192.168.56.102

NMAP - varredura de rede completa no host

NMAP - varredura de rede completa no host Observe desta vez, com um comando, o NMAP retornou muitas das informações que retornou anteriormente sobre as portas, serviços e configurações abertos em execução nesta máquina em particular. Grande parte dessas informações pode ser usada para ajudar a determinar como proteger esta máquina, bem como avaliar qual software pode ser em uma rede.

Esta foi apenas uma lista curta das muitas coisas úteis que o NMAP pode ser usado para encontrar em um host ou segmento de rede. É fortemente instado que os indivíduos continuam a experimentar o NMAP de maneira controlada em uma rede que pertence ao indivíduo (Não pratique digitalizando outras entidades!).

Existe um guia oficial sobre NMAP Network Scanning por autor Gordon Lyon, Disponível na Amazon.

Sinta -se à vontade para postar comentários ou perguntas (ou ainda mais dicas/conselhos sobre varreduras NMAP)!

Sinta -se à vontade para postar comentários ou perguntas (ou ainda mais dicas/conselhos sobre varreduras NMAP)!

- « 13 Comandos de configuração e solução de problemas Linux

- 10 Linux Dig (Domínio Informações Groper) Comandos para consultar o DNS »