22 Comandos de rede Linux para Sysadmin

- 4922

- 46

- Leroy Lebsack

As tarefas de rotina de um administrador de sistema incluem configurar, manter, solucionar problemas e gerenciamento de servidores e redes dentro de data centers. Existem inúmeras ferramentas e serviços públicos no Linux projetados para fins administrativos.

Neste artigo, revisaremos algumas das ferramentas e utilitários da linha de comando mais usados para gerenciamento de rede no Linux, em diferentes categorias. Explicaremos alguns exemplos de uso comuns, o que facilitará muito o gerenciamento de rede no Linux.

Nesta página

- comando ifconfig

- comando ip

- comando ifup

- Comando ettool

- comando ping

- Comando traceroute

- comando mtr

- Route Command

- comando nmcli

- comando netstat

- comando ss

- Comando NC

- comando nmap

- comando host

- DIG comando

- comando nslookup

- comando tcpdump

- Utilitário Wireshark

- ferramenta bmon

- iptables firewall

- Firewalld

- UFW Firewall

- Como usar os scripts NMAP Script Engine (NSE) no Linux

- Um guia prático para o NMAP (scanner de segurança de rede) em Kali Linux

- Descubra todos os endereços IP dos hosts ao vivo conectados na rede no Linux

- Guia básico sobre dicas / comandos iptables (Linux Firewall)

- 25 Regras úteis de firewall iptable

- Como configurar um firewall iptables para ativar o acesso remoto aos serviços

- Como bloquear solicitações de ping ICMP para sistemas Linux

- Regras úteis de 'firewalld' para configurar e gerenciar o firewall no Linux

- Como configurar 'firewalld' em Rhel/Centos 7 e Fedora 21

- Como iniciar/parar e ativar/desativar o firewalld e iptables firewall no linux

- Configurando o samba e configurar o Firewalld e o Selinux para permitir o compartilhamento de arquivos no Linux/Windows

- « Como configurar os hosts virtuais do Apache no Rocky Linux

- 5 principais ferramentas de software para Linux com criptografia de dados »

Esta lista é igualmente útil para os engenheiros de rede Linux em tempo integral.

Ferramentas de configuração de rede, solução de problemas e depuração

1. comando ifconfig

O ifconfig é uma ferramenta de interface da linha de comando para configuração de interface de rede e também é usada para inicializar interfaces no tempo de inicialização do sistema. Depois que um servidor está em funcionamento, ele pode ser usado para atribuir um endereço IP a uma interface e ativar ou desativar a interface sob demanda.

Também é usado para visualizar o endereço IP, o endereço de hardware / MAC, bem como o tamanho da MTU (unidade de transmissão máxima) das interfaces atualmente ativas. O ifconfig é, portanto, útil para depurar ou executar o ajuste do sistema.

Aqui está um exemplo para exibir o status de todas as interfaces de rede ativas.

$ ifconfig ENP1S0 LINK ENCAP: Ethernet Hwaddr 28: D2: 44: EB: BD: 98 INET ADDR: 192.168.0.103 Bcast: 192.168.0.255 máscara: 255.255.255.0 INET6 ADDR: FE80 :: 8F0C: 7825: 8057: 5EEC/64 Escopo: LINK UP Broadcast Running MTU MTU MULTICAST: 1500 METRIC: 1 RX pacotes: 169854 Erros: 0 Drop: 0 Overnos : 0 Droped: 0 Ordes: 0 Transportadora: 0 Colisões: 0 txqueuelen: 1000 rx bytes: 174146270 (174.1 MB) TX Bytes: 21062129 (21.0 mb) Link Link Encap: Local Loopback INET ADDR: 127.0.0.1 máscara: 255.0.0.0 INET6 Addr: :: 1/128 Escopo: Hospedar loopback em execução MTU: 65536 METRIC: 1 RX PACETOS: 15793 Erros: 0 Droped: 0 Overnos transportadora: 0 colisões: 0 txqueuelen: 1 rx bytes: 2898946 (2.8 MB) Bytes TX: 2898946 (2.8 MB)

Para listar todas as interfaces que estão disponíveis atualmente, seja acima ou abaixo, use o -a bandeira.

$ ifconfig -a

Para atribuir um endereço IP a uma interface, use o seguinte comando.

$ sudo ifconfig eth0 192.168.56.5 máscara de rede 255.255.255.0

Para ativar uma interface de rede, digite.

$ sudo ifconfig up eth0

Para desativar ou desligar uma interface de rede, digite.

$ sudo ifconfig para baixo eth0

Observação: Embora ifconfig é uma ótima ferramenta, agora é obsoleta (precedida), sua substituição é o comando ip que é explicado abaixo.

2. Comando ip

O comando IP é outro utilitário de linha de comando útil para exibir e manipular roteamento, dispositivos de rede, interfaces. É um substituto para ifconfig e muitos outros comandos de rede. (Leia nosso artigo "Qual é a diferença entre o comando ifconfig e ip" para saber mais sobre isso.)

O comando a seguir mostrará o endereço IP e outras informações sobre uma interface de rede.

$ ip addr show 1: LO: MTU 65536 QDISC NOQUEUE ESTADO DE ESTADO DESCONHECIDO PADRÃO QLEN 1 Link/Loopback 00: 00: 00: 00: 00: 00 Brd 00: 00: 00: 00: 00: 00 INET 127.0.0.1/8 HOST SCOPE LO VULD_LFT para sempre preferred_lft Forever INET6 :: 1/128 Host SCOPE Valid_lft Forever preferred_lft Forever 2: ENP1S0: MTU 1500 QDISC Pfifo_fast State UP GRUPO PADRÃO QLEN 1000 LINK/ETHER 28: D2: 44: EB: BD: 98 BRD FF: FF: FF: FF: FF: FF INET 192.168.0.103/24 BRD 192.168.0.255 Escopo Global Dinâmico ENP1S0 Valid_lft 5772sec preferred_lft 5772sec INET6 Fe80 :: 8F0C: 7825: 8057: 5EEC/64 Link SCOPE Valid_lft Forever REFERRED_LFT Forever 3: WLP2S00: MTU 1500 QDISC : 7c: 78: C7 BRD FF: FF: FF: FF: FF: FF…

Para atribuir temporariamente o endereço IP a uma interface de rede específica (eth0), tipo.

$ sudo ip addr add 192.168.56.1 dev eth0

Para remover um endereço IP atribuído de uma interface de rede (eth0), tipo.

$ sudo ip addr del 192.168.56.15/24 dev eth0

Para mostrar a tabela vizinha atual no kernel, digite.

$ ip vizinho 192.168.0.1 dev enp1s0 lladdr 10: Fe: ed: 3d: f3: 82 alcançável

3. comando ifup, ifdown e ifQuery

ifup Atuários de comando uma interface de rede, disponibilizando -o para transferir e receber dados.

$ sudo ifup eth0

ifdown O comando desativa uma interface de rede, mantendo -a em um estado em que não pode transferir ou receber dados.

$ sudo ifdown eth0

ifQuery Comando usado para analisar a configuração da interface de rede, permitindo que você receba respostas para consultar como ela está configurada atualmente.

$ sudo ifQuery eth0

4. Comando ettool

Ethtool é um utilitário de linha de comando para consultar e modificar parâmetros do controlador de interface de rede e drivers de dispositivo. O exemplo abaixo mostra o uso de Ethtool e um comando para visualizar os parâmetros para a interface de rede.

$ sudo ethtool enp0s3 Configurações para ENP0S3: Portas suportadas: [TP] Modos de link suportados: 10BASET/meio 10BASET/Full 100BASET/meio 100BASET/1000BASET/FODO DE PAUSA COMPORTIDADO FULLOTIVO Uso: sem suporte Auto-negociação: Sim Modos de link anunciados: 10BASET/meio 10BASET/ 100BASET/meio 100BASET/1000BASET/PAUSE PAUSE COMPLETO FOLTO DE PAUSE Uso: Nenhuma negociação automática anunciada: Sim Velocidade: 1000MB/S Duplex: Porta completa: Phyad Twisted Par: 0 Transceptor: Internal-Negociação: On Mdi-X: Off (Auto) suporta Wake-On: UMBG Wake-On: D Nível atual da mensagem: 0x00000007 (7) Link da sonda DRV Detectado: Sim

5. Comando ping

ping (Pacote Internet Groper) é um utilitário normalmente usado para testar a conectividade entre dois sistemas em uma rede (Rede local (LAN) ou Rede de área ampla (Wan)). Ele usa ICMP (Protocolo de mensagem de controle da Internet) para se comunicar com nós em uma rede.

Para testar a conectividade com outro nó, basta fornecer seu nome de IP ou host, por exemplo.

$ ping 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bytes de dados. 64 bytes de 192.168.0.103: icmp_seq = 1 ttl = 64 tempo = 0.191 MS 64 bytes de 192.168.0.103: icmp_seq = 2 ttl = 64 tempo = 0.156 ms 64 bytes de 192.168.0.103: icmp_seq = 3 ttl = 64 tempo = 0.179 ms 64 bytes de 192.168.0.103: icmp_seq = 4 ttl = 64 tempo = 0.182 ms 64 bytes de 192.168.0.103: icmp_seq = 5 ttl = 64 tempo = 0.207 ms 64 bytes de 192.168.0.103: icmp_seq = 6 ttl = 64 tempo = 0.157 ms ^c --- 192.168.0.103 estatísticas de ping --- 6 pacotes transmitidos, 6 recebidos, 0% de perda de pacotes, tempo 5099ms rtt min/avg/max/mdev = 0.156/0.178/0.207/0.023 ms

Você também pode dizer ao ping para sair após um número especificado de Echo_request pacotes, usando o -c bandeira como mostrado.

$ ping -c 4 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bytes de dados. 64 bytes de 192.168.0.103: icmp_seq = 1 ttl = 64 tempo = 1.09 ms 64 bytes de 192.168.0.103: icmp_seq = 2 ttl = 64 tempo = 0.157 ms 64 bytes de 192.168.0.103: icmp_seq = 3 ttl = 64 tempo = 0.163 ms 64 bytes de 192.168.0.103: icmp_seq = 4 ttl = 64 tempo = 0.190 ms --- 192.168.0.103 estatísticas de ping --- 4 pacotes transmitidos, 4 recebidos, 0% de perda de pacotes, tempo 3029ms rtt min/avg/max/mdev = 0.157/0.402/1.098/0.402 ms

6. Comando traceroute

Traceroute é um utilitário de linha de comando para rastrear o caminho completo do seu sistema local para outro sistema de rede. Ele imprime vários lúpulos (IPS do roteador) naquele caminho que você viaja para alcançar o servidor final. É um utilitário de solução de problemas de rede fácil de usar após o comando ping.

Neste exemplo, estamos rastreando os pacotes de rota do sistema local para um dos servidores do Google com endereço IP 216.58.204.46.

$ traceroute 216.58.204.46 Traceroute para 216.58.204.46 (216.58.204.46), 30 HOPS MAX, 60 BYTE PACETS 1 Gateway (192.168.0.1) 0.487 ms 0.277 ms 0.269 ms 2 5.5.5.215 (5.5.5.215) 1.846 ms 1.631 MS 1.553 ms 3 * * * 4 72.14.194.226 (72.14.194.226) 3.762 ms 3.683 ms 3.577 MS 5 108.170.248.179 (108.170.248.179) 4.666 MS 108.170.248.162 (108.170.248.162) 4.869 MS 108.170.248.194 (108.170.248.194) 4.245 ms 6 72.14.235.133 (72.14.235.133) 72.443 MS 209.85.241.175 (209.85.241.175) 62.738 MS 72.14.235.133 (72.14.235.133) 65.809 ms 7 66.249.94.140 (66.249.94.140) 128.726 MS 127.506 MS 209.85.248.5 (209.85.248.5) 127.330 ms 8 74.125.251.181 (74.125.251.181) 127.219 MS 108.170.236.124 (108.170.236.124) 212.544 MS 74.125.251.181 (74.125.251.181) 127.249 MS 9 216.239.49.134 (216.239.49.134) 236.906 MS 209.85.242.80 (209.85.242.80) 254.810 MS 254.735 ms 10 209.85.251.138 (209.85.251.138) 252.002 MS 216.239.43.227 (216.239.43.227) 251.975 MS 209.85.242.80 (209.85.242.80) 236.343 ms 11 216.239.43.227 (216.239.43.227) 251.452 MS 72.14.234.8 (72.14.234.8) 279.650 ms 277.492 MS 12 209.85.250.9 (209.85.250.9) 274.521 MS 274.450 MS 209.85.253.249 (209.85.253.249) 270.558 ms 13 209.85.250.9 (209.85.250.9) 269.147 MS 209.85.254.244 (209.85.254.244) 347.046 MS 209.85.250.9 (209.85.250.9) 285.265 ms 14 64.233.175.112 (64.233.175.112) 344.852 MS 216.239.57.236 (216.239.57.236) 343.786 MS 64.233.175.112 (64.233.175.112) 345.273 MS 15 108.170.246.129 (108.170.246.129) 345.054 MS 345.342 MS 64.233.175.112 (64.233.175.112) 343.706 MS 16 108.170.238.119 (108.170.238.119) 345.610 MS 108.170.246.161 (108.170.246.161) 344.726 MS 108.170.238.117 (108.170.238.117) 345.536 ms 17 lhr25s12-in-f46.1E100.rede (216.58.204.46) 345.382 MS 345.031 MS 344.884 ms

7. Ferramenta de diagnóstico de rede MTR

MTR é uma ferramenta de diagnóstico de rede de linha de comando moderna que combina a funcionalidade de ping e Traceroute em uma única ferramenta de diagnóstico. Sua saída é atualizada em tempo real, por padrão até você sair do programa pressionando q.

A maneira mais fácil de correr mtr é fornecer um nome de host ou endereço IP como um argumento, como segue.

$ mtr google.com ou $ mtr 216.58.223.78

Saída de amostra

Tecmint.com (0.0.0.0) Qui 12 de julho 08:58:27 2018 Primeiro TTL: 1 Perda de host% snt Último avg melhor wrst stdev 1. 192.168.0.1 0.0% 41 0.5 0.6 0.4 1.7 0.2 2. 5.5.5.215 0.0% 40 1.9 1.5 0.8 7.3 1.0 3. 209.SNAT-111-91-120.hns.líquido.em 23.1% 40 1.9 2.7 1.7 10.5 1.6 4. 72.14.194.226 0.0% 40 89.1 5.2 2.2 89.1 13.7 5. 108.170.248.193 0.0% 40 3.0 4.1 2.4 52.4 7.8 6. 108.170.237.43 0.0% 40 2.9 5.3 2.5 94.1 14.4 7. BOM07S10-IN-F174.1E100.rede 0.0% 40 2.6 6.7 2.3 79.7 16.

Você pode limitar o número de pings Para um valor e saída específicos mtr Depois desses pings, usando o -c bandeira como mostrado.

$ mtr -c 4 google.com

8. Route Command

O rota é um utilitário de linha de comando para exibir ou manipular a tabela de roteamento IP de um sistema Linux. É usado principalmente para configurar rotas estáticas para hosts ou redes específicos por meio de uma interface.

Você pode ver a tabela de roteamento IP do kernel digitando.

$ rota Gateway Gateway Sinalizadores Métricos Ref Uso Iface Gateway Padrão 0.0.0.0 UG 100 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 u 100 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Existem inúmeros comandos que você pode usar para configurar o roteamento. Aqui estão alguns úteis:

Adicione um gateway padrão à tabela de roteamento.

$ sudo rota adicionar padrão gw

Adicione uma rota de rede à tabela de roteamento.

$ sudo rota add -net gw

Exclua uma entrada de rota específica da tabela de roteamento.

$ sudo rota del -net

9. Comando nmcli

O NMCLI é uma ferramenta de linha de comando fáceis de usar e scriptable para relatar o status da rede, gerenciar conexões de rede e controlar o Gerente da rede.

Para ver todos os seus dispositivos de rede, digite.

$ nmcli dev status Tipo de dispositivo Conexão de estado Virbr0 ponte conectada virbr0 enp0s3 Ethernet conectado conexão com fio 1

Para verificar as conexões de rede no seu sistema, digite.

$ NMCLI CON SHOW Conexão com fio 1 BC3638FF-205A-3BBB-8845-5A4B0F7EEF91 802-3-ETERNET ENP0S3 VIRBR0 00F5D53E-FD51-41D3-B069-BDFD2DDDE062B VirBR0

Para ver apenas as conexões ativas, adicione o -a bandeira.

$ nmcli con show -a

Ferramentas de digitalização de rede e análise de desempenho

10. Comando netstat

O NetStat é uma ferramenta de linha de comando que exibe informações úteis, como conexões de rede, tabelas de roteamento, estatísticas de interface e muito mais, sobre o subsistema de rede Linux. É útil para solução de problemas de rede e análise de desempenho.

Além disso, também é uma ferramenta fundamental de depuração de serviço de rede usada para verificar quais programas estão ouvindo quais portas. Por exemplo, o comando a seguir mostrará todas as portas TCP no modo de escuta e quais programas estão ouvindo nelas.

$ sudo netstat -tnlp Conexões ativas na Internet (somente servidores) proto recv-q send-Q Endereço local Endereço estrangeiro Estado PID/Nome do programa TCP 0 0 0.0.0.0: 587 0.0.0.0:* Ouça 1257/mestre tcp 0 0 127.0.0.1: 5003 0.0.0.0:* Ouça 1/Systemd TCP 0 0 0.0.0.0: 110 0.0.0.0:* Ouça 1015/Dovecot TCP 0 0 0.0.0.0: 143 0.0.0.0:* Ouça 1015/Dovecot TCP 0 0 0.0.0.0: 111 0.0.0.0:* Ouça 1/Systemd TCP 0 0 0.0.0.0: 465 0.0.0.0:* Ouça 1257/mestre tcp 0 0 0.0.0.0:53 0.0.0.0:* Ouça 1404/pdns_server tcp 0 0 0.0.0.0:21 0.0.0.0:* Ouça 1064/puro-ftpd (ser tcp 0 0 0.0.0.0:22 0.0.0.0:* Ouça 972/sshd tcp 0 0 127.0.0.1: 631 0.0.0.0:* Ouça 975/copsd tcp 0 0 0.0.0.0:25 0.0.0.0:* Ouça 1257/mestre tcp 0 0 0.0.0.0: 8090 0.0.0.0:* Ouça 636/LSCPD (LSCPD - TCP 0 0 0.0.0.0: 993 0.0.0.0:* Ouça 1015/Dovecot TCP 0 0 0.0.0.0: 995 0.0.0.0:* Ouça 1015/dovecot tcp6 0 0 ::: 3306 :::* Ouça 1053/mysqld tcp6 0 0 ::: 3307 ::* Ouça 1211/mysqld tcp6 0 0 :: 587 ::* Ouça 1257 /Mestre TCP6 0 0 ::: 110 :::* Ouça 1015/Dovecot TCP6 0 0 ::: 143 :::* Ouça 1015/Dovecot TCP6 0 0 ::: 111 :::* ::: 80 :::* Ouça 990/httpd tcp6 0 0 ::: 465 :::* Ouça 1257/mestre tcp6 0 0 ::: 53 :::* Ouça 1404/pdns_server tcp6 0 0 :: 21: 21: ::* Ouça 1064/puro-ftpd (ser tcp6 0 0 ::: 22 :::* Ouça 972/sshd tcp6 0 0 :: 1: 631 :::* Ouça 975/copsd tcp6 0 0 :: 25: ::* Ouça 1257/mestre tcp6 0 0 ::: 993 :::* Ouça 1015/dovecot tcp6 0 0 ::: 995 :::* Ouça 1015/Dovecot

Para ver a tabela de roteamento do kernel, use o -r bandeira (que é equivalente a executar o rota comando acima).

$ NETSTAT -R Gateway de destino sinalizadores sinalizadores mss janela irtt iface gateway 0.0.0.0 UG 0 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 u 0 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 virbr0

Observação: Embora o NetStat seja uma ótima ferramenta, agora é obsoleto (depreciado), sua substituição é o comando ss que é explicado abaixo.

11. comando ss

SS (Socket Statistics) é um poderoso utilitário de linha de comando para investigar soquetes. Ele despeja estatísticas de soquete e exibe informações semelhantes a netstat. Além disso, mostra mais informações de TCP e estado em comparação com outros utilitários semelhantes.

O exemplo a seguir mostra como listar tudo TCP portas (tomadas) que estão abertos em um servidor.

$ ss -ta Estado RECV-Q SEND-Q ENDEREÇO LOCAL: Endereço do ponto do porto: Porta Ouça 0 100 *: Submissão *: *Ouça 0 128 127.0.0.1: FMPro-Internal *: *Ouça 0 100 *: POP3 *: *Ouça 0 100 *: IMAP *: *Ouça 0 128 *: Sunrpc *: *Ouça 0 100 *: Urd *: *Ouça 0 128 *: Domínio *: *Ouça 0 9 *: ftp *: *Ouça 0 128 *: ssh *: *Ouça 0 128 127.0.0.1: ipp *: *Ouça 0 100 *: smtp *: *Ouça 0 128 *: 8090 *: *Ouça 0 100 *: IMAPS *: *Ouça 0 100 *: pop3s *: *Estab 0 0 192.168.0.104: SSH 192.168.0.103: 36398 Estab 0 0 127.0.0.1: 34642 127.0.0.1: OPSESSH-PRXY ESTAB 0 0 127.0.0.1: 34638 127.0.0.1: OPSESSH-PRXY ESTAB 0 0 127.0.0.1: 34644 127.0.0.1: OPSESSH-PRXY ESTAB 0 0 127.0.0.1: 34640 127.0.0.1: Opsession-prxy Ouça 0 80 ::: mysql :::*…

Para exibir tudo ativo TCP Conexões juntamente com seus temporizadores, execute o seguinte comando.

$ ss -to

12. Comando NC

NC (NetCat) também chamado de “Faca do exército suíço de rede”, É um utilitário poderoso usado para quase qualquer tarefa relacionada a soquetes TCP, UDP ou UNIX no domínio. É usado para abrir conexões TCP, ouvir em portas arbitrárias de TCP e UDP, executar a digitalização da porta e mais.

Você também pode usá -lo como um proxy TCP simples, para testes de daemon de rede, para verificar se as portas remotas são acessíveis e muito mais. Além disso, você pode empregar NC juntamente com o comando PV para transferir arquivos entre dois computadores.

[Você também pode gostar: 8 comando NetCat (NC) com exemplos]

O exemplo a seguir mostrará como digitalizar uma lista de portas.

$ nc -ZV Server2.Tecmint.LAN 21 22 80 443 3000

Você também pode especificar uma variedade de portas como mostrado.

$ nc -ZV Server2.Tecmint.LAN 20-90

O exemplo a seguir mostra como usar NC Para abrir uma conexão TCP com a porta 5000 sobre Server2.Tecmint.LAN, usando porta 3000 como a porta de origem, com um tempo limite de 10 segundos.

$ nc -p 3000 -W 10 Server2.Tecmint.LAN 5000

13. Comando nmap

NMAP (Mapper de rede) é uma ferramenta poderosa e extremamente versátil para administradores de sistema/rede Linux. É usado para coletar informações sobre um único host ou explora redes uma rede inteira. O NMAP também é usado para executar verificações de segurança, auditorias de rede e encontrar portas abertas em hosts remotos e muito mais.

Você pode digitalizar um host usando seu nome de host ou endereço IP, por exemplo.

$ nmap google.com Iniciando NMAP 6.40 (http: // nmap.org) em 2018-07-12 09:23 BST NMAP Scan Relatório para o Google.com (172.217.166.78) o host está em alta (0.0036s latência). RDNS Record para 172.217.166.78: BOM05S15-in-F14.1E100.NET NÃO mostrado: 998 PORTAS FILLETED SERVIÇO DE ESTADO DE PORTA 80/TCP OPEN HTTP 443/TCP OPEN HTTPS NMAP Concluído: 1 Endereço IP (1 Host Up) Digitalizado em 4.92 segundos

Como alternativa, use um endereço IP como mostrado.

$ NMAP 192.168.0.103 Iniciando NMAP 6.40 (http: // nmap.org) em 2018-07-12 09:24 BST NMAP Scan Relatório para 192.168.0.103 host está em alta (0.000051s latência). Não mostrado: 994 Portas fechadas Serviço de estado da porta 22/TCP Open SSH 25/TCP OPEN SMTP 902/TCP OPEN ISS-REALSECURE 4242/TCP OPEN VRML-MULTIUSUSE 5900/TCP OPEN VNC 8080/TCP OPEN HTTP-PROPXY MAC: 28: D2: 44: EB: BD: 98 (LCFC (Hefei) Electronics Technology Co.) NMAP Concluído: 1 endereço IP (1 host para cima) digitalizado em 0.13 segundos

Leia nossos seguintes artigos úteis no comando nmap.

Utilitários de pesquisa do DNS

14. comando host

O comando host é um utilitário simples para realizar pesquisas de DNS, traduz nomes de host para endereços IP e vice -versa.

$ host google.com Google.com tem endereço 172.217.166.78 Google.com o correio é tratado por 20 alt1.ASPMX.eu.Google.com. Google.com o correio é tratado por 30 alt2.ASPMX.eu.Google.com. Google.com o correio é tratado por 40 alt3.ASPMX.eu.Google.com. Google.com o correio é tratado por 50 alt4.ASPMX.eu.Google.com. Google.com o correio é tratado por 10 aspmx.eu.Google.com.

15. DIG comando

escavação (Informações de domínio Groper) é também outro utilitário de pesquisa do DNS simples, usado para consultar informações relacionadas ao DNS, como um registro, cname, MX Record etc, por exemplo:

$ DIG Google.com ; <> Dig 9.9.4-Redhat-9.9.4-51.el7 <> google.com ;; Opções globais: +CMD ;; Recebi resposta: ;; ->> cabeçalho<<- opcode: QUERY, status: NOERROR, id: 23083 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 14 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 72 IN A 172.217.166.78 ;; AUTHORITY SECTION: com. 13482 IN NS c.gtld-servers.net. com. 13482 IN NS d.gtld-servers.net. com. 13482 IN NS e.gtld-servers.net. com. 13482 IN NS f.gtld-servers.net. com. 13482 IN NS g.gtld-servers.net. com. 13482 IN NS h.gtld-servers.net. com. 13482 IN NS i.gtld-servers.net. com. 13482 IN NS j.gtld-servers.net. com. 13482 IN NS k.gtld-servers.net. com. 13482 IN NS l.gtld-servers.net. com. 13482 IN NS m.gtld-servers.net. com. 13482 IN NS a.gtld-servers.net. com. 13482 IN NS b.gtld-servers.net. ;; ADDITIONAL SECTION: a.gtld-servers.net. 81883 IN A 192.5.6.30 b.gtld-servers.net. 3999 IN A 192.33.14.30 c.gtld-servers.net. 14876 IN A 192.26.92.30 d.gtld-servers.net. 85172 IN A 192.31.80.30 e.gtld-servers.net. 95861 IN A 192.12.94.30 f.gtld-servers.net. 78471 IN A 192.35.51.30 g.gtld-servers.net. 5217 IN A 192.42.93.30 h.gtld-servers.net. 111531 IN A 192.54.112.30 i.gtld-servers.net. 93017 IN A 192.43.172.30 j.gtld-servers.net. 93542 IN A 192.48.79.30 k.gtld-servers.net. 107218 IN A 192.52.178.30 l.gtld-servers.net. 6280 IN A 192.41.162.30 m.gtld-servers.net. 2689 IN A 192.55.83.30 ;; Query time: 4 msec ;; SERVER: 192.168.0.1#53(192.168.0.1) ;; WHEN: Thu Jul 12 09:30:57 BST 2018 ;; MSG SIZE rcvd: 487

16. Comando nslookup

O NSLOOKUP também é um utilitário de linha de comando popular para consultar servidores DNS, interativa e não interativa. É usado para consultar registros de recursos DNS (RR). Você pode descobrir o "A" registro (endereço IP) de um domínio como mostrado.

$ nslookup google.com Servidor: 192.168.0.1 Endereço: 192.168.0.1#53 Resposta não autoritativa: Nome: Google.Endereço com: 172.217.166.78

Você também pode executar uma pesquisa de domínio reverso como mostrado.

$ nslookup 216.58.208.174 Servidor: 192.168.0.1 Endereço: 192.168.0.1#53 Resposta não autoritativa: 174.208.58.216.In-Addr.Nome ARPA = LHR25S09-IN-F14.1E100.líquido. 174.208.58.216.In-Addr.Nome ARPA = LHR25S09-IN-F174.1E100.líquido. Respostas autorizadas podem ser encontradas em: In-Addr.NameServer ARPA = e.SERVERS IN-ADDDR.ARPA. In-Addr.NameServer ARPA = F.SERVERS IN-ADDDR.ARPA. In-Addr.NameServer ARPA = A.SERVERS IN-ADDDR.ARPA. In-Addr.NameServer ARPA = B.SERVERS IN-ADDDR.ARPA. In-Addr.NameServer ARPA = C.SERVERS IN-ADDDR.ARPA. In-Addr.NameServer ARPA = D.SERVERS IN-ADDDR.ARPA. a.SERVERS IN-ADDDR.Endereço da Internet da ARPA = 199.180.182.53 b.SERVERS IN-ADDDR.Endereço da Internet da ARPA = 199.253.183.183 c.SERVERS IN-ADDDR.Endereço da Internet da ARPA = 196.216.169.10 d.SERVERS IN-ADDDR.Endereço da Internet da ARPA = 200.10.60.53 e.SERVERS IN-ADDDR.Endereço da Internet ARPA = 203.119.86.101 f.SERVERS IN-ADDDR.Endereço da Internet da ARPA = 193.0.9.1

Analisadores de pacotes de rede Linux

17. Comando tcpdump

O TCPDUMP é um sniffer de rede de linha de comando muito poderoso e amplamente usado. É usado para capturar e analisar pacotes TCP/IP transmitidos ou recebidos por uma rede em uma interface específica.

Para capturar pacotes de uma determinada interface, especifique -o usando o -eu opção.

$ tcpdump -i eth1 tcpdump: saída detalhada suprimida, use -v ou -vv para protocolo completo decodificar ouvir em ENP0S3, link -tipo En10MB (Ethernet), tamanho de captura 262144 bytes 09:35:40.287439 IP Tecmint.com.SSH> 192.168.0.103.36398: bandeiras [P.].287655 IP 192.168.0.103.36398> Tecmint.com.ssh: bandeiras [.], ACK 196, Win 5202, Opções [NOP, NOP, TS VAL 2019058 ECR 2211778688], Comprimento 0 09:35:40.288269 IP Tecmint.com.54899> Gateway.Domínio: 43760+ PTR? 103.0.168.192.In-Addr.ARPA. (44) 09:35:40.333763 Gateway IP.Domínio> Tecmint.com.54899: 43760 nxDomain* 0/1/0 (94) 09:35:40.335311 IP Tecmint.com.52036> Gateway.Domínio: 44289+ PTR? 1.0.168.192.In-Addr.ARPA. (42)

Para capturar um número específico de pacotes, use o -c opção para inserir o número desejado.

$ tcpdump -c 5 -i eth1

Você também pode capturar e salvar pacotes em um arquivo para análise posterior, use o -c sinalizador para especificar o arquivo de saída.

$ tcpdump -w capturado.PACS -I ETH1

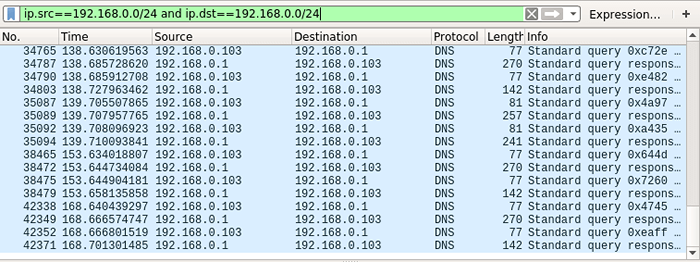

18. Utilitário Wireshark

Wireshark é uma ferramenta popular, poderosa, versátil e fácil de usar para capturar e analisar pacotes em uma rede comutada por pacotes, em tempo real.

Você também pode salvar os dados que capturou em um arquivo para inspeção posterior. É usado por administradores de sistemas e engenheiros de rede para monitorar e inspecionar os pacotes para fins de segurança e solução de problemas.

Monitorar o tráfego de rede local

Monitorar o tráfego de rede local 19. Ferramenta bmon

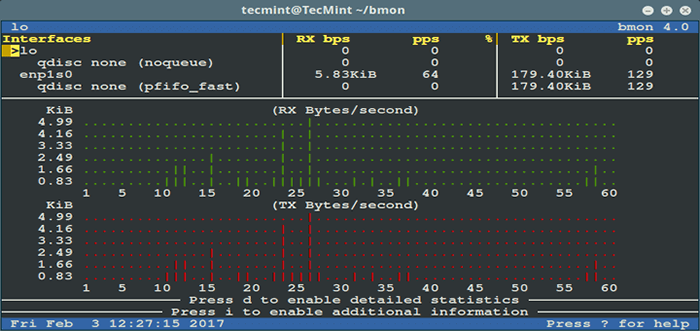

O BMON é um poderoso utilitário de monitoramento e depuração de rede baseado em linha de comando para sistemas semelhantes a Unix, captura estatísticas relacionadas à rede e as imprime visualmente em um formato amigável ao ser humano. É um monitor de largura de banda em tempo real e confiável e eficaz e estimador de taxas.

BMON - Monitoramento de largura de banda de rede Linux

BMON - Monitoramento de largura de banda de rede Linux Ferramentas de gerenciamento de firewall linux

20. Iptables firewall

iptables é uma ferramenta de linha de comando para configurar, manter e inspecionar a filtragem de pacotes IP de tabelas e o NAT RegrasSet. É usado para configurar e gerenciar o firewall Linux (Netfilter). Ele permite listar regras de filtro de pacotes existentes; Adicionar ou excluir ou modificar regras de filtro de pacotes; Liste contadores por regra das regras de filtro de pacotes.

Você pode aprender a usar Iptables Para vários propósitos de nossos guias simples, porém abrangentes.

21. Firewalld

Firewalld é um daemon poderoso e dinâmico para gerenciar o firewall Linux (Netfilter), assim como iptables. Ele usa “zonas de redes”Em vez de entrada, saída e cadeias para a frente em iptables. Nas distribuições atuais do Linux, como RHEL/CENTOS 7 e Fedora 21+, iptables está sendo ativamente sendo substituído por Firewalld.

Para começar com Firewalld, Consulte estes guias listados abaixo:

Importante: Iptables ainda é suportado e pode ser instalado com o Yum Package Manager. No entanto, você não pode usar Firewalld e iptables ao mesmo tempo no mesmo servidor - você deve escolher um.

22. UFW (firewall não complicado)

UFW é uma ferramenta de configuração de firewall bem conhecida e padrão em Debian e Ubuntu Distribuições Linux. É usado para ativar/desativar o firewall do sistema, adicionar/excluir/modificar/redefinir regras de filtragem de pacotes e muito mais.

Para verificar o status do firewall do UFW, digite.

$ sudo ufw status

Se o firewall do UFW não estiver ativo, você poderá ativá -lo ou ativá -lo usando o seguinte comando.

$ sudo ufw habilitar

Para desativar o firewall da UFW, use o seguinte comando.

$ sudo ufw desativar

Leia nosso artigo como configurar o UFW Firewall no Ubuntu e Debian.

Se você deseja encontrar mais informações sobre um programa específico, pode consultar as páginas do homem, como mostrado.

$ MAN Programs_name

É tudo por agora! Neste guia abrangente, revisamos algumas das ferramentas e utilitários da linha de comando mais usados para gerenciamento de rede no Linux, em diferentes categorias, para administradores de sistema e igualmente úteis para administradores/engenheiros de rede integral em tempo integral.

Você pode compartilhar seus pensamentos sobre este guia através do formulário de comentário abaixo. Se perdemos qualquer uma importante e importante rede de rede de rede/utilitários ou quaisquer informações relacionadas, também informe -nos.