Usando o OpenSSH com autenticação de dois fatores adicionando uma camada extra de segurança

- 3426

- 136

- Loren Botsford

OpenSsh é um conjunto de software amplamente usado para acesso remoto seguro a sistemas e servidores pela Internet. Ele fornece um canal de comunicação criptografado entre dois sistemas, impedindo o acesso não autorizado e a espionagem. No entanto, confiar apenas em uma senha para autenticação pode deixar seu sistema vulnerável a ataques de força bruta e adivinhação de senha. A autenticação de dois fatores (2FA) fornece uma camada extra de segurança para o OpenSSH, exigindo que os usuários forneçam uma informação adicional, geralmente um código único gerado por um aplicativo móvel, além de sua senha.

Neste artigo, exploraremos como configurar o OpenSSH com autenticação de dois fatores em um servidor Linux, adicionando uma camada extra de segurança ao seu acesso remoto.

Etapa 1: Instalando o Google Authenticator

A primeira etapa é instalar o aplicativo do Google Authenticator no servidor. O Google Authenticator é um aplicativo móvel amplamente usado que gera códigos únicos para 2fa. Está disponível para dispositivos Android e iOS.

Para instalar o Google Authenticator em um servidor Linux, use o seguinte comando:

sudo apt-get install libpam-google-autenticador Um sistema baseado em RHEL Uso:

sudo yum install google-autenticator Isso instalará o módulo do Google Authenticator para módulos de autenticação (PAM) em seu servidor em seu servidor.

Etapa 2: Configurando o Google Authenticator

Depois de instalar o Google Authenticator, você precisa configurá -lo para sua conta de usuário. Para fazer isso, execute o seguinte comando:

Google-autenticador Isso levará a você uma série de perguntas para configurar o Google Authenticator para sua conta de usuário. As perguntas incluem:

- Deseja que os tokens de autenticação sejam baseados no tempo (S/N)?

- Se você perder o telefone, poderá recuperar seus tokens dos códigos de backup. Você deseja ativar esse recurso (s/n)?

- Deseja exigir um código de confirmação cada vez que fizer login (s/n)?

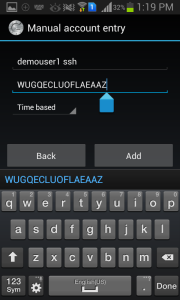

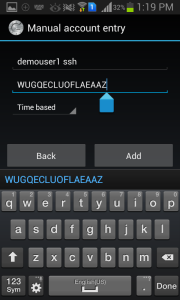

Responda às perguntas de acordo com sua preferência. Depois de concluir a configuração, o Google Authenticator gerará um código QR que você pode digitalizar usando o aplicativo Google Authenticator em seu dispositivo móvel.

https: // www.Google.com/gráfico?CHS = 200x200 & CHLD = M | 0 & CHT = QR & CL = OTPAUTH: // TOTP/[Email Protected]%3fsecret%3dwugqecluoflaeaaz sua nova chave Secret: WUGQECLOOFLAEAZ seu código de verificação é 002879 Seus Codes de ScrAcks são: 52 Códigos de verificação: eu para atualizar seu "~//.google_authenticator "arquivo (s/n) y Você deseja desaprovar múltiplos usos do mesmo token de autenticação? Isso o restringe a um login a cada 30 anos, mas aumenta suas chances de notar ou até impedir ataques de homem no meio (s/n) y por padrão, os tokens são bons por 30 segundos e, para compensar a possível Criação de tempo entre o cliente e o servidor, permitimos um token extra antes e depois do horário atual. Se você tiver problemas com sincronização de tempo ruim, você poderá aumentar a janela do tamanho padrão de 1: 30min para cerca de 4min. Você quer fazer isso (S/n) Y Se o computador em que você está fazendo login não for endurecido contra tentativas de login de força bruta, você pode permitir que a limitação da taxa. Por padrão, isso limita os atacantes a não mais que 3 tentativas de login a cada 30 anos. Você quer ativar a limitação da taxa (s/n) y

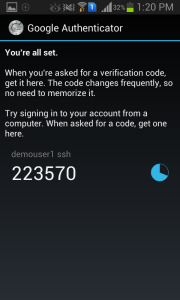

Google Authenticator mostrará a você uma chave secreta e muitos "códigos de arranhões de emergência.Os códigos de emergência só podem ser usados apenas uma vez, caso de sua chave secreta perdida, então anote -os em um lugar seguro.

Use o aplicativo do Google Authenticator em seus telefones Android, iPhone ou BlackBerry para gerar código de verificação inserindo a chave secreta. Você também pode escanear o código de barras fornecido no URL para fazê -lo.

Você também pode usar aplicativos baseados em Java para gerar códigos de verificação. Use o link abaixo para obter detalhes.

http: // blog.jcuff.Net/2011/02/Cli-Java-Google-Authenticator.html

Etapa 3: Configurando OpenSsh

Agora que você configurou o Google Authenticator para sua conta de usuário, você precisa configurar o OpenSsh para usá -lo.

- Para fazer isso, edite o “/Etc/pam.d/sshd ” Arquivo usando seu editor de texto favorito:

sudo nano /etc /pam.d/sshdAdicione a seguinte linha na parte superior do arquivo:

Auth Necessou Pam_Google_Authenticator.então1 Auth Necessou Pam_Google_Authenticator.então Salve e feche o arquivo.

- Em seguida, edite o “/Etc/ssh/sshd_config” arquivo:

sudo nano/etc/ssh/sshd_configEncontre a linha que começa com “ChallengerSesponseauthentication” e altere seu valor para sim:

ChallengerSesponseauthentication Sim1 ChallengerSesponseauthentication Sim Salve e feche o arquivo.

- Finalmente, reinicie o serviço SSH para que as mudanças entrem em vigor:

SUDO Service SSH Reiniciar

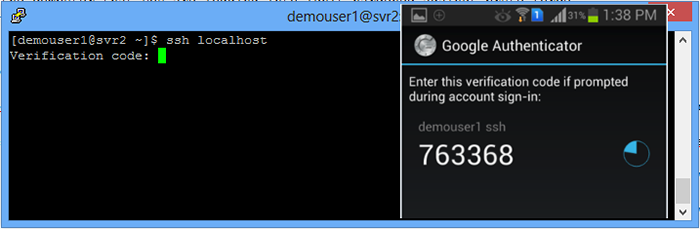

Etapa 4: Teste

Agora que você configurou o OpenSSH com autenticação de dois fatores, você pode testá-lo tentando fazer login no seu servidor a partir de uma máquina remota. Quando você for solicitado sua senha, você também será solicitado a um código de verificação do aplicativo Google Authenticator no seu dispositivo móvel.

Se você configurou tudo corretamente, poderá fazer login com sucesso no seu servidor usando sua senha e o código de verificação.

Conclusão

Usar o OpenSSH com autenticação de dois fatores é uma maneira simples, mas eficaz, de adicionar uma camada extra de segurança ao seu acesso remoto. Ao exigir que os usuários forneçam uma informação adicional, como um código único gerado por um aplicativo móvel, você pode reduzir significativamente o risco de acesso não autorizado ao seu sistema.

Seguindo as etapas descritas neste artigo, você pode configurar facilmente o OpenSSH com autenticação de dois fatores no seu servidor Linux. Lembre -se de sempre manter seu servidor e aplicativo do Google Authenticator atualizado para garantir a melhor segurança possível.

Vale a pena notar que, embora o 2FA possa melhorar bastante a segurança, não é à prova de falhas. Os atacantes ainda podem usar engenharia social ou outros métodos para induzir os usuários a revelar suas senhas ou códigos de verificação. Portanto, é importante também implementar outras medidas de segurança, como alterações regulares de senha, políticas de senha fortes e sistemas de detecção de intrusões, para proteger ainda mais seu sistema.

Em conclusão, o uso do OpenSSH com autenticação de dois fatores pode aumentar significativamente a segurança do seu acesso remoto. Seguindo as etapas descritas neste artigo, você pode configurar facilmente o 2FA para o seu OpenSSH em seu servidor Linux. Sempre mantenha seu sistema e aplicativo do Google Authenticator atualizado para garantir a melhor segurança possível.

- « Como adicionar registros SPF para todas as contas no servidor cpanel

- Como fazer backup e clonar partições de disco usando o comando dd no Linux »