Configure a transferência segura de arquivos FTP usando SSL/TLS no RHEL 8

- 2058

- 185

- Randal Kuhlman

Em nosso último artigo, descrevemos em detalhes sobre como instalar e configurar um Ftp servidor in RHEL 8 Linux. Neste artigo, explicaremos como garantir um Ftp servidor usando SSL/TLS Para ativar os serviços de criptografia de dados para transferência segura de arquivos entre sistemas.

Esperamos que você já tenha um Ftp servidor instalado e executando corretamente. Caso contrário, use o seguinte guia para instalá -lo em seu sistema.

- Como instalar, configurar e proteger o servidor FTP no RHEL 8

Passo 1. Gerando certificado SSL/TLS e chave privada

1. Crie o seguinte diretório para armazenar o SSL/TLS certificado e arquivos de chave.

# mkdir -p/etc/ssl/vsftpd

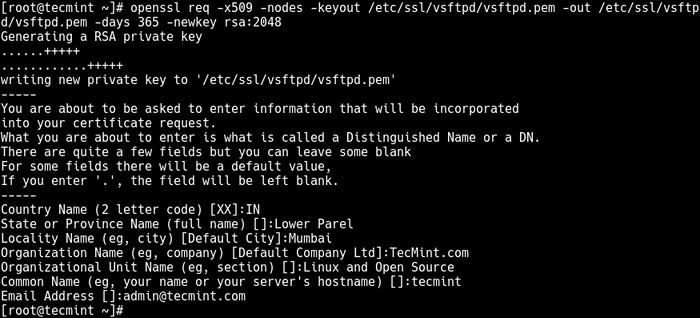

2. Em seguida, gerar um autoassinado SSL/TLS certificado e chave privada usando o seguinte comando.

# OpenSSL req -x509 -nodes -keyout/etc/ssl/vsftpd/vsftpd.PEM --out/etc/ssl/vsftpd/vsftpd.PEM -Daiu 365 -NowKey RSA: 2048

A seguir, a explicação de cada bandeira usada no comando acima.

- Req - é um comando para x.509 Solicitação de assinatura de certificado (RSE) Gerenciamento.

- x509 - significa x.509 gerenciamento de dados de certificado.

- dias - define vários dias de certificado é válido para.

- Newkey - Especifica o processador de chave do certificado.

- RSA: 2048 - RSA Key Processor, gerará uma chave privada de 2048 bits.

- Keyout - Define o arquivo de armazenamento da chave.

- fora - Define o arquivo de armazenamento de certificado, observe que o certificado e a chave são armazenados no mesmo arquivo: /etc/ssl/vsftpd/vsftpd.PEM.

O comando acima solicitará que você responda às perguntas abaixo, lembre -se de usar valores que se apliquem ao seu cenário.

Nome do país (código de 2 letra) [xx]:EM Nome do estado ou da província (nome completo) []:Parel inferior Nome da localidade (por exemplo, cidade) [Cidade padrão]:Mumbai Nome da organização (por exemplo, Empresa) [Empresa Padrão Ltd]:Tecmint.com Nome da unidade organizacional (por exemplo, seção) []:Linux e código aberto Nome comum (por exemplo, seu nome ou o nome do host do seu servidor) []:Tecmint Endereço de email []:[Email protegido]

Crie certificado SSL para servidor FTP

Crie certificado SSL para servidor FTP Passo 2. Configurando o VSFTPD para usar o SSL/TLS

3. Abra o arquivo de configuração VSFTPD para edição usando seu editor de linha de comando favorito.

# vi/etc/vsftpd/vsftpd.conf

Adicione os seguintes parâmetros de configuração para ativar o SSL e selecione a versão do SSL e TLS para usar, no final do arquivo.

ssl_enable = sim ssl_tlsv1_2 = sim ssl_ssslv2 = não ssl_ssslv3 = não

4. Em seguida, adicione o rsa_cert_file e rsa_private_key_file Opções para especificar a localização do certificado SSL e do arquivo de chave, respectivamente.

rsa_cert_file =/etc/ssl/vsftpd/vsftpd.PEM rsa_private_key_file =/etc/ssl/vsftpd/vsftpd.PEM

5. Agora adicione esses parâmetros para desativar as conexões anônimas de usar Ssl e forçar todas as conexões não anônimas sobre o SSL.

allow_anon_ssl = não # Desative usuários anônimos de usar SSL force_local_data_ssl = sim # force todos os logins não anônimos a usar uma conexão SSL segura para transferência de dados force_local_logins_ssl = sim # force todos os logins não anônimos para enviar a senha sobre SSL

6. Em seguida, adicione estas opções para desativar toda a reutilização de conexões de dados SSL e defina as cifras SSL ALTO Para permitir conexões SSL criptografadas.

requim_ssl_reuse = não ssl_ciphers = alto

7. Você também precisa especificar o intervalo de portas (min e a porta máxima) das portas passivas a serem usadas pelo VSFTPD para conexões seguras, usando o pasv_min_port e pasv_max_port parâmetros respectivamente. Além disso, você pode opcionalmente ativar a depuração do SSL para solucionar problemas, usando o Debug_ssl opção.

pasv_min_port = 40000 pasv_max_port = 50000 debug_ssl = sim

8. Por fim, salve o arquivo e reinicie o serviço vsftpd para as mudanças acima para entrar em vigor.

# SystemCtl Reiniciar vsftpd

9. Uma tarefa mais crítica a ser executada antes que você possa acessar com segurança o servidor FTP é abrir as portas 990 e 40000-50000 no firewall do sistema. Isso permitirá as conexões TLS para o serviço VSFTPD e abrirão a linha de portas de portas passivas definidas no arquivo de configuração do VSFTPD, respectivamente, como segue.

# firewall-cmd-zone = public --permanent -Add-port = 990/tcp # firewall-cmd-zone = public --permanent -add-port = 40000-50000/tcp # firewall-cmd--reload

Etapa 3: Instale o Filezilla para se conectar com segurança ao servidor FTP

10. Para se conectar com segurança ao servidor FTP, você precisa de um cliente FTP que suporta SSL/TLS conexões como Filezilla - é um cliente de código aberto, amplamente utilizado e com cliente de plataforma cruzada, SFTP e FTPS que suporta conexões SSL/TLS por padrão.

Instalar Filezilla No Linux, usando o seu gerenciador de pacotes padrão da seguinte forma:

$ sudo apt-get install filezilla #debian/ubuntu #yum instalar epel-libease filezilla #on centos/rhel #dnf install filezilla #fedora 22+ $ sudo zypper install filezilla #opensusese

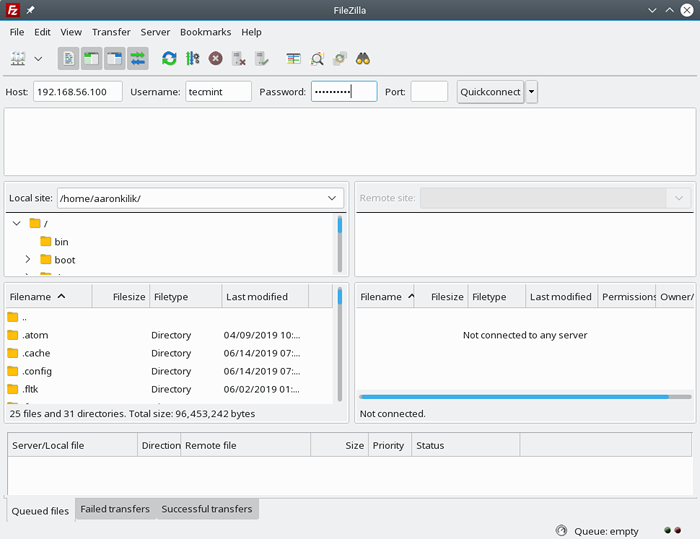

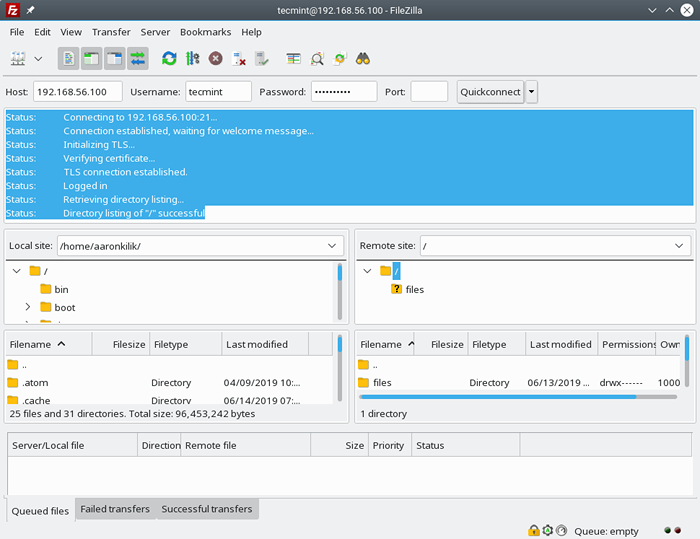

11. Depois de Filezilla o pacote está instalado, pesquise no menu do sistema e abra -o. Para conectar rapidamente o servidor FTP remoto, da interface principal, forneça o endereço IP do host, o nome de usuário e a senha do usuário. Então clique Conexão rápida.

Conecte -se ao servidor FTP usando o FileZilla

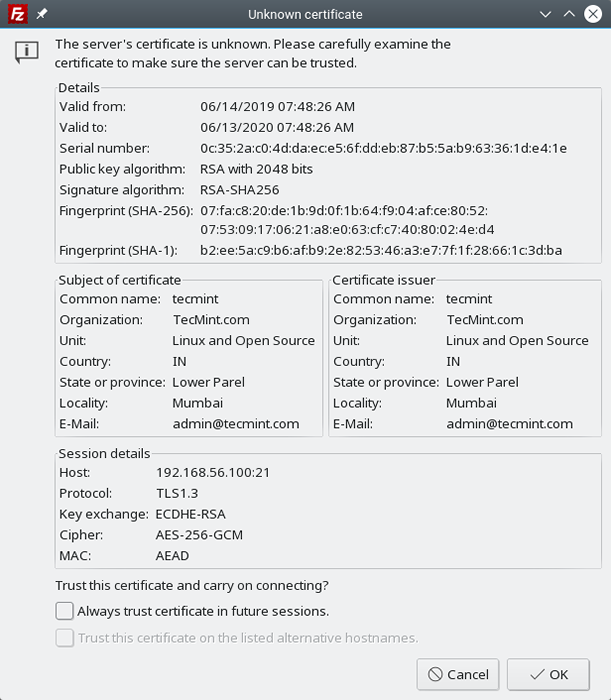

Conecte -se ao servidor FTP usando o FileZilla 12. Em seguida, o aplicativo solicitará que você permita uma conexão segura usando o certificado desconhecido e autoassinado. Clique OK para prosseguir.

Aceite o certificado SSL para conectar FTP

Aceite o certificado SSL para conectar FTP Se a configuração no servidor estiver bem, a conexão deve ser bem -sucedida, como mostrado na captura de tela a seguir.

Servidor FTP conectado

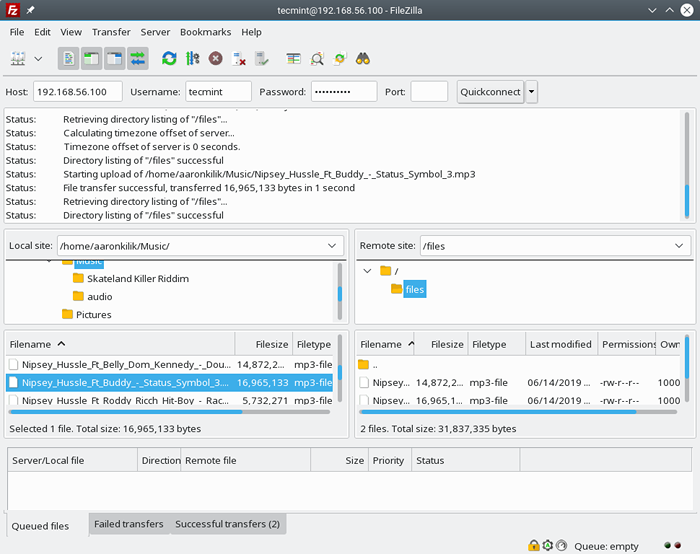

Servidor FTP conectado 13. Por fim, teste o status de conexão segura do FTP tentando fazer upload de arquivos da sua máquina para o servidor, como mostrado na próxima captura de tela.

Transfira arquivos com segurança via Filezilla

Transfira arquivos com segurança via Filezilla Isso é tudo! Neste artigo, mostramos como proteger um servidor FTP usando SSL/TLS Para transferência segura de arquivos em RHEL 8. Esta é a segunda parte do nosso guia abrangente para instalar, configurar e proteger um servidor FTP em RHEL 8. Para compartilhar qualquer dúvida ou pensamento, use o formulário de feedback abaixo.

- « 8 Exemplos de uso do comando partx no Linux

- Como adicionar hosts no servidor de monitoramento OpenNMS »