Conexões Proftpd seguras usando o protocolo TLS/SSL no RHEL/CENTOS 7

- 2190

- 418

- Enrique Gutkowski PhD

Por sua natureza Ftp O protocolo foi projetado como um protocolo inseguro e todos os dados e senhas são transferidos em texto simples, tornando o trabalho de terceiros muito fácil de interceptar todas as transações do cliente-servidor FTP, especialmente nomes de usuário e senhas usadas no processo.

Ativar SSL no Proftpd em Rhel/CentOS

Ativar SSL no Proftpd em Rhel/CentOS Requisitos

- Instalando o servidor Proftpd no RHEL/CENTOS 7

- Habilite a conta anônima do servidor Proftpd no RHEL/CENTOS 7

Este tutorial o guiará sobre como você pode proteger e criptografar Ftp comunicação em Proftpd Servidor in CENTOS/RHEL 7, usando TLS (Segurança da camada de transporte) com extensão FTPS explícita (pense no FTPS como o que HTTPS é para o protocolo HTTP).

Etapa 1: Criar arquivo de configuração do módulo TLS Proftpd

1. Conforme discutido no tutorial do Proftpd anterior sobre a conta anônima, este guia também usará a mesma abordagem para gerenciar arquivos de configurações futuras do Proftpd como módulos, com a ajuda de Enabled_mod e desativado_mod diretórios, que hospedarão todos os recursos estendidos de todos os servidores.

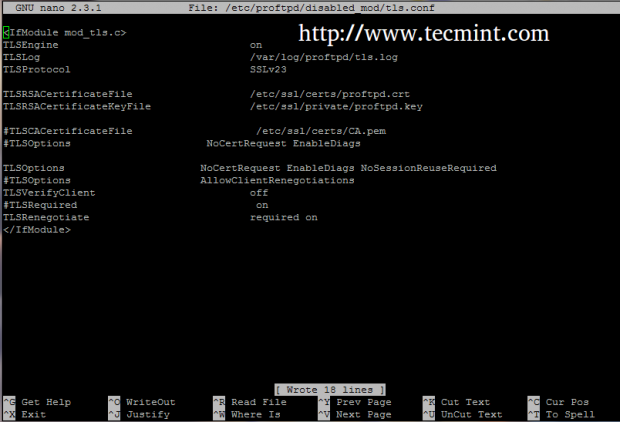

Então, crie um novo arquivo com seu editor de texto favorito chamado TLS.conf em desativado_mod Caminho Proftpd e adicione as seguintes diretivas.

# nano/etc/proftpd/desabilabed_mod/tls.conf

Adicionar trecho de configuração de arquivo TLS seguinte.

Tlsengine no tlslog/var/log/proftpd/tls.log tlsprotocol sslv23 tlsrsacertificatefile/etc/ssl/certs/proftpd.CRT tlsrsacertificateKeyFile/etc/ssl/privado/proftpd.chave #tlscacertificatefile/etc/ssl/certs/ca.PEM tlSoptions nocerTeCeSt habilitivediags NosessionReUseUsewed TlsVerifyClient Off Off TlsRequired no TlsRenegotiate necessário em

Crie configuração TLS

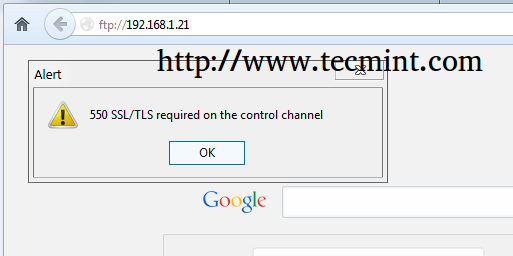

Crie configuração TLS 2. Se você usar navegadores ou clientes FTP que não suportam conexões TLS, comente a linha TlsRequired On Para permitir as conexões TLS e não-TLS ao mesmo tempo e evitar a mensagem de erro, como na captura de tela abaixo.

Permitir conexões TLS

Permitir conexões TLS Etapa 2: Crie arquivos de certificado SSL para TLS

3. Depois de criar o arquivo de configuração do módulo TLS. Isso permitirá o FTP sobre o TLS no Proftpd, você precisa gerar certificado SSL e chave para usar a comunicação segura sobre o servidor Proftpd com a ajuda de OpenSSL pacote.

# yum install OpenSSL

Você pode usar um único comando longo para gerar certificado SSL e pares de chave.

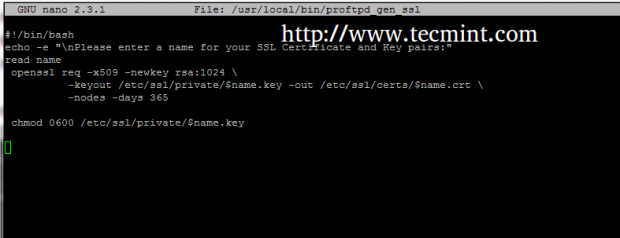

Crie um arquivo bash chamado PROFTPD_GEN_SSL sobre /usr/local/bin/ ou em qualquer outro caminho do sistema executável (definido por $ Caminho variável).

# nano/usr/local/bin/proftpd_gen_sssl

Adicione o seguinte conteúdo a ele.

#!/bin/bash echo -e "\ Nupase Digite um nome para o seu certificado SSL e pares de chaves:" Leia o nome OpenSSL req -x509 -NewKey RSA: 1024 \ -Keyout/etc/ssl/private/$ nome.chave --out/etc/ssl/certs/$ nome.Crt \ -Nodes -Days 365 \ chmod 0600/etc/ssl/private/$ nome.chave

Crie certificado SSL

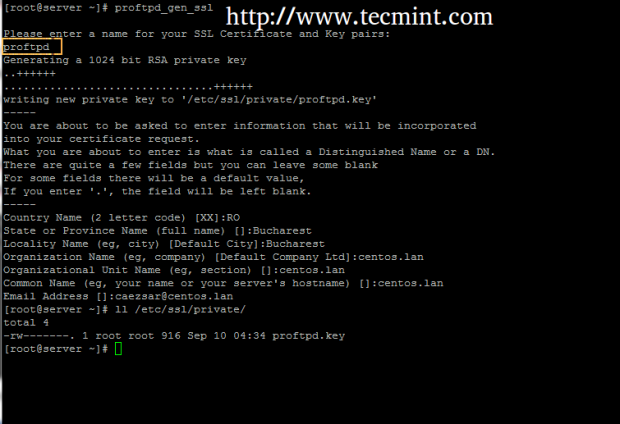

Crie certificado SSL 4. Depois de criar o arquivo acima, atribua -o com permissões de execução, assegure -se que /etc/ssl/privado O diretório existe e execute o script para criar certificado SSL e pares de chaves.

# chmod +x/usr/local/bin/proftpd_gen_sssl # mkdir -p/etc/ssl/privado # proftpd_gen_ssl

Crie Certificado SSL e Proftpd

Crie Certificado SSL e Proftpd Forneça o certificado SSL com as informações solicitadas necessárias, que são auto-explicativas, mas preste atenção a Nome comum Para combinar seu host Nome de domínio totalmente qualificado - Fqdn.

Etapa 3: Ativar TLS no servidor Proftpd

5. Como o arquivo de configuração do TLS criado anteriormente, já aponta para o certificado SSL certo e o arquivo de chave que a única coisa restante é ativar o módulo TLS, criando um Link simbólico de TLS.conf arquivo para Enabled-Mod diretório e reiniciar Daemon Proftpd para aplicar mudanças.

# ln -s/etc/proftpd/desabilabed_mod/tls.conf/etc/proftpd/enabled_mod/ # systemctl reiniciar perftpd

Ativar TLS no Proftpd

Ativar TLS no Proftpd 6. Para desativar o módulo TLS, basta remover TLS.conf Symlink de Enabled_mod diretório e reinicie o servidor Proftpd para aplicar alterações.

# rm/etc/proftpd/enabled_mod/tls.conf # systemctl reiniciar perftpd

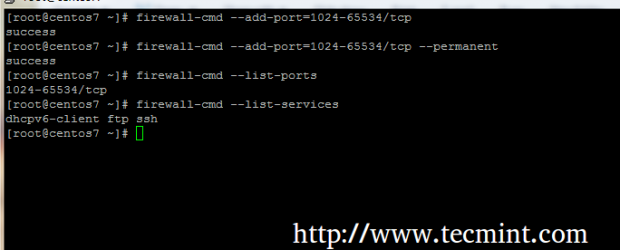

Etapa 4: Open Firewall para permitir o FTP sobre a comunicação TLS

7. Para que os clientes acessem o Proftpd e protejam arquivos de transferência em Modo passivo você deve abrir todo o intervalo de portas entre 1024 e 65534 no firewall RHEL/CENTOS, usando os seguintes comandos.

# firewall-cmd --add-port = 1024-65534/tcp # firewall-cmd --add-port = 1024-65534/tcp --permanent # firewall-cmd-list-ports # firewall-cmd--list- Serviços # firewall-cmd--reload

Permitir conexões seguras do Proftpd

Permitir conexões seguras do Proftpd É isso. Agora seu sistema está pronto para aceitar a comunicação FTP sobre o TLS do lado do cliente.

Etapa 5: Acesse Proftpd sobre TLs de clientes

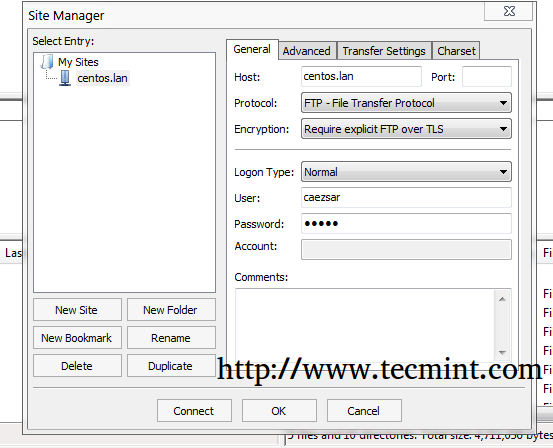

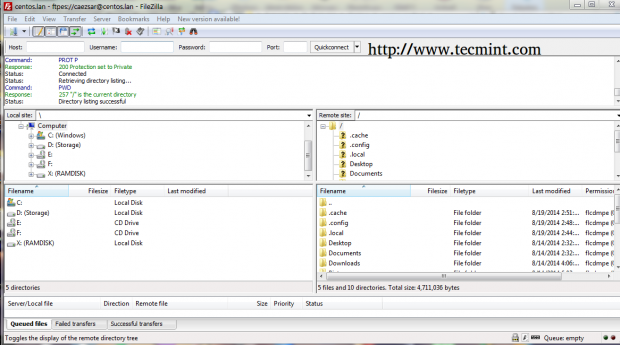

8. Navegadores da Web geralmente não têm suporte interno para o protocolo FTP sobre TLS, portanto, toda a transação é entregue em FTP não criptografado. Um dos clientes FTP mais excelentes é Filezilla, que é totalmente de código aberto e pode ser executado em quase todos os principais sistemas operacionais.

Para acessar o FTP sobre o TLS do Filezilla Open Gerente do site, escolher Ftp sobre Protocolo e Requer FTP explícito sobre TLS sobre Criptografia menu suspenso, selecione você Tipo de logon como Normal, Digite suas credenciais de FTP e acerte Conectar para se comunicar com o servidor.

Acesse Proftpd sobre TLS

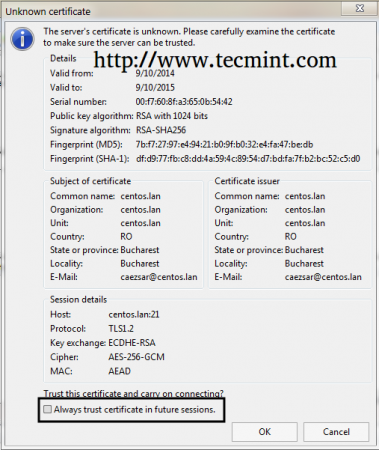

Acesse Proftpd sobre TLS 9. Se for a primeira vez que você se conecta ao servidor Proftpd, um pop-up com o novo certificado deve aparecer, Verifica a caixa isso diz Sempre confie no certificado para futuras sessões e acertar OK aceitar o certificado e autenticar para o servidor Proftpd.

Aceite o certificado Proftpd

Aceite o certificado Proftpd  Lista de diretórios seguros do Proftpd

Lista de diretórios seguros do Proftpd Se você planeja usar outros clientes que não a Filezilla para acessar com segurança os recursos FTP, verifique se eles suportam o FTP sobre o protocolo TLS. Alguns bons exemplos para clientes FTP que podem falar FTPs são WINSCP para plataformas Windows e GFTP ou LFTP (linha de comando) para nix.

- « 5 Melhores ferramentas de arquivo de linha de comando para Linux - Parte 1

- Gerencie vários discos de gerenciamento de volume lógico usando E/S de listras »