RHCSA Series Essentials of Virtualization e Administração de Convidados com KVM - Parte 15

- 3420

- 140

- Mrs. Willie Beahan

Se você procurar a palavra virtualizar em um dicionário, descobrirá que isso significa “Para criar uma versão virtual (em vez de real) de algo”. Na computação, o termo virtualização refere -se à possibilidade de executar vários sistemas operacionais simultaneamente e isolados um do outro, no topo do mesmo sistema físico (hardware), conhecido no esquema de virtualização como como hospedar.

Série RHCSA: itens essenciais de virtualização e administração de hóspedes com KVM - Parte 15

Série RHCSA: itens essenciais de virtualização e administração de hóspedes com KVM - Parte 15 Através do uso do monitor de máquina virtual (também conhecido como Hipervisor), máquinas virtuais (referidas como convidados) recebem recursos virtuais (eu.e. CPU, RAM, armazenamento, interfaces de rede, para citar alguns) do hardware subjacente.

Com isso em mente, é claro que uma das principais vantagens da virtualização é a economia de custos (na infraestrutura de equipamentos e rede e em termos de esforço de manutenção) e uma redução substancial no espaço físico necessário para acomodar todo o hardware necessário.

Como esse breve turemt-thates não pode cobrir todos os métodos de virtualização, encorajo você a se referir à documentação listada no resumo para obter mais detalhes sobre o assunto.

Lembre -se de que o presente artigo deve ser um ponto de partida para aprender o básico da virtualização em RHEL 7 Usando o KVM (máquina virtual baseada no kernel) com utilitários de linha de comando, e não uma discussão aprofundada do tópico.

Verificando os requisitos de hardware e instalando pacotes

Para configurar a virtualização, sua CPU deve apoiá -la. Você pode verificar se o seu sistema atende aos requisitos com o seguinte comando:

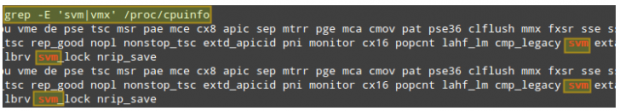

# grep -e 'svm | vmx' /proc /cpuinfo

Na captura de tela a seguir, podemos ver que o sistema atual (com um AMD microprocessador) suporta virtualização, conforme indicado por svm. Se tivéssemos um processador baseado em Intel, veríamos VMX Em vez disso, nos resultados do comando acima.

Verifique o suporte do KVM

Verifique o suporte do KVM Além disso, você precisará ter recursos de virtualização ativados no firmware do seu host (BIOS ou Uefi).

Agora instale os pacotes necessários:

- qemu-kvm é um virtualizador de código aberto que fornece emulação de hardware para o hipervisor KVM, enquanto o Qemu-IMG fornece uma ferramenta de linha de comando para manipular imagens de disco.

- libvirt Inclui as ferramentas para interagir com os recursos de virtualização do sistema operacional.

- libvirt-python Contém um módulo que permite que aplicativos escritos em Python usem a interface fornecida pela LibVirt.

- libguestfs-tools: Ferramentas de linha de comando do administrador do sistema diversas para máquinas virtuais.

- Virt-Install: Outros utilitários da linha de comando para administração de máquinas virtuais.

# yum update && yum install qemu-kvm qemu-img libvirt libvirt-python libguestfs-tools virt-intall

Depois que a instalação for concluída, inicie e ative o libvirtd serviço:

# SystemCtl Start Libvirtd.Serviço # SystemCtl Ativar libvirtd.serviço

Por padrão, cada máquina virtual só poderá se comunicar com o resto no mesmo servidor físico e com o próprio host. Para permitir que os convidados cheguem a outras máquinas dentro de nossa LAN e também na Internet, precisamos configurar uma interface de ponte em nosso host (digamos BR0, por exemplo) por,

1. Adicionando a seguinte linha à nossa configuração principal de NIC (provavelmente /etc/sysconfig/network-scripts/ifcfg-enp0s3):

Bridge = BR0

2. criando o arquivo de configuração para BR0 (/etc/sysconfig/network-scripts/ifcfg-Br0) com esses conteúdos (observe que você pode precisar alterar o endereço IP, o endereço do gateway e as informações do DNS):

Dispositivo = BR0 tipo = ponte bootproto = ipaddr estático = 192.168.0.18 máscara de rede = 255.255.255.0 gateway = 192.168.0.1 NM_CONTROLLED=no DEFROUTE=yes PEERDNS=yes PEERROUTES=yes IPV4_FAILURE_FATAL=no IPV6INIT=yes IPV6_AUTOCONF=yes IPV6_DEFROUTE=yes IPV6_PEERDNS=yes IPV6_PEERROUTES=yes IPV6_FAILURE_FATAL=no NAME=br0 ONBOOT=yes DNS1=8.8.8.8 dns2 = 8.8.4.4

3. Finalmente, ativando o encaminhamento de pacotes fazendo, em /etc/sysctl.conf,

líquido.IPv4.ip_forward = 1

e carregando as alterações na configuração atual do kernel:

# sysctl -p

Observe que você também pode precisar contar Firewalld que esse tipo de tráfego deve ser permitido. Lembre -se de que você pode se referir ao artigo sobre esse tópico nesta mesma série (parte 11: controle de tráfego de rede usando firewalld e iptables) se precisar de ajuda para fazer isso.

Páginas: 1 2- « Shilpa Nair compartilha sua experiência em entrevista no Redhat Linux Package Management

- RHCSA Series Reviewing Comandos Essentiais e Documentação do Sistema - Parte 1 »