Configuração e configuração inicial do servidor no RHEL 7

- 4402

- 442

- Mr. Mitchell Hansen

Neste tutorial, discutiremos as primeiras etapas de configuração que você precisa cuidar após uma nova instalação de Red Hat Enterprise Linux 7 em um servidor bare metal ou em um servidor privado virtual.

Requisitos

- Rhel 7 Instalação mínima

Importante: Usuários do CentOS 7, podem seguir este artigo para fazer uma configuração inicial do servidor no CentOS 7.

Atualizar o sistema RHEL 7

Na primeira etapa, faça login no seu RHEL Console do servidor com uma conta com privilégios root ou diretamente como root e execute o comando abaixo para atualizar completamente seus componentes do sistema, como os pacotes instalados, o kernel ou aplicar outros patches de segurança.

# yum check-upate # yum atualização

Para remover todos os pacotes baixados localmente e outros caches yum relacionados, execute o comando abaixo.

# yum limpo tudo

Instale utilitários do sistema no RHEL 7

Esses utilitários a seguir podem ser úteis para a administração do sistema diário: Nano (Editor de texto para substituir o VI Editor), WGet, ondulação (Utilitários usados para baixar pacotes sobre a rede principalmente) Toolas de rede, LSOF (utilitários para gerenciar redes locais) e conclusão de batida (linha de comando AutoComplete).

Instale todos eles em um tiro executando o comando abaixo.

# yum instalar nano wget cacho-tools lsof-conchamive

Configuração de rede no RHEL 7

RHEL 7 Possui uma ampla gama de ferramentas que podem ser usadas para configurar e gerenciar redes, desde editar manualmente o arquivo de configuração de rede até o uso de comandos como IP, ifconfig, nmtui, nmcli ou rota.

A utilidade mais fácil que um iniciante pode usar para gerenciar e alterar as configurações de rede é nmtui linha de comando gráfica.

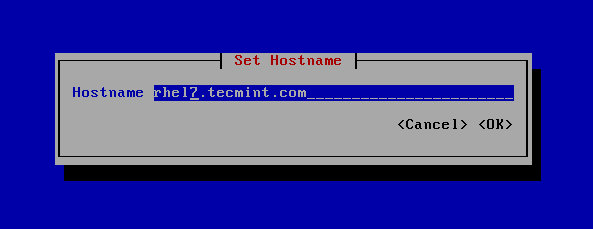

Para alterar o nome do host do sistema via nmtui utilidade, execute nmtui-hostname comando, defina seu nome de host da máquina e pressione OK para terminar, conforme ilustrado na captura de tela abaixo.

# nmtui-hostname

Defina o nome do host em Rhel 7

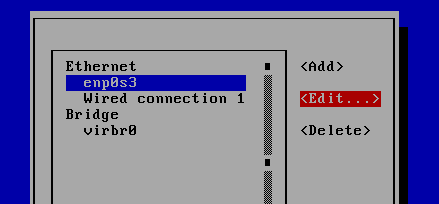

Defina o nome do host em Rhel 7 Para manipular uma interface de rede, execute nmtui-edit Comando, escolha a interface que deseja editar e selecionar Editar no menu certo, conforme mostrado na captura de tela abaixo.

Configurar a rede no RHEL 7

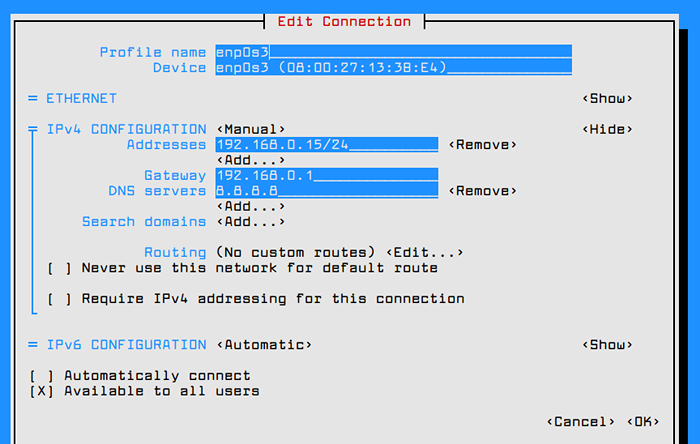

Configurar a rede no RHEL 7 Quando você estiver na interface gráfica fornecida por nmtui Utilitário você pode configurar as configurações de IP da interface de rede, conforme ilustrado na captura de tela abaixo. Quando terminar, navegue para OK usando [aba] Chave para salvar a configuração e sair.

Configuração do endereço IP da rede

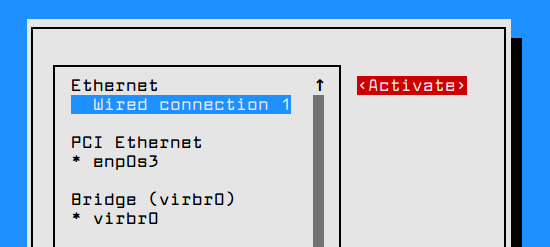

Configuração do endereço IP da rede Para aplicar a interface de rede nova configuração, execute NMTUI-CONNECT comando, selecione a interface que você deseja gerenciar e acertar Desativar/ativar opção para descomissões e aumento da interface com as configurações de IP, conforme apresentado nas capturas de tela abaixo.

# nmtUi-Connect

Interface de rede ativa

Interface de rede ativa Para visualizar as configurações da interface de rede, você pode inspecionar o conteúdo do arquivo de interface ou emitir os comandos abaixo.

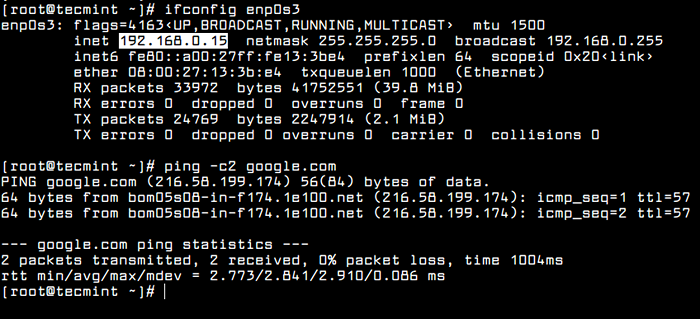

# ifconfig enp0s3 # ip a # ping -c2 google.com

Verifique a configuração da rede

Verifique a configuração da rede Outros utilitários úteis que podem ser usados para gerenciar a velocidade, vincular estado ou obter informações sobre interfaces de rede de máquina são Ethtool e mii-tool.

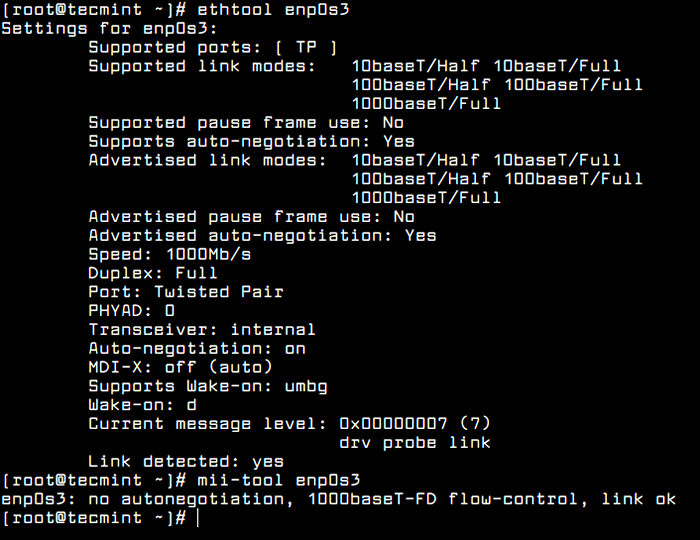

# ethtool enp0s3 # mii-tool ENP0S3

Verifique a conexão da rede

Verifique a conexão da rede Crie uma nova conta de usuário

Na próxima etapa, enquanto faz login como root em seu servidor, crie um novo usuário com o comando abaixo. Este usuário será usado posteriormente para fazer login no seu sistema e executar tarefas administrativas.

# adduser tecmint_user

Depois de adicionar o usuário usando o comando acima, configure uma senha forte para este usuário emitindo o comando abaixo.

# passwd tecmint_user

Nos casos em que você deseja forçar esse novo usuário a alterar sua senha na primeira tentativa de login, execute o comando abaixo.

# chage -d0 tecmint_user

Esta nova conta de usuário tem privilégios regulares de conta por enquanto e não pode executar tarefas administrativas via comando sudo.

Para evitar o uso da conta raiz para executar privilégios administrativos, conceda a esse novo usuário privilégios administrativos, adicionando o usuário a “roda”Grupo de Sistemas.

Os usuários pertencentes ao “roda”Grupo é permitido, por padrão em Rhel, para executar comandos com privilégios root usando o sudo utilidade antes de escrever o comando necessário para a execução.

Por exemplo, para adicionar o usuário "Tecmint_user" para "roda”Grupo, execute o comando abaixo.

# UserMod -AG Wheel Tecmint_user

Depois, faça login no sistema com o novo usuário e tente atualizar o sistema via 'Atualização de Sudo YumComando para testar se o usuário tem poderes raiz concedidos.

# su - tecmint_user $ sudo yum atualização

Configure a autenticação de chave pública do SSH no RHEL 7

Na próxima etapa, a fim de aumentar seu rhel servir segurança, configure a autenticação de chave pública ssh para o novo usuário. Para gerar um par de chaves ssh, a chave pública e privada, execute o seguinte comando no console do servidor. Verifique se você está conectado ao sistema com o usuário que você está configurando a tecla SSH.

# su -tecmint_user $ ssh -keygen -t rsa

Enquanto a chave é gerada, você será solicitado a adicionar senha Para garantir a chave. Você pode entrar em um forte senha ou opte por deixar a senha em branco se quiser automatizar tarefas via servidor SSH.

Depois que a chave SSH foi gerada, copie o par de teclas públicas para um servidor remoto executando o comando abaixo. Para instalar a chave pública para o servidor SSH remoto, você precisará de uma conta de usuário que tenha credenciais para fazer login nesse servidor.

$ ssh-copy-id [email protegido]

Agora você deve tentar fazer login via ssh no servidor remoto usando a chave privada como método de autenticação. Você poderá fazer login automaticamente sem o servidor SSH solicitando uma senha.

$ ssh [email protegido]

Para ver o conteúdo da sua chave SSH pública se você deseja instalar manualmente a chave para um servidor SSH distante, emita o seguinte comando.

$ cat ~//.ssh/id_rsa

Seguro SSH no RHEL 7

Para proteger o daemon ssh e proibir o acesso remoto SSH à conta raiz por senha ou chave, abra o arquivo de configuração principal do SSH Server e faça as seguintes alterações.

$ sudo vi/etc/ssh/sshd_config

Procure a linha #Permitrootlogin sim, descomentar a linha removendo o # sinal (hashtag) desde o início da linha e modifique a linha para parecer mostrada no trecho abaixo.

Permitrootlogina no

Posteriormente, reinicie o servidor SSH para aplicar as novas configurações e testar a configuração tentando fazer login neste servidor com a conta raiz. O acesso à conta raiz via SSH deve ser restringida até agora.

$ sudo systemctl reiniciar sshd

Há situações em que você pode desconectar automaticamente todas as conexões SSH remotas com seu servidor após um período de inatividade.

Para ativar esse recurso em todo o sistema, execute o comando abaixo, que adiciona o Tmout variável bash para o principal Bashrc arquivar e força cada conexão SSH a ser desconectada ou desativada após 5 minutos de inatividade.

$ su -c 'echo "tmout = 300" >> /etc /Bashrc'

Execute o comando da cauda para verificar se a variável foi adicionada corretamente no final de /etc/Bashrc arquivo. Todas as conexões SSH subsequentes serão fechadas automaticamente após 5 Atas de inatividade a partir de agora.

$ cauda /etc /Bashrc

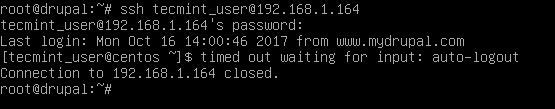

Na captura de tela abaixo, a sessão SSH remota de Drupal Machine para RHEL Server foi um logout automático após 5 minutos.

Desconectar automaticamente sessões SSH

Desconectar automaticamente sessões SSH Configure o firewall no RHEL 7

Na próxima etapa, configure o firewall para proteger ainda mais o sistema no nível da rede. RHEL 7 Navios com aplicativo Firewalld para gerenciar regras iptables no servidor.

Primeiro, verifique se o firewall está em execução em seu sistema, emitindo o comando abaixo. Se o daemon do firewalld for interrompido, você deve iniciá -lo com o seguinte comando.

$ sudo Systemctl status firewalld $ sudo systemctl start firewalld $ sudo systemctl enable firewalld

Depois que o firewall estiver ativado e em execução em seu sistema, você pode usar o Firewall-CMD Utilitário de linha de comando para definir as informações da política do firewall e permitir o tráfego para algumas portas de rede específicas, como Daemon SSH, conexão feita a um servidor da web interno ou outros serviços de rede relacionados.

Porque agora estamos apenas executando um daemon SSH em nosso servidor, podemos ajustar a política de firewall para permitir o tráfego para a porta de serviço SSH, emitindo o seguinte comando.

$ sudo firewall-cmd --Add-Service = ssh --permanent $ sudo firewall-cmd--reload

Para adicionar uma regra de firewall on-fly, sem aplicar a regra na próxima vez que o servidor for iniciado, use a sintaxe do comando abaixo.

$ sudo firewall-cmd --Add-Service = sshd

Se você instalar outros serviços de rede em seu servidor, como servidor HTTP, um servidor de correio ou outros serviços de rede, poderá adicionar regras para permitir as conexões específicas da seguinte forma.

$ sudo firewall-cmd --permanent --Add-Service = http $ sudo firewall-cmd --permanent --add-service = https $ sudo firewall-cmd --permanent --add-service = smtp

Para listar todas as regras do firewall, executem o comando abaixo.

$ sudo firewall-cmd-permanente-lista-tudo

Remova serviços desnecessários no RHEL 7

Para obter uma lista de todos os Serviços de Rede (TCP e UDP) em execução no seu servidor RHEL por padrão, emita o ss comando, conforme ilustrado na amostra abaixo.

$ sudo ss -tulpn

O ss O comando revelará alguns serviços interessantes que são iniciados e funcionando por padrão em seu sistema, como o Postfix Serviço mestre e o servidor responsável pelo protocolo NTP.

Se você não está planejando configurar este servidor um servidor de email, você deve parar, desativar e remover o daemon postfix, emitindo os comandos abaixo.

$ sudo SystemCtl Stop Postfix.Serviço $ sudo yum remover postfix

Recentemente, houve alguns ataques de DDoS desagradáveis sobre o protocolo NTP. Caso você não esteja planejando configurar seu servidor RHEL para executar como um servidor NTP para que os clientes internos sincronizem o tempo com este servidor, você deve desativar completamente e remover o daemon crônico emitindo os comandos abaixo.

$ sudo systemctl pare cronyd.Serviço $ sudo yum Remover Chrony

Novamente, corra ss comando para identificar se outros serviços de rede estão em execução em seu sistema e desativam e removê -los.

$ sudo ss -tulpn

Para fornecer o tempo preciso para o seu servidor e sincronizar o tempo com um servidor de ponto superior, você pode instalar o ntpdate Time de utilidade e sincronização com um servidor NTP público, executando os comandos abaixo.

$ sudo yum install ntpdate $ sudo ntpdate 0.Reino Unido.piscina.ntp.org

Para automatizar o ntpdate Time Sincronize o comando a ser executado todos os dias sem qualquer intervenção do usuário, agende um novo trabalho de Crontab para correr à meia -noite com o seguinte conteúdo.

$ sudo crontab -e

CRONTAB FILE TREMPT:

@Daily/usr/sbin/ntpdate 0.Reino Unido.piscina.ntp.org

Isso é tudo! Agora, seu servidor RHEL está preparado para instalar software adicional necessário para serviços ou aplicativos de rede personalizados, como instalar e configurar um servidor da web, um servidor de banco de dados, um serviço de compartilhamento de arquivos ou outros aplicativos específicos.

Para proteger ainda mais o servidor RHEL 7, confira estes seguintes artigos.

- O mega guia para endurecer e proteger Rhel 7 - Parte 1

- O mega guia para endurecer e proteger Rhel 7 - Parte 2

Se você planeja implantar sites neste sistema RHEL 7, aprenda a configurar e configurar a pilha de lâmpadas ou a pilha de lemp.

- « Como bloquear as contas de usuário após falhas as tentativas de login

- Como instalar o Php 7 no CentOS 6 »