Como usar a autenticação de dois fatores com o Ubuntu

- 1768

- 467

- Maurice Champlin

Com o tempo, a autenticação tradicional de nome de usuário e senha se mostrou inadequada ao fornecer segurança robusta a aplicativos e sistemas. Nomes de usuário e senhas podem ser facilmente rachados usando uma infinidade de ferramentas de hackers, deixando seu sistema vulnerável a violações. Por esse motivo, qualquer empresa ou entidade que leva a segurança a sério precisa implementar Autenticação de 2 fatores.

Coloquialmente conhecido como MFA (Autenticação multifatorial), A autenticação de 2 fatores fornece uma camada extra de segurança que exige que os usuários forneçam determinados detalhes, como códigos, ou OTP (Senha única) antes ou depois da autenticação com o nome de usuário e senha usuais.

Hoje em dia várias empresas, como Google, Facebook, Twitter, e AWS, para mencionar alguns fornecem aos usuários a opção de configurar MFA Para proteger ainda mais suas contas.

Neste guia, demonstramos como você pode usar Autenticação de dois fatores com Ubuntu.

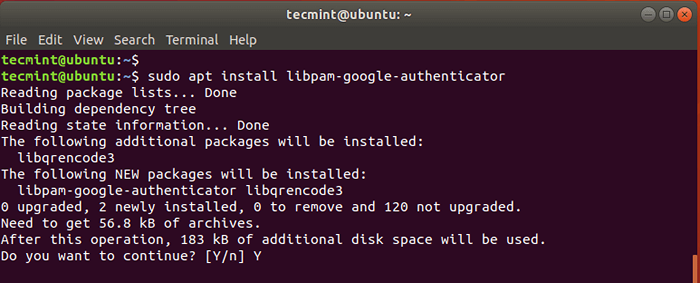

Etapa 1: Instale o pacote PAM do Google

Primeiro, instale o Google Pam pacote. Pam, uma abreviação para Módulo de autenticação travável, é um mecanismo que fornece uma camada extra de autenticação na plataforma Linux.

O pacote está hospedado no Ubuntu Repositório, então prossiga e use o comando APT para instalá -lo da seguinte forma:

$ sudo apt install libpam-Google-autenticator

Quando solicitado, acerte 'Y' e pressione DIGITAR Para continuar com a instalação.

Instale o Google Pam no Ubuntu

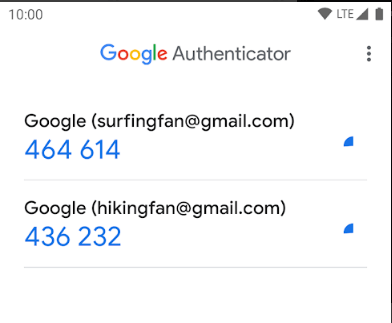

Instale o Google Pam no Ubuntu Etapa 2: Instale o aplicativo Google Authenticator em seu smartphone

Além disso, você precisa instalar o aplicativo do Google Authenticator em seu tábua ou Smartphone. O aplicativo lhe apresentará um 6 dígitos OTP codificar que renova automaticamente a cada 30 segundos.

Google Authenticator

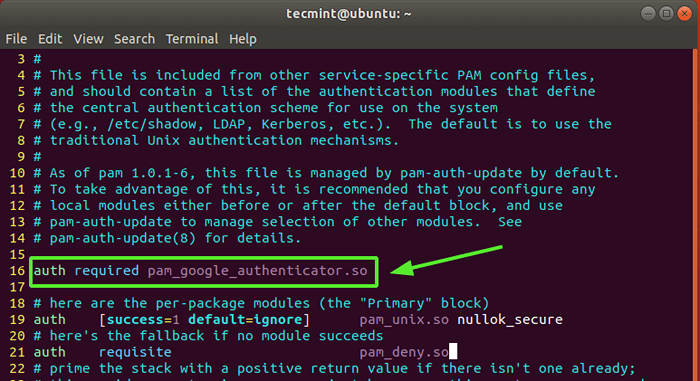

Google Authenticator Etapa 3: Configure o Google Pam no Ubuntu

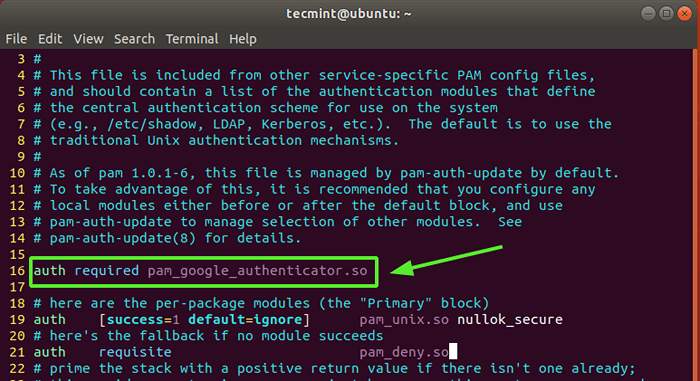

Com o Google Authenticator aplicativo em vigor, procederemos e configuraremos o pacote do Google Pam em Ubuntu modificando o /etc/pam.D/Common-Auth arquivo como mostrado.

$ sudo vim /etc /pam.D/Common-Auth

Anexar a linha abaixo ao arquivo, conforme indicado.

Auth Necessou Pam_Google_Authenticator.então

Configure Pam no Ubuntu

Configure Pam no Ubuntu Salve o arquivo e saia.

Agora, execute o comando abaixo para inicializar Pam.

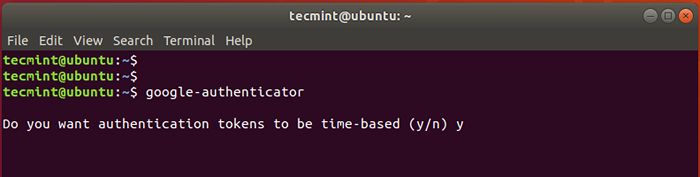

$ google-autenticador

Isso evocará algumas perguntas na tela do seu terminal. Primeiro, você será perguntado se deseja que os tokens de autenticação sejam baseados no tempo.

Autenticação baseada no tempo Tokens expirarem após um certo tempo. Por padrão, isso é depois 30 Secs, sobre o qual um novo conjunto de tokens é gerado. Esses tokens são considerados mais seguros do que os tokens não baseados no tempo e, portanto, digite 'y' para sim e atingir DIGITAR.

Configure o Google Authenticator

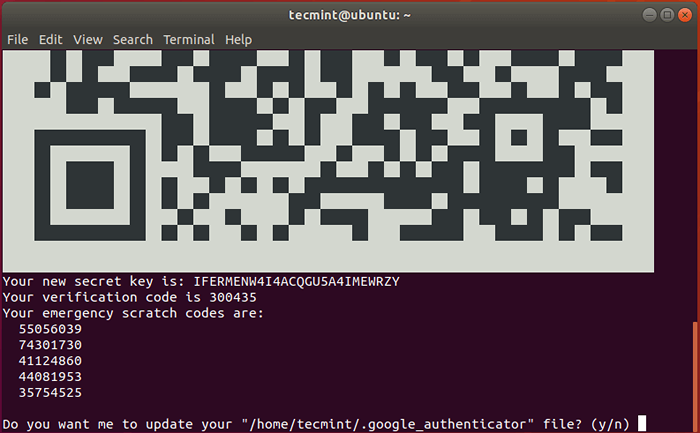

Configure o Google Authenticator Em seguida, a Código QR será exibido no terminal, como mostrado abaixo e logo abaixo dele, algumas informações serão exibidas. As informações exibidas incluem:

- Chave secreta

- Código de verificação

- Códigos de arranhões de emergência

Você precisa salvar essas informações em um cofre para referência futura. O Códigos de arranhões de emergência são extremamente úteis no caso de você perder seu dispositivo autenticador. Caso algo aconteça com seu dispositivo de autenticação, use os códigos.

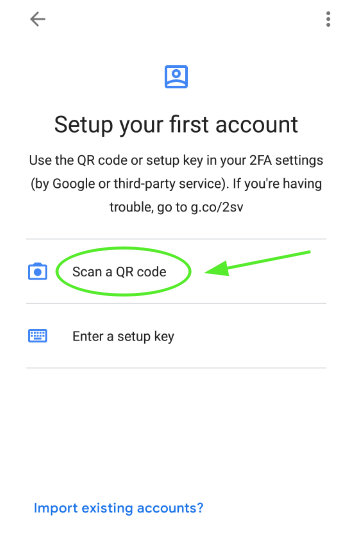

Inicie o Google Authenticator Aplicativo no seu dispositivo inteligente e selecione 'Digitalize o código QR'Para escanear o código QR apresentado.

Digitalize o código QR

Digitalize o código QR OBSERVAÇÃO: Você precisa maximizar a janela do terminal para digitalizar todo o código QR. Depois que o código QR for digitalizado, um OTP de seis dígitos que muda a cada 30 segundos será exibido no aplicativo.

Códigos QR

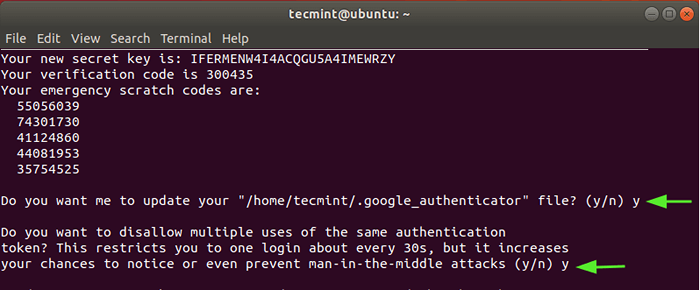

Códigos QR Depois disso, selecione 'y' Para atualizar o arquivo do Google Authenticator em sua pasta doméstico.

No próximo prompt, restrinja o login a apenas um login 30 segundos para evitar ataques que possam surgir devido a ataques de homem no meio. Então selecione 'y'

Atualize o arquivo do Google Authenticator

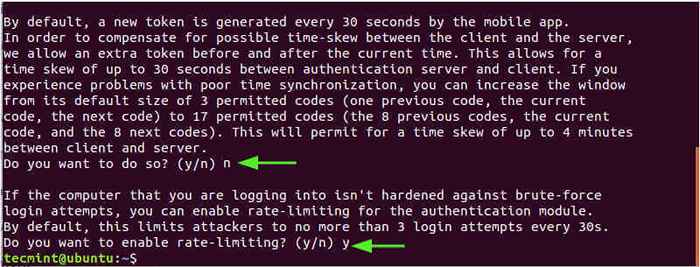

Atualize o arquivo do Google Authenticator No próximo prompt, selecione 'n' Para proibir a extensão da duração do tempo que aborda o tempo entre o servidor e o cliente. Esta é a opção mais segura, a menos que você esteja enfrentando desafios com sincronização de mau tempo.

E finalmente, permitir que a limitação de taxa seja apenas 3 Tentativas de login.

Ativar a limitação da taxa

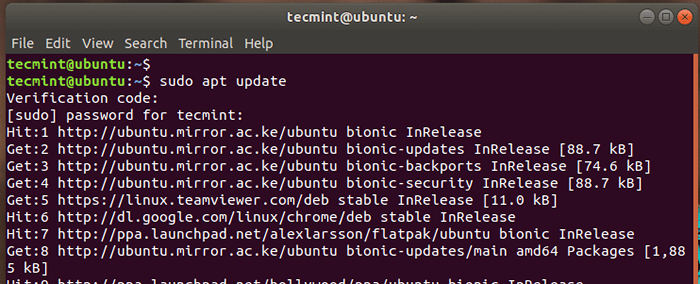

Ativar a limitação da taxa Neste ponto, terminamos de implementar o Autenticação de 2 fatores recurso. De fato, se você executar algum comando sudo, você será solicitado a um código de verificação que poderá obter do App do Google Authenticator.

Verifique a autenticação do Google

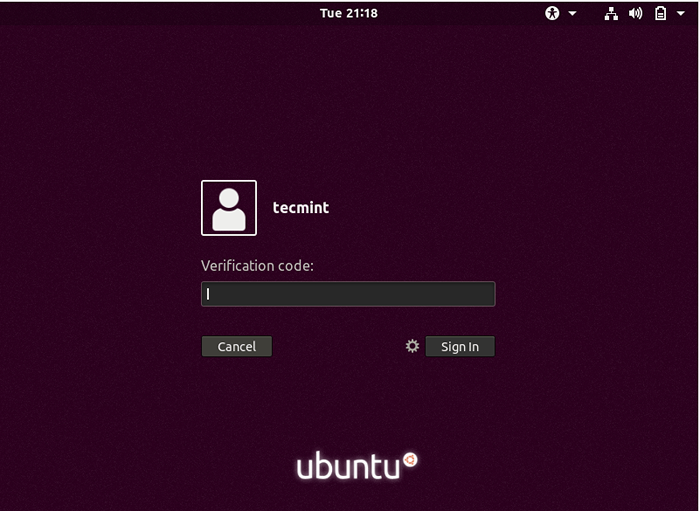

Verifique a autenticação do Google Você pode verificar ainda mais isso reiniciando e, depois de chegar à tela de login, você será solicitado para fornecer seu código de verificação.

Ubuntu Google Authentication Login

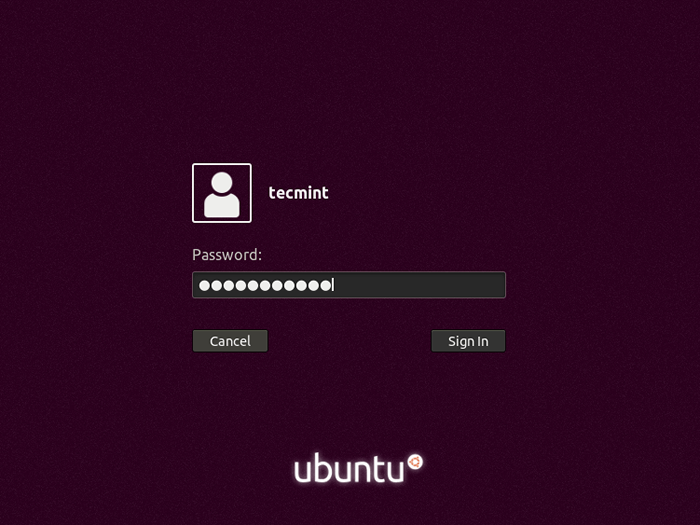

Ubuntu Google Authentication Login Depois de fornecer seu código do Google Authenticator aplicativo, basta fornecer sua senha para acessar seu sistema.

Senha de login do Ubuntu

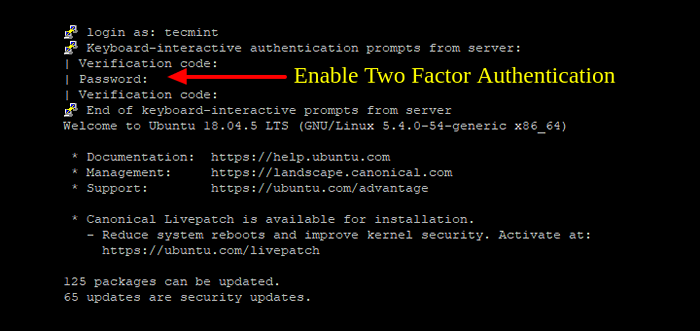

Senha de login do Ubuntu Etapa 4: integrar SSH ao Google Authenticator

Se você pretende usar Ssh com o Google Pam módulo, você precisa integrar os dois. Existem duas maneiras de conseguir isso.

Para autenticação de senha SSH

Para ativar Ssh Autenticação de senha para um usuário regular, primeiro, abra o padrão Ssh arquivo de configuração.

$ sudo vim/etc/ssh/sshd_config

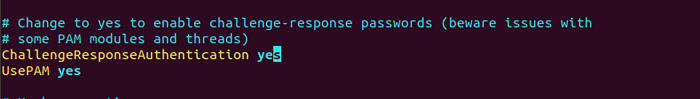

E defina os seguintes atributos para 'sim' como mostrado

Ativar autenticação de senha SSH

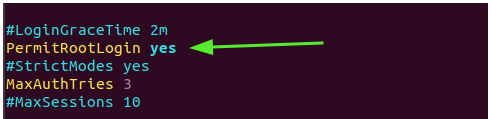

Ativar autenticação de senha SSH Para o usuário root, defina o 'Permitrootlogina' atribuir a 'sim'.

Permitrootlogina sim

Permitir o login root

Permitir o login root Salve o arquivo e saia.

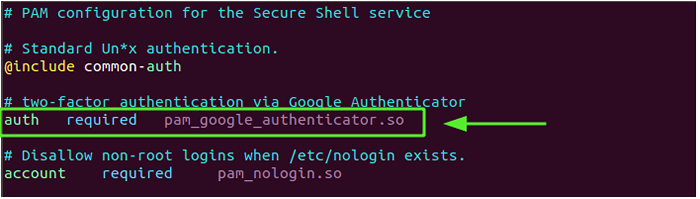

Em seguida, modifique o Pam regra para Ssh

$ sudo vim /etc /pam.d/sshd

Em seguida, anexe a seguinte linha

Auth Necessou Pam_Google_Authenticator.então

Autenticação SSH PAM

Autenticação SSH PAM Por fim, reinicie o Ssh Serviço para que as mudanças entrem em vigor.

$ sudo systemctl reiniciar ssh

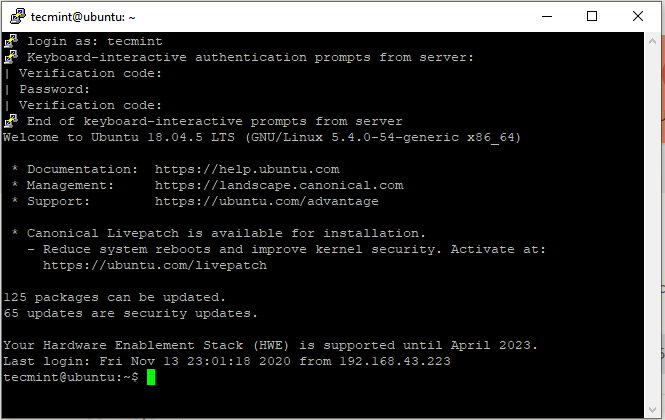

No exemplo abaixo, estamos fazendo login no Ubuntu Sistema do cliente Putty.

Ubuntu SSH Login

Ubuntu SSH Login Para autenticação de chave pública ssh

Se você está usando autenticação de chave pública, Repita as etapas acima e adicione a linha mostrada na parte inferior do /etc/ssh/sshd_config arquivo.

AuthenticationMethods PublicKey, teclado interativo

Mais uma vez, edite o Pam regra para o Ssh Daemon.

$ sudo vim /etc /pam.d/sshd

Em seguida, adicione a seguinte linha.

Auth Necessou Pam_Google_Authenticator.então

Autenticação de chave pública ssh

Autenticação de chave pública ssh Salve o arquivo e reinicie o serviço SSH, como vimos anteriormente.

$ sudo systemctl reiniciar ssh

Desative a autenticação de dois fatores no Ubuntu

Caso você perca seu dispositivo de autenticação ou sua chave secreta, não fique louco. Você pode desativar facilmente a camada de autenticação 2FA e voltar ao seu método simples de login de nome de usuário/senha.

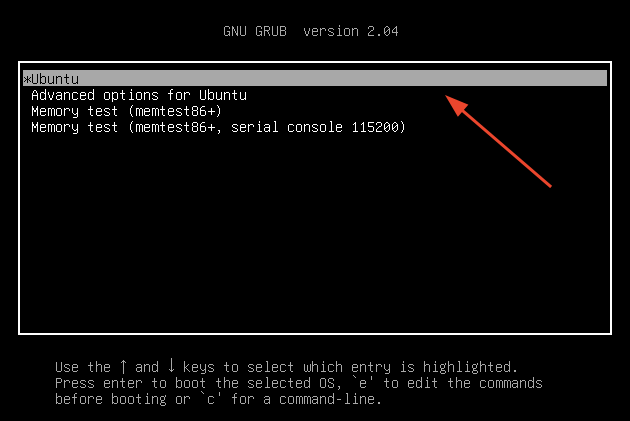

Primeiro, reinicie seu sistema e pressione 'e' Na primeira entrada do grub.

Menu Ubuntu Grub

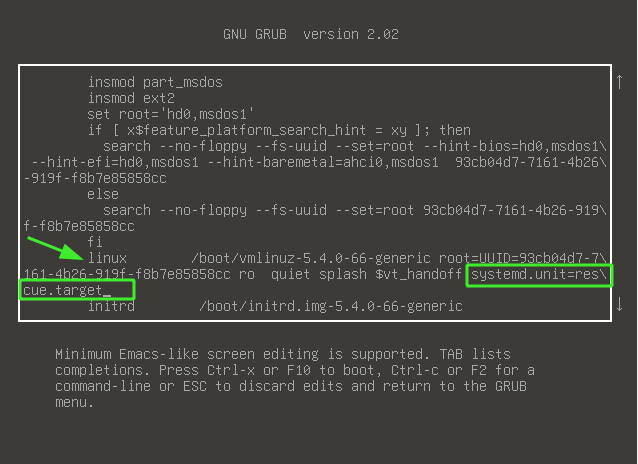

Menu Ubuntu Grub Role e localize a linha que começa com Linux e termina com silêncio Splash $ VT_HANDOFF. Anexar a linha Systemd.unidade = resgate.alvo e pressione Ctrl + x Para entrar no modo de resgate

Editar parâmetros do Ubuntu Grub

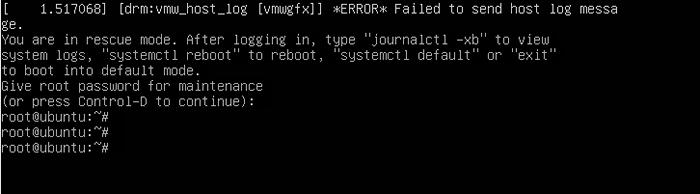

Editar parâmetros do Ubuntu Grub Depois de ganhar o shell, forneça a senha raiz e pressione DIGITAR.

Modo de resgate do Ubuntu

Modo de resgate do Ubuntu Em seguida, prossiga e exclua o .Google-autenticador Arquive no seu diretório doméstico da seguinte forma. Certifique -se de substituir o nome de usuário pelo seu próprio nome de usuário.

# rm/home/nome de usuário/.google_authenticator

Em seguida, edite o /etc/pam.D/Common-Auth arquivo.

# $ vim /etc /pam.D/Common-Auth

Comente ou exclua a seguinte linha:

Auth Necessou Pam_Google_Authenticator.então

Salve o arquivo e reinicie seu sistema. Na tela de login, você só será obrigado a fornecer seu nome de usuário e senha para autenticar.

E isso nos leva ao final deste artigo. Ficaremos felizes em saber como foi.

- « Como acelerar o nginx com cache de varnish no CentOS 7

- Como trabalhar com o Markdown com sabor do Github no Linux »