Como usar o dnsenum para digitalizar os registros DNS do seu servidor

- 3759

- 511

- Randal Kuhlman

Objetivo

Use dnsenum para digitalizar seu servidor para ver quais informações estão disponíveis publicamente.

Distribuições

Isso funciona melhor com o Kali Linux, mas pode ser feito em qualquer distribuição com Perl.

Requisitos

Uma instalação do Linux funcionando. A raiz é necessária se você precisar instalar o dnsenum.

Dificuldade

Fácil

Convenções

- # - requer que os comandos Linux sejam executados com privilégios root diretamente como usuário root ou por uso de

sudocomando - $ - Requer que os comandos do Linux sejam executados como um usuário não privilegiado regular

Introdução

É importante testar regularmente qualquer servidor voltado para o público para ver quais informações estão disponibilizando. Essa informação é importante para os atacantes. Eles podem usá -lo para montar uma foto do seu servidor, o que está sendo executado e quais explorações podem funcionar contra ele.

Instale o dnsenum

Se você está dirigindo Kali, você já tem dnsenum, então não há necessidade de se preocupar. Se você está executando outra coisa, verifique se você tem Perl (você provavelmente tem). Você também precisa de algumas bibliotecas perl para obter a funcionalidade completa.

$ sudo apt install lbtest-www-mecanize-perl libnet-whois-ip-perl

A partir daí, você pode baixar e executar o dnsenum. É apenas um script perl. Você pode obtê -lo no [Github] do projeto (https: // github.com/fwaeytens/dnsenum).

Realizando uma varredura básica

É super fácil executar uma varredura básica. Point dnsenum na direção do domínio do servidor e execute a varredura. Faça isso apenas com um servidor que você possui ou tem permissão para digitalizar. Este guia usará Hackthissite.org, que é um site projetado para testar ferramentas de pentesting.

Execute o comando completo.

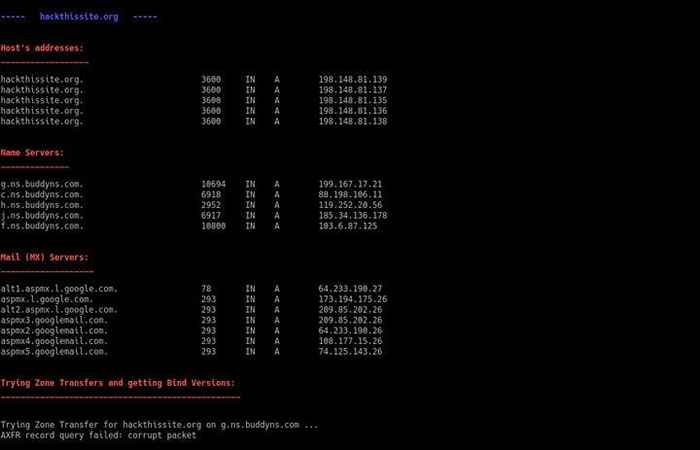

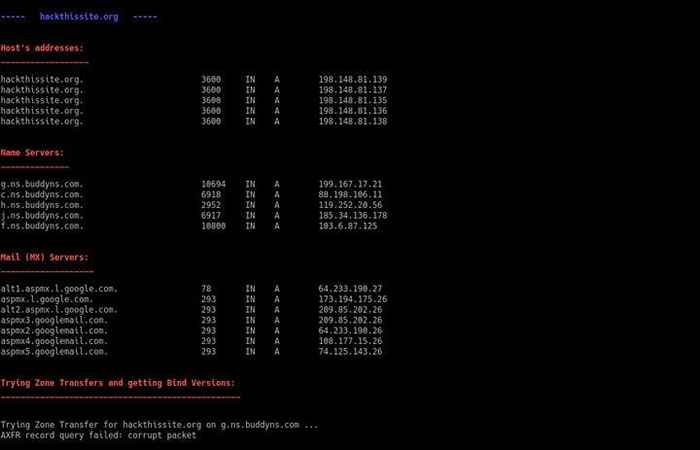

$ dnsenum hackthissite.org

O relatório mostrará todos os registros do DNS que o script foi capaz de encontrar. Ele também encontrará os servidores de nomes que estão sendo usados, registros de email e endereços IP.

O script tentará transferências de zona também. Se bem -sucedido, eles podem ser usados para realizar um ataque.

Uma varredura mais avançada

Se você deseja coletar mais informações sobre o site, pode cavar as bandeiras que o dnsenum disponibiliza, ou você pode usar o --enum bandeira. Ele tentará reunir informações Whois e usar o Google para desenterrar subdomínios, se estiverem disponíveis.

$ DNSENUM -ANUM HACKTHISSITE.org

Os resultados terão entradas e seções adicionais para os subdomínios. Qualquer informação adicional pode ajudá -lo a entender melhor o seu servidor.

Pensamentos finais

Dnsenum é uma ótima maneira de coletar informações. As informações são essenciais para entender e prevenir ataques. Em muitos casos, as violações de segurança acontecem porque algo foi esquecido. Quanto mais você souber sobre o seu servidor, melhor preparado para evitar uma violação.

Tutoriais do Linux relacionados:

- Como fazer bota dupla kali linux e windows 10

- Coisas para instalar no Ubuntu 20.04

- Lista das melhores ferramentas Kali Linux para testes de penetração e…

- Como instalar o Kali Linux no VMware

- Configuração do servidor Kali HTTP

- Defina a senha do kali root e ative o login root

- Coisas para fazer depois de instalar o Ubuntu 20.04 fossa focal linux

- Endurecendo Kali Linux

- Como verificar a versão Kali Linux

- Instaladores de software GUI para Kali Linux