Como procurar rootkits, backdoors e explorações usando 'Rootkit Hunter' no Linux

- 1258

- 246

- Leroy Lebsack

Gente, se você é um leitor regular de Tecmint.com você notará que este é o nosso terceiro artigo sobre ferramentas de segurança. Nos dois artigos anteriores, demos a você toda a orientação de como garantir Apache e Sistemas Linux de Malware, Dos, e DDoS Ataques usando mod_security e mod_evasive e lmd (detecção de malware linux).

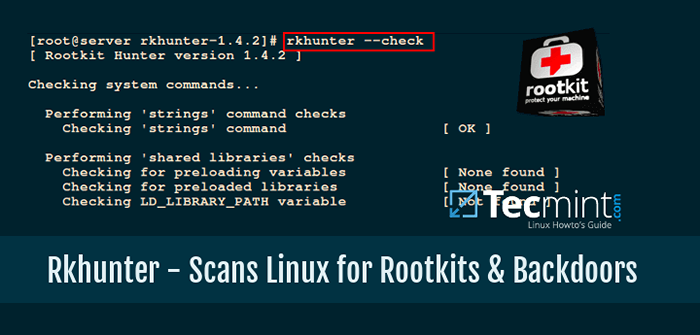

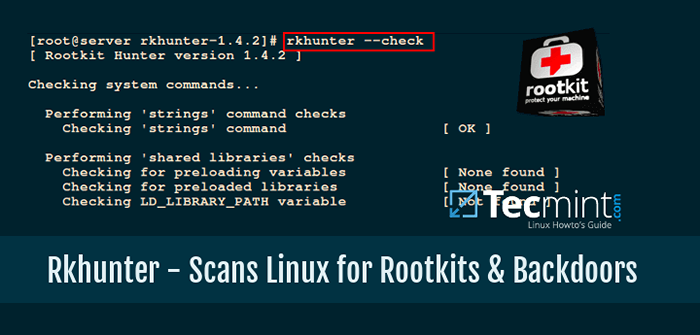

Novamente, estamos aqui para apresentar uma nova ferramenta de segurança chamada Rkhunter (Rootkit Hunter). Este artigo o guiará sobre uma maneira de instalar e configurar Rkh (Rootkit Hunter) em sistemas Linux usando o código -fonte.

ROOTKIT HUNTER - Sistemas Linux para rootkits, backdoors e explorações locais

ROOTKIT HUNTER - Sistemas Linux para rootkits, backdoors e explorações locais O que é rkhunter?

Rkhunter (Rootkit Hunter) é uma ferramenta de scanner baseada em linux/linux de código aberto para sistemas Linux lançados em Gpl Isso verifica backdoors, rootkits e explorações locais em seus sistemas.

Ele digitaliza arquivos ocultos, permissões erradas definidas em binários, cordas suspeitas no kernel, etc. Para saber mais sobre Rkhunter e seus recursos, visite http: // rkhunter.sourceforge.líquido/.

Instale o Scanner Rootkit Hunter em sistemas Linux

Etapa 1: Download de rkhunter

Primeiro, baixe a versão estável mais recente do Rkhunter ferramenta indo para http: // rkhunter.sourceforge.rede/ ou use o abaixo Wget comando para baixá -lo em seus sistemas.

# cd/tmp # wget http: // downloads.sourceforge.net/projeto/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.alcatrão.gz

Etapa 2: Instalando o RKHunter

Depois de baixar a versão mais recente, execute os seguintes comandos como um raiz Usuário para instalá -lo.

# tar -xvf rkhunter -1.4.6.alcatrão.gz # cd rkhunter-1.4.6 # ./instalador.SH -Layout Padrão -Instalação

Saída de amostra

Sistema de verificação para: ROOTKIT HUNTER INSTALADOR ARQUIVOS: Found A Web File Download Comando: WGE. Verificando diretórios de instalação: diretório/usr/local/share/doc/rkhunter-1.4.2: Criando: OK Diretório/Usr/Local/Share/Man/Man8: Existe e é gravável. Diretório /etc: existe e é gravável. Diretório/usr/local/bin: existe e é gravável. Diretório/usr/local/lib64: existe e é gravável. Diretório /var /lib: existe e é gravável. Diretório/usr/local/lib64/rkhunter/scripts: criando: ok diretório/var/lib/rkhunter/db: criando: ok diretório/var/lib/rkhunter/tmp: criando: ok diretório/var/lib/rkhunter/db /i18n: Criando: OK Diretório/var/lib/rkhunter/db/assinaturas: criando: ok instalando check_modules.PL: Ok, instalando FileHashsha.PL: Ok, instalando estatísticas.PL: ok instalando readlink.SH: ok instalando backdoorports.DAT: ok instalando espelhos.DAT: ok instalando programas_bad.DAT: ok instalando o Susscan.DAT: ok instalando rkhunter.8: Ok, instalando Agradecimentos: Ok, instalando Changelog: ok instalando perguntas frequentes: ok instalando licença: ok instalando o ReadMe: ok instalando arquivos de suporte ao idioma: ok instalando assinaturas clamav: ok instalando rkhunter: ok instalando rkhunter.conf: ok instalação completa

Etapa 3: Atualizando RKHunter

Execute o Rkh Updater para preencher as propriedades do banco de dados executando o seguinte comando.

#/usr/local/bin/rkhunter -update #/usr/local/bin/rkhunter --propupd

Saída de amostra

[Rootkit Hunter versão 1.4.6] Verificando os arquivos de dados do RKHunter… Verificando espelhos de arquivo.DAT [atualizado] Verificando o arquivo programas_bad.dat [sem atualização] Verificando o arquivo backdoorports.dat [sem atualização] checando o arquivo suspensa.dat [sem atualização] Verificação do arquivo i18n/cn [sem atualização] Verificação do arquivo i18n/de [sem atualização] Verificação do arquivo i18n/en [sem atualização] checando o arquivo i18n/tr [sem atualização].UTF8 [sem atualização] Verificação do arquivo i18n/zh [sem atualização] Arquivo de verificação i18n/zh.UTF8 [sem atualização] Verificando o arquivo i18n/ja [sem atualização] File criado: pesquisado por 177 arquivos, encontrado 131, faltando hashes 1

Etapa 4: Definindo alertas de cronjob e e -mail

Crie um arquivo chamado rkhunter.sh sob /etc/cron.diário/, que então digitaliza seu sistema de arquivos todos os dias e envia notificações por e -mail para o seu ID de e -mail. Crie o seguinte arquivo com a ajuda do seu editor favorito.

# vi /etc /cron.diariamente/rkhunter.sh

Adicione as seguintes linhas de código e substitua “YourServerNamehere" com o seu "Nome do servidor" e "[Email protegido]" com o seu "Identificação do email““.

#!/bin/sh (/usr/local/bin/rkhunter --versioncheck/usr/local/bin/rkhunter-update/usr/local/bin/rkhunter --cronjob-report-warnings-somente) | /bin/Mail -S 'Rkhunter diariamente Run (PutyourServerNamehere) ' [Email protegido]

Definir permissão executada no arquivo.

# chmod 755 /etc /cron.diariamente/rkhunter.sh

Etapa 5: varredura manual e uso

Para escanear todo o sistema de arquivos, execute o Rkhunter Como usuário raiz.

# rkhunter -check

Saída de amostra

[Rootkit Hunter versão 1.4.6] Verificando os comandos do sistema… executando o comando 'strings' verifica a verificação do comando 'strings' [ok] executando 'bibliotecas compartilhadas' verificando variáveis de pré -carregamento [nenhuma encontrada] verificando bibliotecas pré -carregadas [nenhuma encontrada] verificando ld_library_path variable [não encontrado] desempenho Propriedades do arquivo Verifica a verificação de pré -requisitos [ok]/usr/local/bin/rkhunter [ok]/usr/sbin/adduser [ok]/usr/sbin/chkconfig [ok]/usr/sbin/chroot [ok]/usr/ sbin/depmod [ok]/usr/sbin/fsck [ok]/usr/sbin/fuser [ok]/usr/sbin/groupadd [ok]/usr/sbin/groupdel [ok]/usr/sbin/groupmod [ok ]/usr/sbin/grpck [ok]/usr/sbin/ifconfig [ok]/usr/sbin/ifdown [aviso]/usr/sbin/ifup [aviso]/usr/sbin/init [ok]/usr/sbin /insmod [ok]/usr/sbin/ip [ok]/usr/sbin/lsmod [ok]/usr/sbin/lsof [ok]/usr/sbin/modinfo [ok]/usr/sbin/modprobe [ok] /usr/sbin/nologin [ok]/usr/sbin/pwck [ok]/usr/sbin/rmmod [ok]/usr/sbin/route [ok]/usr/sbin/rsysLogd [ok]/usr/sbin/runlevel [ok]/usr/sbin/ sestatus [ok]/usr/sbin/sshd [ok]/usr/sbin/sulogin [ok]/usr/sbin/sysctl [ok]/usr/sbin/tcpd [ok]/usr/sbin/useradd [ok]/ usr/sbin/userdel [ok]/usr/sbin/userMod [ok]… [pressione para continuar] checando o rootkits… executando a verificação de arquivos e diretórios de rootkit conhecidos 55808 Trojan -Variante a [não encontrada] Adm worm [não encontrado] Ajakit rootkit [não encontrado] adoro rootkit [não encontrado] kit APA [não encontrado]… [Pressione para continuar] realizando verificações adicionais de rootkit de suckit de que você está sendo verificações adicionais [ok] Arquivos e diretórios rootkit [nenhum encontrado] verificando possíveis strings rootkit [nenhum encontrado]… [Pressione para continuar] verificando a rede ... executando verificações nas portas de rede checando portas de backdoor [nenhum encontrado] ... executando o arquivo de configuração do sistema verificando para uma verificação de um verificação de arquivo Arquivo de configuração SSH [Found] Verificação se o acesso à raiz SSH é permitido [aviso] Verificação se for permitido o protocolo SSH V1 [aviso] verificando um daemon de registro do sistema em execução [encontrado] verificando um arquivo de configuração de registro do sistema [Found] Verificando se o syslog remoto O registro é permitido [não permitido] ... Resumo do sistema ==================== ArquivoPROPRIEDADES CHECHES… Arquivos Verificados: 137 Arquivos suspeitos: 6 checkit de rootkit… Rootkits Verificado: 383 ROOTKITS POSSÍVEIS: 0 Aplicativos Verificações… Aplicativos Verificados: 5 Aplicativos suspeitos: 2 Os verificações do sistema foram levados: 5 minutos e 38 segundos todos os resultados foram gravados para o Arquivo de log:/var/log/rkhunter.Log um ou mais avisos foram encontrados ao verificar o sistema. Verifique o arquivo de log (/var/log/rkhunter.registro)

O comando acima gera um arquivo de log em /var/log/rkhunter.registro com os resultados de cheque feitos por Rkhunter.

# gato/var/log/rkhunter.registro

Saída de amostra

[11:21:04] Running Rootkit Hunter versão 1.4.6 em Tecmint [11:21:04] [11:21:04] Info: A data de início é de segunda a 21 de dezembro 11:21:04 IST 2020 [11:21:04] [11:21:04] Verificando o arquivo de configuração de configuração e opções de linha de comando… [11:21:04] Informações: o sistema operacional detectado é 'Linux' [11:21:04] Informações: Encontrado o/s Nome: Fedora Release 33 (Trinta e três) [11:21:04 ] Informações: a linha de comando é/usr/local/bin/rkhunter -check [11:21:04] Info: Ambiente Shell Is/Bin/Bash; Rkhunter está usando o Bash [11:21:04] Informações: Usando o arquivo de configuração '/etc/rkhunter.Conf '[11:21:04] Informações: o diretório de instalação é'/usr/local '[11:21:04] Informações: Usando a linguagem' en '[11:21:04] Informações: usando'/var/lib/ rkhunter/db 'como diretório de banco de dados [11:21:04] Informações: usando'/usr/local/lib64/rkhunter/scripts 'como o diretório de script de suporte [11:21:04] informações: usando'/usr/local /sbin/usr/local/bin/usr/sbin/usr/bin/bin/sbin/usr/libexec/usr/local/libexec 'como diretórios de comando [11:21:04] /rkhunter/tmp 'como o diretório temporário [11:21:04] Info: nenhum endereço de correspondência configurado [11:21:04] Informações: X será detectado automaticamente [11:21:04] O comando 'Basename':/usr/bin/basename [11:21:04] Info: Encontrou o comando 'diff':/usr/bin/diff [11:21:04] Informações: encontrou o comando 'Dirname': /usr/bin/Dirname [11:21:04] Informações: Encontrou o comando 'arquivo':/usr/bin/arquivo [11:21:04] Informações: encontrou o comando 'find':/usr/bin/encontre [11:21:04] Informações: Encontrou o Comando 'Ifconfig':/usr/sbin/ifconfig [11:21:04] Informações: encontrou o comando 'ip':/usr/sbin/ip [11:21:04] Informações: Encontrou o 'IPCS' Command:/usr/bin/ipcs [11:21:04] Informações: Encontrou o Comando 'LDD':/usr/bin/ldd [11:21:04] Informações: encontrou o comando 'lsattr':/ usr/bin/lsattr…

Para mais informações e opções, execute o seguinte comando.

# rkhunter -Help

Se você gostou deste artigo, compartilhar é o caminho certo para agradecer.

- « Instale o mais recente cliente de email 'Thunderbird' em sistemas Linux

- Como migrar a instalação do CentOS 8 para o CentOS Stream »