Como instalar o Splunk Log Analyzer no CentOS 7

- 1329

- 236

- Enrique Crist

Splunk é um software poderoso, robusto e totalmente integrado para gerenciamento de logs corporativos em tempo real para coletar, armazenar, pesquisar, diagnosticar e relatar quaisquer dados gerados por log e máquina, incluindo registros de aplicativos estruturados, não estruturados e complexos.

Ele permite coletar, armazenar, indexar, pesquisar, correlacionar, visualizar, analisar e relatar todos os dados de log ou dados gerados pela máquina rapidamente e de maneira repetível, para identificar e resolver problemas operacionais e de segurança.

Além disso, o Splunk suporta uma ampla gama de casos de uso de gerenciamento de logs, como consolidação e retenção de logs, segurança, operações de TI solucionando, solução de problemas de aplicativos, bem como relatórios de conformidade e muito mais.

Recursos Splunk:

- É facilmente escalável e totalmente integrado.

- Suporta fontes de dados locais e remotas.

- Permite dados de máquinas de indexação.

- Suporta pesquisar e correlacionar todos os dados.

- Permite que você perfure e para cima e gire os dados.

- Suporta monitoramento e alerta.

- Também suporta relatórios e painéis para visualização.

- Fornece acesso flexível a bancos de dados relacionais, dados delimitados de campo em valor separado por vírgula (.CSV) arquivos ou outros lojas de dados corporativas, como Hadoop ou NoSQL.

- Suporta uma ampla gama de casos de uso de gerenciamento de logs e muito mais.

Neste artigo, mostraremos como instalar a versão mais recente de Splunk Analisador de log e como adicionar um arquivo de log (fonte de dados) e pesquisá -lo em busca de eventos em CENTOS 7 (também funciona em RHEL distribuição).

Requisitos recomendados do sistema:

- Um servidor CentOS 7 ou servidor RHEL 7 com instalação mínima.

- RAM mínima de 12 GB

Ambiente de teste:

- Linode VPS com CentOS 7 Instalação mínima.

Instale o Splunk Log Analyzer para monitorar o CentOS 7 toras

1. Vá para o site Splunk, crie uma conta e pegue a versão mais recente disponível para o seu sistema na página de download do Splunk Enterprise. Pacotes de RPM estão disponíveis para Red Hat, Centos e versões semelhantes do Linux.

Como alternativa, você pode baixá -lo diretamente através do navegador da web ou obter o link de download e usar o wget Commandv para pegar o pacote através da linha de comando como mostrado.

# wget -o splunk -7.1.2-A0C72A66DB66-Linux-2.6-x86_64.RPM 'https: // www.Splunk.com/bin/splunk/downloadActivityServlet?Arquitetura = x86_64 & plataforma = linux & versão = 7.1.2 & Produto = Splunk & FileName = Splunk-7.1.2-A0C72A66DB66-Linux-2.6-x86_64.rpm & wget = true '

2. Depois de baixar o pacote, instale o RPM SPLUNK ENTERPRISE No diretório padrão /opt/splunk Usando o RPM Package Manager, conforme mostrado.

# rpm -i splunk -7.1.2-A0C72A66DB66-Linux-2.6-x86_64.RPM Aviso: Splunk-7.1.2-A0C72A66DB66-Linux-2.6-x86_64.RPM: Cabeçalho V4 DSA/SHA1 Assinatura, ID da chave 653FB112: Nokey UserAdd: Não é possível criar diretório /opt/splunk completo

3. Em seguida, use o Splunk Enterprise Interface da linha de comando (CLI) para iniciar o serviço.

#/opt/splunk/bin/./Splunk Start

Leia o SContrato de Licença de Software Plunk pressionando Digitar. Depois de concluir a leitura, você será solicitado, você concorda com esta licença? Digitar Y continuar.

Você concorda com esta licença? [S/N]: y Em seguida, crie credenciais para a conta do administrador, sua senha deve conter pelo menos 8 caracteres ASCII imprimíveis totais.

Crie credenciais para a conta do administrador. Os caracteres não aparecem na tela quando você digita a senha. A senha deve conter pelo menos: * 8 caracteres ASCII imprimíveis totais. Por favor, insira uma nova senha: Confirme nova senha:

4. Se todos os arquivos instalados estiverem intactos e todas as verificações preliminares passadas, o daemon do servidor Splunk (Splunkd) será iniciado, uma chave privada RSA de 2048 bits será gerada e você poderá acessar a interface da web splunk.

Todos os cheques preliminares passados. Iniciando daemon do servidor Splunk (Splunkd) ... gerando uma chave privada de 2048 bits RSA… +++… +++ escrevendo nova chave privada para 'privkeysecure.PEM '----- Signature OK Assunto =/CN = Tecmint/O = SplunkUser obtendo CA Chave Privada Escrevendo RSA Chave http: // 127.0.0.1: 8000 Para estar disponível ... feito se você ficar preso, estamos aqui para ajudar. Procure respostas aqui: http: // docs.Splunk.com a interface da web splunk está em http: // Tecmint: 8000

5. Em seguida, porta aberta 8000 Em que o Splunk Server ouve, no seu firewall usando o Firewall-CMD.

# firewall-cmd --add-port = 8000/tcp --permanent # firewall-cmd--reload

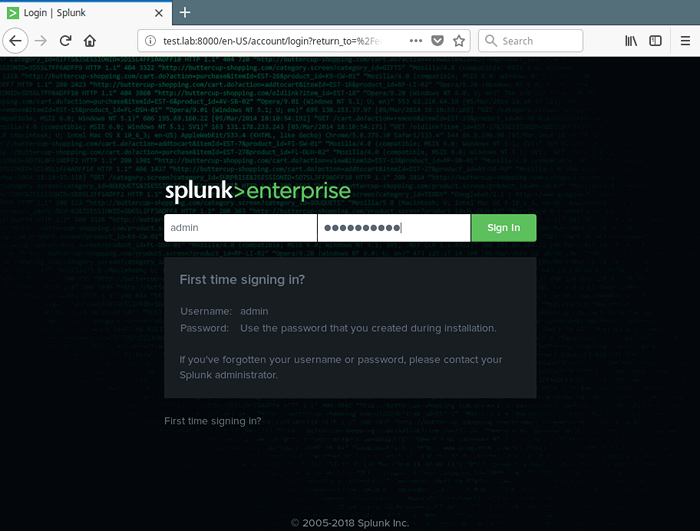

6. Abra um navegador da web e digite o seguinte URL para acessar a interface da Web Splunk.

http: // server_ip: 8000

Para fazer login, use o nome de usuário: admin e a senha que você criou durante o processo de instalação.

Página de login Splunk

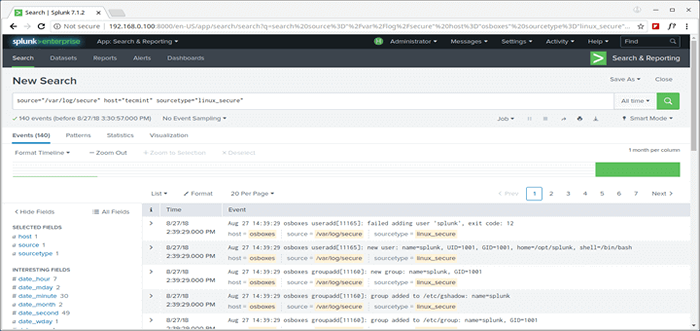

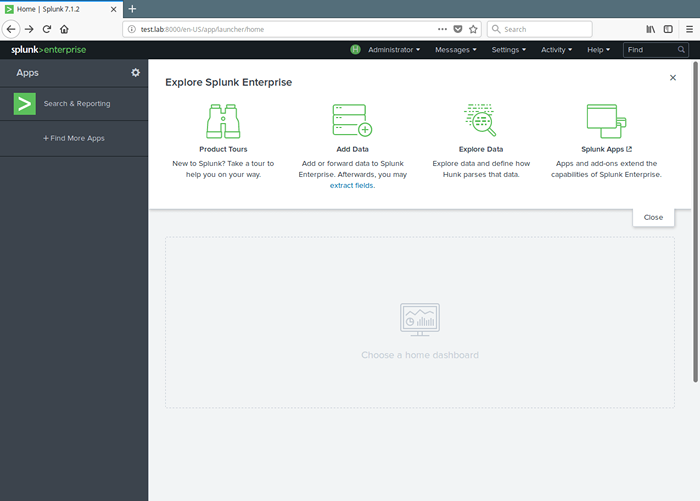

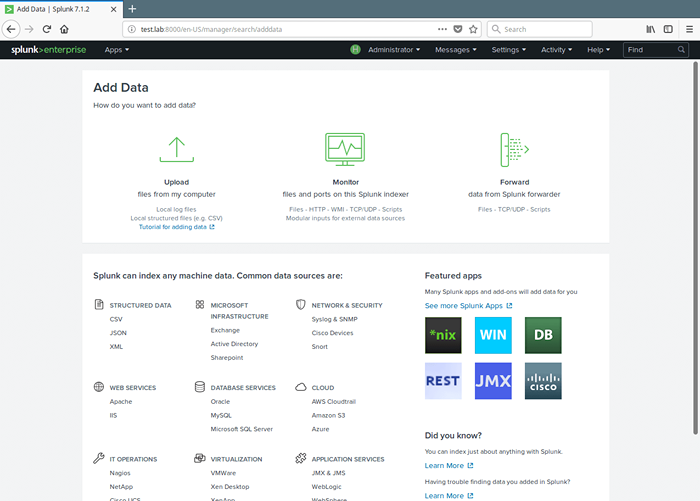

Página de login Splunk 7. Após um login bem -sucedido, você pousará no console administrativo do Splunk mostrado na captura de tela a seguir. Para monitorar um arquivo de log, por exemplo /var/log/seguro, Clique em Adicione dados.

Splunk Adicionar dados

Splunk Adicionar dados 8. Em seguida, clique em Monitor Para adicionar dados de um arquivo.

Arquivo de dados do monitor splunk

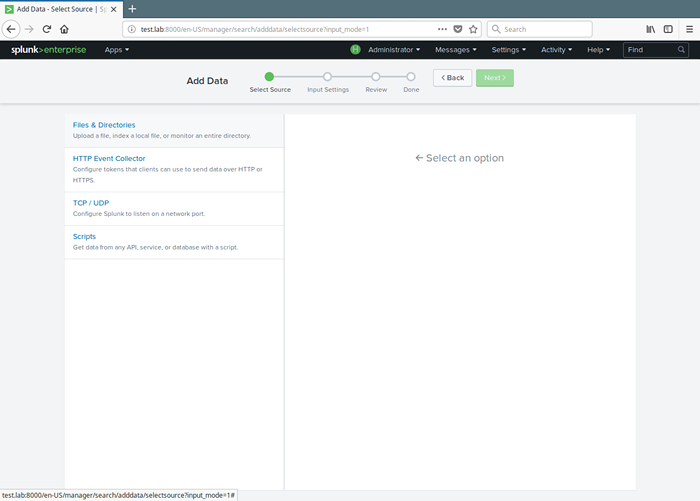

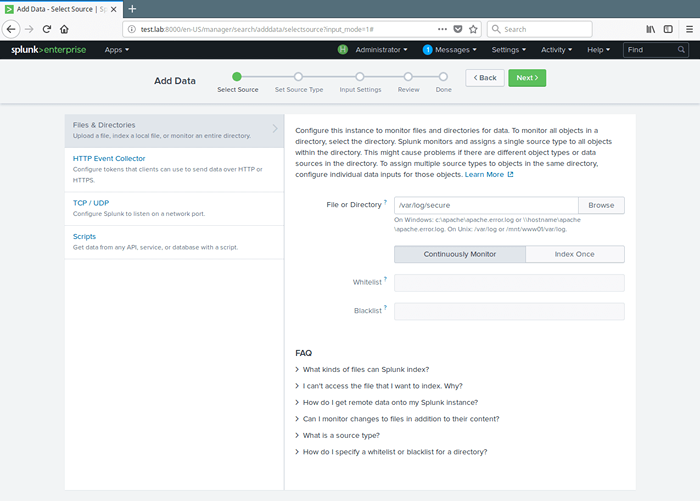

Arquivo de dados do monitor splunk 9. Na próxima interface, escolha Arquivos e diretórios.

Selecione Arquivo Splunk e Diretórios

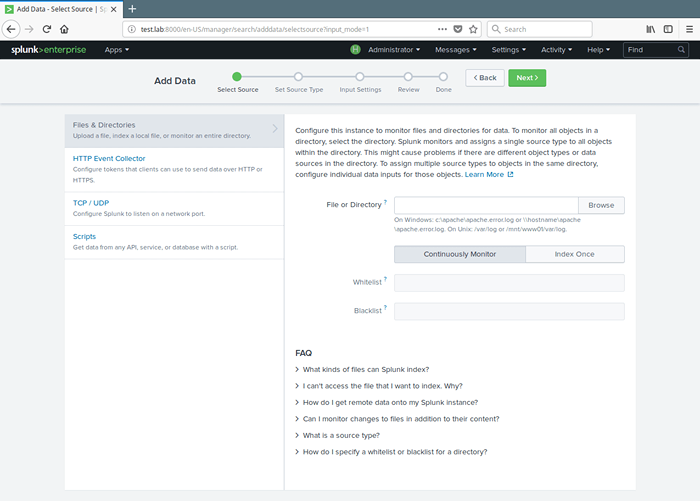

Selecione Arquivo Splunk e Diretórios 10. Em seguida, configure a instância para monitorar arquivos e diretórios para obter dados. Para monitorar todos os objetos em um diretório, selecione o diretório. Para monitorar um único arquivo, selecione -o. Clique em Navegar Para selecionar a fonte de dados.

Selecione a instância do Splunk para monitorar

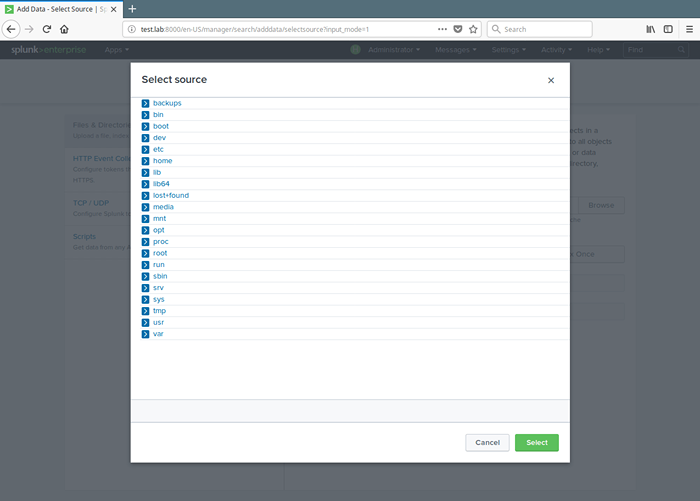

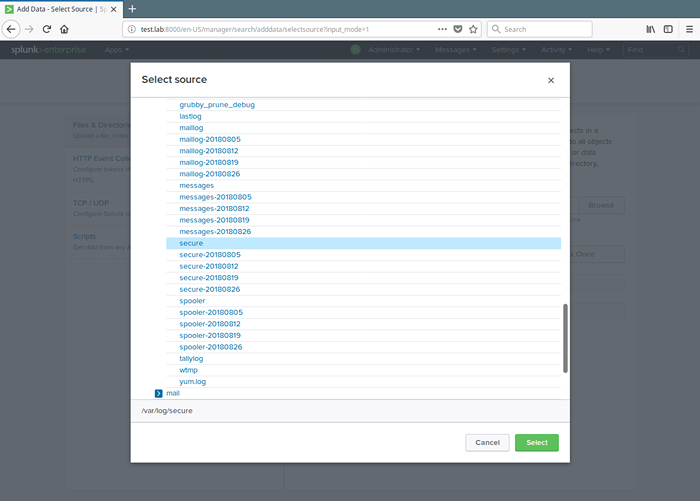

Selecione a instância do Splunk para monitorar 11. Uma lista de diretórios em seu raiz(/) Diretório será mostrado a você, navegue até o arquivo de log que você deseja monitorar (/var/log/seguro) e clique Selecione.

Selecione Monitor Source Data

Selecione Monitor Source Data  Selecione o arquivo de dados do monitor

Selecione o arquivo de dados do monitor 12. Depois de selecionar a fonte de dados, selecione Monitore continuamente Para assistir a esse arquivo de log e clicar em Próximo Para definir o tipo de fonte.

Definir configurações de fonte de dados do monitor

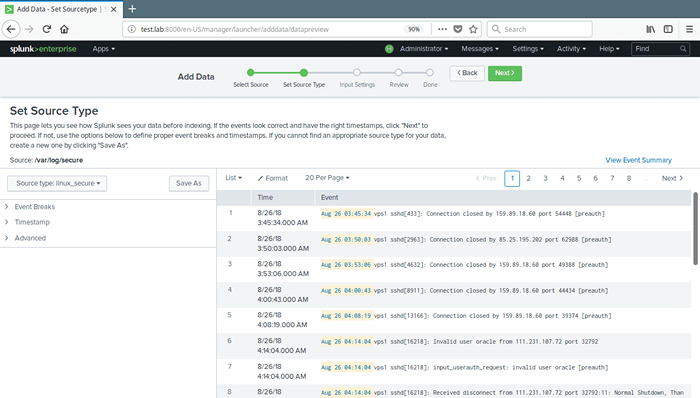

Definir configurações de fonte de dados do monitor 13. Em seguida, defina o tipo de fonte para sua fonte de dados. Para o nosso arquivo de log de teste (/var/log/seguro), Precisamos selecionar Sistema operacional → linux_secure; Isso informa que o arquivo contém mensagens relacionadas a segurança de um sistema Linux. Então clique Próximo para prosseguir.

Definir tipo de fonte de dados

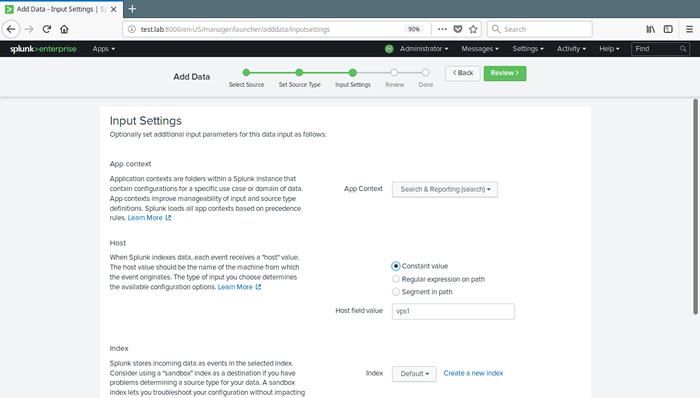

Definir tipo de fonte de dados 14. Opcionalmente, você pode definir parâmetros de entrada adicionais para esta entrada de dados. Sob Contexto de aplicativo, Selecione Pesquisa e relatório. Então clique Análise. Depois de revisar, clique Enviar.

Defina configurações de entrada adicionais

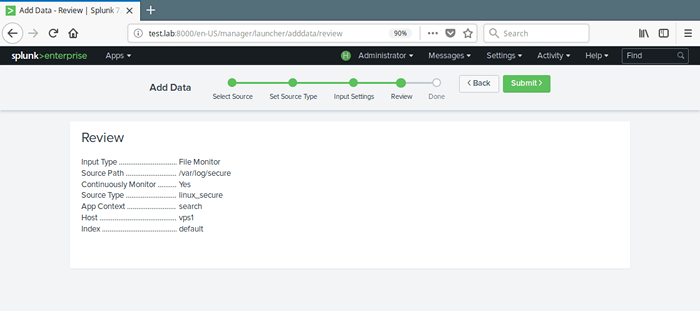

Defina configurações de entrada adicionais  Revise as configurações da fonte de dados

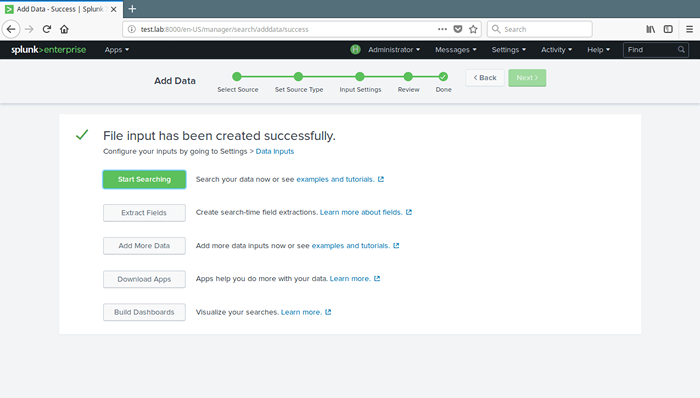

Revise as configurações da fonte de dados 15. Agora sua entrada de arquivo foi criada com sucesso. Clique em Comece a pesquisar Para pesquisar seus dados.

Comece a pesquisar dados

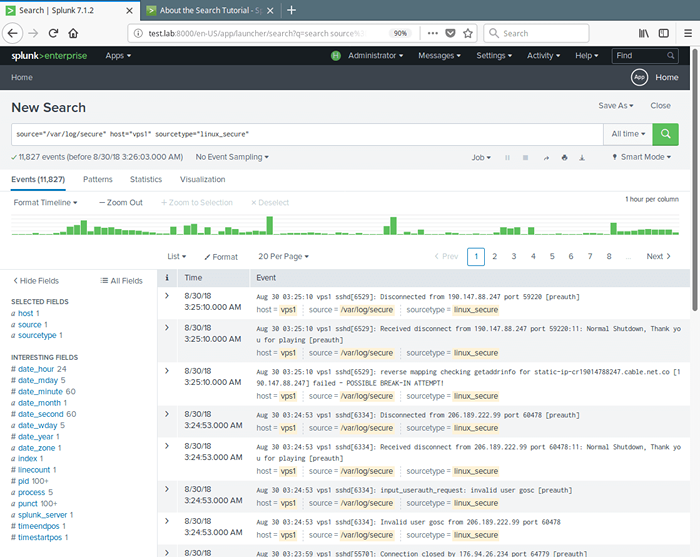

Comece a pesquisar dados  Monitorar relatórios de fonte de dados

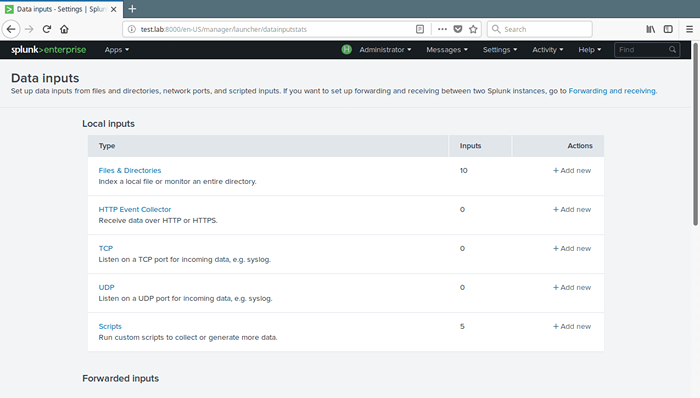

Monitorar relatórios de fonte de dados 16. Para ver todas as suas entradas de dados, vá para Configurações → Dados → Entradas de dados. Em seguida, clique no tipo que você deseja ver, por exemplo, Arquivos e diretórios.

Entradas de dados do Splunk

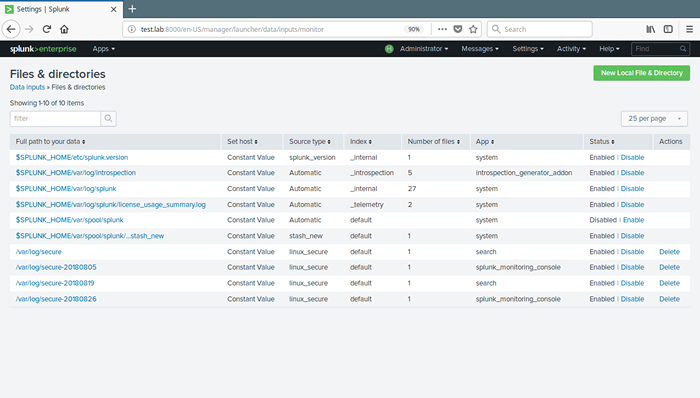

Entradas de dados do Splunk  Veja todas as entradas de dados

Veja todas as entradas de dados 17. A seguir, são apresentados comandos adicionais para gerenciar (reiniciar ou parar) o daemon splunk.

#/opt/splunk/bin/./Splunk reiniciar #/opt/splunk/bin/./Parada de Splunk

A partir de agora, você pode adicionar mais fontes de dados (local ou remoto usando Fornecedor Splunk), explore seus dados e/ou instale aplicativos Splunk para melhorar sua funcionalidade padrão. Você pode fazer mais lendo a documentação do Splunk fornecida no site oficial.

Página inicial do Splunk: https: // www.Splunk.coma

É isso por agora! Splunk é um software de gerenciamento de logs empresarial poderoso, robusto e totalmente integrado em tempo real. Neste artigo, mostramos como instalar a versão mais recente do Splunk Log Analyzer no CentOS 7. Se você tiver alguma dúvida ou pensamento para compartilhar, use o formulário de comentário abaixo para alcançar -nos.

- « Como instalar o RoundCube Webmail no CentOS/Rhel 8/7

- Como criar seu próprio servidor VPN IPSEC no Linux »