Como instalar Fail2ban para proteger o SSH no CentOS/Rhel 8

- 1391

- 410

- Leroy Lebsack

Fail2ban é uma ferramenta de prevenção de intrusões gratuita, de código aberto e amplamente utilizado que verifica arquivos de log quanto a endereços IP que mostram sinais maliciosos, como muitas falhas de senha e muito mais, e isso os proíbe (atualiza as regras do firewall para rejeitar os endereços IP). Por padrão, ele é enviado com filtros para vários serviços, incluindo sshd.

Leia também: Configuração inicial do servidor com o CentOS/Rhel 8

Neste artigo, explicaremos como instalar e configurar Fail2ban proteger Ssh e melhorar Ssh Segurança do servidor contra ataques de força bruta em CENTOS/RHEL 8.

Instalando Fail2ban no CentOS/Rhel 8

O Fail2ban o pacote não está nos repositórios oficiais, mas está disponível no EPEL repositório. Depois de entrar no seu sistema, acesse uma interface da linha de comando e ative o repositório EPEL em seu sistema, como mostrado.

# DNF Instale Epel-Release ou # DNF Instale https: // dl.FedoraProject.org/pub/epel/epel-latest-8.Noarch.RPM

Instale o repositório EPEL no CentOS e Rhel 8

Instale o repositório EPEL no CentOS e Rhel 8 Depois, instale o Fail2ban pacote executando o seguinte comando.

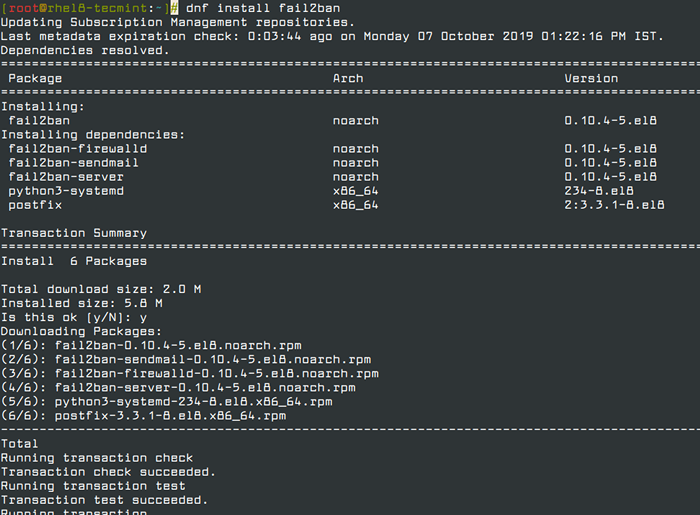

# dnf install fall2ban

Instale Fail2ban no CentOS e Rhel 8

Instale Fail2ban no CentOS e Rhel 8 Configurando Fail2ban para proteger SSH

O Fail2ban Os arquivos de configuração estão localizados no /etc/fail2ban/ diretório e filtros são armazenados no /etc/falha2ban/filtro.d/ diretório (o arquivo de filtro para sshd é /etc/falha2ban/filtro.d/sshd.conf).

O arquivo de configuração global para o servidor Fail2ban é /etc/falha2ban/prisão.conf, No entanto, não é recomendável modificar este arquivo diretamente, pois provavelmente será substituído ou melhorado no caso de uma atualização do pacote no futuro.

Como alternativa, é recomendável criar e adicionar suas configurações em um cadeia.local arquivo ou separado .conf arquivos sob o /etc/falha2ban/prisão.d/ diretório. Observe que os parâmetros de configuração são definidos cadeia.local substituirá o que for definido em cadeia.conf.

Para este artigo, criaremos um arquivo separado chamado cadeia.local no /etc/fail2ban/ diretório como mostrado.

# vi/etc/falhas2ban/prisão.local

Depois que o arquivo estiver aberto, copie e cole a seguinte configuração nele. O [PADRÃO] A seção contém opções globais e [sshd] contém parâmetros para a prisão do SSHD.

[Padrão] Ignoreip = 192.168.56.2/24 BANTIME = 21600 FINAL

Fail2ban Configuração

Fail2ban Configuração Vamos explicar brevemente as opções na configuração acima:

- ignoreip: Especifica a lista de endereços IP ou nomes de host para não proibir.

- Bantime: especificou o número de segundos para os quais um host é banido (i.e duração efetiva da proibição).

- Maxretry: Especifica o número de falhas antes de um host ser banido.

- Encontre tempo: Fail2ban irá proibir um anfitrião se tiver gerado “Maxretry" Durante o último "Encontre tempoSegundos.

- banação: proibir ação.

- Processo interno: Especifica o back -end para obter a modificação do arquivo de log.

A configuração acima, portanto, significa se um IP falhou 3 vezes no último 5 minutos, bani -lo por 6 horas e ignore o endereço IP 192.168.56.2.

Em seguida, inicie e habilite o Fail2ban Serviço por enquanto e verifique se está em funcionamento usando o seguinte comando SystemCTL.

# SystemCtl Iniciar Fail2ban # SystemCtl Ativar Fail2ban # Systemctl Status Fail2ban

Start Fail2ban Service

Start Fail2ban Service O monitoramento falhou e o endereço IP proibido usando Fail2Ban-Client

Depois de configurar Fail2ban assegurar sshd, você pode monitorar endereços IP com falha e proibido usando o Fail2ban-client. Para visualizar o status atual do servidor Fail2ban, execute o seguinte comando.

# Fail2ban-Client Status

Verifique o status da prisão falha2ban

Verifique o status da prisão falha2ban Para monitorar o sshd prisão, correr.

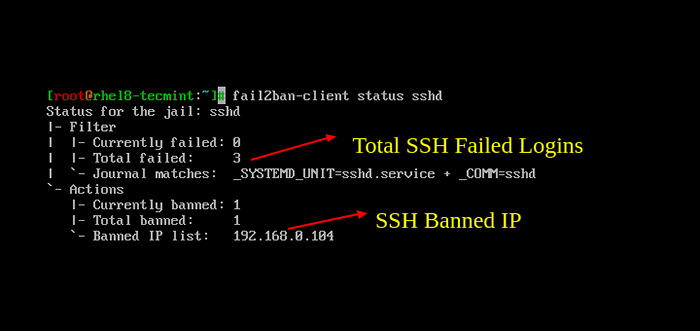

# Fail2ban-client status sshd

Monitor SSH falhou os logins com Fail2ban

Monitor SSH falhou os logins com Fail2ban Para desativar um endereço IP no Fail2ban (em todas as prisões e banco de dados), execute o seguinte comando.

# Fail2ban-client Unban 192.168.56.1

Para obter mais informações sobre Fail2Ban, leia as seguintes páginas do homem.

# Cadeia de homem.conf # homem falha2ban-client

Isso resume este guia! Se você tiver alguma dúvida ou pensamento que deseja compartilhar sobre este tópico, não hesite em entrar em contato conosco através do formulário de feedback abaixo.

- « Como instalar o Apache Activemq no Debian 10

- Como instalar a ferramenta Ansible Automation no CentOS/RHEL 8 »