Como instalar o Config Server Firewall (CSF) no Debian/Ubuntu

- 4434

- 1377

- Wendell Legros

ConfigServer e Firewall de segurança, abreviado como CSF, é um firewall de código aberto e avançado projetado para sistemas Linux. Ele não apenas fornece a funcionalidade básica de um firewall, mas também oferece uma ampla variedade de recursos adicionais, como detecção de login/intrusão, verificações de exploração, ping de proteção contra a morte e muito mais.

[Você também pode gostar: 10 firewalls de segurança de código aberto úteis para sistemas Linux]

Além disso, ele também fornece integração da interface do usuário para painéis de controle amplamente usados, como CPanel, webmin, Vesta CP, CyberPanel e Directadmin. Você pode encontrar uma lista completa de recursos suportados e sistemas operacionais no site oficial do ConfigServer.

Neste guia, nós o guiaremos pela instalação e configuração do ConfigServer Security & Firewall (CSF) sobre Debian e Ubuntu.

Etapa 1: Instale o Firewall do CSF no Debian e Ubuntu

Primeiro, você precisa instalar algumas dependências antes de começar a instalar o CSF firewall. No seu terminal, atualize o índice do pacote:

$ sudo apt update

Em seguida, instale as dependências como mostrado:

$ sudo apt install wget libio-socket-ssl-perl git perl iptables libnet-libidn-perl libcrypt-ssleay-perl libio-socket-inet6-perl libsocket6-perl sendmail dnsutils descomzip

Com isso fora do caminho, agora você pode prosseguir para a próxima etapa.

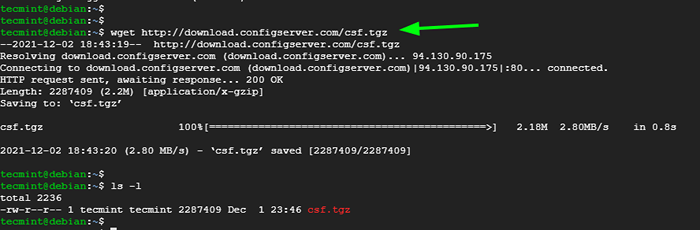

Desde CSF não está incluído no padrão Debian e Ubuntu Repositórios, você precisa instalá -lo manualmente. Para prosseguir, faça o download do CSF Arquivo de tarball que contém todos os arquivos de instalação usando o seguinte comando wget.

$ wget http: // download.ConfigServer.com/csf.TGZ

Isso baixará um arquivo compactado chamado CSF.TGZ.

Baixe o firewall do servidor de configuração

Baixe o firewall do servidor de configuração Em seguida, extraia o arquivo comprimido.

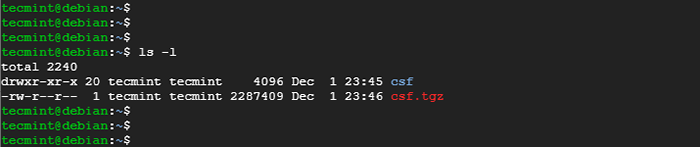

$ tar -xvzf csf.TGZ

Isso cria uma pasta chamada CSF.

$ ls -l

Arquivos de firewall do servidor de configuração

Arquivos de firewall do servidor de configuração Em seguida, navegue para o CSF pasta.

$ CD CSF

Em seguida, instale CSF Firewall executando o script de instalação mostrado.

$ sudo bash install.sh

Se tudo correu bem, você deve obter a saída como mostrado.

Instale o firewall do servidor de configuração

Instale o firewall do servidor de configuração Neste ponto, CSF está instalado. No entanto, você precisa verificar se os iptables necessários estão carregados. Para conseguir isso, execute o comando:

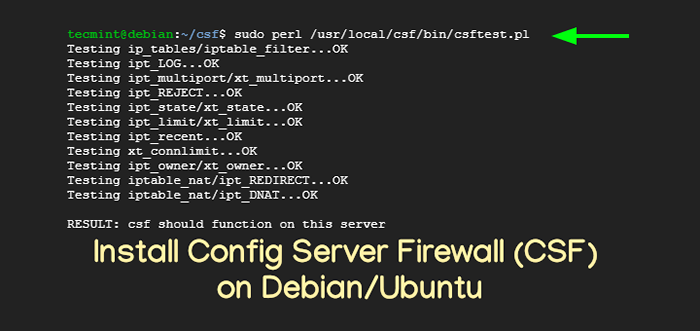

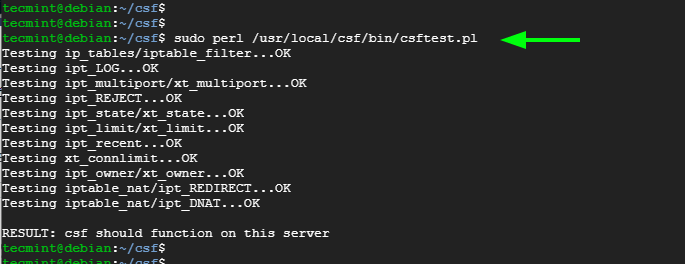

$ sudo perl/usr/local/csf/bin/csftest.pl

Liste as regras do CSF iptables

Liste as regras do CSF iptables Etapa 2: Configurar o Firewall do CSF no Debian e Ubuntu

Alguma configuração adicional é necessária em seguida, precisamos modificar algumas configurações para ativar CSF. Então, vá para o CSF.conf arquivo de configuração.

$ sudo nano/etc/csf/csf.conf

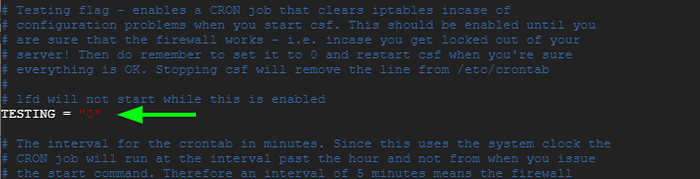

Editar o Teste diretiva de "1" para "0" Conforme indicado abaixo.

Testing = "0"

Desative o teste do CSF

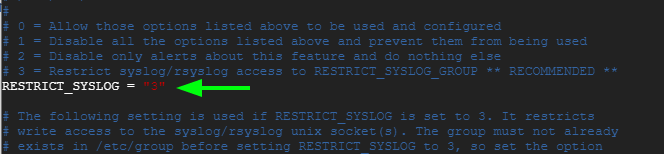

Desative o teste do CSF Em seguida, defina o RESTRITT_SYSLOG diretiva para "3" para restringir o acesso rsyslog/syslog apenas a membros do RESTRITT_SYSLOG_GROUP.

RESTRITT_SYSLOG = "3"

Restringir o acesso ao RSYSLOG CSF

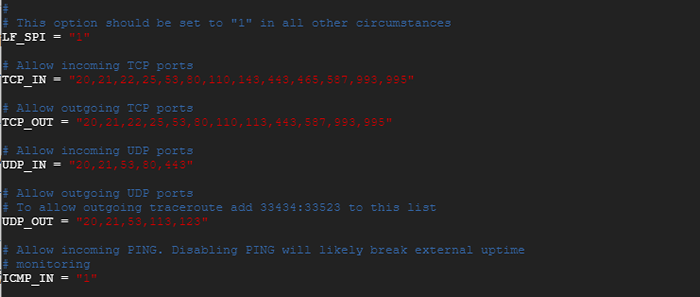

Restringir o acesso ao RSYSLOG CSF Em seguida, você pode abrir TCP e UDP portas localizando o Tcp_in, Tcp_out, Udp_in, e Udp_out diretivas.

Por padrão, as seguintes portas são abertas.

TCP_IN = "20,21,22,25,53,80,110,143,443,465,587,993,995" TCP_OUT = "20,21,22,25,53,80,110,113,443,587,993,995" UDP_IN = "20,21,53,80,443" UDP_OUT = "20,21,53,113,123"

Portas abertas do CSF

Portas abertas do CSF Provavelmente, você não precisa de todas essas portas abertas e as melhores práticas de servidor exigem que você apenas abra as portas que está usando. Recomendamos que você remova todas as portas desnecessárias e deixe as que são usadas pelos serviços em execução em seu sistema.

Depois de terminar de especificar as portas que você precisa, recarregue CSF como mostrado.

$ sudo csf -r

Para listar todas as regras da tabela IP definidas no servidor, execute o comando:

$ sudo csf -l

Você pode iniciar e ativar o CSF Firewall na startup da seguinte forma:

$ sudo systemctl start csf $ sudo systemctl atability csf

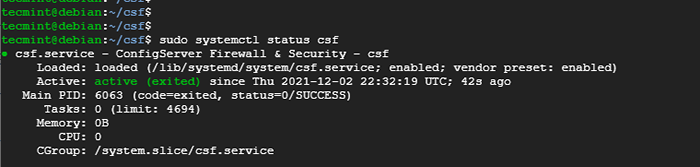

Em seguida, confirme que, de fato, o firewall está funcionando:

$ sudo systemctl status csf

Verifique o status do CSF

Verifique o status do CSF Etapa 3: bloqueando e permitindo endereços IP no Firewall do CSF

Uma das principais funcionalidades de um firewall é a capacidade de permitir que os endereços IP bloqueie ou bloqueie o acesso ao servidor. Com CSF, Você pode se permite a lista de permissões (permitir), lista negra (negar) ou ignore os endereços IP modificando os seguintes arquivos de configuração:

- CSF.permitir

- CSF.negar

- CSF.ignorar

Bloqueie um endereço IP no CSF

Para bloquear um endereço IP, basta acessar o CSF.negar arquivo de configuração.

$ sudo nano/etc/csf/csf.negar

Em seguida, especifique os endereços IP que você deseja bloquear. Você pode especificar os endereços IP linha por linha, como mostrado:

192.168.100.50 192.168.100.120

Ou você pode usar o Cidr notação para bloquear uma sub -rede inteira.

192.168.100.0/24

Permitir um endereço IP no CSF

Para permitir um endereço IP através de iptables e excluí -lo de todos os filtros ou blocos, edite o CSF.permitir arquivo de configuração.

$ sudo nano/etc/csf/csf.permitir

Você pode listar um endereço IP por linha ou usar o Cidr abordando como demonstrado anteriormente ao bloquear os IPs.

OBSERVAÇÃO: Um endereço IP será permitido mesmo quando estiver explicitamente definido no CSF.negar arquivo de configuração. Para garantir que um endereço IP esteja bloqueado ou na lista negra, verifique se ele não está listado no CSF.permitir arquivo.

Exclua um endereço IP no CSF

Adicionalmente, CSF Fornece a você a capacidade de excluir um endereço IP de iptables ou filtros. Qualquer endereço IP no CSF.ignorar O arquivo será isento dos filtros iptables. Só pode ser bloqueado se especificado no CSF.negar arquivo.

Para isentar um endereço IP dos filtros, acesse o CSF.ignorar arquivo.

$ sudo nano/etc/csf/csf.ignorar

Mais uma vez, você pode listar a linha IPS por linha ou usar Cidr notação.

Conclusão

E isso encerra nosso guia hoje. Esperamos que você agora possa instalar e configurar o CSF firewall sem problemas.

- « 20 comandos NetStat para gerenciamento de rede Linux

- Como definir um banner de aviso SSH personalizado e MOTD no Linux »