Como instalar e proteger o servidor OpenSsh no pop!_OS

- 2750

- 292

- Loren Botsford

OpenSsh é uma implementação popular de código aberto do protocolo Secure Shell (SSH), que é usado para conectar-se e gerenciar com segurança sistemas remotos em uma rede. OpenSsh está incluído em muitas distribuições populares do Linux, incluindo pop!_OS, e fornece uma ampla gama de ferramentas e serviços públicos para acessar e gerenciar com segurança sistemas remotos.

Este tutorial ajudará você a instalar e proteger o servidor OpenSsh no pop!_OS Linux. Neste tutorial, abordaremos os seguintes tópicos:

- Instalando o servidor OpenSsh no pop!_OS

- Configurando o servidor OpenSsh

- Usando o cliente OpenSSH para se conectar a um sistema remoto

- Protegendo o servidor OpenSsh

Etapa 1: Instalando o servidor OpenSsh no pop!_OS

Os pacotes de servidor OpenSSH estão disponíveis nos repositórios do sistema padrão. Você primeiro precisa atualizar o cache do gerenciador de pacotes executando o seguinte comando:

Atualização do sudo apt Em seguida, instale o servidor OpenSSH no comando abaixo mencionado:

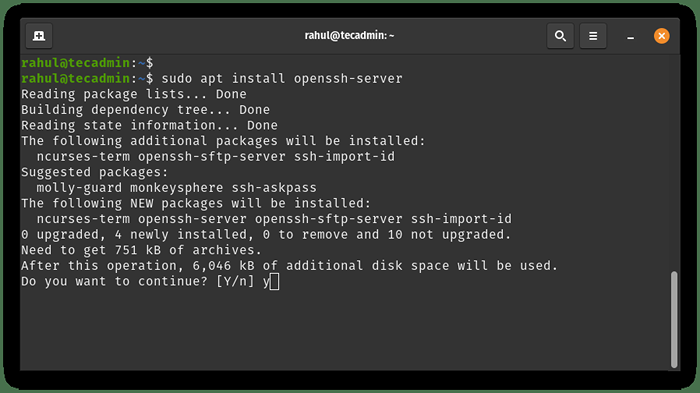

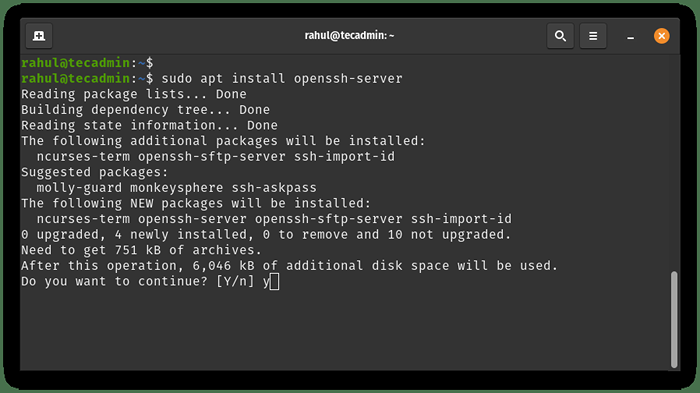

Sudo Apt Install OpenSsh-Server Pressione 'y' quando solicitado a confirmação. Isso instalará o servidor OpenSSH e todas as dependências necessárias.

Instalando o servidor OpenSSH

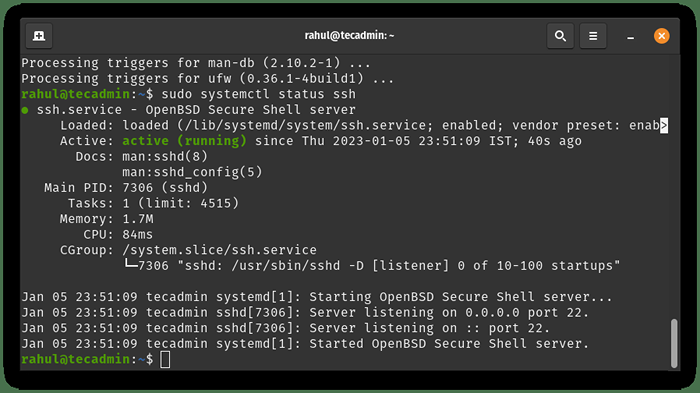

Instalando o servidor OpenSSHDepois que a instalação estiver concluída, o servidor OpenSSH será iniciado automaticamente e ativado para iniciar a inicialização. Você pode verificar o status do serviço executando o 'status systemctl ssh' comando.

Verifique o status do serviço OpenSSH

Verifique o status do serviço OpenSSHEtapa 2: Configurando o servidor OpenSsh:

Depois que o servidor OpenSSH estiver instalado, você pode configurá -lo editando o arquivo de configuração principal, localizado em “/Etc/ssh/sshd_config““. Este arquivo contém várias opções que controlam o comportamento do servidor OpenSsh.

AVISO: Tenha cuidado ao editar o arquivo de confirmação em um sistema remoto. Qualquer entrada errada pode interromper o serviço SSH e você será desconectado do servidor.Algumas das opções mais importantes que você pode querer configurar incluem:

- Porta: Esta opção especifica o número da porta que o servidor OpenSSH ouve. Por padrão, o servidor OpenSsh escuta na porta 22, mas você pode alterar isso para qualquer número de porta não utilizado, se quiser. Porta 22

1 Porta 22 - Permitrootlogina: Esta opção controla se o login da raiz é permitido sobre o SSH. Por padrão, o login root está desativado, mas você pode ativá -lo definindo esta opção para "sim". Permitrootlogina sim

1 Permitrootlogina sim - PubKeyauthentication: Esta opção controla se a autenticação de chave pública é permitida. Por padrão, a autenticação de chave pública está ativada, mas você pode desativá -la definindo esta opção para "não". PubKeyauthentication Sim

1 PubKeyauthentication Sim - PasswordAuthentication: Esta opção controla se a autenticação de senha é permitida. Por padrão, a autenticação de senha está ativada, mas você pode desativá -la definindo esta opção para "não". PasswordAuthentication no

1 PasswordAuthentication no

Depois de editar o arquivo de configuração do servidor OpenSSH, você precisa reiniciar o servidor OpenSsh para aplicar as alterações. Você pode fazer isso executando o seguinte comando:

sudo systemctl reiniciar ssh Etapa 3: Usando o cliente OpenSSH para conectar -se a um sistema remoto:

Para se conectar a um sistema remoto usando o OpenSSH, você precisará usar o cliente OpenSSH, que está incluído na maioria das distribuições Linux. Para conectar -se a um sistema remoto, você precisa conhecer o endereço IP ou o nome do host do sistema, bem como o nome de usuário e a senha de uma conta de usuário no sistema remoto.

Para conectar -se a um sistema remoto, abra um terminal e insira o seguinte comando:

# Sintaxe ssh username@remote_system| 12 | # SyntaxSSH Nome de usuário@remote_system |

Substitua o "nome de usuário" pelo nome de usuário da conta de usuário no sistema remoto e "remote_system" com o endereço IP ou o nome do host do sistema remoto. Por exemplo, para conectar -se a um sistema remoto com o endereço IP 192.168.1.100 como o usuário "Usuário1", Você entraria no seguinte comando:

ssh [email protegido] Se for a primeira vez que você estiver se conectando ao sistema remoto, você será solicitado a confirmar a autenticidade do host. Tipo "sim" continuar. Você será solicitado a inserir a senha da conta de usuário no sistema remoto. Depois de inserir a senha correta, você estará conectado ao sistema remoto.

Etapa 4: Protegendo o servidor OpenSsh:

Para proteger o servidor OpenSsh, existem várias etapas que você pode seguir:

- Use senhas fortes: Verifique se todas as contas de usuário no servidor OpenSsh têm senhas fortes e exclusivas. Evite usar senhas fáceis de adivinhar e use uma combinação de letras, números e caracteres especiais.

- Use a autenticação de chave pública: Em vez de usar senhas para autenticação, considere usar a autenticação pública -chave. Com a autenticação de chave pública, você gera um par público e privado, e a chave pública é copiada para o sistema remoto. Quando você se conecta ao sistema remoto, você usa a chave privada para se autenticar, em vez de uma senha. Isso é mais seguro do que a autenticação de senha, pois a chave privada é muito mais difícil de adivinhar do que uma senha.

- Limite o acesso a usuários específicos: Em vez de permitir que qualquer usuário se conecte ao servidor OpenSsh, considere limitar o acesso a usuários específicos. Você pode fazer isso adicionando os nomes dos usuários permitidos à opção "permissors" no arquivo de configuração do servidor OpenSsh.

- Limite o acesso a endereços IP específicos: Se você deseja apenas permitir conexões de endereços IP específicos, pode usar o “Alogususers” e “Denyusers” Opções para especificar quais usuários podem se conectar dos endereços IP.

- Use um firewall: Use um firewall para bloquear o acesso ao servidor OpenSsh de endereços IP indesejados. Você pode usar o serviço firewalld no pop!_OS para configurar um firewall e permitir conexões apenas de endereços IP específicos.

Conclusão

Em resumo, o OpenSSH é uma ferramenta poderosa e flexível para acessar e gerenciar com segurança sistemas remotos. Seguindo as etapas descritas neste artigo, você pode instalar e configurar o servidor OpenSsh no pop!_OS, use o cliente OpenSSH para se conectar a um sistema remoto e proteja o servidor OpenSsh para proteger contra acesso não autorizado.

- « O que é um cluster de alta disponibilidade uma introdução básica

- Como instalar o PIP no Ubuntu 22.04 »