Como instalar e configurar Fail2ban no Ubuntu 20.04

- 1864

- 326

- Enrique Gutkowski PhD

Fail2ban é uma ferramenta usada para melhorar a segurança do servidor de ataques cibernéticos. Ele permite bloquear endereços IP remotos temporários ou permanentemente com base em configurações definidas. Ajuda você a proteger seu servidor e dados dos atacantes.

Este tutorial ajuda você a instalar Fail2ban em um Ubuntu 20.04 LTS Linux Systems. Também fornece configuração inicial com o Protect SSL usando Fail2Ban.

Pré -requisitos

Você deve ter acesso de shell ao ubuntu 20.04 Sistema com conta privilegiada sudo.

Etapa 1 - Instalando Fail2ban

Fail2ban Debian Pacotes estão disponíveis nos repositórios APT padrão. Você só precisa atualizar o cache apt e instalar o pacote Fail2ban Debian em seu sistema.

Abra um terminal e tipo:

Atualização do sudo aptsudo apt install fraior2ban -y

Após a instalação bem -sucedida, verifique se o serviço é iniciado.

SUDO Systemctl Status Fail2ban Verifique se o serviço está ativo e em execução.

Etapa 2 - Configuração inicial Fail2ban

Fail2ban mantém arquivos de configuração em /etc/fail2ban diretório. A prisão.O arquivo conf contém uma configuração básica que você pode usar para criar uma nova configuração. Fail2ban usa um separado cadeia.local arquivo como configuração para evitar atualizações da prisão.conf durante atualizações de pacotes.

Portanto, crie uma cópia do arquivo de configuração com nome cadeia.local:

sudo cp/etc/fail2ban/prisão.conf/etc/fail2ban/prisão.local Próxima edição cadeia.local arquivo de configuração em um editor de texto.

sudo vim/etc/fail2ban/prisão.local Atualize as configurações iniciais em [PADRÃO] seção.

- ignoreip - Uma lista de endereço IP a ser ignorado da proibição pelo Fail2ban.

[Padrão] IgnoreIP = 127.0.0.1/8 192.168.1.0/24123 [Padrão] IgnoreIP = 127.0.0.1/8 192.168.1.0/24 - Bantime - é o número de segundos em que um host é banido.

Bantime = 60m1 Bantime = 60m - Encontre tempo - Um host é banido se gerou "maxretry" durante o último "Findtime" segundos.

FindTime = 5m1 FindTime = 5m - Maxretry - é o número de falhas antes de um host ser banido.

maxretry = 51 maxretry = 5

Na próxima seção, você pode proteger os serviços do sistema a

Etapa 3 - Proteger SSH/SFTP

Depois de concluir a configuração padrão, desça na mesma prisão de arquivo.local e atualização [ssh-itables] seção como abaixo.

[ssh-itables] habilitado = true filtro = sshd ação = iptables [name = ssh, porta = 22, protocolo = tcp] sendmail-whois [name = ssh, dest = root, [email protegido], sendername = "fail2ban"] logPath =/var/log/seguro maxretry = 3

Etapa 4 - Proteger FTP

Vamos proteger seu servidor FTP (VSFTPD), encontre a entrada abaixo de [vsftpd-iptables] seção e faça alterações abaixo. Se você não estiver usando o vsftpd, pode pular esta seção.

[vsftpd-iptables] habilitado = true filtro = vsftpd ação = iptables [nome = vsftpd, porta = 21, protocolo = tcp] sendmail-whois [nome = vsftpd, [email protegido]] logPath =/var/log/vsftpd.log maxretry = 5 bantime = 1800

Etapa 5 - Gerenciar o serviço Fail2ban

Depois de fazer todas as alterações, salve seu arquivo e reinicie o serviço Fail2ban usando o seguinte comando.

SUDO SYSTEMCTL RESTART FAIL2BAN.serviçosudo systemctl atabille fail2ban.serviço

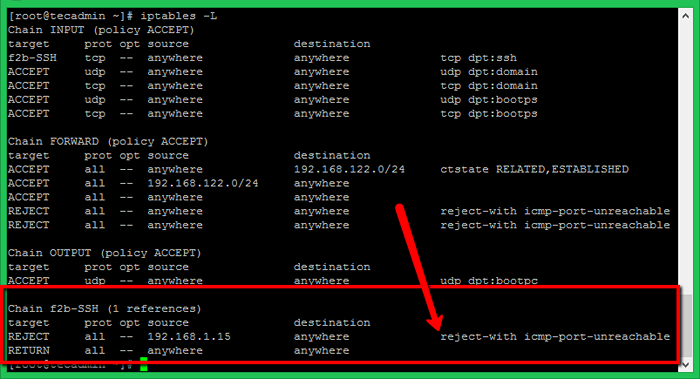

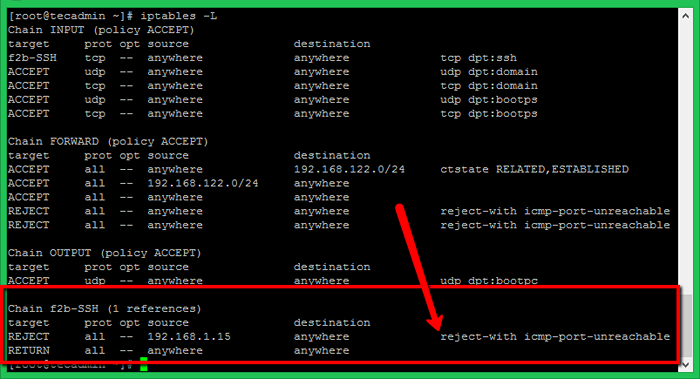

Para fins de teste, tentei SSH com as credenciais erradas de uma máquina diferente. Após três tentativas erradas, Fail2ban bloqueou esse IP via iptables com rejeitar o ICMP. Você pode ver as regras em iptables depois de bloquear o endereço IP como abaixo. Para sistemas apenas SSH, certifique -se de ter acesso SSH de outro IP antes de fazer esses testes.

Conclusão

Este tutorial ajudou você a instalar e configurar Fail2ban no Ubuntu 20.04 Sistema LTS. Additioly forneceu os detalhes de configuração para proteger serviços específicos como SSH, SFTP e FTP.