Como criptografar o disco completo ao instalar o Ubuntu 22.04

- 4148

- 837

- Arnold Murray

As distribuições Linux fizeram um ótimo trabalho para obter proteção adicional, trazendo criptografia de disco completa e sendo o líder de mercado.

Ubuntu também é agrupado com inúmeros recursos e a criptografia de disco é um deles. A ativação da criptografia completa em disco é crucial para quem deseja proteger seus dados privados a qualquer custo, mesmo que seu dispositivo seja roubado, pois exige que você entre na senha de cada inicialização.

A criptografia de disco completa só pode ser ativada durante a instalação do sistema operacional, pois a criptografia de disco completa será aplicada a cada partição da sua unidade, que também inclui a partição de inicialização e troca. E é por isso que somos obrigados a habilitá -lo desde o início da instalação.

Este tutorial passo a passo o guiará sobre como você pode ativar a criptografia de disco completa em Ubuntu 22.04 E para esse fim, vamos utilizar o Lvm (Gerenciamento de volume lógico) e Luks (para fins de criptografia).

Pré -requisitos:

- Uma unidade USB inicializável.

- Conexão à Internet com largura de banda suficiente para baixar arquivos grandes.

- Placa -mãe habilitada para UEFI.

Mas antes de pular para o processo, vamos ter uma breve idéia sobre os prós e contras de Criptografia de disco.

Prós e contras da criptografia de disco

Cada recurso é agrupado com seus prós e contras e isso também é aplicável no caso de criptografia de disco. Portanto, é sempre uma boa ideia saber o que esperar e o que não é das etapas que vão dar.

Prós:

- Protege seus dados confidenciais do roubo - Sim, esse é o recurso mais emocionante da criptografia de disco, pois seus dados privados sempre serão protegidos mesmo que seu sistema seja roubado. Este ponto é mais apropriado no caso de dispositivos móveis, como laptops, que têm mais chances de ser roubado.

- Salva seus dados da vigilância - As chances de seu sistema ser invadido são mínimas no Linux, mas podem ser feitas se o usuário não for inteligente o suficiente para se proteger de golpes de peixe. Mesmo que o seu computador esteja sob ataque, o hacker não poderá acessar seus dados, o que é outra prova que o permite.

Contras:

- Impacto no desempenho - Isso pode ser aplicado apenas aos sistemas com poucos recursos, pois o computador moderno pode lidar com a criptografia sem nenhum problema, mas você ainda encontrará um pouco mais lento de leitura e gravação enquanto o uso.

Segundo nós, a criptografia completa de disco é sempre a escolha sábia, pois oferece muitos profissionais, enquanto é fácil superar os contras com mais alguns recursos. Então, se você está bem com uma pequena queda de desempenho para uma melhor segurança, vamos iniciar o processo de criptografia.

Criptografando um disco inteiro no Ubuntu 22.04

Este é o guia para iniciantes e deve guiá -lo em cada etapa, enquanto os usuários avançados ainda podem se beneficiar disso.

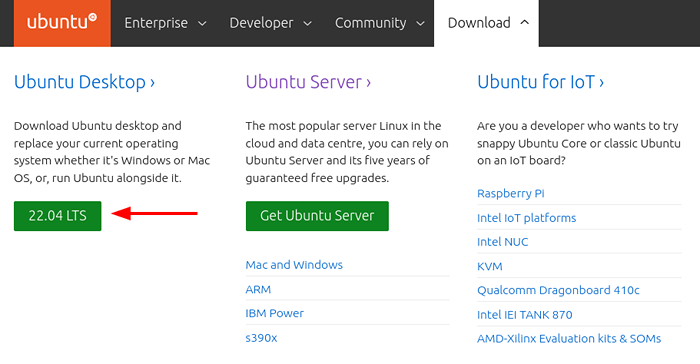

Etapa 1: Baixe o Ubuntu 22.04 ISO

Visite a página de download oficial do Ubuntu e escolha o Ubuntu 22.04 versão LTS, que começará automaticamente a baixá -lo.

Baixe o Ubuntu Desktop

Baixe o Ubuntu Desktop Etapa 2: Crie uma unidade USB Ubuntu inicializável

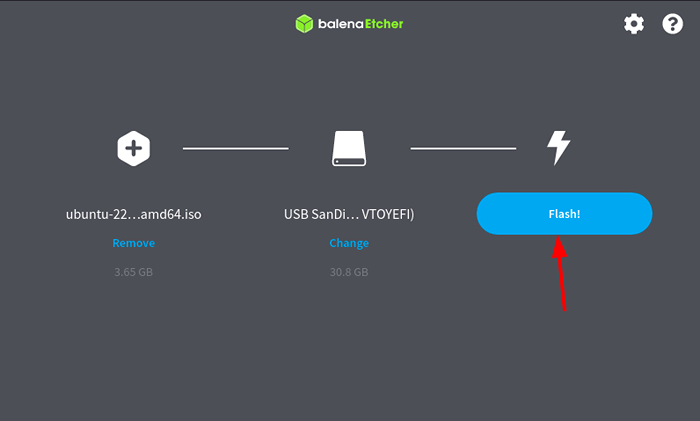

Para piscar o Ubuntu ISO Imagem para a unidade USB, vamos usar Balena Etcher, que detectará automaticamente o sistema operacional que você está usando atualmente. Depois de terminar de instalar Balena Etcher, instale -o no seu sistema.

Para queimar o arquivo ISO, aberto Balenaetcher e selecione o “Flash do arquivo”Opção e escolha o baixado recentemente Ubuntu 22.04 ISO arquivo.

Em seguida, escolha a unidade em que queremos piscar o arquivo ISO. Escolha o "Selecione o destino”Opção e listará todas as unidades montadas em seu sistema. Das opções disponíveis, escolha o USB ou DVD dirigir.

Flash ubuntu iso para USB

Flash ubuntu iso para USB Uma vez que tivemos com sucesso nosso USB Drive, é hora de inicializar a partir da unidade USB. Para inicializar do USB, reinicie seu sistema e use F10, F2, F12, F1, ou Del Enquanto o seu sistema inicializa. A partir daí, você deve escolher seu USB como sua unidade de inicialização.

Etapa 3: Inicie a instalação do Ubuntu usando a unidade USB

Uma vez que somos inicializados por USB, Podemos prosseguir para a parte de particionamento e criptografia. Isso pode sobrecarregar alguns novos usuários, pois pode parecer complexo, mas você só precisa seguir cada etapa e você será criptografado em pouco tempo.

OBSERVAÇÃO: Alguns comandos são diferentes para Nvme ssd Usuários, então leia as instruções antes de aplicar o comando à medida que os separamos quando necessário.

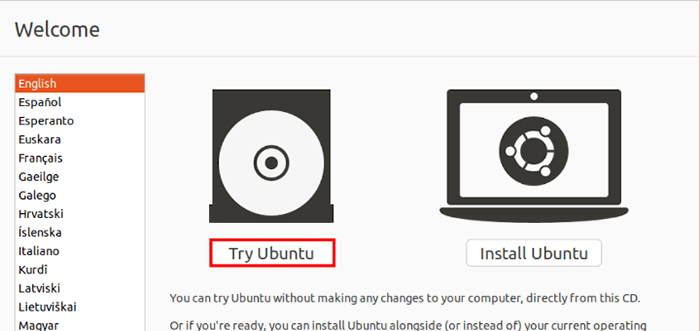

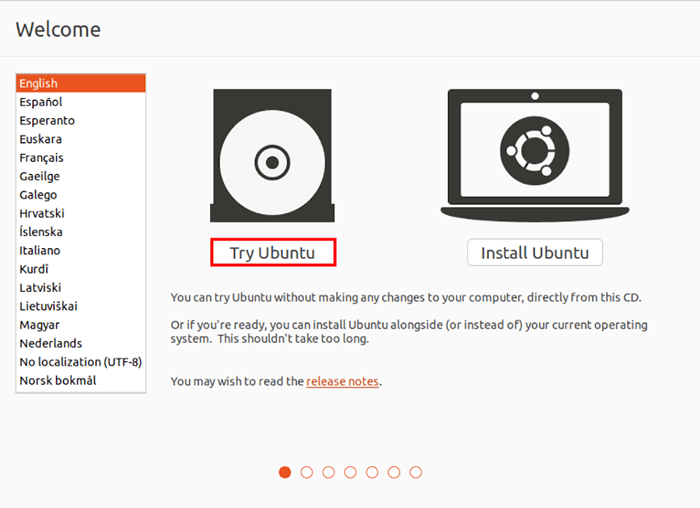

Depois de inicializar Ubuntu, Você receberá duas opções: Experimente o Ubuntu e Instale o Ubuntu. Como vamos criptografar partições, somos obrigados a usar um ambiente ao vivo. Portanto, selecione a primeira opção rotulada “Experimente o Ubuntu”.

Experimente o Ubuntu ao vivo

Experimente o Ubuntu ao vivo Clique em Atividades situado no canto superior esquerdo e digite pesquisar terminal. Pressione Enter no primeiro resultado e ele abrirá o terminal para nós. Em seguida, mude para o usuário root, pois todos os comandos que vamos usar vão exigir privilégios administrativos.

$ sudo -i

Como os próximos comandos vão depender muito Bash, Vamos mudar do nosso shell padrão para Bash pelo seguinte comando:

# bash

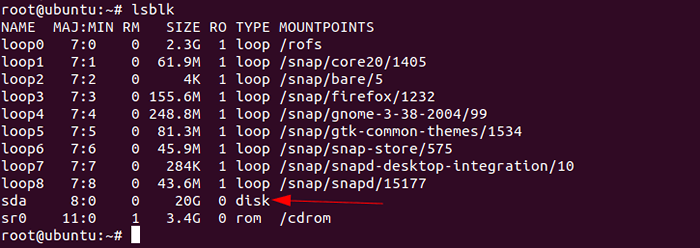

Em seguida, identifique o alvo de instalação, somos obrigados a listar todos os dispositivos de armazenamento montados pelo seguinte comando:

# lsblk

Listar dispositivos de armazenamento

Listar dispositivos de armazenamento Você pode identificar facilmente a partição de destino por tamanho e, na maioria dos casos, será nomeado como SDA e vda. No meu caso, é SDA com o tamanho de 20 GB.

Alocar nomes de variáveis para o dispositivo de destino (para SSDs de HDD e SATA)

Esta seção é aplicável apenas a você se você estiver usando HDD para SATA SSDs. Então, se você estiver alguém equipado com Nvme ssd, A alocação de nomes de variáveis é explicada na etapa abaixo.

Como meu dispositivo de destino é nomeado SDA, Sou obrigado a usar o seguinte comando:

# export dev = "/dev/sda"

Alocar nomes de variáveis para o dispositivo de destino (apenas para NVME SSDs)

Se você é alguém que está usando Nvme, O esquema de nomenclatura para o seu dispositivo de destino será como /dev/nvme $ controlador n $ namespace p $ partition Portanto, se houver apenas uma partição, provavelmente teria um nome semelhante ao comando determinado:

# export dev = "/dev/nvme0n1"

Agora, vamos configurar a variável para o mapeador de dispositivo criptografado pelo seguinte comando:

#export dm = "$ dev ##*/"

Cada dispositivo NVME precisará 'P' No sufixo, use os comandos dados para adicionar sufixo:

# export devp = "$ dev $ (se [[" $ dev "= ~" nvme "]]; então echo" p "; fi)" # export dm = "$ dm $ (se [[" $ Dm "= ~" nvme "]]; então echo" p "; fi)"

Etapa 4: Crie uma nova partição GPT

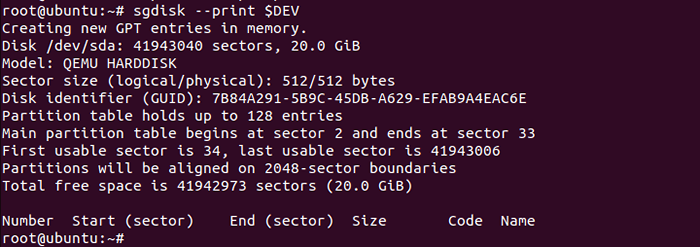

Para criar um novo GPT tabela de partição, vamos utilizar o sgdidk utilidade com o seguinte comando:

# sgdisk --print $ dev

Crie uma nova partição GPT

Crie uma nova partição GPT Agora podemos remover com segurança todos os dados disponíveis, mas se você estiver instalando este sistema ao lado de partições existentes, evite esta etapa.

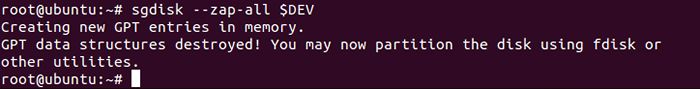

Para formatar os dados, utilize o seguinte comando:

# sgdisk --zap-all $ dev

Formatar dados no disco

Formatar dados no disco Etapa 5: Crie uma nova partição para instalação

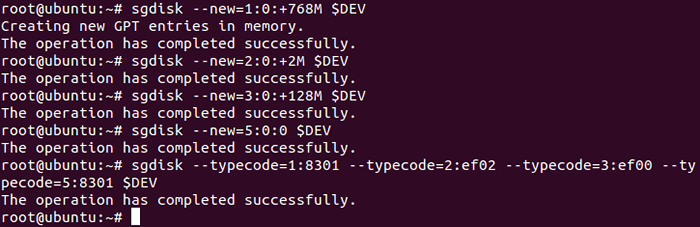

Nós vamos alocar um 2MB Partição para a imagem principal do BIOS Mode Grub, 768 MB Partição de inicialização e 128 MB para o sistema de arquivos EFI, e o espaço restante será alocado ao usuário onde você pode armazenar os dados desejados.

Use os comandos fornecidos um por um para particionar sua unidade:

# sgdisk -new = 1: 0:+768m $ dev # sgdisk - -new = 2: 0:+2m $ dev # sgdisk - -new = 3: 0:+128m $ dev # sgdisk - -new = 5: 0: 0 $ dev # sgdisk --typecode = 1: 8301 --typecode = 2: ef02 --typecode = 3: ef00 --typecode = 5: 8301 $ dev

Crie partição para instalação

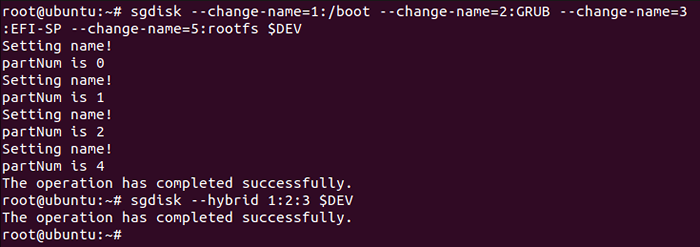

Crie partição para instalação Para alterar o nome das partições, use os comandos fornecidos:

# sgdisk --change-name = 1:/boot --change-name = 2: grub-coche-name = 3: efi-sp-cambia-name = 5: rootfs $ dev # sgdisk--hybrid 1: 2: 3 $ dev

Alterar o nome da partição

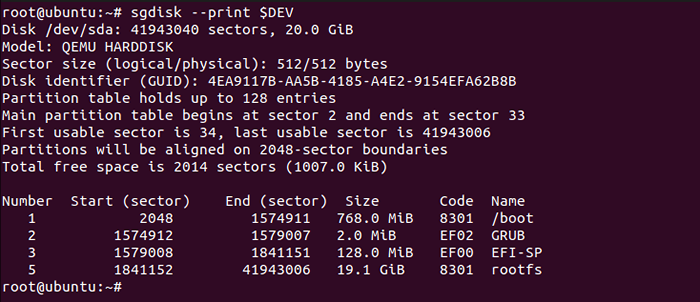

Alterar o nome da partição Para listar partições criadas recentemente, use o seguinte comando:

# sgdisk --print $ dev

Partições de lista

Partições de lista Etapa 6: Criptografar a inicialização e partição do sistema operacional

Apenas para HDD e SATA SSDs

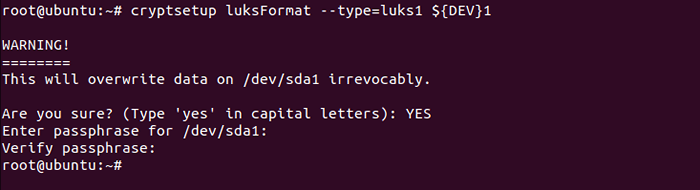

Vamos começar nosso processo de criptografia criptografando a partição de inicialização. Você é obrigado a digitar SIM Em todas as tampas, quando pede sua permissão.

# Cryptsetup LuksFormat --Type = Luks1 $ dev 1

Encrypt Boot Partition

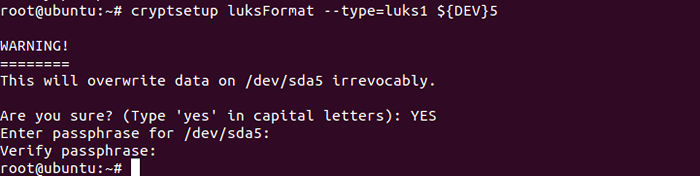

Encrypt Boot Partition Agora, vamos criptografar a partição do sistema operacional pelo seguinte comando:

# CryptSetup LuksFormat --Type = Luks1 $ dev 5

Encrypt OS Partition

Encrypt OS Partition Para uma instalação adicional, devemos desbloquear as partições criptografadas usando os seguintes comandos para desbloquear as partições de inicialização e OS.

# CryptSetup Open $ dev 1 luks_boot # CryptSetup Open $ dev 5 $ dm 5_crypt

Apenas para NVME SSDs

Esta etapa é aplicável apenas se o seu sistema estiver equipado com Nvme ssd. Use os seguintes comandos para criptografar as partições de inicialização e OS:

# Cryptsetup LuksFormat --Type = Luks1 $ devp 1 # CryptSetup LuksFormat --type = Luks1 $ devp 5

Agora, vamos desbloquear as partições criptografadas, pois é necessário processarmos mais adiante na instalação.

# CryptSetup Open $ devp 1 luks_boot # CryptSetup Open $ devp 5 $ dm 5_crypt

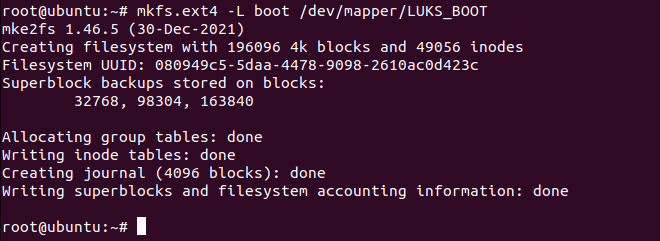

Etapa 7: Partições de formato

Esta é uma das etapas mais cruciais, como se não for feito, o instalador desativará a capacidade de escrever o sistema de arquivos. Use o seguinte comando para iniciar a formatação:

# mkfs.Ext4 -l Boot/dev/mapper/luks_boot

Partição de formato

Partição de formato FORMATE EFI-S-SP Partição (apenas para SSDs de HDD e SATA)

Se o seu sistema estiver equipado com HDD e SATA SSD, use o seguinte comando para formatá -lo em FAT16:

# mkfs.vfat -f 16 -n efi -sp $ dev 3

Formato EFI-SP Partição (apenas para NVME SSDs)

Portanto, se o seu sistema estiver usando o NVME SSD, você poderá formatar facilmente a terceira partição usando o seguinte comando:

# mkfs.vfat -f 16 -n efi -sp $ devp 3

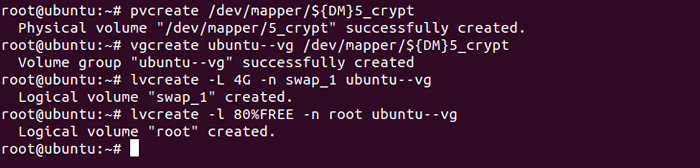

Etapa 8: Crie grupos de volume lógico

Lvm é uma daquelas funções que eu mais admiro. Mesmo que você não use os recursos do LVM, permitindo que ele não prejudique seu sistema e, no futuro, se precisar de algum recurso que o LVM forneça, poderá usá -los sem problemas.

Aqui, vamos alocar 4GB para o trocar Partição que usará o espaço em disco quando o sistema ficar sem memória. Também estamos alocando 80% de espaço livre para raiz para que o usuário possa utilizar seu espaço em disco para o potencial máximo.

Obviamente, você pode alterá -lo de acordo com seus casos de uso e até modificá -lo no futuro. Use os comandos fornecidos um por um e seu sistema estará pronto para o LVM em pouco tempo:

# pvcreate/dev/mapper/$ dm 5_crypt # vgcreate ubuntu -vg/dev/mapper/$ dm 5_crypt # lvcreate -l 4g -n swap_1 ubuntu--vg # lvcreate --l 80%--n root Ubuntu-VG

Crie grupos de volume lógico

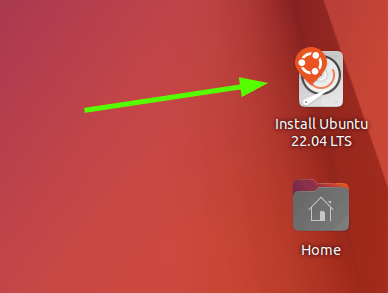

Crie grupos de volume lógico Etapa 9: Inicie o instalador do Ubuntu

É hora de começar o Ubuntu instalador. Basta minimizar o instalador e você encontrará o instalador na tela inicial.

Instalador do Ubuntu

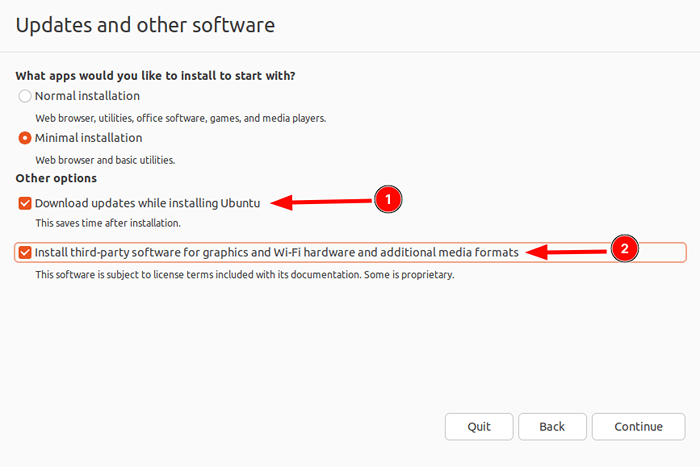

Instalador do Ubuntu Quer você vá com instalação normal ou mínima, cabe a você, mas algumas opções precisam ser selecionadas para obter uma experiência melhor e que estão instalando atualizações e drivers de terceiros e codecs que certamente melhorarão sua experiência de usuário e salvarão seu tempo após a instalação.

Escolha atualizações do Ubuntu

Escolha atualizações do Ubuntu Na seção do tipo de instalação, selecione a opção rotulada “Algo mais”O que nos ajudará a gerenciar partições que acabamos de criar manualmente.

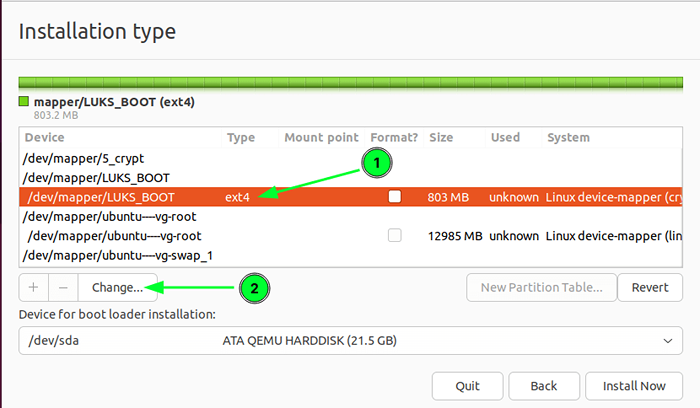

Aqui, você encontrará várias partições com o mesmo nome. Você pode identificar facilmente o original, pois o instalador mencionará o tamanho tirado. Agora, vamos começar com Luks_boot.

Selecione Luks_boot e clique no botão Alterar.

Escolha o tipo de instalação do Ubuntu

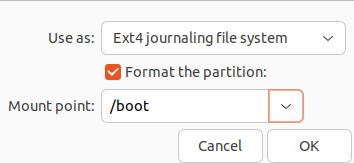

Escolha o tipo de instalação do Ubuntu Agora, selecione o Ext4 Sistema de arquivos no diário na primeira opção. Ativar formato a opção de partição e em Mount Point, selecione /bota.

Crie partição de inicialização

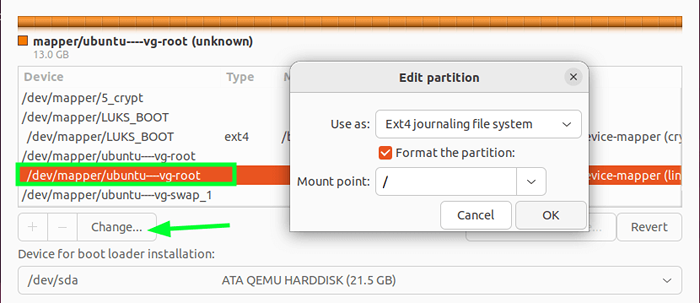

Crie partição de inicialização Da mesma forma, selecione Ubuntu-VG-Root e clique no botão Alterar. Aqui, selecione o sistema de arquivos do Ext4 Journaling na primeira opção. Ativar formato a opção de partição e no último, escolha o "/" opção.

Crie partição raiz

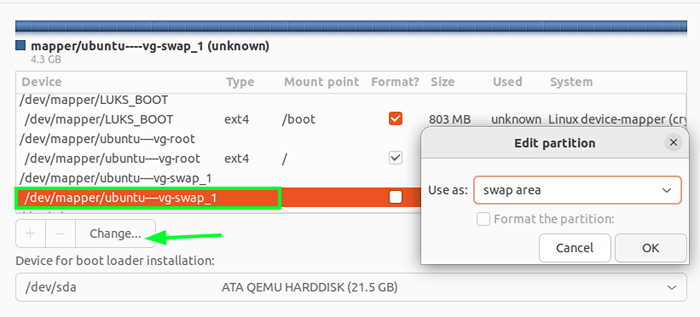

Crie partição raiz Agora, selecione ubuntu-vg-swap_1 e clique no botão de opções. Selecione a opção de área de troca e é isso.

Crie partição de troca

Crie partição de troca Finalize as alterações e escolha seu local atual.

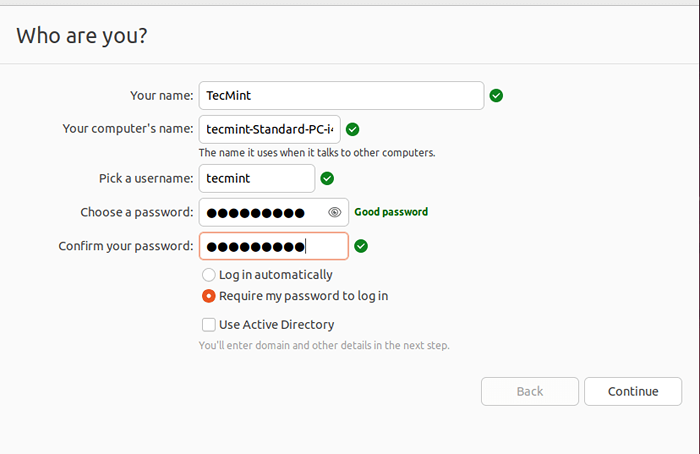

Depois de criar o usuário, não clique no botão Instalar agora, pois aplicaremos alguns comandos logo após criar um novo usuário. Crie o usuário com uma senha forte.

Criar conta de usuário

Criar conta de usuário Etapa 10: Ativar criptografia no grub

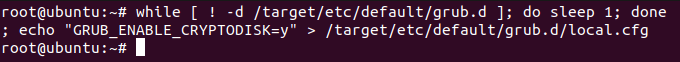

Logo depois de criar um usuário, abra seu terminal e use os comandos especificados, pois vamos ativar a criptografia Grub Antes do início da instalação:

# enquanto [ ! -d/alvo/etc/padrão/grub.d]; dormir 1; feito; echo "GRUB_ENABLE_CRYPTODISK = Y">/Target/etc/default/Grub.d/local.cfg

Ativar criptografia no grub

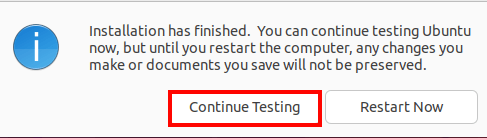

Ativar criptografia no grub Depois que a instalação estiver concluída, clique em continuar testando, pois vamos a algumas mudanças que ainda exigem que usemos uma unidade inicializável.

Acabamentos de instalação do Ubuntu

Acabamentos de instalação do Ubuntu Etapa 11: Configuração pós-instalação do Ubuntu

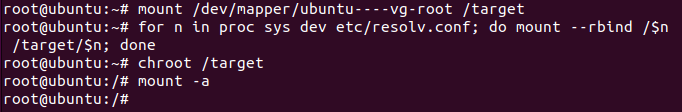

Nesta seção, vamos montar unidades, instalar os pacotes necessários e fazer algumas alterações necessárias para fazer a criptografia funcionar. Então abra seu terminal e siga as etapas fornecidas:

Crie Chroot-Ambiente

Chroot é usado para acessar as partições nas quais acabamos de instalar Ubuntu. Use os comandos fornecidos um dos quais envolve a montagem de unidade e a criação de chroot-ambiente.

# Montar/dev/mapper/Ubuntu ---- VG-Root/Target # para n no proces dev etc/resolv.conf; Mount - -rBind /$ n /Target /$ N; feito # chroot /alvo # montagem -a

Crie um ambiente de chroot

Crie um ambiente de chroot Instale o pacote CryptSetup-Initramfs

Cryptsetup O pacote será responsável por desbloquear arquivos criptografados no tempo de inicialização e podemos instalá -lo facilmente pelo comando dado:

# APT Install -y CryptSetup -Initramfs

Adicionar arquivos -chave e scripts de suporte

O arquivo chave será usado para verificar a senha para descriptografia e é salvo em /bota/ que também é uma partição criptografada. Use o comando dado para prosseguir:

# echo "keyfile_pattern =/etc/luks/*.keyfile ">>/etc/CryptSetup-initramfs/confronto # echo" Umask = 0077 ">>/etc/initramfs-tools/initramfs.conf

Crie um arquivo chave e adicione -o a Luks

Vamos criar um arquivo -chave de 512 bytes, torná -lo seguro e também adicionaremos volumes criptografados. Você pode conseguir isso utilizando os comandos fornecidos:

# mkdir/etc/luks # dd if =/dev/urandom de =/etc/luks/boot_os.keyfile bs = 512 contagem = 1 # chmod u = rx, go-rwx/etc/luks # chmod u = r, go-rwx/etc/luks/boot_os.keyfile

Adicionando chaves ao boot_os.Arquivo e Crypttab (apenas para SSDs de HDD e SATA)

Este deve ser um dos últimos passos, pois estamos bem perto de criptografar com sucesso nosso sistema. Use o seguinte comando para adicionar chaves em boot_os.chave arquivo.

# CryptSetSetup LuksadDkey $ dev 1/etc/luks/boot_os.keyfile # CryptSetup Luksaddkey $ dev 5/etc/luks/boot_os.keyfile

Para adicionar chaves ao Cryptttab, use o seguinte comando:

# echo "luks_boot uuid = $ (blkid -s uuid -o value $ dev 1)/etc/luks/boot_os.keyfile luks, descarte ">>/etc/Crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o valor $ dev 5)/etc/luks/boot_os.keyfile luks, descarte ">> /etc /Cryptttab

Adicionando chaves ao boot_os.Arquivo e CryptTab (apenas para NVME SSDs)

Se você estiver usando o NVME SSD, poderá utilizar o seguinte comando para adicionar chaves em boot_os.arquivo:

# CryptSetSetup LuksadDkey $ devp 1/etc/luks/boot_os.keyfile # CryptSetup Luksaddkey $ devp 5/etc/luks/boot_os.keyfile

Da mesma forma, para adicionar teclas no Cryptttab, use o seguinte comando:

# echo "luks_boot uuid = $ (blkid -s uuid -o valor $ devp 1)/etc/luks/boot_os.keyfile luks, descarte ">>/etc/Crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o valor $ devp 5)/etc/luks/boot_os.keyfile luks, descarte ">> /etc /Cryptttab

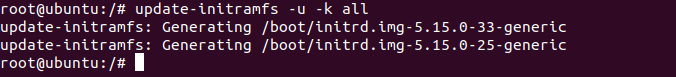

Atualize os arquivos iniciais do RAMFS

Agora vamos atualizar Initialramfs arquivos, pois adicionará scripts de desbloqueio e arquivo de chave pelo seguinte comando:

# update -initramfs -u -k all

Atualize os arquivos iniciais do RAMFS

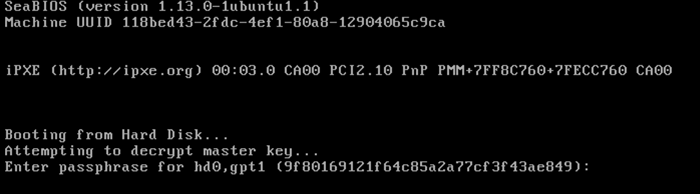

Atualize os arquivos iniciais do RAMFS Agora, reinicie o seu sistema e ele o levará ao prompt de frase do Grub Pass para inicializar seu sistema.

Passa de Ubuntu Grub

Passa de Ubuntu Grub A principal intenção por trás deste guia era fazer um procedimento fácil de seguir, onde até o iniciante pode proteger seu sistema, permitindo a criptografia completa do disco em Ubuntu.

- « 5 melhores plataformas para hospedar seus projetos de desenvolvimento da web

- Como modificar variáveis do kernel Linux usando o comando sysctl »