Como verificar e remendar a vulnerabilidade da CPU em Linux

- 3088

- 399

- Randal Kuhlman

Meltdown é uma vulnerabilidade de segurança no nível do chip que quebra o isolamento mais fundamental entre os programas de usuário e o sistema operacional. Ele permite que um programa acesse o Kernel do sistema operacional e as áreas de memória privada de outros programas, e possivelmente rouba dados confidenciais, como senhas, criptografia e outros segredos.

Espectro é uma falha de segurança no nível do chip que quebra o isolamento entre diferentes programas. Permite que um hacker indique programas sem erros para vazar seus dados confidenciais.

Essas falhas afetam dispositivos móveis, computadores pessoais e sistemas em nuvem; Dependendo da infraestrutura do provedor de nuvem, pode ser possível acessar/roubar dados de outros clientes.

Encontramos um script de shell útil que examina seu sistema Linux para verificar se o seu kernel tem as mitigações corretas conhecidas em vigor contra Meltdown e Espectro ataques.

Spectre-Meltdown-checker é um script de shell simples para verificar se o seu sistema Linux está vulnerável contra os 3 “execução especulativa” CVES (Vulnerabilidades e exposições comuns) que foram divulgados no início deste ano. Depois de executá -lo, ele inspecionará o seu kernel atualmente.

Opcionalmente, se você instalou vários kernels e gostaria de inspecionar um kernel que não estiver executando, pode especificar uma imagem do kernel na linha de comando.

Ele tentará significativamente detectar mitigações, incluindo patches não-vanilas, não considerando o número da versão do kernel anunciado no sistema. Observe que você deve iniciar este script com privilégios root para obter informações precisas, usando o comando sudo.

$ git clone https: // github.com/speed47/spectre-derretdown-checker.Git $ CD Spectre-Meltdown-checker/ $ sudo ./Spectre-Meltdown-checker.sh

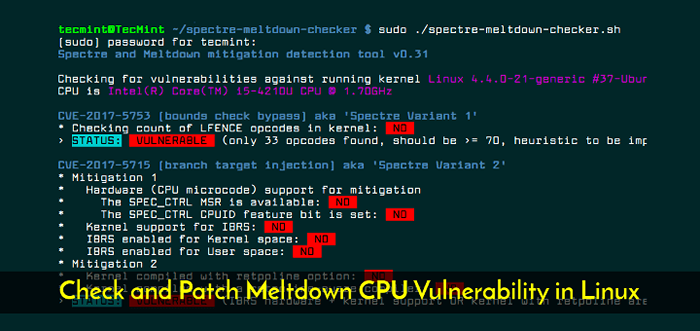

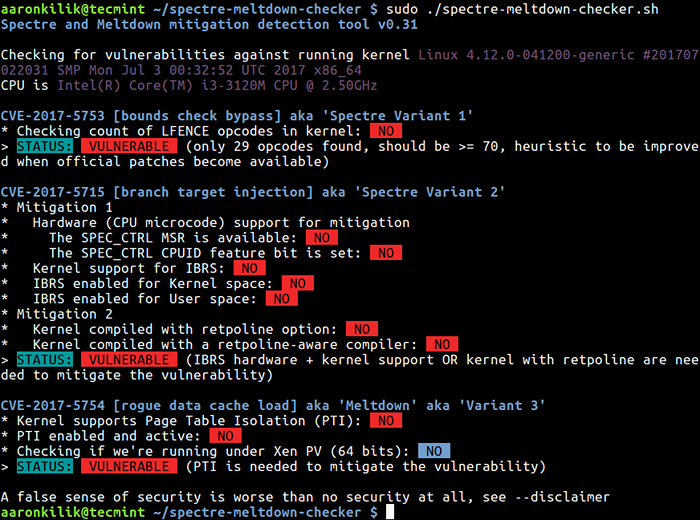

Verifique as vulnerabilidades Meltdown e Specter

Verifique as vulnerabilidades Meltdown e Specter A partir dos resultados da varredura acima, nosso núcleo de teste é vulnerável ao 3 cves. Além disso, aqui estão alguns pontos importantes a serem observados sobre esses bugs do processador:

- Se o seu sistema tiver um processador vulnerável e executar um kernel não coletado, não é seguro trabalhar com informações confidenciais sem a chance de vazar as informações.

- Felizmente, existem patches de software contra Meltdown e Spectre, com detalhes fornecidos na página inicial de Meltdown e Specter Research.

Os mais recentes kernels do Linux foram redesenhados para desfangar esse bug de segurança do processador. Portanto, atualize sua versão do kernel e reinício o servidor para aplicar atualizações como mostrado.

$ sudo yum update [no CENTOS/RHEL] $ sudo dnf update [no fedora] $ sudo apt -get update [no debian/ubuntu] # pacman -syu [no arch linux]

Após a reinicialização, certifique -se de digitalizar novamente com Spectre-Meltdown-checker.sh roteiro.

Você pode encontrar um resumo dos CVEs do repositório GitHub-checker do Spectre-Meltdown.

- « Como controlar os serviços Systemd no servidor Linux remoto

- Amplify - Monitoramento Nginx facilitado »