Como bloquear um tráfego de spam de referente com o Apache WebServer

- 4769

- 1273

- Enrique Crist

Nesta configuração, você aprenderá o que é um tráfego de spam do referente, como é gerado e, mais importante, como bloquear spam do referente no soca do Linux Apache.

O que é um spam de referente?

Um spam de referente é mais um incômodo inventado por spammers, causando administradores, profissionais de marketing ou sites desconhecidos para visitar ou vincular inadvertidamente o site do Spammer através de logs de acesso ou referente publicados publicamente no site da vítima. Isso pode, consequentemente.

Como você está lendo este artigo, as chances são de que você já tenha notado um tráfego de referência estranho atingindo seu servidor enquanto segue um link, você pousa em um site completamente não relacionado.

Como funciona

Todos os acertos gerados usando a técnica de spam do referente não são visitantes genuínos, mas são resultado de um script automatizado fazendo uma solicitação HTTP enquanto altera deliberadamente o cabeçalho HTTP com encaminhamento de spam que fará com que o servidor da web o registre como genuíno. Abaixo, você pode encontrar uma amostra do log de acesso do Apache:

10.1.1.8 - - [10/março/2015: 11: 56: 55 +1100] "Get/http/1.1 "200 10543" http: // exemplo.com/"" Mozilla/5.0 (x11; Linux x86_64) Applewebkit/537.36 (Khtml, como Gecko) Chrome/40.0.2214.111 Safari/537.36 "

Do exposto, podemos ler esse formulário de usuário 10.1.1.8 Usando o navegador Chrome visitou uma página raiz do nosso servidor da web, de onde o link do referente é de exemplo.com domínio. Essa entrada de log pode ser gerada por qualquer pessoa com acesso a ferramentas adequadas. Vamos usar ondulação comando para gerar falsa referência a partir de mydomano.local:

$ curl -s -e MyDomain.http local: // mysite.Local> /dev /null

Agora, quando examinamos os registros da Apache, podemos encontrar uma entrada seguinte:

10.1.1.8 - - [10/março/2015: 12: 26: 20 +1100] "Get/http/1.1 "200 433" http: // mydomain.Local "" Curl/7.32.0 "

Além disso, com o uso do ondulação Comando, também podemos alterar um tipo de agente:

$ curl -a "mozilla/5.0 (x11; Linux x86_64) Applewebkit/537.36 (Khtml, como Gecko) Chrome/40.0.2214.111 Safari/537.36 "-s -e http: // MyDomain.http local: // mysite.Local> /dev /null

que resultará no seu servidor da web para registrar:

10.1.1.8 - - [10/março/2015: 12: 31: 17 +1100] "Get/http/1.1 "200 433" http: // mydomain.Local "" Mozilla/5.0 (x11; Linux x86_64) Applewebkit/537.36 (Khtml, como Gecko) Chrome/40.0.2214.111 Safari/537.36 "

O exposto acima é um spam de referente e pode enganar suas ferramentas de estatística da web, como o Google Analytics, bem como drenar os recursos do servidor.

Como bloquear um spam de referente

O que gostaríamos de alcançar aqui é simplesmente bloquear o tráfego de qualquer referência suspeita. Por exemplo, vamos bloquear qualquer tráfego de exemplo.com domínio de referência, bem como bloquear qualquer tráfego de um link de referência contendo palavra -chave Spam Em qualquer lugar do URL.

Para isso, precisaremos de Apache reescrever módulo a ser ativado. Para ver se reescrever O módulo está ativado no seu servidor, digite:

# apache2ctl -m | rewrite rewrite rewrite_module (compartilhado) sintaxe ok

Se você não vê nenhum resultado reescrever Módulo não está ativado. Para ativar a execução do módulo de reescrita:

# a2enmod reescrita Módulo de habilitação reescrita. Para ativar a nova configuração, você precisa ser executado: Service Apache2 Reiniciar # Service Apache 2 reiniciar […] Reiniciando o servidor da web: Apache2apache2: . OK

Em seguida, mude seu host virtualAllowoverride configurações. Por exemplo:

De: Índices de opções seguem os links multivieados de várias visualizações ALMONERGIAS Nadas solicitações, negar permitir de todos: Índices de opções seguem os links multiviews allowoverride todos os pedidos permitidos, negar permitir de todos

Depois de fazer as alterações acima, reinicie seu servidor da web:

# Service Apache 2 reiniciar

Nesta fase, teremos duas opções sobre como usar nossas reescritas para bloquear spam do referente.

A primeira opção é inserir nossas instruções de reescrita em nosso arquivo de configuração do site. Esta abordagem é recomendável, pois não pressiona muita pressão sobre os recursos do servidor, pois todas as declarações de reescrita são lidas apenas uma vez durante a sequência de inicialização do Apache. Para fazer isso, insira uma seguinte reescrita linhas no arquivo de configuração do seu site:

Índices de opções seguem os links de várias visualizações de permitir a ordem de que nenhuma ordem permite, negar permitir de todo o rewriteEngine no rewritecond %http_referer Exemplo.com |.*reescritores de spam [NC] .* - [f]

Depois de fazer as alterações acima, reinicie seu servidor da Web Apache. A desvantagem da configuração acima é que você deve ter um acesso raiz ao servidor. Se você não tiver acesso administrativo ao servidor que tem na opção de inserir .htaccess Arquive em um diretório raiz do seu site com um conteúdo seguinte:

RewriteEngine no rewritetond %http_referer Exemplo.com |.*reescritores de spam [NC] .* - [f]

A desvantagem do acima .O método htaccess é que ele pode reduzir significativamente o desempenho do servidor da web como o .htaccess O arquivo precisa ser lido toda vez que uma solicitação HTTP é feita.

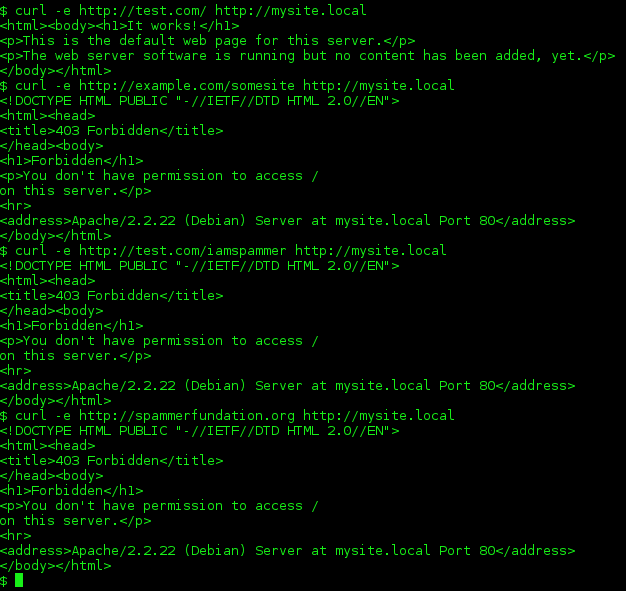

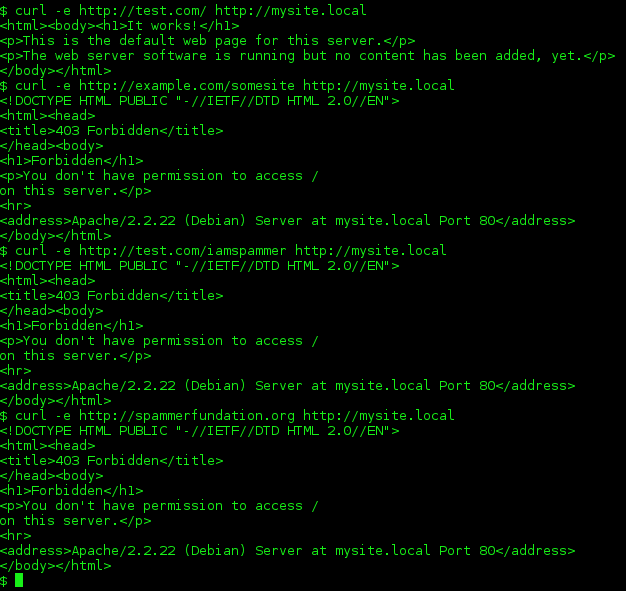

De uma maneira ou de outra, seu servidor agora deve negar qualquer tráfego do referente exemplo.com ou se o URL do referente contiver uma palavra -chave Spam. Para testar a correção ou o seu filtro de spam de referente, execução ondulação comando enquanto fingia uma fonte de referência. Sua solicitação agora deve resultar em acesso proibido (erro Apache 403) causado por .* - [f] Reescriture.

Tutoriais do Linux relacionados:

- Introdução aos mecanismos de armazenamento MySQL

- Analisador Linux Apache Log

- Ubuntu 20.04 WordPress com instalação do Apache

- Coisas para instalar no Ubuntu 20.04

- Como gerenciar e solucionar problemas de toras Kubernetes

- Como configurar o Linux Apache Mysql Python Server

- Sistema Linux Hung? Como escapar para a linha de comando e…

- Guia de solução de problemas gerais GNU/Linux para iniciantes

- Coisas para fazer depois de instalar o Ubuntu 20.04 fossa focal linux

- JournalCTL Comando Uso e exemplos no Linux

- « Como inserir linha no início do arquivo no Linux

- Como converter entre números binários e decimais usando Perl »