Como auditar o processo Linux usando 'Autrace' no CentOS/Rhel

- 4909

- 1507

- Maurice Champlin

Este artigo é nossa série em andamento sobre auditoria do Linux, em nossos últimos três artigos, explicamos como auditar sistemas Linux (CENTOS e RHEL), consulta logs Auditd usando ausearch e gerar relatórios usando o utilitário Aureport.

Neste artigo, explicaremos como auditar um determinado processo usando Autrace utilidade, onde analisaremos um processo, rastreando o sistema que chama um processo.

Leia também: Como rastrear a execução de comandos no script de shell com rastreamento de shell

O que é Autrace?

Autrace é um utilitário de linha de comando que executa um programa até sair, assim como strace; Ele adiciona as regras de auditoria para rastrear um processo e salva as informações de auditoria em /var/www/auditor/auditor.registro arquivo. Para que funcione (eu.e antes de executar o programa selecionado), você deve primeiro excluir todas as regras de auditoria existentes.

A sintaxe para usar Autrace é mostrado abaixo e aceita apenas uma opção, -r que limita os syscalls coletados aos necessários para avaliar o uso de recursos do processo:

# Autrace -R Program Program -ARGS

Atenção: No Autrace Página do homem, a sintaxe da seguinte maneira, que é realmente um erro de documentação. Porque usando este formulário, o programa que você executa assumirá que você está usando uma de sua opção interna, resultando em um erro ou executando a ação padrão ativada pela opção.

# Programa de Autrace -R Program -ARGS

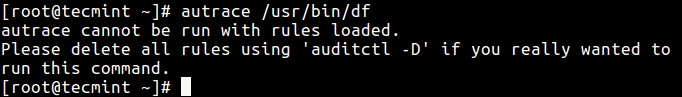

Se você tiver alguma regra de auditoria presente, Autrace mostra o seguinte erro.

# Autrace/usr/bin/df

Erro da Autrace

Erro da Autrace Primeiro exclua todas as regras do Auditd com o seguinte comando.

# auditctl -d

Em seguida, prossiga para correr Autrace com seu programa de destino. Neste exemplo, estamos traçando a execução do comando df, que mostra o uso do sistema de arquivos.

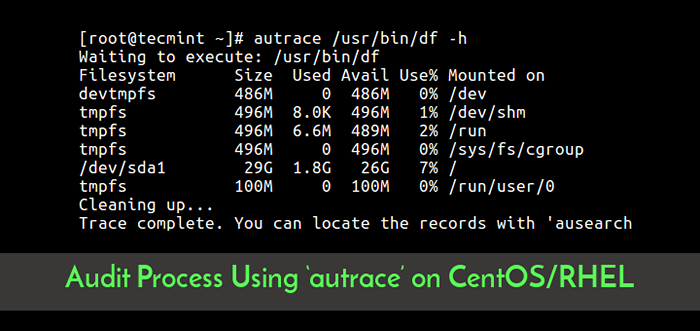

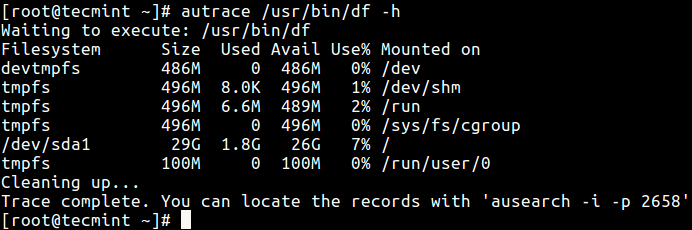

# Autrace/usr/bin/df -h

Trace DF Comando

Trace DF Comando Na captura de tela acima, você pode encontrar todas as entradas de log a fazer com o rastreamento, a partir do arquivo de log de auditoria usando o utilitário Ausearch como segue.

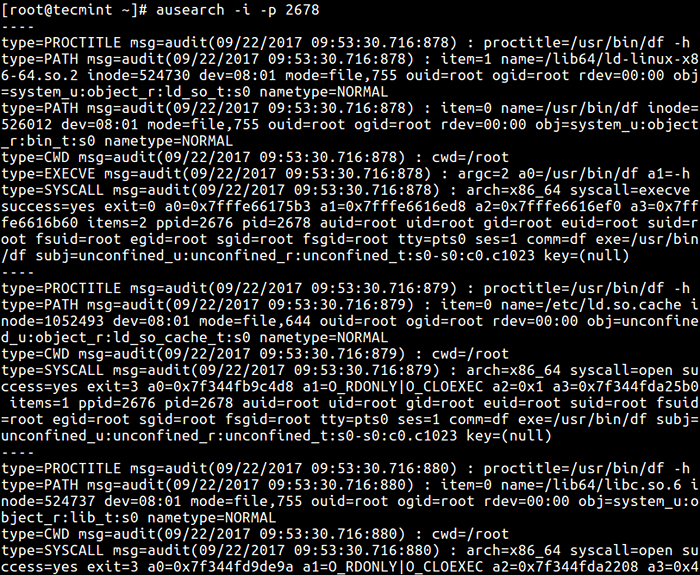

# ausearch -i -p 2678

Onde a opção:

-eu- Permite a interpretação de valores numéricos no texto.-p- passa o ID do processo a ser pesquisado.

Relatório de auditoria do comando df

Relatório de auditoria do comando df Para gerar um relatório sobre os detalhes de rastreamento, você pode construir uma linha de comando de AuMearch e aureport assim.

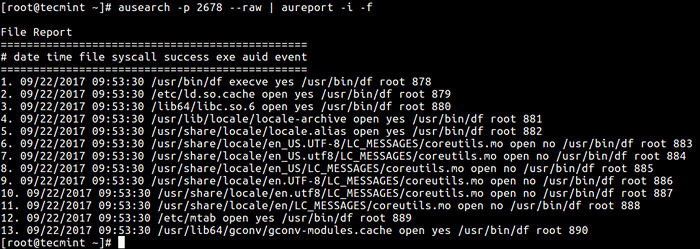

# ausearch -p 2678 -Raw | aureport -i -f

Onde:

--cru- diz à AuMearch para entregar a entrada bruta ao Aureport.-f- Ativa relatórios sobre arquivos e soquetes af_unix.-eu- permite a interpretação de valores numéricos no texto.

Gerar relatório de rastreamento do comando df

Gerar relatório de rastreamento do comando df E usando o comando abaixo, estamos limitando os syscalls reunidos aos necessários para analisar o uso de recursos do processo DF.

# Autrace -r/usr/bin/df -h

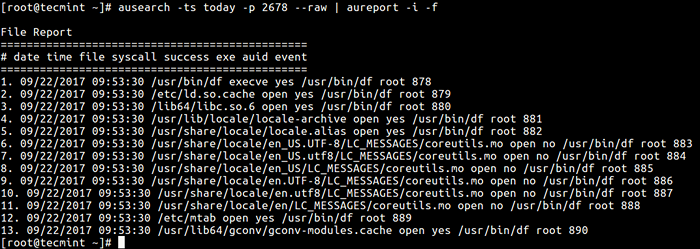

Supondo que você tenha atribuído um programa na última semana; o que significa que há muitas informações despejadas nos registros de auditoria. Para produzir um relatório apenas para os registros de hoje, use o -ts Sinalizador AuMearch para especificar a data de início/hora de pesquisa:

# ausearch -ts hoje -p 2678 -RAW | aureport -i -f

Gerar relatório de rastreamento com base no tempo

Gerar relatório de rastreamento com base no tempo É isso! Dessa forma, você pode rastrear e auditar o processo específico do Linux usando Autrace ferramenta, para mais informações, verifique as páginas do homem.

Você também pode ler estes guias úteis e relacionados:

- Sysdig - Uma poderosa ferramenta de monitoramento e solução de problemas do sistema para Linux

- BCC - Ferramentas de rastreamento dinâmico para monitoramento de desempenho do Linux, rede e muito mais

- 30 Exemplos úteis de 'PS Command' para o monitoramento do processo Linux

- CPUTOOL - Limite e controle da utilização da CPU de qualquer processo no Linux

- Encontre os principais processos de execução por memória mais alta e uso da CPU no Linux

É tudo por agora! Você pode fazer perguntas ou compartilhar pensamentos sobre este artigo através do comentário abaixo. No próximo artigo, descreveremos como configurar o PAM (Módulo de Autenticação Matadura) para Auditoria de Entrada Tty para Usuários Especificados CentOS/RHEL.

- « 10 exemplos práticos usando curingas para combinar nomes de arquivos no Linux

- ChkService - Uma maneira fácil de gerenciar unidades Systemd no terminal »