Como adicionar proteção antivírus e spam ao servidor de correio postfix com clamav e spamassassin - Parte 3

- 1225

- 91

- Arnold Murray

Nos dois artigos anteriores deste Postfix Séries que você aprendeu a configurar e gerenciar o banco de dados do servidor de email através do PhpMyadmin e como configurar o Postfix e o DoveCot para lidar com o correio de entrada e saída. Além disso, explicamos como configurar um cliente de email, como Thunderbird, para as contas virtuais que criamos anteriormente.

- Configurar o servidor de correio Postfix e Dovecot com o Mariadb - Parte 1

- Como configurar o Postfix e Dovecot com usuários de domínio virtual - Parte 2

- Instale e configure o RoundCube Webmail Client com usuários virtuais no Postfix - Parte 4

- Use Sagator, um gateway Antivirus/Antispam para proteger seu servidor de email - Parte 5

Como nenhuma configuração de servidor de email pode ser completa sem tomar precauções contra vírus e spam, vamos cobrir esse tópico no artigo atual.

Integrar Clamav e Spamassassin para proteger o Postfix

Integrar Clamav e Spamassassin para proteger o Postfix Por favor, lembre -se de que mesmo quando *como nix Os sistemas operacionais geralmente são considerados livres de vírus, as chances são de clientes que usam outros sistemas operacionais também se conectam ao seu servidor de e-mail.

Por esse motivo, você precisa fornecer a eles a confiança de que tomou as medidas necessárias para protegê -los na medida do possível de tais ameaças.

Configurando SpamasSassin para Postfix

No processo de receber e -mails, Spamassassin ficará entre o mundo exterior e os serviços de email em execução no próprio servidor. Se encontrar, de acordo com suas regras de definição e configuração, que uma mensagem de entrada é spam, reescreverá a linha de assunto para identificá -la claramente como tal. Vamos ver como.

O principal arquivo de configuração é /etc/correio/spamassassin/local.cf, E devemos garantir que as seguintes opções estejam disponíveis (adicione -as se não estiverem presentes ou descommentando, se necessário):

Relatório_safe 0 requerir_score 8.0 Assunto Rewrite_header [spam]

- Quando Relatório_safe está configurado para 0 (Valor recomendado), o spam de entrada é modificado apenas modificando os cabeçalhos de email conforme rewrite_header. Se estiver definido como 1, A mensagem será excluída.

- Para definir a agressividade do filtro de spam, requerir_score deve ser seguido por um número inteiro ou decimal. Quanto menor o número, mais sensível o filtro se torna. Contexto requerir_score para um valor em algum lugar entre 8.0 e 10.0 é recomendado para um grande sistema que serve muitos (~ 100s) contas de e-mail.

Depois de salvar essas alterações, ative e inicie o serviço de filtro de spam e atualize as regras de spam:

# Systemctl Ativar spamassassin # SystemCtl Start SpamasSassin # SAUPDATE

Para mais opções de configuração, convém consultar a documentação executando perldoc Mail :: Spamassassin :: conf Na linha de comando.

Integração do Postfix e Spamassassin

Para integrar com eficiência o Postfix e o SpamasSassin, precisaremos criar um usuário e um grupo dedicados para executar o daemon do filtro de spam:

# userAdd spamd -s/bin/false -d/var/log/spamamassassin

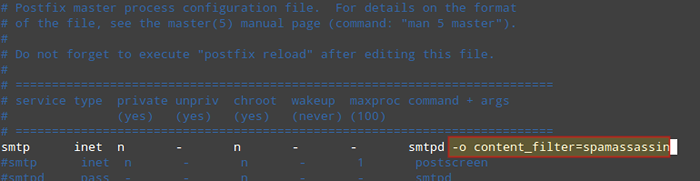

Em seguida, adicione a seguinte linha na parte inferior de /etc/postfix/mestre.cf:

spamassassin unix - n n - - sinalizadores de tubo = r usuário = spamd argv =/usr/bin/spamc -e/usr/sbin/sendmail -oi -f $ sender $ receptor

E indicar (no topo) que o spamassassin servirá como content_filter:

-o content_filter = spamassassin

Integrar o postfix com spamassassin

Integrar o postfix com spamassassin Finalmente, reinicie o Postfix para aplicar alterações:

# systemctl reiniciar postfix

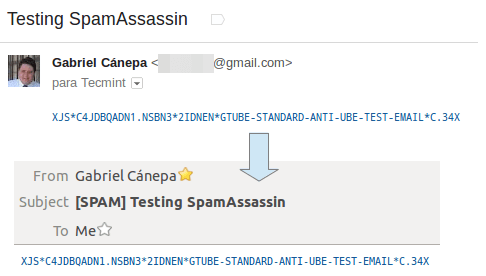

Para verificar isso Spamassassin está funcionando corretamente e detectando spam de entrada, um teste conhecido como Gtube (Teste genérico para e -mail a granel não solicitado) é fornecido.

Para executar este teste, envie um e -mail de um domínio fora da sua rede (como o Yahoo!, Hotmail, ou Gmail) para uma conta residindo em seu servidor de e -mail. Defina a linha de assunto para o que quiser e inclua o seguinte texto no corpo da mensagem:

XJS*C4JDBQADN1.Nsbn3*2idnen*gtube-padrão-anti-poli-test-em-e-mail*c.34x

Por exemplo, enviar o texto acima em um corpo de mensagem da minha conta do Gmail produz o seguinte resultado:

Verificar spamassassin Detectando e -mails de spam

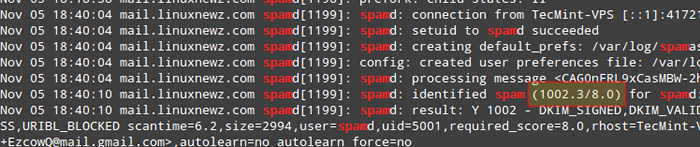

Verificar spamassassin Detectando e -mails de spam E mostra o aviso correspondente nos logs:

# JournalCtl | spam grep

Monitor

Monitor Como você pode ver na imagem acima, esta mensagem de e -mail obteve uma pontuação de spam de 1002.3. Além disso, você pode testar Spamassassin desde a linha de comando:

# spamassassin -d < /usr/share/doc/spamassassin-3.4.0/sample-spam.txt

O comando acima produzirá uma saída realmente detalhada que deve incluir o seguinte:

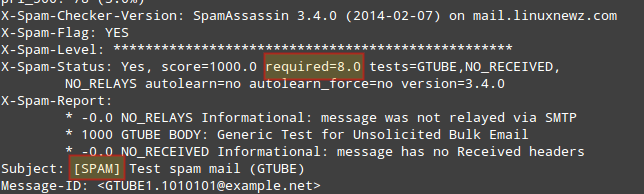

Teste spamassassin spam da linha de comando

Teste spamassassin spam da linha de comando Se esses testes não forem bem -sucedidos, convém se referir ao Guia de Integrações de Spamassassin.

Iniciando as definições de vírus clamav e atualizar

Para começar, precisaremos editar /etc/clamd.D/Scan.conf. Descomposição A seguinte linha:

Localsocket/var/run/clamd.Scan/Clamd.meia

e comente ou exclua a linha:

Exemplo

Em seguida, habilite e inicie o daemon do scanner de clamav:

# Systemctl Ativar [email protegido] # SystemCTL START [Email Protected]

E não se esqueça de definir o Antivirus_Can_Scan_System Selinux booleano para 1:

# setsebool -p antivirus_can_scan_system 1

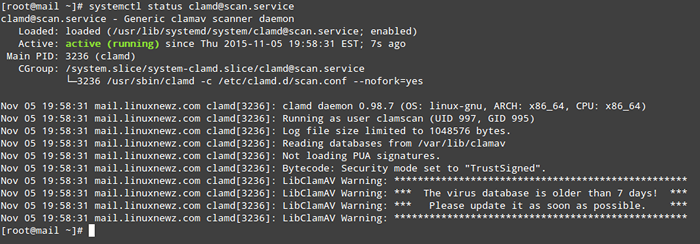

Neste ponto, vale a pena verificar o status do serviço:

Iniciar e atualizar definições do vírus CLAMAV

Iniciar e atualizar definições do vírus CLAMAV Como você pode ver na imagem acima, nossas assinaturas de vírus são mais antigas que 7 dias. Para atualizá -los, usaremos uma ferramenta chamada Freshclam que foi instalado como parte do CLAMAV UPDATE pacote.

A maneira mais fácil de atualizar as definições de vírus é através de um trabalho de cron que executa quantas vezes desejadas (uma vez por dia, por exemplo, em 1 AM O tempo do servidor, conforme indicado no exemplo a seguir, é considerado suficiente):

00 01 * * * raiz/usr/shar

Você também pode atualizar as definições de vírus manualmente, mas antes que também precise remover ou comentar a seguinte linha em /etc/FreshClam.conf.

Exemplo

Agora você deve ser capaz de correr:

# Freshclam

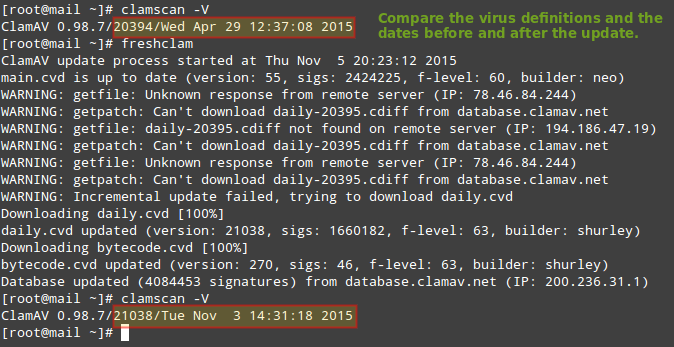

que atualizará as definições de vírus conforme desejado:

Freshclam Atualizar banco de dados do vírus CLAMAV

Freshclam Atualizar banco de dados do vírus CLAMAV Testando CLAMAV para vírus em e -mails

Verificar CLAMAV está funcionando corretamente, vamos baixar um vírus de teste (que podemos obter de http: // www.eicar.org/download/eicar.com) para o Maildir de [email protegido] (que está localizado em /Home/Vmail/LinuxNewz.com/Tecmint/Maildir) para simular um arquivo infectado recebido como um anexo de correio:

# CD/Home/Vmail/LinuxNewz.com/Tecmint/Maildir # WGET http: // www.eicar.org/download/eicar.com

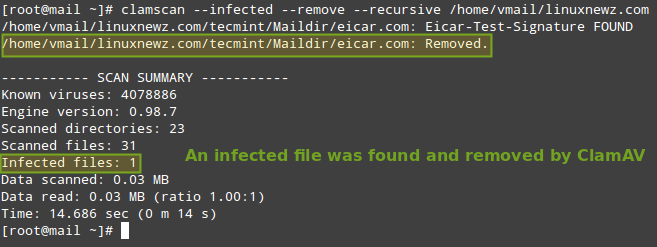

E então verifique o /Home/Vmail/LinuxNewz.com diretório recursivamente:

# clamscan -infected - -remove -recursiva/home/vmail/linuxNewz.com

CLAMAV Scan para vírus de email

CLAMAV Scan para vírus de email Agora, fique à vontade para configurar esta varredura para percorrer um Cronjob. Crie um arquivo chamado /etc/cron.diariamente/dailyclamscan, Insira as seguintes linhas:

#!/bin/bash scan_dir = "/home/vmail/linuxnewz.com "log_file ="/var/log/clamav/dailyclamscan.Log "Touch $ log_file/usr/bin/clamscan -infectado - -remove -recursiva $ scan_dir >> $ log_file

e concessão de permissão de execução:

# chmod +x /etc /cron.diariamente/dailyclamscan

O cronjob acima escaneará o diretório do servidor de correio recursivamente e deixará um registro de sua operação em /var/log/clamav/dailyclamscan.registro (verifique se o /var/log/clamav Existe diretório).

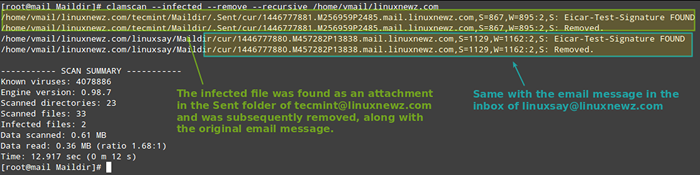

Vamos ver o que acontece quando enviamos o eicar.com arquivo de [Email protegido] para [Email protegido]:

Teste e encontre vírus em e -mails

Teste e encontre vírus em e -mails Resumo

Se você seguiu as etapas descritas neste tutorial e nos dois artigos anteriores desta série, agora você terá um servidor de e -mail postfix que trabalha com proteção contra spam e antivírus.

ISENÇÃO DE RESPONSABILIDADE: Por favor, observe que a segurança do servidor é um assunto vasto e não pode ser coberto adequadamente em uma série curta como esta.

Por esse motivo, eu o encorajo a se familiarizar com as ferramentas usadas nesta série e suas páginas de homem. Embora eu tenha feito o meu melhor para cobrir os conceitos essenciais associados a este tópico, não assuma que, depois de passar por esta série, você está totalmente qualificado para configurar e manter um servidor de e -mail em um ambiente de produção.

Esta série é destinada a um ponto de partida e não como um guia exaustivo para administração de servidores de correio no Linux.

Você provavelmente pensará em outras idéias que podem enriquecer esta série. Nesse caso, sinta -se à vontade para nos deixar uma nota usando o formulário de comentário abaixo. Perguntas e outras sugestões também são apreciadas - estamos ansiosos para ouvir de você!

- « Como atualizar o Fedora 23 para o Fedora 24 estação de trabalho

- Como usar o comando 'Next' com AWK no Linux - Parte 6 »