Configurando o Squidguard, permitindo regras de conteúdo e analisando logs de lula - Parte 6

- 3257

- 730

- Arnold Murray

A LFCE (Engenheiro Certificado da Fundação Linux) é um profissional que possui as habilidades necessárias para instalar, gerenciar e solucionar problemas de serviços de rede em sistemas Linux e é responsável pelo design, implementação e manutenção contínua da arquitetura do sistema em sua totalidade.

Engenheiro Certificado da Fundação Linux - Parte 6

Engenheiro Certificado da Fundação Linux - Parte 6 Apresentando o Programa de Certificação da Fundação Linux.

Nos posts anteriores, discutimos como instalar Lula + Squidguard e como configurar a lula para lidar adequadamente ou restringir as solicitações de acesso. Certifique -se de revisar esses dois tutoriais e instalar Squid e Squidguard antes de prosseguir enquanto eles estabelecem o plano de fundo e o contexto para o que abordaremos neste post: integrando o Squidguard em um ambiente de lula em funcionamento para implementar regras da lista negra e controle de conteúdo sobre o Servidor proxy.

Requisitos

- Instale a lula e o Squidguard - Parte 1

- Configurando o Squid Proxy Server com acesso restrito - Parte 5

O que posso / não posso usar o Squidguard para?

Embora o Squidguard certamente aumentará e aprimorará os recursos de Squid, é importante destacar o que pode e o que não pode fazer.

Squidguard pode ser usado para:

- Limite o acesso da Web permitido para alguns usuários a uma lista de servidores da Web aceitos/bem conhecidos apenas e/ou URLs, ao mesmo tempo em que negam o acesso a outros servidores da Web na lista negra e/ou URLs.

- Bloqueie o acesso a sites (por endereço IP ou nome de domínio) correspondendo a uma lista de expressões ou palavras regulares para alguns usuários.

- exigir o uso de nomes de domínio/proibir o uso do endereço IP em URLs.

- Redirecionar URLs bloqueados para erros ou páginas de informação.

- Use regras de acesso distintas com base na hora do dia, dia da semana, data etc.

- implementar regras diferentes para grupos de usuários distintos.

No entanto, nem Squidguard nem Squid podem ser usados para:

- Analise o texto dentro de documentos e age em resultado.

- Detectar ou bloquear linguagens de script incorporadas como JavaScript, Python ou VBScript dentro do código HTML.

Listas negras - o básico

Listas negras são uma parte essencial do Squidguard. Basicamente, eles são arquivos de texto sem formatação que permitem implementar filtros de conteúdo com base em palavras -chave específicas. Existem listas negras disponíveis gratuitamente e comerciais, e você pode encontrar os links de download no site do projeto Blacklists do Squidguard Blacklists.

Neste tutorial, mostrarei como integrar as listas negras fornecidas pela Shalla Secure Services à sua instalação de Squidguard. Essas listas negras são gratuitas para uso pessoal / não comercial e são atualizadas diariamente. Eles incluem, a partir de hoje, sobre 1.700.000 entradas.

Para nossa conveniência, vamos criar um diretório para baixar o pacote Blacklist.

# mkdir/opt/3rdparty # cd/opt/3rdparty # wget http: // www.autoralista.de/downloads/percalidades.alcatrão.gz

O link de download mais recente está sempre disponível, conforme destacado abaixo.

Faça o download da Lista Negra de Squidguard

Faça o download da Lista Negra de Squidguard Depois de intrometer o arquivo recém -baixado, navegaremos para a lista negra (Bl) pasta.

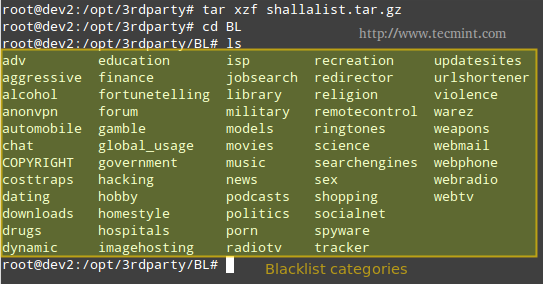

# Tar XZF of of officalist.alcatrão.gz # cd bl # ls

Domínios da lista negra de LuidGuard

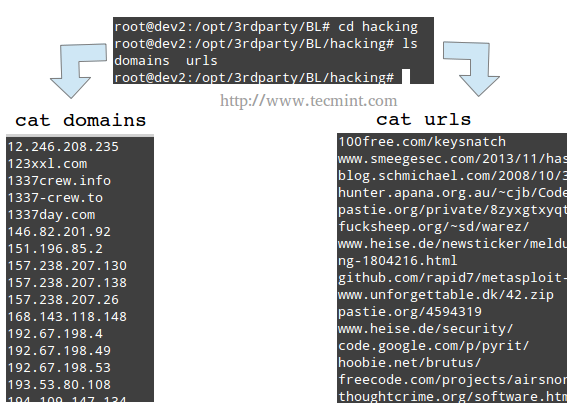

Domínios da lista negra de LuidGuard Você pode pensar nos diretórios mostrados na saída de ls como categorias da lista de fundo, e seus subdiretos (opcionais) correspondentes como subcategorias, descendo até URLs e domínios específicos, listados nos arquivos URLs e domínios, respectivamente. Consulte a imagem abaixo para obter mais detalhes.

Domínios URLs da lista negra de LuidGuard

Domínios URLs da lista negra de LuidGuard Instalando listas negras

Instalação do todo lista negra pacote, ou de categorias individuais, é realizado copiando o Bl diretório, ou um de seus subdiretos, respectivamente, ao /var/lib/squidguard/db diretório.

Claro que você poderia ter baixado o lista negra Tarball deste diretório em primeiro lugar, mas a abordagem explicada anteriormente oferece mais controle sobre quais categorias devem ser bloqueadas (ou não) em um horário específico.

Em seguida, mostrarei como instalar o anonvpn, hacking, e bater papo Listas negras e como configurar o Squidguard para usá -las.

Passo 1: Copiar recursivamente o anonvpn, hacking, e bater papo diretórios de /opt/3rdparty/bl para /var/lib/squidguard/db.

# cp -a/opt/3rdparty/bl/anonvpn/var/lib/squidguard/db # cp -a/opt/3rdparty/bl/hacking/var/lib/squidguard/db # cp -a/ot/3rdParty/bl /bate -papo/var/lib/squidguard/db

Passo 2: Use os arquivos de domínios e URLs para criar arquivos de banco de dados da SquidGuard. Observe que o seguinte comando funcionará para criar .dB Arquivos para todas as listas negras instaladas - mesmo quando uma determinada categoria tem 2 ou mais subcategorias.

# squidguard -c all

etapa 3: Mude a propriedade do /var/lib/squidguard/db/ diretório e seu conteúdo para o usuário proxy para que a lula possa ler os arquivos do banco de dados.

# chown -r proxy: proxy/var/lib/squidguard/db/

Passo 4: Configure a lula para usar o squidguard. Nós usaremos a squid's url_rewrite_program diretiva em /etc/lula/lula.conf Para dizer à lula para usar o squidguard como um reescritor / redirector de URL.

Adicione a seguinte linha a lula.conf, certificando -se disso /usr/bin/squidguard é o caminho absoluto certo no seu caso.

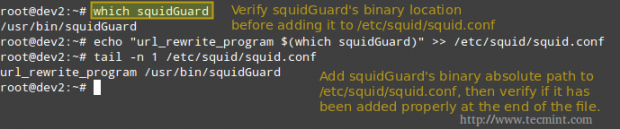

# Qual squidguard # echo "url_rewrite_program $ (que squidguard)" >>/etc/squid/squid.conf # cauda -n 1/etc/lula/lula.conf

Configure a lula para usar o Squidguard

Configure a lula para usar o Squidguard Etapa 5: Adicione as diretivas necessárias ao arquivo de configuração de Squidguard (localizado em /etc/squidguard/squidguard.conf).

Consulte a captura de tela acima, após o código a seguir para obter esclarecimentos adicionais.

SRC LocalNet IP 192.168.0.0/24 destinAnvpn domainlist anonvpn/domina o urllist anonvpn/urls destination domainlist hacking/domains urllist hacking/urls dest chat localinlist chat/urllist chat/urls acl localn localnn localnn Localnet LocalnT !anonvpn !hacking !bater papo !In-addr todos redirecionam http: // www.SUD.org padrão passe local nenhum

Etapa 6: Reinicie a lula e teste.

# Service Squid Reiniciar [Systems Sysvinit / Upstart] # SystemCtl Reiniciar Lula.Serviço [sistemas baseados em SystemCTL]

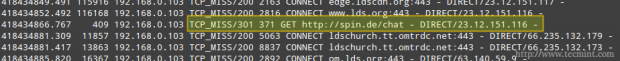

Abra um navegador da web em um cliente dentro da rede local e navegue para um site encontrado em qualquer um dos arquivos da lista negra (domínios ou URLs - usaremos http: // spin.de/ converse no exemplo a seguir) e você será redirecionado para outro URL, www.SUD.org nesse caso.

Você pode verificar se a solicitação foi feita para o servidor proxy, mas foi negado (resposta de 301 http - Movido Permanentemente) e foi redirecionado para www.SUD.org em vez de.

Analise os logs da lula

Analise os logs da lula Remoção de restrições

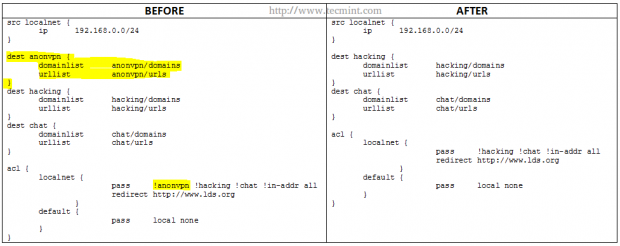

Se, por algum motivo, você precisar ativar uma categoria que foi bloqueada no passado, remova o diretório correspondente de /var/lib/squidguard/db e comentar (ou excluir) o relacionado ACL no Squidguard.conf arquivo.

Por exemplo, se você deseja ativar os domínios e URLs na lista negra do anonvpn categoria, você precisaria executar as seguintes etapas.

# rm -rf/var/lib/squidguard/db/anonvpn

E editar o Squidguard.conf arquivo como segue.

Remova a lista negra de lula

Remova a lista negra de lula Observe que as peças destacadas em amarelo abaixo ANTES foram excluídos em DEPOIS.

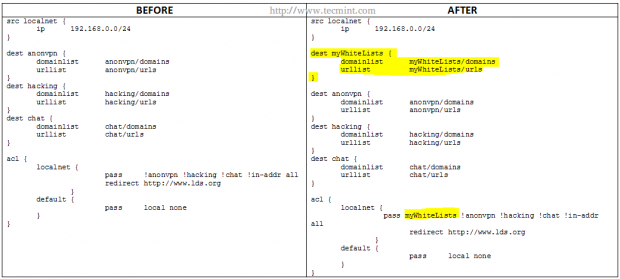

Domínios específicos da lista de permissões e URL

Em ocasiões, você pode querer permitir certo URLs ou domínios, Mas não um diretório inteiro na lista negra. Nesse caso, você deve criar um diretório nomeado MyWhitelists (ou qualquer nome que você escolher) e insira o desejado URLs e domínios sob /var/lib/squidguard/db/mywhitelists em arquivos nomeados URLs e domínios, respectivamente.

Em seguida, inicialize as novas regras de conteúdo como antes,

# squidguard -c all

e modificar o Squidguard.conf do seguinte modo.

Remova URLs de domínios na lista negra de lula

Remova URLs de domínios na lista negra de lula Como antes, as peças destacadas em amarelo indicam as mudanças que precisam ser adicionadas. Observe que o MyWhitelists String precisa ser o primeiro na fila que começa com o passe.

Finalmente, lembre -se de reiniciar a lula para aplicar mudanças.

Conclusão

Depois de seguir as etapas descritas neste tutorial, você deve ter um poderoso filtro de conteúdo e o redirector de URL trabalhando em mãos com seu proxy de lula. Se você tiver algum problema durante o seu processo de instalação / configuração ou tiver alguma dúvida ou comentário, convém se referir à documentação da Web de Squidguard, mas sempre fique à vontade para nos deixar uma linha usando o formulário abaixo e voltaremos a você assim que possível.

Torne -se um engenheiro certificado Linux- « Como transformar um servidor Linux em um roteador para lidar com o tráfego estaticamente e dinamicamente - parte 10

- Como instalar, ajuste seguro e de desempenho do servidor de banco de dados Mariadb »