4 maneiras de desativar a conta raiz no Linux

- 1190

- 352

- Robert Wunsch DVM

O raiz Conta é a conta final em um Linux e outros sistemas operacionais do tipo Unix. Esta conta tem acesso a todos os comandos e arquivos em um sistema com permissões completas de leitura, gravação e execução. É usado para executar qualquer tipo de tarefa em um sistema; Para criar/atualizar/acessar/excluir contas de outros usuários, instalar/remover/atualizar pacotes de software e muito mais.

Porque o raiz O usuário tem poderes absolutos, quaisquer ações que ele executa são críticas em um sistema. A este respeito, quaisquer erros pelo raiz O usuário pode ter grandes implicações na operação normal de um sistema. Além disso, esse relato também pode ser abusado usando -o de forma inadequada ou inadequada acidentalmente, maliciosamente ou por ignorância artificial de políticas.

Portanto, é aconselhável desativar o acesso raiz em seu servidor Linux; em vez disso, criar uma conta administrativa que deve ser configurada para obter privilégios de usuário root usando o comando sudo, para executar tarefas críticas no servidor.

Neste artigo, explicaremos quatro maneiras de desativar o login de conta de usuário root no Linux.

Atenção: Antes de bloquear o acesso ao raiz Conta, verifique se você criou uma conta administrativa, capaz de usar o comando sudo para obter privilégios de usuário root, com o comando useradd e dar a essa conta de usuário uma senha forte. A bandeira -m significa criar diretório doméstico do usuário e -c Permite especificar um comentário:

# userAdd -m -c "admin user" admin # passwd admin

Em seguida, adicione este usuário ao grupo apropriado de administradores de sistema usando o comando userMod, onde o interruptor -a significa anexar a conta de usuário e -G Especifica um grupo para adicionar o usuário (roda ou sudo, dependendo da sua distribuição Linux):

# UserMod -AG Wheel Admin # CENTOS/RHEL # UserMod -AG sudo admin # Debian/Ubuntu

Depois de criar um usuário com privilégios administrativos, mude para essa conta para bloquear o acesso à raiz.

# SU Admin

1. Alterar o shell do usuário root

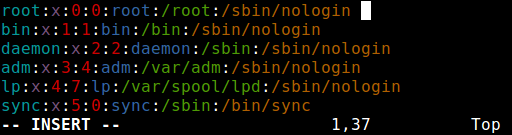

O método mais simples para desativar o login do usuário root é alterar seu shell de /BIN/BASH ou /BIN/BASH (ou qualquer outro shell que permita o login do usuário) /sbin/nologin, no /etc/passwd Arquivo, que você pode abrir para edição usando qualquer um dos seus editores de linha de comando favoritos, conforme mostrado.

$ sudo vim /etc /passwd

Mude a linha:

Raiz: x: 0: 0: raiz:/raiz:/bin/bash to root: x: 0: 0: raiz:/raiz:/sbin/nologin

Alterar o shell do usuário root

Alterar o shell do usuário root Salve o arquivo e feche-o.

De agora em diante, quando raiz O usuário faz login, ele/ela receberá a mensagem “Esta conta atualmente não está disponível.”Esta é a mensagem padrão, mas você pode alterá -la e definir uma mensagem personalizada no arquivo /etc/nologin.TXT.

Este método é eficaz apenas com programas que exigem um shell para login de usuário, caso contrário, sudo, ftp e e-mail Os clientes podem acessar a conta raiz.

2. Desative o login de raiz via dispositivo de console (TTY)

O segundo método usa um Pam módulo chamado pam_securetty, que permite o acesso raiz somente se o usuário estiver fazendo login em um “seguro ”tty, conforme definido pela listagem em /etc/securetty.

O arquivo acima permite especificar qual Tty Dispositivos O usuário root tem permissão para fazer login, esvaziando este arquivo impede o login root em todos os dispositivos anexados ao sistema de computador.

Para criar um arquivo vazio, execute.

$ sudo mv /etc /securetty /etc /securetty.Orig $ sudo touch /etc /securetty $ sudo chmod 600 /etc /securetty

Este método tem algumas limitações, afeta apenas programas como login, gerentes de exibição (i.e GDM, Kdm e XDM) e outros serviços de rede que lançam um TTY. Programas como SU, SUDO, SSH e outras ferramentas OpenSSH relacionadas terão acesso à conta raiz.

3. Disable SSH Root Login

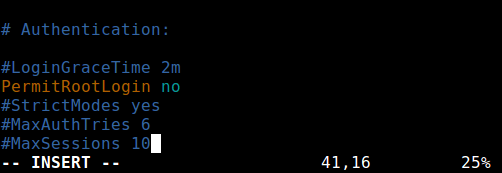

A maneira mais comum de acessar servidores remotos ou VPSs é via SSH e para bloquear o login do usuário root, você precisa editar o /etc/ssh/sshd_config arquivo.

$ sudo vim/etc/ssh/sshd_config

Então o descomment (se for comentado) a diretiva Permitrootlogina e definir seu valor para não como mostrado na captura de tela.

Desative o login de raiz em SSH

Desative o login de raiz em SSH Depois de terminar, salve e feche o arquivo. Em seguida, reinicie o sshd Serviço para aplicar a recente mudança nas configurações.

$ sudo systemctl reiniciar sshd ou $ sudo serviço sshd reiniciar

Como você já deve saber, esse método afeta apenas o conjunto de ferramentas OpenSSH, programas como SSH, SCP, SFTP serão impedidos de acessar a conta raiz.

4. Restringir o acess de raiz aos serviços via PAM

Módulos de autenticação traváveis (Pam em suma) é um método de autenticação centralizado, flugable, modular e flexível em sistemas Linux. Pam, através do /lib/segurança/pam_listfile.então módulo, permite grande flexibilidade para limitar os privilégios de contas específicas.

O módulo acima pode ser usado para fazer referência a uma lista de usuários que não têm permissão para fazer login por meio de alguns serviços de destino, como Login, SSH e qualquer Programa de Pam Ciente.

Nesse caso, queremos desativar o acesso do usuário root a um sistema, restringindo o acesso aos serviços de login e SSHD. Primeiro aberto e edite o arquivo para o serviço de destino no /etc/pam.d/ diretório como mostrado.

$ sudo vim /etc /pam.d/login ou sudo vim/etc/pam.d/sshd

Em seguida, adicione a configuração abaixo nos dois arquivos.

AUTH NECESSÁRIO PAM_LISTFILE.então \ onerr = sDECECETION ITEM = User Sense = negar arquivo =/etc/ssh/netiedusers

Quando terminar, salve e feche cada arquivo. Em seguida, crie o arquivo simples /etc/ssh/netiedusers que devem conter um item por linha e não o mundo legível.

Adicione o nome Root nele, depois salve e feche -o.

$ sudo vim/etc/ssh/netiedusers

Também defina as permissões necessárias sobre isso.

$ sudo chmod 600/etc/ssh/netiedusers

Este método afeta apenas programas e serviços que estão cientes do PAM. Você pode bloquear o acesso raiz ao sistema via FTP e clientes de e -mail e mais.

Para mais informações, consulte as páginas relevantes do homem.

$ man pam_securetty $ man sshd_config $ man pam

Isso é tudo! Neste artigo, explicamos quatro maneiras de desativar o login (ou conta) do usuário root no Linux. Você tem comentários, sugestões ou perguntas, sinta -se à vontade para entrar em contato conosco através do formulário de feedback abaixo.

- « FILELIGHT - Estatísticas de uso de disco rapidamente analayze no Linux

- Como pesquisar e remover diretórios recursivamente no Linux »