10 dicas sobre como usar o Wireshark para analisar pacotes em sua rede

- 3386

- 384

- Mrs. Christopher Okuneva

Em qualquer rede comutada por pacotes, os pacotes representam unidades de dados que são transmitidos entre computadores. É de responsabilidade dos engenheiros de rede e administradores de sistemas monitorar e inspecionar os pacotes para fins de segurança e solução de problemas.

Para fazer isso, eles dependem de programas de software chamados analisadores de pacotes de rede, com Wireshark talvez sendo o mais popular e usado devido à sua versatilidade e facilidade de uso. Além do mais, Wireshark permite que você não apenas monitore o tráfego em tempo real, mas também salvá-lo em um arquivo para inspeção posterior.

Leitura relacionada: Melhores ferramentas de monitoramento de largura de banda Linux para analisar o uso da rede

Neste artigo, compartilharemos 10 dicas sobre como usar Wireshark Para analisar pacotes em sua rede e esperar que, quando você chegar à seção de resumo, você se sentirá inclinado a adicioná -lo aos seus favoritos.

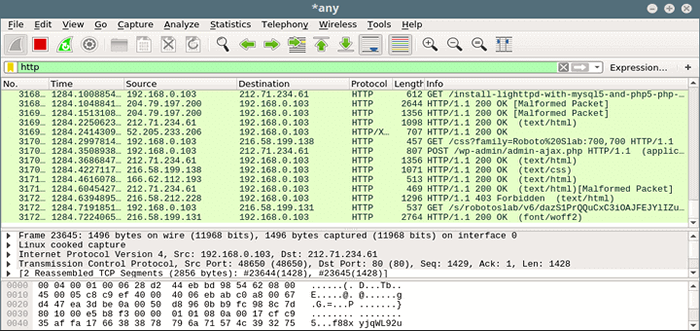

Instalando o Wireshark no Linux

Para instalar Wireshark, Selecione o instalador certo para o seu sistema/arquitetura operacional em https: // www.Wireshark.org/download.html.

Particularmente, se você estiver usando o Linux, o Wireshark deve estar disponível diretamente nos repositórios da sua distribuição para uma instalação mais fácil para sua conveniência. Embora as versões possam diferir, as opções e os menus devem ser semelhantes - se não idênticos em cada.

------------ Em distos baseados em Debian/Ubuntu ------------ $ sudo apt-get install wireshark ------------ Em distos baseados em centros/rhel ------------ $ sudo yum install wireshark ------------ Nas liberações do Fedora 22+ ------------ $ sudo dnf install wireshark

Há um bug conhecido em Debian e derivados que podem impedir a lista das interfaces de rede, a menos que você use sudo para lançar o Wireshark. Para consertar isso, siga a resposta aceita neste post.

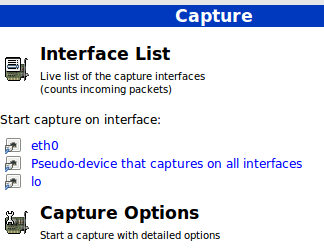

Uma vez Wireshark está em execução, você pode selecionar a interface de rede que deseja monitorar Capturar:

Analisador de rede Wireshark

Analisador de rede Wireshark Neste artigo, vamos usar eth0, Mas você pode escolher outro, se desejar. Não clique na interface ainda - faremos isso mais tarde, assim que revisarmos algumas opções de captura.

Definir opções de captura

As opções de captura mais úteis que consideraremos são:

- Interface de rede - Como explicamos antes, apenas analisaremos os pacotes chegando eth0, recebendo ou final.

- Capture filtro - Esta opção nos permite indicar que tipo de tráfego queremos monitorar por porta, protocolo ou tipo.

Antes de prosseguirmos com as dicas, é importante observar que algumas organizações proíbem o uso de Wireshark em suas redes. Dito isto, se você não estiver utilizando o Wireshark para fins pessoais, verifique se sua organização permite seu uso.

Por enquanto, basta selecionar eth0 Na lista suspensa e clique Começar no botão. Você começará a ver todo o tráfego passando por essa interface. Não é realmente útil para fins de monitoramento devido à alta quantidade de pacotes inspecionados, mas é um começo.

Monitorar tráfego de interface de rede

Monitorar tráfego de interface de rede Na imagem acima, também podemos ver o ícones Para listar as interfaces disponíveis, para parar a captura atual e para reiniciar é (caixa vermelha no esquerda), e para configurar e editar um filtro (caixa vermelha no certo). Quando você passa o mouse sobre um desses ícones, uma dica de ferramenta será exibida para indicar o que faz.

Começaremos ilustrando opções de captura, enquanto dicas #7 através #10 discutirei como fazer realmente fazer algo útil com uma captura.

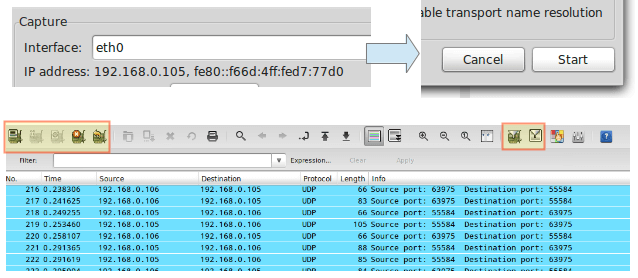

Dica #1 - Inspecione o tráfego HTTP

Tipo http na caixa de filtro e clique Aplicar. Inicie seu navegador e vá para qualquer site que desejar:

Inspecione o tráfego de rede HTTP

Inspecione o tráfego de rede HTTP Para iniciar todas as dicas subsequentes, pare a captura ao vivo e edite o filtro de captura.

Dica #2 - Inspecione o tráfego HTTP de um determinado endereço IP

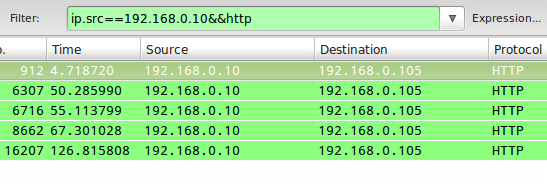

Nesta dica em particular, vamos prender ip == 192.168.0.10 && à estrofe do filtro para monitorar o tráfego HTTP entre o computador local e 192.168.0.10:

Inspecione o tráfego HTTP no endereço IP

Inspecione o tráfego HTTP no endereço IP Dica #3 - Inspecione o tráfego HTTP em um determinado endereço IP

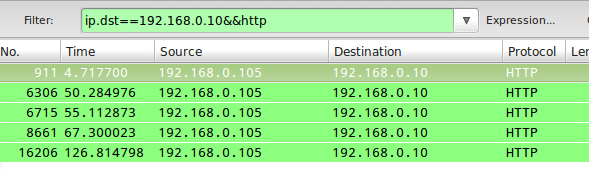

Intimamente relacionado com #2, Nesse caso, vamos usar IP.DST Como parte do filtro de captura da seguinte forma:

IP.dst == 192.168.0.10 && http

Monitore o tráfego de rede HTTP para endereço IP

Monitore o tráfego de rede HTTP para endereço IP Para combinar dicas #2 e #3, você pode usar IP.addr na regra do filtro em vez de IP.src ou IP.DST.

Dica #4 - Monitor

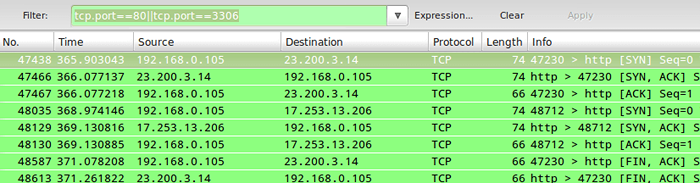

Às vezes você estará interessado em inspecionar o tráfego que corresponda (ou ambos) condições. Por exemplo, para monitorar o tráfego nas portas TCP 80 (WebServer) e 3306 (MySQL / Mariadb Database Server), você pode usar um OU Condição no filtro de captura:

TCP.porta == 80 || tcp.porta == 3306

Monitore o tráfego Apache e MySQL

Monitore o tráfego Apache e MySQL Nas dicas #2 e #3, || e a palavra ou produzir os mesmos resultados. Mesmo com && e a palavra e.

Dica #5 - Rejeitar pacotes para um dado endereço IP

Para excluir pacotes que não correspondem à regra do filtro, use ! e inclui a regra entre parênteses. Por exemplo, para excluir pacotes originários ou direcionados para um determinado endereço IP, você pode usar:

!(IP.addr == 192.168.0.10)

Dica #6 - Monitore o tráfego de rede local (192.168.0.0/24)

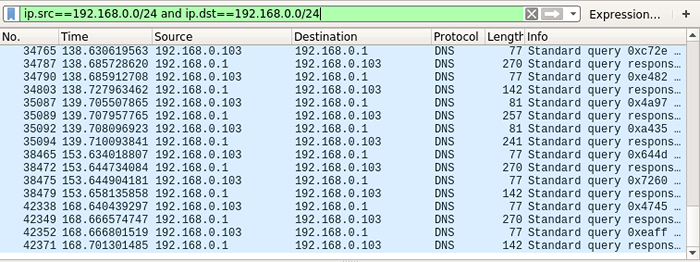

A regra do filtro a seguir exibirá apenas o tráfego local e excluirá pacotes que vão e vieram da Internet:

IP.src == 192.168.0.0/24 e IP.dst == 192.168.0.0/24

Monitorar o tráfego de rede local

Monitorar o tráfego de rede local Dica #7 - Monitore o conteúdo de uma conversa TCP

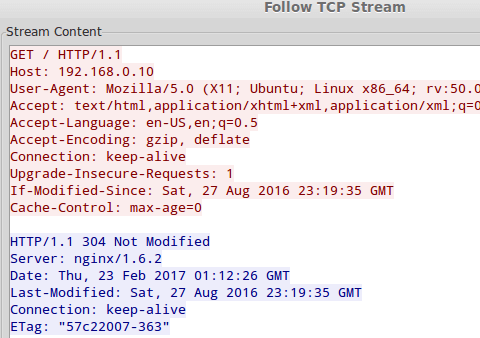

Para inspecionar o conteúdo de um TCP conversa (troca de dados), clique com o botão direito do mouse em um determinado pacote e escolha seguir TCP fluxo. Uma janela vai aparecer com o conteúdo da conversa.

Isso incluirá Http cabeçalhos se estivermos inspecionando o tráfego da web e também quaisquer credenciais de texto simples transmitidas durante o processo, se houver.

Monitore a conversa do TCP

Monitore a conversa do TCP Dica #8 - Editar regras para colorir

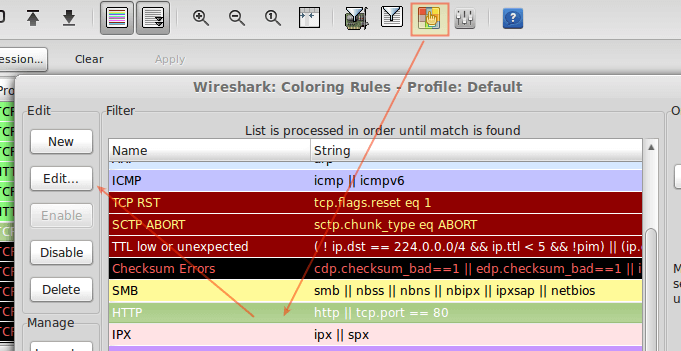

Até agora tenho certeza que você já percebeu que cada linha na janela de captura é colorida. Por padrão, Http O tráfego aparece no verde fundo com texto preto, enquanto soma de verificação erros são mostrados em vermelho texto com fundo preto.

Se você deseja alterar essas configurações, clique no Editar Ícone de regras para colorir, escolher um determinado filtro e clique Editar.

Personalize a saída Wireshark em cores

Personalize a saída Wireshark em cores Dica #9 - Salve a captura em um arquivo

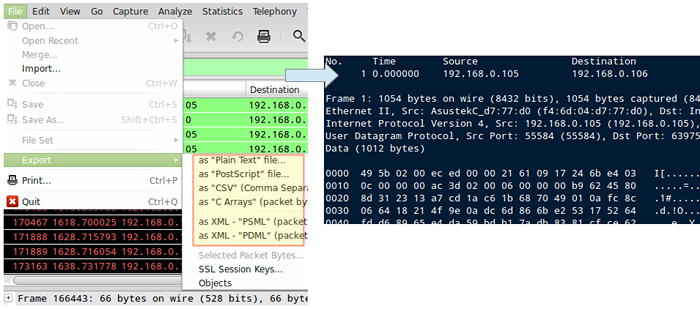

Salvar o conteúdo de captura nos permitirá ser capaz de inspecioná -lo com mais detalhes. Para fazer isso, vá para Arquivo → Exportar e escolha um formato de exportação na lista:

Salvar a captura do Wireshark no arquivo

Salvar a captura do Wireshark no arquivo Dica #10 - Pratique com amostras de captura

Se você acha que sua rede é “tedioso”, Wireshark fornece uma série de arquivos de captura de amostra que você pode usar para praticar e aprender. Você pode baixar essas amostras e importá -las através do Arquivo → Importar cardápio.

Resumo

Wireshark é um software gratuito e de código aberto, como você pode ver na seção Perguntas frequentes do site oficial. Você pode configurar um filtro de captura antes ou depois de iniciar uma inspeção.

Caso você não tenha notado, o filtro possui um recurso de preenchimento automático que permite procurar facilmente as opções mais usadas que você pode personalizar posteriormente. Com isso, o céu é o limite!

Como sempre, não hesite em nos deixar uma linha usando o formulário de comentário abaixo se você tiver alguma dúvida ou observações sobre este artigo.

- « Como instalar a ferramenta de monitoramento Zabbix no Debian 11/10

- Como atualizar do Debian 10 para o Debian 11 »